外包数据完整性审计综述

2020-12-15林莉檀文婷储振兴

林莉 檀文婷 储振兴

摘 要:数据外包云存储是当前主流的海量数据存储方式,这种模式下用户失去对其数据的绝对控制权,恶意租户或云服务内部人员可能会篡改或破坏云端数据,如何确保非可信云存储环境下外包数据的完整性是制约云计算发展的重要安全问题。文章对现有的数据完整性审计工作进行综述,基于对外包数据完整性审计问题的统一抽象给出审计模型分类,结合支撑数据动态操作、计算和通信开销等审计目标,从审计中用户关键数据是否共享的视角分类,对当前典型方案进行了对比分析和优缺点讨论,最后总结了外包数据完整性审计的未来发展方向。

关键词:完整性审计;外包数据;云计算;云存储

中图分类号: TP393 文献标识码:A

Abstract: Data outsourcing cloud storage is the current mainstream mass data storage method. However, in this mode, data owners lose absolute control over data, and cloud data may be tampered with or destroyed by malicious tenants or internal personnel of cloud service providers. How to ensure the integrity of outsourced data stored on untrusted clouds is an important problem that restricts the development of cloud storage. This paper summarizes the existing data integrity audit work, gives the classification of audit models based on the unified abstraction of outsourcing data integrity audit issues, and compares and analyzes the current typical schemes and discusses their advantages and disadvantages from the perspective of whether users' key data are shared in the audit in combination with the audit objectives such as supporting data dynamic operation, calculation and communication overhead. Finally, it summarizes the future development direction on integrity auditing of outsourcing data.

Key words: integrity audit; outsourcing data; cloud computing; cloud storage

1 引言

隨着计算技术和网络技术的迅猛发展,人们所产生的数据呈现爆炸式增长。如何解决本地计算机在计算和存储方面带来的局限性,以满足用户日益增长的需求是当前广受企业和用户关注的。作为云计算[1]技术的核心功能,云存储是当前存储技术的发展趋势,用户通过将数据存放到云服务器上减轻了自身存储和管理的负担,伴随云储存技术的快速发展,越来越多的企业和个人选择将所拥有的数据存储于第三方所提供的云平台[2]。

尽管云存储带来许多好处,但由于这种模式下数据以外包方式存储在云端,数据拥有者失去对其数据的绝对控制权,近年来一系列信息安全事件的发生使得外包数据完整性,成为云租户最关注的重要安全问题[3]。例如,2017 年美国电信公司 Verizon 由于一次人为配置错误导致云端600万数据泄露[4];2018年腾讯云服务发生故障,导致近千万元级的平台数据、注册用户数据以及内容数据全部丢失且不能恢复[5];2019年,黑客通过侵入网络软件公司思杰(Citrix Systems)多个员工账号获得内网权限,窃取了 6~10TB 的敏感数据,包括电子邮件、网络共享文件以及项目管理和采购相关文档等[6]等。因此,用户期望能验证外包数据的完整性。安全审计是一种验证数据完整性的常见手段,目前已有不少专家学者开展了外包数据的完整性审计研究工作,新技术不断涌现。

本文深入分析当前外包数据完整性审计的研究现状,基于对外包数据完整性审计问题的统一抽象给出审计模型分类,结合支撑数据动态操作、计算和通信开销等审计目标,从审计中用户数据是否共享的视角分类对当前典型方案进行了对比分析和优缺点讨论,最后总结了外包数据完整性审计的未来发展方向。

2 数据完整性审计问题

对外包数据的完整性审计通常涉及三类角色:用户、数据完整性审计者和云服务提供者。在审计过程中,用户对数据进行预处理生成标签后再存放到云服务提供者提供的云服务器,数据完整性审计者负责完成数据的完整性校验工作,并给用户生成和发送校验报告使之明确外包存储在云端的数据是否完整。

由此,外包数据完整性审计问题可如下抽象。

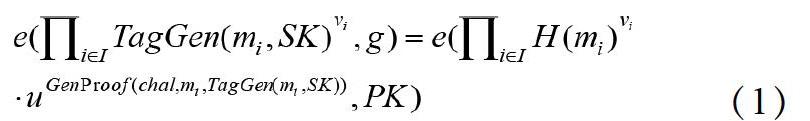

记用户为User,可信第三方审计者为TPA,云服务提供商为CSP;用户外包存储的数据块为mi;则外包数据完整性审计问题即转为验证下列等式(1)是否成立,若等式(1)成立则说明存储在云端的数据是完整的,否则云端数据已经被破坏。

其中,用户的公钥为PK、私钥为SK,由密钥生成方法KeyGen()生成;g和u为阶为素数p的循环群G1和G2的生成器, H()为用户生成签名采用的哈希函数;TagGen()为用户采用的标签生成方法;Challenge()为数据完整性审计者采用的挑战生成方法且生成的挑战质询为Chal=(i,vi);GenProof()为云服务提供者采用的证据生成方法。

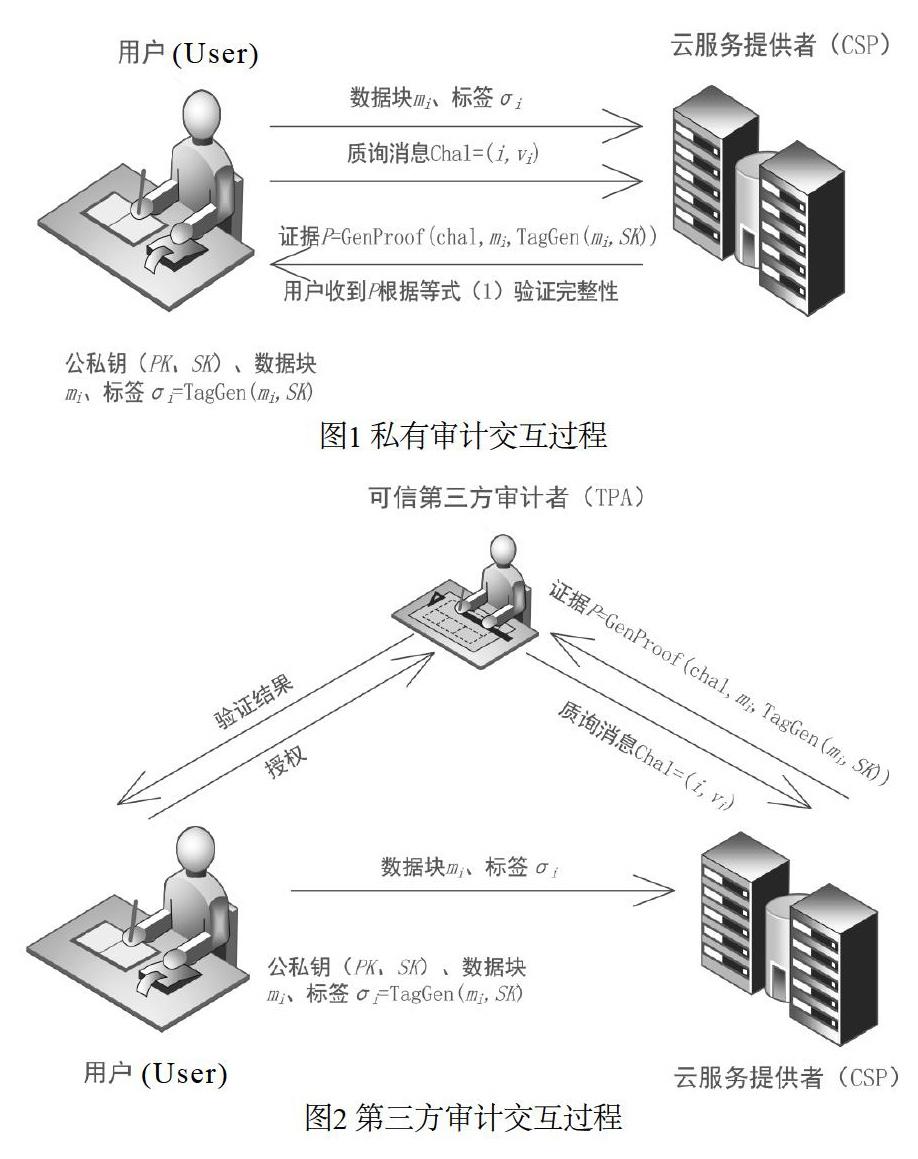

基于上述抽象,本文将现有的数据完整性审计模式进行分类。第一种是私有审计,即USER=TPA的情形,用户自己对数据完整性进行校验。在该类审计模型中,Challenge()与等式(1)的验证工作均由用户自己完成。第二种是第三方审计,即User≠TPA的情形,由可信的第三方实体代替用户进行外包数据的完整性审计。在这种模式下,通常需要用户对可信第三方进行授权,Challenge()与等式(1)的验证工作均由该可信第三方完成,可信第三方验证完数据完整性后向用户返回验证结果。

2.1 私有审计

如图1所示,私有审计的参与实体分别是用户(User)和云服务提供者(CSP),用户是云端数据拥有者,将数据上传到云端;云服务提供者提供数据外包存储服务,在用户发出挑战时生成证明信息来响应用户以完成对数据完整性的审计。具体地,User先将数据块mi和生成的标签TagGen(mi,SK)发给CSP,当需要验证数据完整性时,User会向云端发出一个质询消息Chal,云端最终返回一个校验证据”,基于拿到的证据P,User通过验证等式(1)就可以知道存放云端的数据是否完整。

2.2 第三方审计

如图2所示,第三方审计的参与实体分别是用户(User)、云服务提供者(CSP)以及可信第三方审计者(TPA),用户是云端数据拥有者,在对数据进行预处理生成数据标签后再将数据及其标签存放到云服务器上,当需要验证外包数据的完整性时,用户向可信第三方审计者授权,可信第三方审计者负责完成用户外包数据的完整性验证任务,并将验证报告发给用户,使得用户可确定存储在云端的数据是否完整。

私钥SK用于生成标签,本文根据私钥SK是否为共享参数,来判定云中数据仅有数据拥有者操作,还是由群用户共享,进而将现有的数据完整性审计方案,分为非共享数据完整性审计和共享数据完整性审计两类。

非共享数据完整性审计,意味着只有数据拥有者自身能够得知云中文件的数据完整性情况,并对其进行相应的动态操作。在非数据共享完整性审计中,除数据拥有者外其他实体无法获得私钥SK,数据标签由数据拥有者生成。

共享数据完整性审计,意味着存在一个群组管理员为群组中用户共享审计所需的关键信息,进而该群组中的用户均可以创建数据,并能够读取和修改组内其他用户的数据。在共享数据完整性审计中,数据拥有者作为群组管理员,为其他用户分配秘密共享密钥SKk,当同一群组内的用户想要验证数据完整性或修改数据时,需要向群组管理员申请,群组管理员将共享密钥SKk重组为SK分发给群组用户,TagGen()算法由群组内任意用户运行,为共享数据生成数据标签。

3 审计目标

无论审计中用户关键数据私钥SK是否共享,现有审计方案主要关注六项审计目标。

(1)确保数据完整性审计的正确性和可靠性:正确性表示由响应算法GenProof()产生的有效证明,能够以压倒性的概率通过等式验证。可靠性意味着对于不受信任的云,若云端外包存储的数据已经被破坏,云服务提供者通过伪造数据获得可通过验证的证据在计算上是不可行的。

(2)支持公开验证:支持第三方審计,允许用户委托可信第三方审计者来代替它,完成外包数据的完整性审计任务,从而降低用户的审计负担,增强审计的权威性。

(3)支持数据动态操作:允许用户在不下载云中外包存储所有数据的情况下对其进行更新操作,具体包括插入、删除、修改等。

(4)支持对数据的隐私保护:一方面云服务提供者通常是不可信不可控的,可能为了自身利益将数据泄露给恶意用户;另一方面在第三方审计中,通常假设第三方审计者是诚实但好奇的,在审计过程中可能通过验证信息推测出原始数据,从而造成用户数据泄露。因此,应支持对数据的隐私保护,防止用户外包的数据在云服务器与第三方的泄露。

(5)支持批量校验:审计员从多个不同用户接收多个验证任务,单个处理验证任务会使得工作即繁琐又效率低,而同时处理多个来自不同用户的验证任务的批量校验会降低系统成本、提高审计效率。

(6)确保审计高效性:外包数据的完整性审计开销会影响用户的使用体验以及云存储服务的发展,因此,在完整性审计过程应考虑到实际应用过程中的效率问题,尽量减少用户生成文件签名标签和验证过程中的计算开销、存储、通信开销,提高审计效率。

目前,主流的外包数据完整性审计方案是引入可信第三方执行验证,本文接下来将结合上述完整性审计目标,从审计中用户关键数据是否共享的视角分类对当前典型方案进行现状介绍和分析。

4 非共享数据审计

当前非共享数据的完整性审计方案主要针对数据隐私保护、数据动态更新以及系统性能优化三个方面进行研究。

4.1 外包数据私密性保护

在数据完整性审计过程中,数据隐私面临两个方面的威胁:首先,TPA并非完全可信,经常是诚实但好奇的,当TPA代替用户进行数据完整性校验时,其有可能通过验证信息推导出用户的原始数据,易带来用户外包数据的泄露;此外,CSP是非可信的,他有可能为了自身利益,将用户数据泄露给恶意用户。例如,Wang[7]等人提出了一个随机屏蔽技术用以实现在数据完整性审计过程中保护用户的隐私;Subha[8]等人提出了一种结合证书使用数字签名算法,对数据进行签名的技术来保护用户数据隐私免受主动攻击的解决方案;为抵抗量子计算机的攻击,谭跃生[9]等人提出基于格的基础上构造随机掩码的审计方案,对云服务器生成的证据进行掩盖,使得用户数据免受好奇第三方的攻击;针对云存储环境中,用户对文件不同层级具有不同的保密需求的问题,雷莹[10]等人提出并列式分级加密审计系统,递进式分级加密审计系统和外部过滤器分级加密审计系统,来平衡数据完整性审计时的隐私保护和计算开销。此外,王月[11]基于HMAC和IO技术提出一种数据完整性审计方法,该方法使第三方审计者在验证证据时只验证HMAC的有效性,而无法窃取到用户的数据信息,在支持用户数据隐私保护的同时可减轻第三方审计者的计算开销。

4.2 数据动态操作

支持数据动态操作意味着用户能够在不下载整个数据的同时对文件进行插入、删除、修改等操作[12]。例如,Ateniese[11]等人提出了一个动态PDP方案。该方案在外包前预先计算一定数量的能覆盖数据的验证令牌,用户将令牌保存在本地或以加密的形式外包给CSP。然而,该方案不支持插入操作。为此,Erway[13]等人提出建立在跳表上的基于等级的认证字典(DPDP-Ⅰ),与基于RSA树的认证字典(DPDP-Ⅱ)的来构建完动态数据审计方案,该方案虽然实现了动态操作,但其不支持对用户数据的隐私保护且引入的系统开销大。Wang[14]等人通过操纵经典的用于块标签认证的默克哈希树结构来实现数据动态,同时双线性聚合签名技术支持批处理审计,但该方案不适合存储大型文件,随着文件的增大,该方案开销急剧增加。秦志光[15]等人基于Merkle Hash树(MHT)和双线性技术对提出一种动态数据完整性审计方案,通过引入分层索引结构降低了MHT的高度,因而明显地降低了用户执行动态操作和执行审计操作的通信开销。

为解决MHT在验证和更新上的高花销,Daniel[16]等人提出了改进的IDHT表结构来实现数据动态;沈健[17]等人提出了一种由双链接信息表和位置数组组成的新型动态结构来实现动态数据完整性的高效审计,针对CSP与DO互不信任的问题采用了抽样检验,并具有无块验证和批处理审计功能;李浩宇等人[18]通过引入多分支树和双线对技术提高动态数据的完整性审计效率;Sookhak[19]等人针对数据更新需要多次排列大量数据块会给审计员带来相当大的计算开销的问题,提出了一种叫做分治表的数据结构来实现数据动态,该方案将数据结构划分为k个来减小其大小,可在更新时减小User的计算开销,同时还能一定程度抵抗重放攻击和文件滑动攻击。

4.3 审计性能优化

性能优化主要指减少数据完整性审计过程中的计算开销、存储开销以及复杂度,从而提高审计效率。为了减少客户端计算消耗,Ateniese[20]等人提出通过对数据块随机采样来降低审计员的计算与传输开销的高效数据持有性证明协议(E-PDP),但该方案并没有降低服务器端的巨大计算消耗;为了解决客户端和云端计算消耗过大问题,Sookhak[19]等人提出将大的文件块压缩成短字节串,客户端以及服务器能以最小的计算和通信开销验证远程存储中外包数据的完整性,并改进代数签名,基于霍纳方案和伽罗瓦域中加法乘法运算来降低代数签名的计算成本;为解决针对现有的基于RSA和基于BLS的数据完整性解决方案中计算和通信开销较大的问题,Zhu[21]等人提出一种基于短签名算法(ZSS签名)的数据完整性验证方案,通过减少签名过程中的散列函数开销来解决大数据环境下的批量签名效率较低的问题。

王惠峰[22]等人提出一种基于文件的属性信息动态调整文件的数据完整性自适应审计方法SA-PDP,该方案使得审计方案的执行强度与文件的审计需求高度匹配,在满足数据审计需求的同时能有效减少系统的审计成本, 提高系统的审计效率。然而,大部分基于第三方审计的数据完整性检查结构依赖于公钥基础设施,需要用户生成并管理公钥证书,同时也给审计员的计算和通信成本方面带来很大负担。为简化密钥管理,Wang[23]等人提出了基于身份的完整性验证方案,该方案在原有的三方实体结构的基础上添加了密钥生成器(PKG),由可信PKG生成用户的私钥以实现对用户数据的签名,并直接将用户的身份证号码、电子邮件和姓名等信息视为公钥,减少证书管理的开销。然而,该方案并不适合大规模用户组,为此Zhang[24]等人通过提出一个适用于大規模用户组的高级私钥生成器结构,其中一个根PKG代理较低级别的公钥生成和身份认证,最低级别扮演PKG的角色来减轻私钥生成的身份认证给PKG带来的巨大负担。为解决基于身份的完整性,审计方案中用户身份信息被伪造的风险,Li[25]等人引入基于生物特征的身份来简化远程数据完整性审计协议的密钥管理问题, 可提高审计执行效率。

5 共享数据审计

共享数据的完整性审计不仅要考虑数据的完整性验证问题,还需要考虑组成员中用户的隐私保护即群组成员的动态变化问题。当前共享数据完整性审计方案主要围绕用户身份隐私、群组动态变化以及抗共谋三个方面进行研究。

5.1 用户身份隐私保护

针对共享数据的完整性进行公共审计将不可避免地向TPA披露用户身份隐私,Wang[26]等人提出利用环签名来计算审核共享数据正确性所需的验证标签,使得共享数据中每个块的签名者的身份对TPA保密的隐私保护机制,但该方案中验证信息更新时使得审计开销很大,不支持群成员的加入和撤销,且只有一个管理者。为了支持具有多管理者场景的用户身份隐私保护,Fu[27]等人通过构造同态可验证群签名,构建了一个多群管理人员共享数据的完整性审计模型,提供多层次的隐私保护能力,包括身份隐私、可追溯性(组织管理者跟踪合法用户生成的签名)。

除此之外,阎允雪[28]等人提出一种新的实体权限分配中心来对群用户进行管理,在保障群成员身份隐私的同时有效地实现身份追溯,并基于格和布鲁姆过滤器(Bloom Filter)实现了高效的数据完整性审计。为简化密钥管理,Ming[29]等人提出一种基于无证书加密和椭圆曲线加密的有效的隐私保护无证书可证数据持有方案,该方案实现了身份隐私保护,同时解决了双向配对和映射到点哈希运算的耗时的问题,提高了审计的效率。

5.2 群组动态变化

为了实现群组的动态变化,Yuan[30]等人提出一个数据完整性审计方案,引入多项式认证标签和代理标签更新技术,去实现公共检查以及群用户动态撤销。黄龙霞[31]等人提出了一个支持云存储中群组成员动态的隐私保护公开审计方案,采用层次树和代理重签名机制建立和分发密钥。Wang[32]等人提出基于代理重签名的同态认证思想,通过云服务器实现组用户对应数据块签名的转换,支持对组用户的撤销。为减少用户撤销引入的额外计算开销,Zhang[33]等人提出一种基于身份的审计方案,该方案提出了一种新的密钥生成策略以及私钥更新技术,其中私钥由两部分组成,一部分自生成就固定,另一部分随用户撤销而改变,并通过只更新未撤销的组用户的私钥代替撤销用户的授权码来实现用户撤销。该方案消除了复杂的证书管理,且用户撤销的开销完全独立于被撤销的用户块的总数,实现了高效的群组动态变化。但这些方案未支持对用户身份的隐私保护,同时未考虑撤销用户可能与云服务提供者共谋的新安全问题。

5.3 抗共谋攻击

被撤销的用户和云服务提供商之间的共谋可能对云存储数据的安全构成威胁。如果原始合法用户不能安全撤销,将导致共享数据泄露,从而影响云存储的安全性。为抵抗被撤销用户与服务提供商之间的共谋,Jiang[34]等人提出一种基于矢量承诺和验证者-本地撤销群签名的安全群用户撤销公共完整性审计方案。该方案利用非对称组密钥协议(AGKA)和组签分别支持组用户间的密文数据库更新和有效的组用户撤销,但该方案不支持用户匿名撤销同时审计过程中计算开销大。

为此,Zhang[35]等人结合矢量承诺和匿名撤销群签名支持数据修改的云存储数据完整性审计方案,该方案支持组用户对数据进行修改同时也支持用户的安全撤销。Rabaninejad[36]等人提出一个抗共谋同态可认证代理重签名方案,并使用提出的代理重签名方案在CoRPA中构造同态标签,防止了撤销用户与云服务器之间的共谋与用户身份的隐私保护。

此外,查雅行[37]提出了一种基于群用户共享数据的完整性验证方案,引入基于属性门限签名机制防止合谋攻击者利用属性密钥来伪造签名,采用基于属性的控制策略實现群组用户权限撤销和对共享数据的动态操作,具有不可伪造性和抵抗合谋攻击等优点。罗维[38]提出一种安全增强的密钥同态约束PRF构造的适用于云存储的安全高效的代理重加密方案,由数据拥有者对数据请求者进行身份验证、分发解密密钥进行数据共享。当请求者被撤销时,用户可以通过代理重加密来实现密文更新,以确保被撤销的请求者不能再次访问数据,所提出的方案可以有效抵御欺骗攻击和共谋攻击。

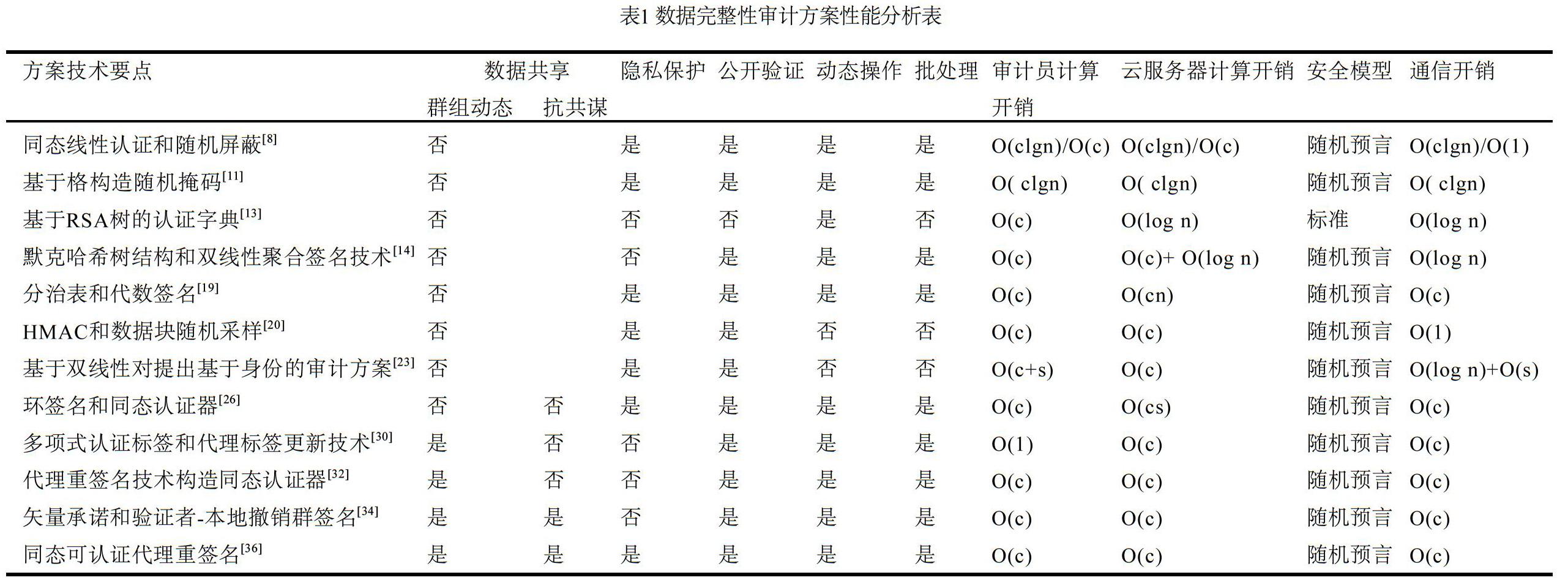

6 现有审计方案的对比分析

本章节对上述提到的一些典型审计方案,分别从数据共享、数据隐私保护、动态验证、审计开销等方面进行性能对比分析,如表1所示。

7 未来发展方向

基于前面对外包数据完整性审计方法的现状分析,未来对外包数据完整性审计的发展主要有五个方向。

(1)审计性能优化

随着越来越多的企业和个人为了便利和节约成本将数据外包给云存储服务,数据完整性审计的应用越来越广泛。虽然现有研究已提出一些功能较为完善的数据完整性审计方案,但由于用户对云服务的实时性越来越看重,如果用户对数据进行完整性验证需要等待较长的时间则会影响云存储服务的发展。因此,如何实现高性能的数据完整性审计是当前研究的一大热点,在未来的研究方向中需要重点研究减少审计者和服务器的计算开销以及数据传输时的通信开销,提高系统的验证效率。

(2)跨云审计

IT服务的专业化云计算发展的趋势之一,云服务提供者在对外提供存储服务的同时,也可能购买其他云服务提供者所提供的服务,这种多层转包导致用户数据可能存在不同的云环境中,目前大部分数据完整性审计方案都是针对单个云环境进行研究,仍需要针对不同云服务提供商之间的协作,以及对不同云服务商发出的相关信息进行验证,提出高效跨云的数据完整性审计方案。

(3)面向大量用户、大规模数据的高效审计

大数据时代各行各业都产生了海量数据,外包存储已成为主流模式。当前针对云端数据完整性审计已有不少方案,但有些方案仅支持小规模或者正常规模的用户和数据,在面临大规模用户和海量数据时,随着系统的计算开销和通信开销增加,执行效率会越来越低,因此支持大规模用户及数据的完整性审计方案会是未来一大热点问题。

(4)融合区块链、量子技术的数据完整性审计

随着区块链、量子加密等技术的兴起,一些专家学者将这些新兴技术应用到数据完整性审计中。例如,徐洋[39]等人为解决数据拥有争议问题,提出了一种基于区块链技术的分布式可仲裁远程数据审计方案,通过使用Smart Contract对用户和服务提供商在区块链上认可的外包数据的完整性元数据进行公证,并利用区块链网络作为自记录通道,实现不可抵赖性验证交互。除此之外,协议支持交换哈希技术,防止不诚实的证明者和验证者。因此,如何结合当前新兴技术完善数据完整性审计方案是当前研究关注重点之一。

(5)审计自身的强安全

当前,人工智能、机器学习等技术日益成熟,应用日渐广泛,这些技术发展虽然为人们生活带来许多好处,但也引入一些新的安全问题。例如,恶意用户可利用这些技术来推理用户的原始数据,造成隐私泄露,甚至删除或篡改等。因此,在对外包数据的完整性审计中,如何抵御基于人工智能技术的攻击以确保审计自身的强安全性也是未来需要研究的问题。

8 结束语

数据外包存储安全问题当前已受到广泛关注,许多专家学者开展了数据完整性审计研究以确保云端数据的完整性。本文对现有的数据完整性审计工作进行综述,统一抽象了外包数据完整性审计问题,并结合支持数据动态操作、计算和通信开销等审计目标,从审计中用户关键数据是否共享的视角对当前典型方案进行了分类对比分析,最后探讨了外包数据完整性审计研究的未来发展方向。

基金项目:

1.国家自然科学基金(项目编号:61502017);

2.北京市教委科技计划一般项目(项目编号:KM201710005024)。

参考文献

[1] 邵必林,李肖俊,边根庆,等.云存储数据完整性审计技术研究综述[J].信息网络安全,2019,19(6):28-36.

[2] 袁颖,朱洪亮,陈玉玲,等.基于数据持有性证明的完整性验证技术综述[J].计算机工程与应用,2019,55(18):1-7.

[3] 秦志光,吴世坤,熊虎,等.云存储服务中数据完整性审计方案综述[J].信息网络安全,2014(07):1-6..

[4] 贾倍.云存储中大数据完整性证明机制研究[D].西安:西安电子科技大学,2018.

[5] 腾讯网. 2018十大云宕机事故盘点:主流公有云无一幸免!https://xw.qq.com/cmsid/20181229A0W3UK00

[6] 2019上半年度重大数据泄露事件盘点.https://zhuanlan.zhihu.com/p/74314768.

[7] C Wang, S S M Chow, Q Wang, K Ren, and W Lou, “Privacy preserving public auditing for secure cloud storage,” IEEE Trans.Comput., vol. 62, no. 2, pp. 362–375, Feb. 2013.

[8] T Subha and S Jayashri, "Efficient privacy preserving integrity checking model for cloud data storage security," 2016 Eighth International Conference on Advanced Computing (ICoAC), Chennai, 2017, pp. 55-60.

[9] 譚跃生,范文婕,王静宇,等.一种支持隐私保护的云数据完整性验证方案[J].小型微型计算机系统, 2017,38(12):2736-2740.

[10] 雷莹.云存储系统数据完整性安全审计的研究[D].北京:北京交通大学,2019.

[11] 王丹,赵文兵,丁治明,等.大数据安全保障关键技术分析综述[J].北京工业大学学报,2017,43(03):335-349+322

[12] G Ateniese, R D Pietro, L V Mancini, and G Tsudik, “Scalable and efficient provable data possession,” in Proc. 4th Int. Conf. Secur. Privacy Commun. Netw., 2008, Art. no. 9.

[13] C Erway, A Küp?ü, C Papamanthou, and R Tamassia, “Dynamic provable data possession,” in Proc. 16th ACM Conf. Comput. Commun.Secur., 2009, pp. 213–222.

[14] Q Wang, C Wang, K Ren, W Lou, and J Li, “Enabling public auditability and data dynamics for storage security in cloud computing,” IEEE Trans. Parallel Distrib. Syst., vol. 22, no. 5, pp. 847–859,May 2011.

[15] 秦志光,王士雨,赵洋,熊虎,吴松洋,等.云存储服务的动态数据完整性审计方案[J].计算机研究与发展.2015(10):32-39

[16] E Daniel and N A Vasanthi, "A cost effective dynamic auditing scheme for outsourced data storage in cloud environment," 2017 International Conference on Innovations in Green Energy and Healthcare Technologies (IGEHT), Coimbatore, 2017, pp. 1-5.

[17] J Shen, J Shen, X Chen, X Huang and W Susilo, "An Efficient Public Auditing Protocol With Novel Dynamic Structure for Cloud Data," in IEEE Transactions on Information Forensics and Security, vol.12,no.10,pp. 2402-2415, Oct. 2017.

[18] L Haoyu, L Qingpeng, Z Longjun and G Zhiqiang, "Integrity Verification Scheme for Dynamic Cloud Data Based on Multi-Branching Tree," 2017 9th International Conference on Measuring Technology and Mechatronics Automation (ICMTMA), Changsha, 2017, pp. 365-368.

[19] M Sookhak, F R Yu and A Y Zomaya, "Auditing Big Data Storage in Cloud Computing Using Divide and Conquer Tables," in IEEE Transactions on Parallel and Distributed Systems, vol. 29, no. 5, pp. 999-1012, 1 May 2018.

[20] ATENIESE G, BURNS R C, CURTMOLA R, et al. Remote Data Checking Using Provable Data Possession[J]. ACM Transactions on Information and System Security, 2011, 14(1): 12-34.

[21] Hongliang Zhu, Ying Yuan, Yuling Chen, et al. A Secure and Efficient Data Integrity Verification Scheme for Cloud-IoT Based on Short Signature. IEEE Access, 7:90036-90044, 2019.

[22] 王惠峰,李战怀,张晓,孙鉴,赵晓南,等.云存储中数据完整性自适应审计方法[J].计算机研究与发展.2017(01):175-186.

[23] H Q Wang, “Identity-Based Distributed Provable Data Possession in Multicloud Storage,” IEEE Trans. Services Comput., vol. 8,no. 2, pp. 328–340,Mar.-Apr. 2015.

[24] Y Zhang, H Zhang, R Hao and J Yu, "Authorized identity-based public cloud storage auditing scheme with hierarchical structure for large-scale user groups," in China Communications, vol. 15, no. 11, pp. 111-121, Nov. 2018.

[25] Y Li, Y Yu, G Min, W Susilo, J Ni and K R Choo, "Fuzzy Identity-Based Data Integrity Auditing for Reliable Cloud Storage Systems," in IEEE Transactions on Dependable and Secure Computing, vol. 16, no. 1, pp. 72-83, 1 Jan.-Feb. 2019.

[26] B Wang, B Li and H Li, "Oruta: privacy-preserving public auditing for shared data in the cloud," in IEEE Transactions on Cloud Computing, vol. 2, no. 1, pp. 43-56, Jan.-March 2014.

[27] A Fu, S Yu, Y Zhang, H Wang and C Huang, "NPP: A New Privacy-Aware Public Auditing Scheme for Cloud Data Sharing with Group Users," in IEEE Transactions on Big Data.

[28] 阎允雪.基于云存储的数据完整性审计及隐私保护机制研究[D].济南:山东师范大学,2019.

[29] Y Ming and W Shi, "Efficient Privacy-Preserving Certificateless Provable Data Possession Scheme for Cloud Storage," in IEEE Access, vol. 7, pp. 122091-122105, 2019.

[30] J Yuan and S Yu, “Efficient public integrity checking for cloud data sharing with multi-user modification,”in Proc. IEEE Conf. Comput. Commun.,Apr./May 2014, pp. 2121–2129.

[31] 黄龙霞,张功萱,付安民.基于层次树的动态群组隐私保护公开审计方案[J].计算机研宄与发展,2016,53(10):334-2342.

[32] Wang B, Li B, Li H.Panda:Public Auditing for Shared Data with Efficient User Revocation in the Cloud[J].IEEE Transactions on Services Computing, 2015, 8 (1) : 92-106.

[33] Y Zhang, J Yu, R Hao, C Wang and K Ren, "Enabling Efficient User Revocation in Identity-based Cloud Storage Auditing for Shared Big Data," in IEEE Transactions on Dependable and Secure Computing.

[34] T Jiang, X Chen, and J Ma, “Public integrity auditing for shared dynamic cloud data with group user revocation,” IEEE Trans. Comput., vol. 65, no. 8, pp. 2363–2373, Aug. 2016.

[35] Y Zhang, C Chen, D Zheng, R. Guo and S Xu, "Shared Dynamic Data Audit Supporting Anonymous User Revocation in Cloud Storage," in IEEE Access, vol. 7, pp. 113832-113843, 2019.

[36] R Rabaninejad, M Ahmadian, M Rajabzadeh Asaar and M r. Aref, "A Lightweight Auditing Service for Shared Data With Secure User Revocation in Cloud Storage," in IEEE Transactions on Services.

[37] 查雅行.云存儲环境下数据完整性验证技术研究[J].北京邮电大学,2018(09).

[38] 罗维.云存储数据安全与共享方案研究[D].西安:西安电子科技大学,2019.

[39] Y Xu, J Ren, Y Zhang, C Zhang, B Shen and Y Zhang, "Blockchain Empowered Arbitrable Data Auditing Scheme for Network Storage as a Service," in IEEE Transactions on Services Computing.