无线传感器中一种分布式密钥更新管理方案*

2014-09-06潘中强常新峰

潘中强,常新峰

(平顶山学院网络计算中心,河南 平顶山 467000)

无线传感器中一种分布式密钥更新管理方案*

潘中强,常新峰*

(平顶山学院网络计算中心,河南 平顶山 467000)

针对pDCS(Security and Privacy Support for Data-Centric Sensor Networks)方案在密钥重置时信息交互量大的问题,以互斥基底系统(Exclusion Basis System,EBS)建构一个高效能的分布式密钥管理方案。该方案将网络密钥的管理工作(包括密钥分配、重置及撤销)分散至各个簇中,进而降低密钥重置阶段通信量,延长网络寿命。论证分析表明:在不失安全性的前提下,仅增加些微的储存成本,便能大幅地降低能耗。

无线传感器网络;密钥管理;数据存储;互斥基底系统;信息安全

近年来,随着微电子技术和无线通信技术的发展,无线传感器网络(Wireless Sensor Network,WSN)作为一个以数据为中心的网络已经成为当今研究的热点[1-2]。由于WSN通常部署在敌对及无人照看环境中,极易遭到拦截、监听、窜改、仿冒及复制等安全攻击,必须将消息加密以确保机密性[3]。目前常见消息加解密机制,大致可分成两大支:非对称式密钥加密机制(Asymmetric Key Schemes),因需大量的运算,较不适合应用于计算能力有限的WSN上;对称式密钥加密机制(Symmetric Key Schemes),运算需求量远低于前者,较具节能效果,故常被应用于WSN环境中。然而,对称式密钥机制因密钥分配问题,必须有一套妥善的密钥管理机制从旁辅助,工作内容包括密钥分配(Key Distribution)、密钥撤销(Revocation)与密钥重置(Rekeying),以应对WSN节点的低可靠性[4]。

研究人员对WSN密钥管理进行了大量的研究,提出的管理机制主要分为集中式管理和分布式管理[5-6]。集中式密钥管理模型的特点是由一个专门的组管负责组密钥的生成,并通过特定算法分发给群组中的每个成员,缺点是存在单点失效问题。分布式管理的特点是所有组成员通过密钥协商来共同建立组密钥,一般来说这种模型的安全性更好,但在实现上更为困难。由于传感器网络自身特点,采用分布式组密钥管理模型更为合适[7]。

WSN分布式组密钥管理方面的研究已经取得了一些进展,但是均存在着不足。文献[6]提出了一种基于对称多项式的分布式密钥对分配模型,但其计算开销较大,每个节点的存储开销随组规模的增大迅速增大,且每个节点必须区分组中的可信节点,因而并不适合WSN。文献[8]利用各节点预置当前和未来的组密钥信息,并将其分散在邻居节点中,每个节点通过与邻居节点的协作周期性更新,但该方案安全性不高,且每轮组密钥更新时,组内任意节点都需要多个邻居节点通过对偶链路进行信息支持,通信和存储开销较大。文献[7]提出一种基于分布式更新权限的组密钥管理方案DRA,通过局部网络协商产生的一个临时可信的 KS(Key Server)发起组密钥更新,然而该方案每次更新的数据量较大,易受链路影响。文献[9]提出pDCS(Security and Privacy Support for Data-Centric Sensor Networks)的安全机制,将网络中节点依地理位置分成大小不同的网格组,每个组中分配多种密钥,作为不同用途加密之用,以防止攻击者窃取。即使当攻击者已掳获节点,并破解其安全信息,也能通过密钥重置程序来避免更进一步的损害扩大,然而pDCS在密钥重置阶段,需要大量的通信量,严重耗损网络能源、影响网络存活时间。

为了弥补已有机制的不足,基于pDCS机制,本文提出一种分布式密钥管理方案。为了保证pDCS原有优点,本文尝试在pDCS 中引入互斥基底系统(Exclusion Basis System,EBS),为每个网格建立起局部的密钥管理中心,将网络遭受攻击时的损害范围,局限在一个小区域内,以此来降低密钥重置时所需的通信量,延长网络寿命。

1 网络模型及相关假设

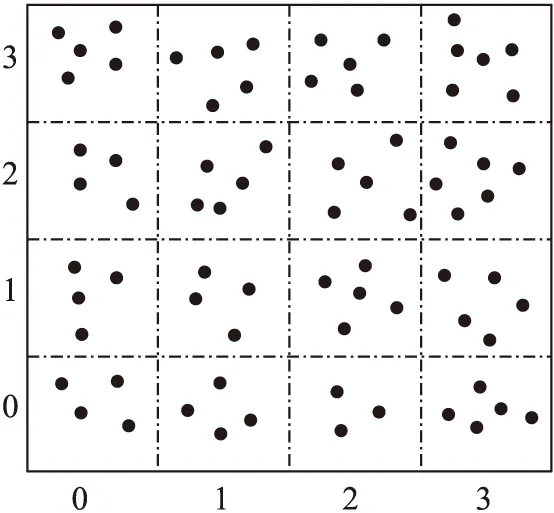

将整个网络环境切割成数个矩形网格细胞如图1,每一个簇按照选举机制产生一个簇头(Cluster Head),充当网格的密钥分配中心,负责网格内节点的部分密钥管理工作。为了便于阐述新方案,对网络环境做以下假设。

图1 矩形网格分割

①同构型的WSN:基于分布式的对等特性,除基站外,假设网络内所有的节点均拥有相同的资源和处理能力。

②网格式的簇结构:整个WSN环境切割成若干行、列的网格,使每一个网格自成一个簇集(Cluster)。

③节点位置已知(Location-aware):为简化本文方案的运作说明,假设每个节点位置,均已通过定位设备或机制计算出所属的网格,并回传告知基站。

④簇内存在簇头选择算法:同样为简化本文方案的运作说明,假设簇内存在一个簇头选择算法[10-11]。

⑤完善的入侵检测机制:由于本文主要探讨密钥管理的效益,因此假设WSN环境中已存在一套完善的入侵检测系统,可快速正确地指出任何已遭捕获的节点。

⑥安全的密钥设定阶段:网络在部署后的一小段时间内是安全的,在这个时间内足够进行一些网络初始化操作。

2 ERP-DCS方案

2.1 基本思想

pDCS提出了一个在数据储存式WSN(Data-Centric Storage Wireless Sensor Networks,DCSN)上的密钥管理机制,其基于对称式密钥加密以及群组式密钥管理方法,确实能有效地维护网络安全,且拥有一套密钥重置的措施来防止入侵者的攻击,但必须使用大量的信息量对网络中的每个节点进行密钥重置,且管理者必须参与其中。为保证pDCS的优点,本方案以pDCS为原型,在每个网格中建立互斥基底系统(Exclusion Basis System,EBS),由选出的簇头充当该网络中的密钥分配中心,撤销pDCS中Group Key和Row Key,取而代之的是由各个簇头建立的自己网格的EBS密钥矩阵,以缩小节点受到攻击时所造成的影响范围。并且当被捕获的节点不是簇头的情况下,簇头可以自主性的进行密钥重置,不需要通过管理者操作,即使簇头被捕获,管理者必须参与密钥更新时,影响的范围仍比在pDCS下小很多。

2.2 预备知识

2.2.1 EBS

EBS(Exclusion Basis System)是一种集合元素分配的概念,可作为一种极佳的密钥重置机制[12-13]。EBS(n,k,m)若应用至WSN环境下可解释为:设有n个传感器节点,k+m把密钥的情况下,若每个传感器节点储存k把密钥,则密钥分配中心最少仅需送出m个信息,即可解决某个被捕获节点的密钥重置问题。因此,本文希望通过EBS的管理观念,来有效降低当节点被捕获时因密钥重置所需传递的信息量,进而减少网络能源的耗损。

2.2.2 pDCS

pDCS运行流程简单概括为3个步骤:

步骤1:决定事件的存储位置。当一个事件在网络u中被侦测后,感测节点利用哈希函式H,计算出事件位置记作网格v,并将事件信息以发生地的网络密钥(Group Key)加密后传送。事件信息最终存储位置(Vx,Vy)的计算公式为:

Vx=H(0|a|b|K(a,b)|属性数据)mod(Nr)

(1)

Vy=H(1|a|b|K(a,b)|属性数据)mod(Nc)

(2)

其中H为哈希函式,(a,b)代表网格u的列、行坐标,属性数据包括时间的种类、发生时间等,Nr和Nc分别代表网络环境分割后的最大列数及行数。

步骤2:数据传送。加密后的数据,通过GPSR协议[14]逐步送达目的地(网格v)处。

步骤3:数据取回。管理者想要取回所需数据时,则配合前述存储数据的相关属性,计算出其网格位置,对该网格发送请求,待密文返回后,以事件发送的Cell key解密。

当网络中某个节点被捕获时,pDCS会启动密钥重置。

2.2.2 符号定义

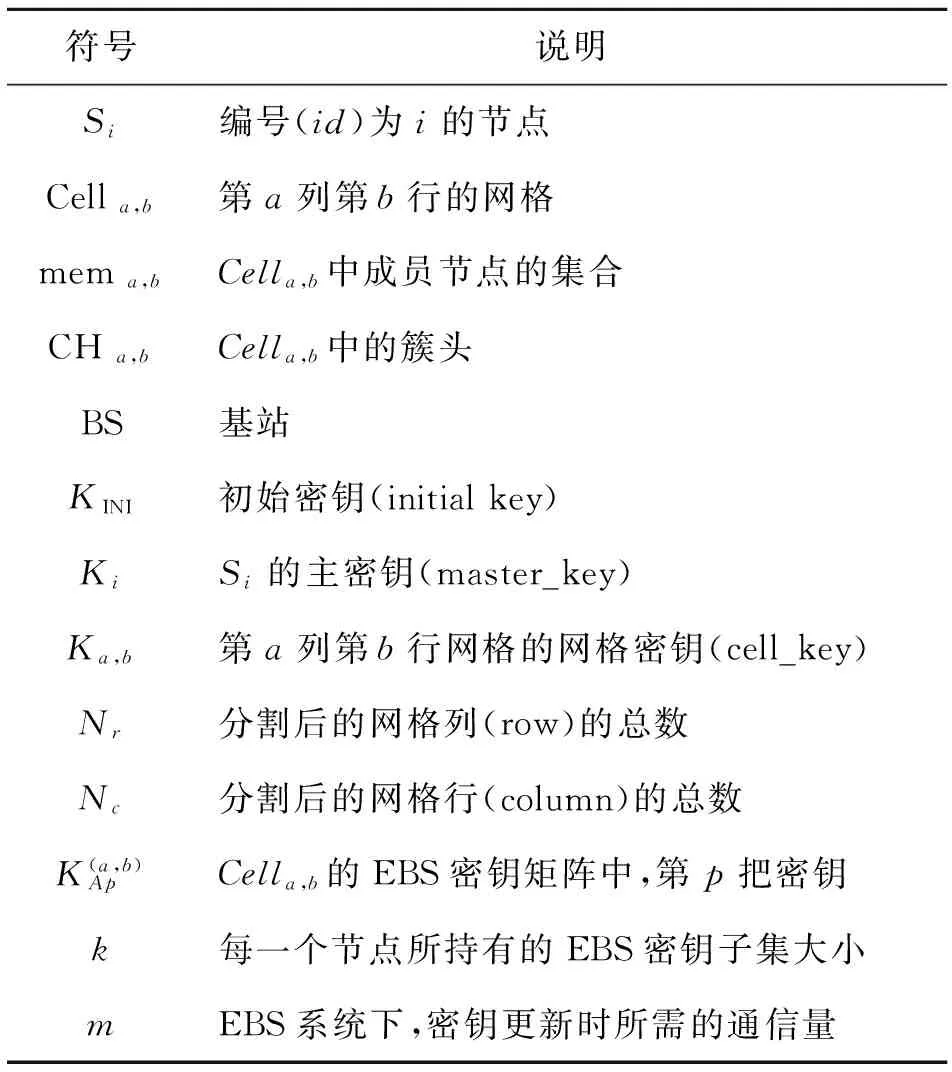

文中常用到的符号参阅表1。

表1 符号表

2.3 分布式密钥管理方案

2.3.1 密钥预分配阶段

此阶段的作业时间在传感器节点部署至目标区域前。此时BS会先将一些必要的安全信息储存至各个传感器节点内,为稍后密钥设定阶段做准备。这些信息包括:①一把与BS共享的私有Ki,用以加密节点Si和BS之间的通信数据,BS也可以用此密钥认证节点Si。②一把KINI,所有的传感器节点都分配到相同的KINI,在密钥设定阶段用来产生其他密钥。③一个不可逆的单向哈希函式H(x),用以计算新的密钥和推算感测数据的存储位置。

2.3.2 密钥设定阶段

此阶段的时间点在传感器节点布署至目标感测区域后的一小段时间内,目的是为了建立往后通信协议中所需的密钥。本文假设在设定阶段完成前,传感器节点皆不会被恶意者捕获或入侵。此阶段有以下4个目标:①Pairwise key设定:节点可以通过一个被信任的第三方(如BS),或是由一些预先分配式的机率性密钥分配法,来获取和邻近节点进行安全通信的Pairwise key。②Cell key设定:节点可由GPS得知自己所在的坐标位置,及所属网格编号(a,b),并以Ka,b=H(KINI,a|b)计算出该网格的Cell key。③每一个网格挑选出其内的簇头,并根据簇成员数量,构建出最适当(具最佳的k与m值)的EBS密钥矩阵,并将每个成员所分配的k把EBS密钥,以Pairwise key加密后分别传送给各个成员节点。④当所有密钥被设定完成后,节点即会撤销其内的初始密钥。簇头并将该Cell key分配的信息(包含EBS密钥矩阵及成员节点所持有的EBS密钥代码)回传给BS。

2.3.3 系统运行阶段

该方案(命名为ERP-DCS)在正常运行下,配合DCS架构,与pDCS运行流程并为太大差异。其步骤如下:

①当一个事件种类E,在时间段T,发生于网格(a,b)的事件被侦测时,感测节点所在的网格位置V(x,y)也将被计算出来。即:

Vx=H(0|a|b|E|K(a,b)|T)mod(Nr)

(3)

Vy=H(1|a|b|E|K(a,b)|T)mod(Nc)

(4)

为防止攻击者在捕获节点后,可以推知先前的信息被送往何处,系统在经过一段时间后,所有的节点都会自我更新Cell key,即Ka,b=H(Ka,b)。H(x)是一个不可逆推的哈希函式,所以攻击者将很难回溯之前的存储位置。

②节点以自己的Ka,b加密数据后产生一份密文(Me)。

③节点将信息转传至存储网格中。转传方式可采用点对点的路由协议,例如GPSR[14]。此阶段的通信数据由两节点间的Pairwise key加密传送。

④数据抵达存储网格后,直接将密文(Me)储存在结点上,且不做任何解密的工作。

⑤当合法的使用者想要取回某特定事件信息(如事件属性为E、T、(a,b))时,则可利用相同的定位规则,计算出数据存储的位置,再对网格V(x,y)送出请求数据包。

⑥待被加密的文件送返使用者手上后,使用者再以正确的Cell key解密取得原文。

2.3.4 密钥重置阶段

系统运行中,若假设攻击者随机掳获节点,并破解了其中信息,此时管理者(基站)就必须启动密钥重置,以更新网络中其他节点的密钥,来防堵网络的持续毁灭。密钥重置手段,依被掳获节点的类型,可分为两种:针对普通节点和针对簇头。

①由于普通节点所持有的密钥类型有:Master key、Pairwise key、Cell key和EBS密钥组。当某一节点遭受捕获时,相关密钥均需作废或更新,并撤销此节点。此时该网格的簇头即可利用EBS机制的特性,以m个该捕获节点未拥有的EBS密钥,加密更新通信(内含将被撤销的节点ID、新的EBS密钥矩阵与Cell key等),并广播通知其余节点进行变更即可。

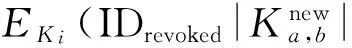

②至于簇头,因为它扮演着网格内的密钥管理中心角色,一旦被捕获,其所泄漏的密钥信息不只Master key、Pairwise key和Cell key,甚至该网格的EBS矩阵也会一并泄漏。此时必须依赖基站来协助密钥进行重建。步骤如下:

步骤1:依赖BS对重建的网格内成员(扣除被捕获的节点)分别发送一份数据包,格式如下:

步骤2:节点在收到BS发出的重建数据包后,以自己的Master key解密,进而撤销被捕获节点的Pairwise key,置换新的Cell key。由于被捕获的节点无法正确地解开这段信息,所以无法得知新的Cell key。

步骤3:每一个成功完成Cell key更新的节点,使用新的Cell key发出竞选消息,以重新竞选出新的簇头。

步骤4:待新的簇头产生后,立刻建构新的EBS密钥矩阵,再分配新的EBS密钥给各成员节点,如此即完成工作。

3 方案分析

3.1 安全性分析

pDCS在安全上主要从以下方面进行,假设攻击者随机捕获节点,并取得节点内的密钥信息和加密过的感测信息。由于感测节点是通过单向不可逆的哈希函式,对网络存储位置进行加密。攻击者无法推算出过去所使用的网络密钥,即可确保感测信息的隐匿性。若攻击者想要解开已加密过的感测信息,则必须得知事件发生的网格位置,并且取得该网格的Cell key。由于Cell key自动更新的过程,采用单向不可逆的哈希函式,即使攻击者取得了目前的网格密钥,也无法用它来解开过去的感测信息,进而保证取回数据的安全性。在pDCS中,当系统发现有密钥泄漏的情况时,就会启动密钥重置的机制来撤销或替换掉已泄漏的密钥。系统针对感测环境中的节点,必能找出至少一把妥当的密钥来加密更新数据包,以进行节点的密钥重置。已遭受攻击的节点,由于无法解开更新数据包,从而被排除在系统之外。ERP-DCS在继承pDCS安全性基础上,整合了群组式密钥方案与分布式系统的概念,在每一个网格中建立一个EBS密钥管理中心,来负责网格成员节点的密钥分配与重置。当簇头发现有成员节点遭到捕获,它便可以利用被捕获的节点所没有的一至数把EBS密钥,对其他成员节点广播更新数据包,以进行密钥重置,簇头也会将撤销的节点信息,发送至周围的网格,以撤销泄漏的Pairwise key。由以上可知,ERP-DCS把密钥重置限定在簇中,进一步保证了网络的安全性。

3.2 性能分析

假设节点Si被捕获,通过洪泛的方式进行密钥更新,令每个完整的密钥长度为L字节,N为环境中节点总数,mem为一个网格拥有的平均节点数,Nch代表簇头数量,其余符号说明参阅表1。

3.2.1 通信开销

在WSN中通信开销中,密钥更新占很大比重。对于pDCS方案,节点遭受捕获后,pDCS进行一次密钥更新,BS需要运算并送出的更新数据包为:Nr+Nc+mem-3(L)。

(5)

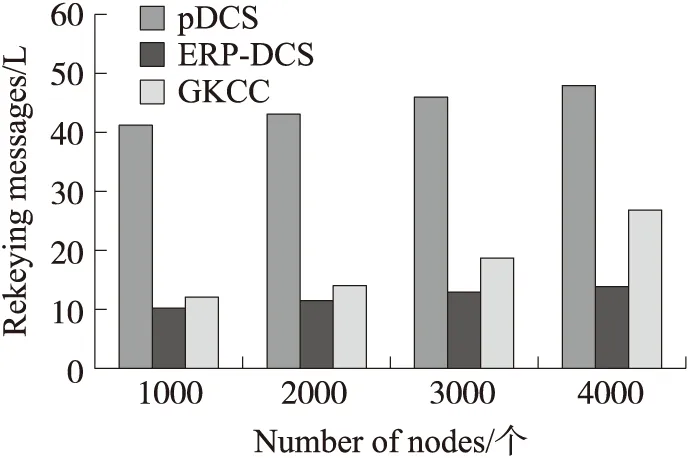

在仿真中,将节点数量从1 000个调整到4 000个,预设m=2,此外与分析时不同,a是依照仿真环境中,实际上必须通知的网格数量。为了进一步说明本方案的性能,除pDCS方案外,引进基于对称式密钥加密以及分布式组密钥管理方案GKCC[15]进行更新数据包量的比较分析。由图2仿真结果显示,ERP-DCS 所使用的更新通信量,远低于分析时的预测数据,仅占pDCS 中的24%~27%。

图2 不同节点数下更新数据包量

3.2.2 存储开销

在pDCS中,每个节点须存储5种密钥,分别为主密钥、组密钥、列密钥、网格密钥、δ把对偶密钥,δ代表一个节点的邻近节点数量。整理可得,pDCS中每个节点须储存4+δ把密钥。

在ERP-DCS中,每个一般节点存储主密钥、网格密钥、δ把对偶密钥和m把EBS密钥,由于簇头节点必存储EBS矩阵中所有的EBS密钥,因此簇头节点比一般节点多存储m把EBS密钥。归纳得出,ERP-DCS中的一般节点必须存储2+δ+k把密钥,簇头节点则必须存储2+δ+k+m把密钥。推导知,在pDCS中,节点内平均密钥数量可表示为4+δ把。ERP-DCS中则可表示为:

(6)

图3 不同节点数下ERP-DCS与pDCS储存成本的分析比较(单位:k把,平均密钥数量L)

4 结束语

本文在pDCS基础上,以EBS建构了一个分布式密钥管理方案,即ERP-DCS。其原理为在每个网格中建立互斥基底系统(EBS),由遴选出的簇头担任该网格的密钥分配中心,达到簇自主性进行密钥重置。由于EBS是一个优良的密钥重置机制,仅需少量的更新通信即可完成对簇成员的密钥重置,能有效降低密钥重置时所耗费的能源成本,延长网络生命周期。

[1] 孙利民,李建中. 无线传感器网络[M]. 北京:清华大学出版社,2005.

[2]付雄,王汝传. 无线传感器网络中一种能量有效的数据存储方法[J]. 计算机研究与发展,2009,46(12):2111-2116.

[3]Chan H,Perr IGA. Security and Privacy in Sensor Networks[J]. IEEE Computer,2003,6(10):103-105.

[4]刘梦君,刘树波. 异构无线传感器网络动态混合密钥管理方案研究[J]. 山东大学学报(理学版),2012,47(11):67-73.

[5]Liu D,Ning P,Sun K. Efficient Self-Healing Group Key Distribution with Revocation Capability[C]//ACM CCS,Washing to nDC,2003.

[6]Blundo C,De Santis A. Perfectly-Secure Key Distribution for Dynamic Conferences[G]. Lecture Notes in Computer Science 740. Berlin:Springer,1993:471-486.

[7]曾玮妮,林亚平. 传感器网络中一种基于分布式更新权限的组密钥管理方案[J]. 计算机研究与发展,2007,44(4):606-614.

[8]Zhang Wensheng,Cao Guohong. Group Rekeying for Filtering False Data in Sensor Networks:A Predistribution and Local Collaboration-Based Approach[C]//IEEE Infocom’05. Miami,FL,USA:IEEE,2005:503-514.

[9]Min S,Sencun Z,Wensheng Z. pDCS:Security and Privacy Support for Data-Centric Sensor Networks[J]. IEEE Transactions on Mobile Computing,2009,8(8):1023-1038.

[10]Handy M J,Haase M,Timmermann D. Low Energy Adaptive Clustering Hierarchy with Deterministic Cluster-Head Selection[J]. 4th International Workshop on Mobile and Wireless Communi-cations Network,2002:368-372.

[11]Heinzelman W R,Chandrakasan A. Energy-Efficient Communication Protocol for Wireless Microsensor Networks[J]. Proceedings of the 33rd Annual Hawaii International Conference on System Sciences,2000:3005-3014.

[12]Eltoweissy M,Heydari M H,Morales L,et al. Combinatorial Optimization of Group Key Management[J]Journal of Network and Systems Management,2004,12(1):33-50.

[13]Younis M F,Ghumman K,Eltoweissy M. Location-Aware Combinatorial Key Management Schemefor Clustered Sensor Networks[J]. IEEE Transactions on Parallel and Distributed Systems,2006,17(8):865-882.

[14]Karp B,Kung H T. GPSR:Greedy Perimeter Stateless Routing for Wireless Networks[J]. Proceedings of the 6th Annual International Conference on Mobile Computing and Networking,2000:243-254.

[15]曾玮妮,林亚平. 无线传感器网络中基于簇协作的分布式组密钥管理方案[J]. 计算机应用,2009,29(3):638-642.

潘中强(1978-),男,洛阳人,副教授,主要研究领域为网络通信技术;

常新峰(1982-),男,河南周口人,硕士,助教,主要研究领域为无线传感器网络,xin83@126.com。

ADistributedKeyManagementSchemeinWirelessSensorUpdate*

PANZhongqiang,CHANGXinfeng*

(Network and Computation of Pingdingshan University,Ping Dingshan Henan 467000,China)

In order to reduce the rekeying messages needed in key management task,based on the Exclusion Basis Systems(EBS),we propose an efficient distributed key management scheme. It attempts to distribute the key management tasks,including key distribution,rekeying,and key revocation,to each cluster to reduce the number of rekeying messages. The results show that,comparing to the pDCS scheme,the ERP-DCS is superior,in terms of update messages needed in the rekeying process,while at a little cost in key storage.

wireless sensor network;key management;data storage;exclusion basis system;information security

项目来源:河南省教育厅项目(12B520043)

2014-03-31修改日期:2014-08-05

10.3969/j.issn.1004-1699.2014.09.023

TP393

:A

:1004-1699(2014)09-1287-06