浅谈无线局域网的安全问题

2015-04-07叶苑苑

叶苑苑

摘要:无线局域网WLAN作为传统有线网络的延伸,省却传统有线网络布线和变更线路费时费力的麻烦,目前主要应用于不方便架设有线网络的环境以及使用者需要移动位置的临时性网络。但是,随着WLAN的普及,在单位内部类似于蹭网、破坏或窃取重要隐私和数据等威胁也日益严重。围绕无线局域网面临的安全问题,给出了针对性的应对措施。

关键词:WLAN WEP WIPS VPN IEEE802.11i

无线局域网WALN是利用无线网络技术实现局域网应用的产物,它具备局域网和无线网络两方面的特征,即WLAN是以无线信道作为传输媒体实现的计算机局域网,方便用户可以在不同时间、在办公楼的不同地方工作。但是,不恰当的防护措施可能助长“水蛭”似的寄生(类似于“蹭网”等行为)在你的无线网络中,在必要的时候咬你一口,让黑客轻松入侵你的无线网络。所以,无线局域网给网络用户带来了便利的同时,也带来了严峻的挑战。

一、无线局域网的主要安全问题

(一)IEEE802.11标准本身的安全问题

IEEE802.11是IEEE在1997年为无线局域网(Wireless LAN)定义的一个无线网络通信的工业标准,该标准主要是对网络的物理层PH和媒体访问控制层MAC进行了规定。在该框架下,采用开放系统认证和共享密钥认证去加强无线局域网的安全:

(1)开放性系统认证是一种最简单的认证方式,本质上却是根本没有认证,先观察其认证流程图:

为什么说没有认证呢?因为使用该验证方法,一个无线客户端STA只要有一个正确的SSID网络名称就可以关联到任何使用开放式系统验证的无线接入点AP。只要STA请求验证,均会得到AP验证,这种方式是危险的。

(2)共享密钥式认证是以WEP为基础的,要求双方必须有一个公共密钥,认证过程如下:

从流程图上可知,相对于开放系统认证,共享密钥认证安全高了那么一些。但是,假设共享密钥丢了怎么办?它的身份验证是单向的,也就是说,攻击者如若伪装一个合法用户,那么就可以轻松进入无线网络中去监听和截取数据。因此,为了无线局域网的安全,需要新的认证机制的有效补充。

(二)非法接入无线网络导致的安全问题

我们知道,无线信号是可以沿空气传播,在大多数情况下,能够穿透墙壁和建筑物,这些信号有可能来自合法接入点,也有可能来源于未经许可而被安装的非法接入点。例如,访问一个银行网页,一个假的接入点显示的登录页面看起来像一个合法的登录页。如果你无意登录到非法接入点AP,那么它将截取虚拟个人网络连接请求,伪装成合法管理员用户,进而去获得你的信用卡号码和密码。可以想象,非法接入点AP会将单位的内部网络中的数据毫无保留地暴露在外部攻击者可控范围内,成为“肉鸡”之后,攻击者的目的将得以实现,单位的利益将受损。

(三)数据传输的安全问题

1.数据加密的缺陷

IEEE802.11所支持有线等效保密协议WEP(Wired Equivalent Privacy),看起来似乎能够加强无线局域网的安全性,但其实不然。为什么这么说呢。让我们先来了解一下WEP工作流程:

(1)站STA(Station)是无线网的端头设备,通常是通过计算机加一块无线网卡构成的。假设有人打开了STA,初始化后,STA开始寻找无线网接入点AP

(2)STA通过扫描所有的频段,收听信标,可能会发现若干个AP,通常它会选取信号最强的AP

(3)当STA准备连接到AP时,首先它会发送一条认证请求给AP,AP则会发送一条表示接受认证响应来回复认证请求表明连接成功

(4)最终,STA发送的数据就由AP发送到有线数据网,或者有线数据网发送给STA数据由AP转发

简要了解WEP的工作流程后,不难发现WEP加密存在一些潜在漏洞,最终导致认证、加密、完整性都不能保证:

(1)在无线网络中,随着网络规模的扩大, WEP加密整个网络共用一个共享密钥。在这种机制下,只有AP对STA的认证,攻击者可以假冒AP欺骗STA,从而实现对WLAN的中间人攻击

(2)IV(Initialization Vender)初始向量重复使用,但24位空间太小,在繁忙的网络里,很快就会重新使用以前的IV值,这些弱密钥值,很容易被非法者所破解

(3)RC4對称流加密算法过于简单。在802.11中使用时,其密钥由前24位随机数拼接40位或104位密钥,形成一个64位或128位的密钥,用其加密解密,前24位即前3个字节是可以监听到人们看得懂的文字(即“明文”),从而使得用户的通信没有秘密可言

由此可见,WEP协议是一个过时的不安全的加密技术,攻击者经过对WEP网络的破解,黑客可以任意进入你的无线网络,从而获得该网络上的一切漏洞信息,然后通过木马等病毒可以肆意复制你的键盘记录或者获取你电脑中所存储的文件,过于依赖该技术增强网络安全不可取。

2.访问控制机制缺陷

无线网络的管理消息中包含服务集标识SSID(Service Set Indentifier),通俗地说就是在笔记本、手机中搜索到的wifi无线网络的名称,见下图:

它可以将一个无线局域网分为几个需要不同身份验证的子网VLAN,每一个子网都需要独立的身份验证,只有通过身份验证的用户才可以进入相应的子网络,防止未被授权的客户进入本网络。但实际情况是,同一生产商推出的无线路由器或AP都使用了相同的SSID,一旦那些企图非法连接的攻击者利用通用的初始化字符串来连接无线网络,就极易建立起一条非法的连接,从而给我们的无线网络带来威胁。

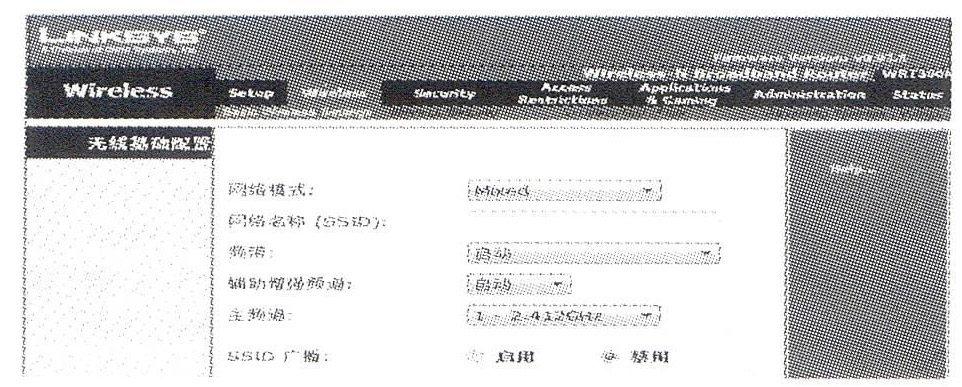

那是否能把SSID隐藏起来,这样无线网络的攻击者难以找到目标,从而提高无线网络的安全性呢?来看下图,默认的SSID设置为Default,我们删除Default选项删除,将SSID广播更改为【禁用】状态。

然后,我们再设置PC的连接性,发现连接时候SSID标识找不到了,从而无法将PC连接到无线路由器。

那是否SSID就消失了呢?答案是否定的。这仅仅将SSID从AP列表移除了,但IEEE802.11的连接请求仍然包含在其中,某些情况下还会检测到连接请求并响应发来的数据报,窃听者通过安装netstumbler对网卡进行扫描,从扫描的结果中可以发现有些网络的SSID值是空的,这就是隐藏了SSID的网络。可见,隐藏SSID的无线网络也不见得就可靠。

二、无线局域网的安全防范措施

(一)采用基于无线入侵检测系统WIPS

传统式防火墙依赖的是静态的特征库,只有当应用层攻击行为的特征与防火墙中的数据库中已有特征完全匹配时,防火墙才能识别和截获攻击数据。

相对于传统式防火墙,入侵检测系统的防御方式由“被动式”转变为“主动式”:对于各种网络应用服务进行实时监控并记录好报警信息到日志中,为我们分析入侵行为提供记录凭证。而一旦发现了入侵或可疑的行为,将及时地向我们发出通知,从而阻止某种非法AP或恶意活动的发生。同时,它具有不同的检测广度和深度,提高了检测的准确率。

不少商业供应商都在提供WIPS解决方案,例如Air Magnet公司的产品Enterprise是一个全天候的无线入侵防御系统 (WIPS)、无线入侵检测系统 (WIDS)和 WLAN安全监控系统,提供专业的监控以保证无线 LAN的安全、性能和合规性。

(二)避免非法接入点AP的接入

(1)在访问网站时候,首先通过配置笔记本的无线网络连接来查看站点STA服务器证书的完整性。不要认为http开头的URL地址位置你已经访问到了合法的Web站服务器,忽视浏览器的“无效证书”提示,则不知道该服务器证书是否由最高权限中心发放,站点STA是否安全,进而就可能进了假的接入点AP陷阱里

(2)利用STA所支持的WPA或WPA2的预共享密钥PSK。但是,假设工作单位当有员工离职或某个客户端遭遇丢失事件时,我们则需要在全部的客户端上更改上一次的PSK,这显然是不太可能实现的。所以,应当遵守采用比WEP稍复杂的WPA或WPA2加密,但不能过于依赖的原则。

(3)当站点不支持WPA或WPA2加密技术时,可考虑虚拟专用网VPN技术,它采用隧道安全加密技术,要求用户身份验证前进行网关验证以阻挡非法接入点AP的攻击,让外网的客户端访问内网的服务资源变得更加安全。例如,一般的校园网一般配置为内网,当学校老师在外出公干要访问内部网络数据的时候,就需要使用申请VPN账户,通过内部的VPN网关验证后,接入到校内网络,从而能访问内网资源,否则不能访问。

(4)如果检测到非法接入点AP连接了交换机端口,那么可以通过登陆AP查看MAC地址,然后在核心交换机上配置好MAC地址过滤去屏蔽。但需要注意的是,窃听者有能力去轻松地监控MAC地址认证机制,并将合法的MAC地址伪装成自己的MAC地址,同时也得考虑到管理MAC更新列表所带来的各种麻烦与不便。所以,该技术也不太完美。

(三)保证数据传输的安全性

为了强化无线网络安全性,针对目前無线网络在WEP协议安全方面的漏洞,采用新的无线网络机制802.11i,包括以下一些关键技术:

1.加强认证方面,采用新的认证方式

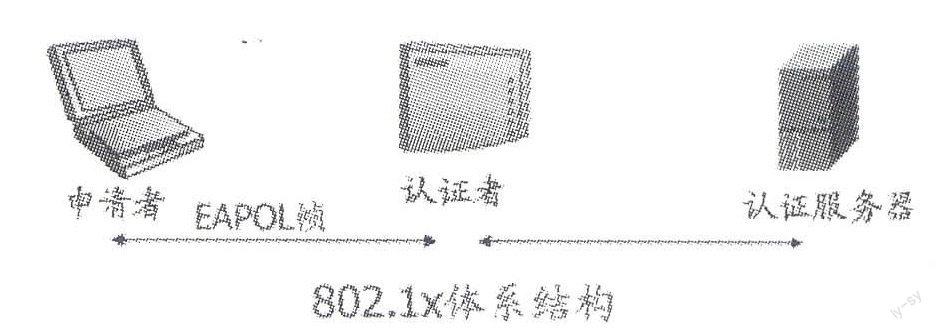

(1)端口访问控制技术802.1x(如上图所示),强迫使用者必须进行验证及交互验证,即当站点STA与接入点AP关联后,是否可以使用AP的服务要取决于802.1x的认证结果。如果认证通过,则AP为无线工作站打开这个逻辑端口,否则不允许用户上网。

(2)扩展认证协议EAP(Extensible Authentication)提供802.1x认证的协议,它允许重点使用不通的认证协议,并与后台认证服务器进行通信。通俗地说,意思是我们能为每个客户端提供登录凭证,涉及用户名、密码或者数字证书,而真正的加密密钥会定期修改,并在后台进行替换。同时,当需要撤销某个用户的访问权限时,我们就不必在每个客户端更换PSK,而只需要在中央服务器上修改凭证即可。

2.数据加密方面,采用新的加密技术:

(1)TKIP暂时密钥集成协议,负责处理数据的加密部分,它其实是在WEP算法的基础上的一种改进,消除了WEP算法中已知的WEP缺点(如共享同一个密钥、密码长度过短、IV重放攻击等问题)。

(2)不过,随着加密技术的成熟,个人更倾向于高级加密标准AES(Advances Encryption Standard):一种更加高级的加密标准,该算法汇聚了设计简单、需要的内存空间少、在所有平台上运行等优点,采用的对称密钥加密技术使用相同的128位(16字节)的密钥加密和解密数据,同时不会引起路由器吞吐量能力的下降。

以上是本人对无线局域网络安全存在的问题提出的三个大方向的解决措施,涉及无线入侵检测系统WIPS、避免非法接入、加强数据传输安全等内容。

三、结束语

随着无线网络产品的成熟和相关网络标准完善,可预见无线网络的前程是光明的,可是也碰到了挑战。本文分析了IEEE802.11标准的缺陷、非法接入AP、数据传输安全性等方面的问题,也提出一些解决措施,目的是想让我们处于更安全的网络环境中去学习、工作和生活。

参考文献:

[1]邱德邦.计算机网络应用基础.航空工业出版社,2013.80-86.

[2]王建平,李怡菲.计算机网络仿真技术.清华大学出版社,2013. 255-298.