无线传感器网络数据安全融合技术的优化

2021-11-02郝大治

郝大治

(渭南职业技术学院,陕西 渭南 714000)

1 数据融合及优点

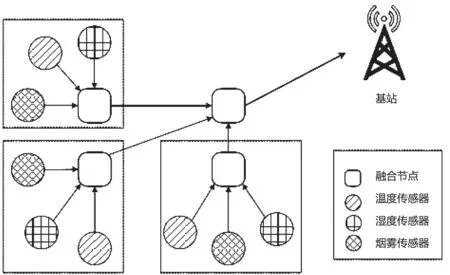

数据融合技术是指利用计算机对按时序获得的若干观测信息,在一定准则下加以自动分析、综合,以完成所需的决策和评估任务而进行的信息处理技术。在无线传感器网络中应用数据融合技术既能减少网络中的冗余通信量,又能减少网络中的能量消耗。众所周知,无论是树型的网络拓扑结构还是簇型的拓扑结构,各节点的能量消耗存在一定的差别,尤其距离基站节点越近,其需要承载的数据包传输量越大。通过数据融合可去除网络中的冗余信息,降低节点数据量传输压力,降低整个网络的能耗[1]。

2 数据融合安全问题及安全需求

2.1 数据融合安全问题

因无线传感器网络结构复杂,传感器部署的环境多种多样,加上人为的恶意破坏,应用的过程中难免会遇到一些安全问题。无线传感器网络数据融合面临的安全问题主要有:(1)拒绝服务攻击。一些攻击者通过伪装与无线传感器网络连接,而后将大量无用数据包发送到网络,导致网络中的数据量短时间内急剧增长,阻塞网络中数据的正常传输,甚至因大量消耗节点能量引起网络瘫痪,无法向外界提供正常的服务。(2)妥协节点攻击。部分传感器节点的硬件设施安全防范不到位,导致一些非法分子通过篡改相关信息取得妥协节点的控制权,进行攻击。(3)女巫攻击。非法人员会借助相关技术通过伪造多重身份,将大量数据包发送至网络中,给网络信息的正常传输造成阻碍[2]。(4)重放工具。不法分子通过重复向网络节点发送不属于本融合周期节点的大量数据包,给数据融合过程造成干扰,影响数据融合结果的准确性。(5)锻造攻击。一些非法人员获取网络中的数据包后,对数据包进行相关的锻造,如插入一些无用或错误的信息,降低数据融合效率以及数据准确性。

2.2 数据融合安全需求

为保证无线传感器网络中数据融合技术优点的正常发挥,应明确数据融合安全方面的需求,从而采取针对性的优化方案。实践表明,人们对数据融合的安全需求主要表现在数据的机密性、完整性、新鲜性上。不同的无线传感器网络拓扑结构有所区别,中间的节点数量也有所不同,确保各个节点传输数据过程机密性的同时,能够顺利地对传输数据进行融合,保证数据的顺利传输。在无线传感器网络中应用融合技术时应保证信息传输的完整性,既不能出现数据片段的丢失,又要避免数据的篡改。数据的新鲜性与否,会给最终的数据融合精度产生一定的影响。因此,运用融合技术时如何保证数据的新鲜性,应引起相关部门足够的重视。

3 数据融合技术优化的实现

本文针对无线传感器网络融合技术面临的安全问题以及数据融合技术安全需求,探讨相关的优化技术。

3.1 确保数据机密性优化的实现

为保证无线传感器网络数据融合机密性,可运用同态加密技术进行优化。通过同态加密技术的应用,传感节点实现对采集数据加密而后进行上传。融合节点直接对接收的密文进行融合处理,如此能够避免网络的延迟,又能确保数据传输的机密性。同态加密技术分为对称同态和非对称同态加密两种。

3.1.1 对称同态加密技术

对称同态加密技术应用的算法计算复杂度低,而且数据经过加密处理后形成的密文数据量和明文数据量相当,因此在传输的过程中并不会损耗过多的能源以及宽带资源。同态加密的实现需要应用专门的算法,主要有Domingo-Ferrer算法以及CMT加密算法。其中Domingo-Ferrer算法下如使用同一加密密钥则能在密文上进行四则运算。其加密的步骤为:选取公共参数→选取秘密参数→加密→密文融合→解密。其中加密由叶子节点负责,融合由中间节点负责,而最终的解密操作则由基站负责。使用该算法虽然能够保证数据的机密性但也存在一定不足:若节点使用不同的密钥,会导致中间节点融合出错;网络应用的密钥是共享的,会使其安全性面临一定风险。该算法下密文扩展量较大时,为进一步增加该加密方案的可靠性,可通过应用密钥预分配机制进行优化。

3.1.2 非对称同态加密技术

非对称加密技术的加密计算量较大,而且产生的密文数据量较大,会在一定程度上消耗网络资源。因此,该技术具有一定的局限性,尤其用于资源一般的无线传感器网络时需要投入较大成本。

3.2 确保数据完整性优化的实现

为进一步提高无线传感器网络数据融合中数据的完整性,可采用端到端完整性保护机制。根据运用的对象可将完整性保护机制分为应用同态哈希的完整性保护机制、基于同态消息认证码的完整性保护机制。前者功能的实现需要应用具备同态性以及抗碰撞性的同态哈希函数。在此基础上要求各节点使用不同的密钥,同时,为确保基站能够验证数据的完整性,要求各节点与基站之间共享一个密钥,如此能够更好地保证数据的完整性。

为更好地保证数据融合的精确性,人们提出诸多方案,如可运用同态消息认证码提高网络计算效率,减少网络开销。该方案的原理为:基站和感知节点使用同一对密钥,并将节点感知数据拆分成m个向量,同时进行相关的拓展操作。在参考节点ID的基础上匹配一个扩展向量v,经密钥k处理后生成与该向量对应的标签t,随后将(v,ti)向上传输给父节点。中间融合节点借助同态性对接收的向量进行处理进而形成新的融合标签。基站运用共享密钥节点ID对融合标签值进行重新计算,看其是否和原标签相等,只有相等才会通过验证。

3.3 满足特定情境的优化的实现

无线传感器网络实际应用中会遇到一些特定的情境,如需要对多种类型传感器节点的数据进行融合,获取各节点的原始数据等。为满足这一需求,人们提出了多应用情境下的安全数据融合方案以及可恢复原始数据的安全数据融合方案。前者被称为CDAMA,该方案并不按照区域划分节点,而是依据传感器类型给其分配不同的密钥。

为获得各节点的原始数据,人们提出RCDA方案。该方案的实现原理为:系统会将各节点感知数据最大值的比特数,结合网络中的节点数量,给其分配对应的ID号。各节点得到相关数据后会运用N与自己的ID号进行处理、编码,并将节点感知数据存放在对应位置的比特中,而将剩下的部分设置为零,其实现过程如图1所示。

图1 CDAMA方案

该方案中应用的加密算法为EC-EG,有效地保证了网络中数据的机密性。同时,配合对应的聚合签名算法进一步保证了数据的完整性。

4 结语

无线传感器网络有着广泛的应用前景,尤其数据融合技术的应用,进一步提高了网络运行性能。同时,受多种复杂因素的影响,无线传感器网络数据融合也面临着诸多的安全问题,如对相关的安全问题视而不见,会给无线传感器网络的正常、安全运行构成较大威胁,因此人们在享受无线传感器网络带来的诸多便利时,不能满足于现状,应做好数据融合安全技术的研究,应明确当前无线传感器网络数据融合中存在的安全问题,做好相关理论研究,把握融合技术发展趋势,掌握最新的数据融合理论,不断地提出针对性的优化方案,并通过实践对优化方案中的相关细节进行优化调整,争取找到各项性能均较为优良的优化举措。