基于威胁情报的网络安全态势感知模型

2021-07-16张红斌尹彦赵冬梅刘滨

张红斌,尹彦,赵冬梅,刘滨

(1.河北科技大学信息科学与工程学院,河北 石家庄 050018;2.河北师范大学河北省网络与信息安全重点实验室,河北 石家庄 050024;3.河北科技大学经济管理学院,河北 石家庄 050018;4.河北科技大学大数据与社会计算研究中心,河北 石家庄 050018)

1 引言

随着网络规模和用户数量的不断增加,网络朝着大规模、多业务、大数据化的方向发展,网络的体系结构也随之日趋复杂化。在这种背景下,计算机病毒、恶意软件、信息泄露等网络攻击越来越严重,多层次的安全威胁和风险也在持续地增加。高级持续威胁(APT,advanced persistent threat)成为目前网络攻击的新趋势[1],尤其是APT 使用高级的攻击手段对某一指定目标进行长期、持续的网络攻击,具有高度的隐蔽性和危害性[2]。近年来,网络威胁情报(CTI,cyber threat intelligence)的出现为态势感知的研究带来了新思路。CTI 描述了攻击行为,提供了网络攻击的上下文数据,并指导了网络攻击和防御,利用威胁情报收集大量数据,通过有效的数据共享和确保信息交换的安全和质量,分析恶意行为,可发现和预防APT[3]。

然而,目前对于CTI 的研究仍处于初始阶段,相关研究成果较少,在使用CTI 进行态势感知研究方面,如何合理规范地使用威胁情报也是亟待解决的关键问题。针对这一问题,本文提出了一种基于威胁情报的网络安全态势感知模型,对网络资产状态、风险状态、日志警告进行态势要素采集,将采集到的数据信息在外源威胁情报指导下进行数据筛选、清洗以及关联分析,通过攻防之间的博弈过程对处理后的数据进行态势量化及预测。在此过程中,利用外源威胁情报指导内源威胁信息,并与态势感知预测结果对比分析后,生成内源威胁情报。

2 相关工作

态势感知是指在特定的时间和空间内提取系统的要素,理解其含义并预测其可能产生的影响。Endsley[4]将态势感知分为3 个层面:态势要素提取、态势理解、态势投射。之后Bass[5]提出了网络态势感知的概念,即在大型网络环境中,获取、理解、评估和显示可能导致网络状态发生变化的要素,并预测未来的发展趋势。

在态势感知模型的研究方面,文献[6]针对物联网防御复杂的问题,提出了基于随机C-Petri 网的安全态势感知博弈模型,动态地考虑攻防两者的对抗行为,发现潜在的攻击行为,做出有效的防御;但在具有大量IoT 节点的复杂网络环境下,该模型的计算面临很大的困难,还需引入云计算的方法降低计算复杂性。文献[7]提出了一种基于随机博弈的网络安全态势评估模型,综合分析了攻击方、防御方和环境信息三者对安全态势的影响;然而在考虑攻防双方策略选择时仅考虑简单的策略集合,而在真实的攻击场景中策略选择要复杂得多。文献[8]提出了基于拓扑漏洞分析的态势感知模型,通过网络安全态势要素的获取、分析,计算网络安全态势值,实现态势感知;但当网络环境更改时,它需要再次对环境建模,不能很好地适应网络更改,还需建立模型参数自适应理解机制。文献[9]针对电子渗透APT 攻击提出了马尔可夫多阶段可转移信念模型,将杀伤链模型与攻击树结合,利用冲突作为识别悖论的指标,能够为复杂的多阶段攻击进行态势感知;但该模型在选取最有效的方式优化资源分配以及改善决策制定方面也需要进行改进。

威胁情报主要是利用大数据的收集方法获取,能够提供最全、最新的安全事件数据,极大提高了网络安全态势感知工作中对新型和高级危险的察觉能力。文献[10]针对APT 攻击链进行研究,选取域名系统(DNS,domain name system)流量作为APT 整体检测的原始数据,采用多种不同检测特征,结合最新的威胁情报和大数据技术,对APT攻击检测具有一定的意义。文献[11]以威胁情报为切入点,设计安全威胁情报共享系统,通过第三方共享的威胁情报数据对电网安全的安全态势进行评估,并及时发现异常行为,利用威胁情报实现入侵意图识别,大大提升了系统安全态势感知的能力。威胁情报具有强大的更新能力,通过威胁情报的共享技术,情报库不断更新,因此威胁情报的共享技术是实现攻击溯源的重要手段。文献[12]为实现有效的攻击溯源,基于STIX 提出了一种精简模式的威胁情报共享利用框架,以有关C2信息为例描述了威胁情报的共享利用表达方式,实验结果表明利用威胁情报进行攻击溯源具有实用性。

通过对上述文献进行分析可知,威胁情报在提高网络安全态势感知的准确性方面具有很大的影响,因此本文提出基于CTI 和攻防博弈的态势感知模型,通过攻防之间的博弈过程量化网络态势,结合CTI 和纳什均衡进行网络安全态势预测。

3 态势感知模型基础

本文提出的基于威胁情报的态势感知模型分为3 个部分:态势觉察、态势理解和态势投射,如图1 所示。

图1 态势感知模型

1) 态势觉察的主要目的是通过对采集到的要素(主要包含目标网络的资产状态信息、风险状态信息及日志警告信息)在外源威胁情报的指导下进行数据预处理及关联分析,找出系统中的异常攻击行为及其特征,确定攻击的意图、方式以及产生的影响,然后对攻击信息进行STIX 结构化,生成具有威胁性的内源威胁信息。

2) 态势理解是在态势觉察的基础上对攻击行为进行理解,确定攻击者的攻击策略,针对攻击策略选取合适的防御策略。

3) 态势投射在前两步的基础上分析攻击行为对网络中对象的威胁情况,引入攻防博弈的思想,对网络整体的安全态势进行量化及预测,将预测结果与之后网络态势感知的结果进行对比分析。若结果一致,说明通过该方法进行预测分析是可行的,同时将态势觉察部分生成的内源威胁信息定义为系统内源威胁情报。生成的内源威胁情报通过威胁情报的共享技术,能够提高整体网络空间的安全性。

本文对一般态势感知模型的改进主要表现为两点,一方面在态势觉察部分,通过外源威胁情报的指导,对系统内部的安全事件进行分析和理解,觉察系统内部的威胁。经过态势觉察生成的内源威胁信息可以准确地发现攻击,并能对攻击的意图、方式及攻击进行精准描述。另一方面在态势投射部分,通过攻击者、防御者之间的博弈过程,定义相关变量,并对目标系统的安全态势进行量化,从而评估网络的安全状态;通过纳什均衡存在定理,对目标网络的未来安全态势进行预测,预测攻击者可能采取的攻击策略,促使防御者提前采取合适的措施进行防御,使网络免受攻击。

4 基于相似度的态势觉察方法

本节介绍了威胁情报的定义、表达格式等相关概念,提出基于外源威胁情报与安全事件相似度比较的威胁信息察觉方法,通过比较两者之间的相似度,判断内部安全事件是否具有威胁性,发现系统内部的威胁信息。最后将态势预测结果对内源威胁信息进行反馈,确定内源威胁情报。

4.1 威胁情报的定义

Gartner 对威胁情报的定义为:威胁情报是关于IT、信息资产面临现有或酝酿中的威胁的证据性知识,包括可实施上下文、机制、标示、含义和能够执行的建议,这些知识可以为威胁的响应、处理决策提供技术支持[13]。本文根据威胁情报的来源将其分为内源威胁情报和外源威胁情报,具体内容如以下定义所示。

定义1外源威胁情报(ECTI,external cyber threat intelligence)。通常源于情报提供者提供的开源威胁情报(OSINT,open source intelligence),如互联网公开的漏洞信息、安全事件信息、网络安全预警信息等。

定义2内源威胁情报(ICTI,internal cyber threat intelligence)。企业或机构产生的威胁情报数据,用于保护内部信息资产和业务流程。通常是目标系统受到攻击后,通过相应的安全信息与时间管理入侵检测系统等安全设备获取的相关数据集,进行数据分析、融合后,与态势感知的结果进行对比分析证明正确性,最后生成系统内源威胁情报。

在进行威胁情报数据的预处理前,有必要统一内外源威胁情报的格式,本文采用结构化威胁信息表达式STIX[14]作为威胁情报的格式。STIX 提供一种以标准XML 为基础的语法,用于描述威胁情报的详细信息、内容和威胁情报各个方面的特点。本文首先对ECTI 进行STIX2.0 结构化,选取威胁指标(Indicator)、攻击模式(Attack Pattern)、工具(Tool)、漏洞(Vulnerability)、可观测数据(Observed Data)这5 类对象作为分析要素,其中每个对象包含了若干的威胁属性,如表1 所示;然后将这些对象及属性作为ICTI 的收集依据,发现系统内部的攻击行为。威胁对象的具体描述如下。

表1 对象及其属性

1) Indicator:威胁的指标点,包含攻击时间、工具、恶意软件所在的僵尸网络信息等特征参数。

2) Attack Pattern:描述攻击者试图破坏目标的方式,实际是TTP(tactic、technique and procedure)类型,通常使用通用攻击模式枚举和分类(CAPEC)标准来结构化描述攻击模式。

3) Tool:威胁者可以用来执行攻击的合法软件。

4) Vulnerability:软件中的错误,黑客可以直接利用该错误来访问系统或网络。

5) Observed Data:在系统和网络上观察到的传输信息,例如IP 地址等。

4.2 针对威胁的态势觉察方法

威胁觉察过程为通过对目标系统攻击数据的处理,明确攻击的目的、攻击工具及产生的影响等;利用STIX2.0 提取上述相关对象及威胁属性,生成安全事件(SI,security incident);对安全事件进行权重的计算,得到具有威胁价值的信息,将其定义为内源威胁信息。图2 描述了相似度分析的过程。

图2 相似度分析的过程

1) 获取相关对象及属性

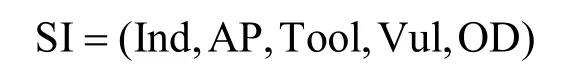

安全事件SI 是一个5 元组,对应上述的5 个对象,每个对象都代表一个分系统,每个分系统下又有若干的威胁属性,即

其中,每个对象的权重用ωi表示,所有对象的权重值满足,每个对象下威胁属性的权重用ωij表示,权重值满足。

2) 权重计算

开源的威胁情报库过于庞大,系统内部SI 与其完全匹配成功的可能性极低,因此,使用与安全事件相同类型的威胁情报来分析后续的安全事件。本文利用攻击方式的CAPEC-id 进行ECTI 的分类,统计每种类型威胁情报中具有SI 特性的威胁数据。

本文以分系统Indicator 为例进行描述。对象Indicator 的3 个属性在外源威胁情报中出现的次数如表2 所示,其中,xij表示威胁属性在外源威胁情报中出现的次数。

表2 Indicator 的属性在ECTI 中出现的次数

计算Indicator 分系统中各个属性在ECTI 中出现的频率,即

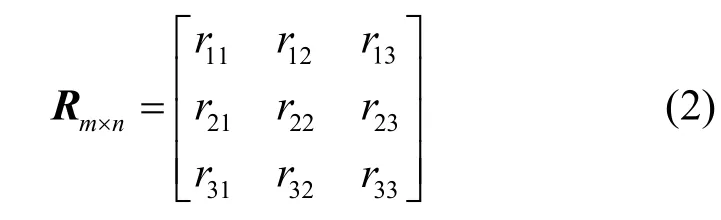

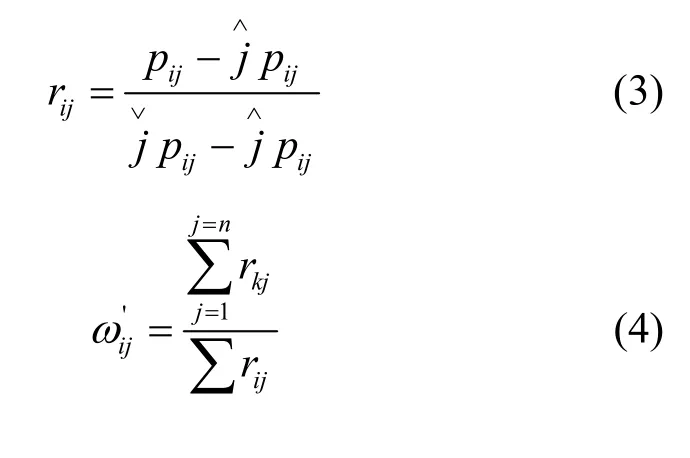

建立目标对象的相对优越度矩阵Rm×n为

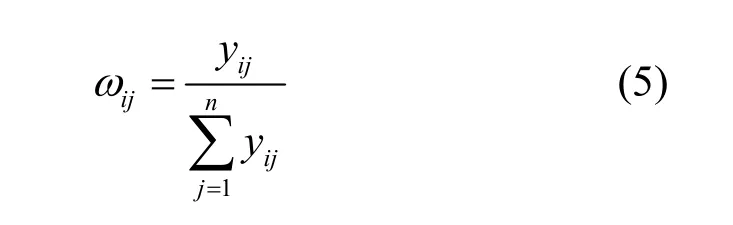

对象的属性出现频次越多,在威胁情报中越具有代表性,利用该属性进行威胁情报生成越能准确反映目标系统的安全状态。根据文献[15],利用式(3)求取相对优越值rij,通过式(4)计算ECTI 中每个属性的权重。

通过对系统内部安全数据的收集、整理,可以得到内部安全事件SI 中每个元组的权重ωi,以及每个元组下属性的权重ωij,计算式为

其中,yij表示威胁属性在内部安全事件SI 中出现的频次,则ωi={ωi1,ωi2,…,ωij},i=1,2,…,5,j=1,2,…,n。

比较ωij与之间的差值,差值越小,说明安全事件中这一对象与同类ECTI 的相似性越大。通过比较可以得到内外源安全数据Indicator 对象中差值最大的属性,将该差值作为SI与ECTI中Indicator之间的相似度si1m,即

同理,能够求得SI 中其余元组与ECTI 的相似度,选择这些simi中的最大值作为内部安全事件与外源威胁情报之间的相似度Sim,即

设置阈值ε,当Sim≤ε时,则该安全事件可以作为目标系统内源的威胁信息;否则,将此安全事件进行存储。

得到系统内源的威胁信息后,对攻防策略建立博弈模型,进行态势预测,得到预测结果,将威胁信息与预测结果进行对比分析,判断是否一致,若一致,将此内源威胁信息定义为ICTI。图3 为ICTI生成过程,在此过程中ECTI 指导信息收集,规范了ICTI 信息的格式。

图3 内源威胁情报生成过程

5 攻防博弈模型

5.1 攻防模型的建立

在网络攻防过程中,攻防双方采取的攻击与防御措施会对整个目标系统网络状态的转移产生影响,使系统的网络状态进行更新,导致攻防双方根据新的网络状态选择新的行动策略,并反复进行该行为。此过程符合博弈的思想,因此,本文采用随机博弈的思想对网络攻防过程进行建模。

在攻防博弈中,参与者不论采用何种策略都会产生相应的成本和收益,定义两者之间的差值为效用,利用效用来量化网络安全态势值。假设网络攻防双方收益相等,本文将攻防过程描述为一个非合作零和攻防博弈模型。

网络安全博弈模型定义如下。

定义3基于随机博弈的网络安全感知模型(NSAM-SG,network security awareness model-stochastic game)描述了网络攻击与防御行为,包含博弈的参与者、目标网络的安全状态、攻防双方的策略集合、博弈双方的效用函数,即NSAM-SG=(P,S,Ta,Td,U)。

NSAM-SG 各个元组的含义表示如下。

P表示参与攻防博弈的参与者集合,Pa为攻击者,Pd为防御者,即P=(Pa,Pd)。

S表示目标网络的安全状态构成的集合,S=(S0,S1,S2,…,Sn),Si表示目标网络在i(1≤i≤n)时刻所处的安全状态。

U表示博弈双方的效用函数集合,表示攻击者在状态Si下的效用函数,表示防御者在状态Si下的效用函数。

5.2 态势量化

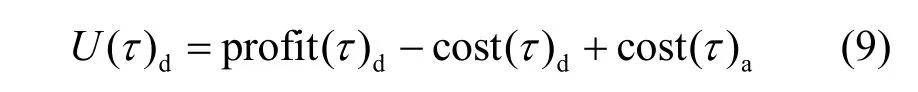

当攻击方τ对目标系统进行攻击后,U(τ)a、profit(τ)a和cost(τ)a分别表示攻击方的效用、收益和成本,则防御方采取防御措施防御后的效用、收益和成本定义为U(τ)d、profit(τ)d和cost(τ)d。相关定义如下。

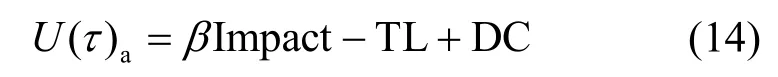

1) 攻击方效用。攻击方的效用U(τ)a等于攻击方的收益与成本的差值,即

2) 防御方效用。根据博弈双方对立的关系,防御方的效用为

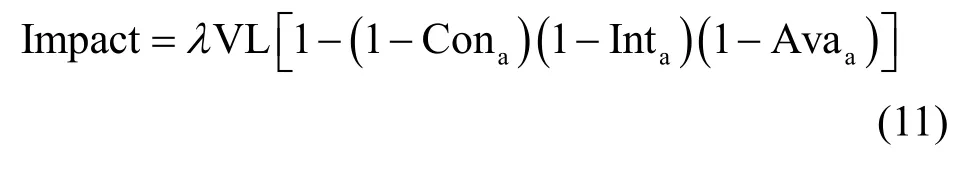

3) 攻击成本。攻击成本可以理解为与攻击者被发现进行法律制裁的风险有关[16],事实上,被发现进行法律诉讼的情况很少,因此本文认为攻击成本与其对应威胁情报的威胁度(TL,threat level)成正比,威胁程度越高,攻击成本越大,则

参考MIT 林肯实验室对攻击的分类[17],根据威胁行为的攻击意图,威胁情报可分为6 类,同种类型的威胁情报具有相同的威胁度,具体分类说明和TL 值如表3 所示。

表3 威胁情报分类与威胁度

4) 防御成本。防御成本指攻击发生后,防御方采取防御措施付出的操作代价。结合文献[18]对防御类别的分类,根据外源威胁情报中处置方法(course of action)的复杂程度对防御成本进行分类,可以分为以下4 个级别。

DC1:未采取防御措施,操作代价为零。

DC2:抵御攻击付出的操作成本很小,如对攻击行为进行监测。

DC3:对攻击行为进行阻止,防御的操作成本较大。

DC4:修复攻击对系统造成的损害,此时付出的操作成本很大。

对操作代价进行量化,对应的防御成本为DC=(0,4,8,10)。

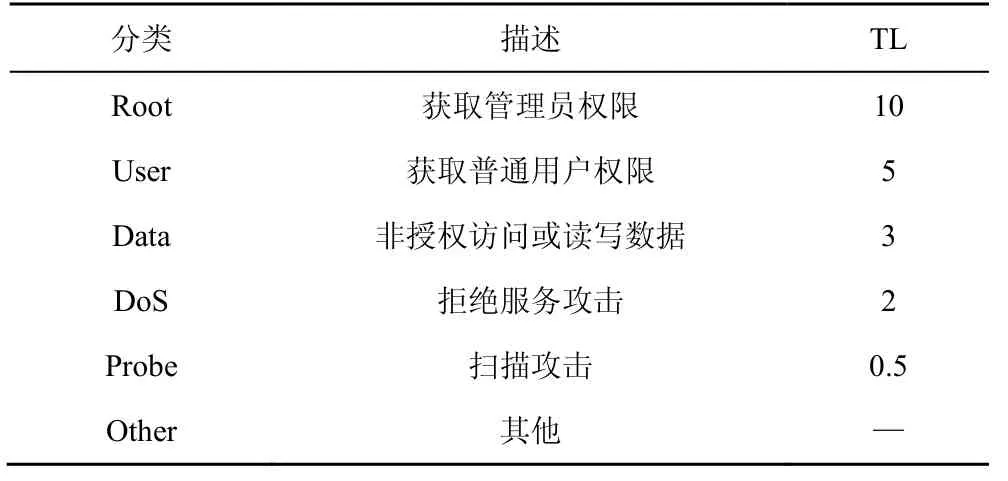

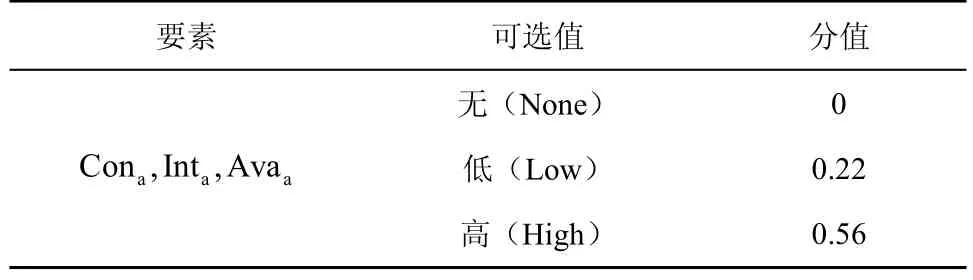

5) 攻击方收益。攻击方的收益通常用攻击对网络系统造成的损害来表示,在本文中,攻击收益主要从威胁攻击成功率、利用威胁情报中脆弱性(Vulnerability)产生的危害这2 个方面进行量化。

根据CVSS 评级标准,利用Vulnerability 产生的危害Impact 为

其中,λ为修正因子,取值为10.41;VL 为脆弱性利用的难易程度,分为严重(Critical)、高(High)、中(Medium)、低(Low)4 个等级,评分范围如表4 所示;CIA=(Cona,Inta,Avaa)表示该脆弱性对系统造成的机密性、完整性、可用性危害,根据CVSS 评分标准,Cona,Inta,Avaa的取值如表5 所示。最终可以得到攻击方的收益为

表4 Vulnerability 等级与评分标准

表5 CIA 要素取值范围

其中,β为攻击成功率,来自系统的历史信息。

6) 防御方收益。防御方的收益与防御者采取防御措施后使系统免受的损害有关,在数值上与攻击造成的收益相等,因此,防御收益为

通过上述的量化方法,将式(12)和式(13)代入式(8)中,可以得到攻击方的效用函数U(τ)a,即

同理,可以求得防御方的效用函数U(τ)d,即

双方的效用函数分别代表了攻防双方采取策略行动的收益程度,根据博弈双方的效用函数,计算得到目标网络的安全态势值S为

5.3 攻击预测

在博弈中,纳什均衡指参与博弈的任一方选择的策略针对其他人的策略选择都是最优方案。网络攻防的过程中,攻击者与防御者都希望能够以最小的攻击或防御成本,收获最大的利益,在这种情况下,攻防双方会根据彼此的策略选择最佳策略。根据纳什均衡,NSAM-SG 必然存在均衡点。因此,本文利用纳什均衡对攻击行为进行预测。

在攻防进行时,双方采取的策略对彼此来说都是不明确的,因此不存在纯策略的纳什均衡。本文使用混合策略对NSAM-SG 进行博弈均衡分析。

设攻击者与防御者分别依据概率向量Pa=(x1,x2,x3,…,xm)、Pd=(y1,y2,y3,…,yn)选择攻击策略与防御策略,则攻防双方的混合策略为

定义攻击者的效益期望为 Ea,防御者的效益期望为 Ed,即

6 实验结果与分析

6.1 实验环境

本文实验利用加拿大网络安全研究院提出的CICIDS2017 入侵检测数据集进行基于相似度生成ICTI 方法的验证,根据NSAM-SG 验证利用纳什均衡预测攻击行动方法的有效性与准确性,该数据集拓扑结构如图4 所示。

由图4 可以看出,网络结构被划分成2 个分离的网络,即攻击者网络与受害者网络。该数据集[19]提供了广泛的攻击多样性,包含了良性流量和最新的攻击流量,数据捕获期从2017 年7 月3日上午开始,到2017 年7 月7 日下午结束,实施的攻击包括暴力FTP、暴力SSH、DoS、Heartbleed、Web 攻击、渗透等,具体的攻击种类及时间如表6所示。

图4 CICIDS2017 数据集拓扑结构

表6 CICIDS2017 攻击种类及时间

6.2 威胁觉察

实验选取CAPEC-24、CAPEC-47、CAPEC-185、CAPEC-122 作为ECTI,指导内部威胁的觉察。分析该数据集的攻击行为,将其制成具有STIX2.0 格式的攻击信息,分析该攻击信息与外源威胁情报之间的相似度,判断该信息是否为内源威胁信息。通过实验,得到SI 分系统Indicator 相关属性的频次如表7 所示。

表7 Indicator 的属性在ECTI 中出现的频次

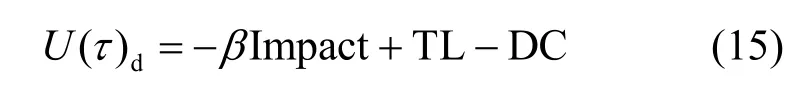

建立目标Indicator 的相对优越度矩阵R1为

同理,求得 ECTI 中其他元组(AP,Tool,Vul,OD) 属性权重分别为=(0.58,0.42),=(0.33,0.67),=(1),=(0.35,0.325,0.325)。

计算安全事件 SI 中每个元组的权重为ω1=(0.5,0.33,0.17),ω2=(0.44,0.56),ω3=(0.43,0.57),ω4=(1),ω5=(0.5,0.25,0.25)。得到安全事件与外源威胁情报之间的相似度Sim=0.25。根据模糊优选模型物理含义的分析[20],设置模糊阈值ε=0.5,当Sim ≤0.5时,则该安全事件具有威胁价值,作为系统内源的威胁信息,与之后态势预测的结果进行对比分析。

根据6.4 节的结果可知,攻击者最有可能采取的攻击策略是利用拒绝服务漏洞发起攻击。因此,所有安全事件SI 中的Tool、Vulnerability 对象及其属性可以定义为目标系统的内源威胁情报。由此可知,本文提出基于相似度分析的威胁察觉方法可以较准确地发现威胁行为。

6.3 态势评估

本文在林肯实验室的DARPA2000-LLDoS1.0数据集上进行对比实验,验证本文提出基于攻防博弈的态势评估的准确性,在CICIDS2017 入侵检测数据集上验证该方法的普适性。由于实验数据集中仅包含攻击信息,没有防御信息,因此假设防御者未采取防御措施。

1) 准确性的验证

DARPA2000-LLDoS1.0 数据集拓扑结构如图5所示,该数据集描述了一个完整的分布式拒绝服务攻击场景,分为5 个攻击阶段,即扫描、探测、登录、安装DDoS 软件、发动DDoS 攻击。

图5 LLDoS1.0 数据集拓扑结构

各主机在攻击过程中所占的权重如表8 所示。

表8 主机所占权重

对目标系统的主机资产进行权重的分配,即CIAM=(5,5,5),CIAL=(1,5,10),CIAP=(5,5,10),CIAH=(5,5,1),CIAR=(5,5,1),CIAwww=(5,5,10)。各主机在攻击阶段以相同的方式受到攻击,因此各阶段对目标系统资产的攻击影响按照等级划分为N=(1,2,3,3,2)。通过计算,得到整个网络环境的安全态势变化趋势,变化曲线如图6 所示,此时网络处于危险状态,且安全态势值越大,网络越危险。

从图6 中可以看出,攻击者在探测阶段对网络的影响小,之后的缓冲区溢出攻击使网络的危险状态进一步加强,当攻击者获取主机的Root 权限并安装DDoS 工具后,网络的安全面临进一步的威胁。攻击者手动启动DDoS,威胁仍未解除,整个网络的态势值进一步提高。

图6 安全态势曲线

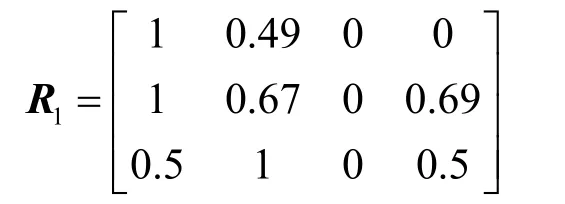

为了探究本文方法的特性,将应用集对分析方法[21]、HMM 方法[22]、层次化分析方法[23]与本文基于攻防博弈的态势评估方法进行比较,对比结果如表9 所示。

表9 与其他方法的比较

表9 中,应用集对分析方法的原理融合了多个数据源的信息,对网络安全各要素展开了全面的分析,但在区分危险性不强的探测阶段,该方法的灵敏度不高;HMM 方法使用隐马尔可夫模型进行态势评估,采用威胁评估结果对告警分类,解决了观测事件分类问题,但模型参数的配置具有一定的主观性,准确性偏低;层次化分析方法在评估整个网络系统风险值时具有一定的优势,但风险计算的本质依旧为风险累计算法,利用风险累积进行态势评估,风险值只增不减,不能准确地反映网络态势的变化。

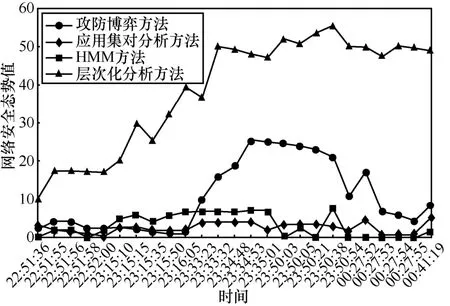

各方法的网络安全态势变化对比如图7 所示。从图7 中可以看出,基于攻防博弈的态势评估方法在区分危险性不强的探测阶段,态势值有了显著的变化,相对于应用集对分析方法更灵敏;在危险较大的权限提升阶段方面,基于攻防博弈的态势评估方法与HMM 方法、应用集对分析方法相比,对网络态势的变化反应更强烈,更能引起网络安全管理员的警觉;同时,该方法解决了层次化分析法风险值只增不减的问题,反映了不同攻击方式对网络态势的影响不是一味地增长,而是具有一定的回复性。因此,本文提出的态势评估方法可以正确地反映网络态势值的变化。

图7 不同方法的网络安全态势变化对比

2) 普适性的验证

在CICIDS2017 入侵检测数据集上验证本文提出方法的普适性。根据提出的NSAM-SG 模型,量化数据捕获周期的安全态势值,由于星期一的数据都是正常流量,网络处于安全状态,态势值为0,因此本文从星期二开始进行态势评估。CICIDS2017数据集入侵类型的攻击成本如表10 所示。

表10 CICIDS2017 数据集入侵类型的攻击成本

通过计算,得到整个网络环境的安全态势值,态势变化曲线如图8 所示,此时网络处于危险状态。从图8 中可以看出,在每个攻击阶段中,随着攻击的深入,态势值呈上升趋势,整个网络面临的危险进一步加深。针对不同的攻击可以看出,当网络受到端口扫描攻击时,网络的安全态势值最低,网络受到的影响最小,当网络受到SSH 暴力攻击、渗透攻击时,网络的安全态势值很高,网络受到的影响比较严重。

图8 安全态势

从实验结果可以看出,本文提出的态势评估方法可以适用不同的数据集,能够正确地反映网络安全态势值的变化,具有一定的普适性。但不足之处表现在当网络受到像DoS/DDoS 这样攻击过程不明显的攻击行为时,网络安全态势值的变化不明显,在攻击初期时可能无法引起安全管理员的注意,因此在接下来的工作中还需要进一步的改进。

6.4 攻击预测

在图4 所示的网络拓扑结构中,选取CICIDS2017入侵检测数据集中受害主机Ubuntu 16 WebServer、Ubuntu12 进行实验,选取的主机共有5 处漏洞,具体的漏洞信息及防御者可采取的防御策略如表11 所示。

表11 系统漏洞信息及防御措施

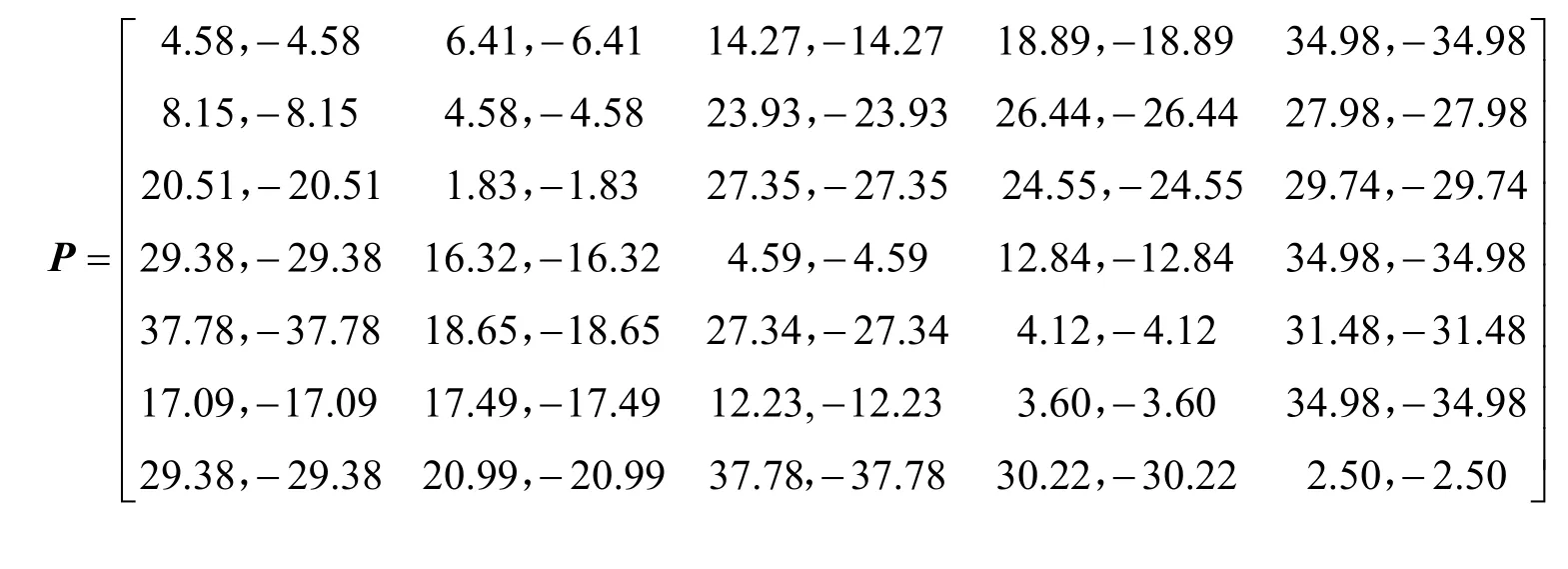

根据攻防双方策略的选择,利用式(14)和式(15)计算双方的收益矩阵P为

根据博弈论纳什均衡的满足条件,计算得到双方的混合策略为x∗=(0,0.71,0,0.12,0.17),y∗=(0,0,0,0.31,0.22,0,0.47)。

通过对原始数据集进行处理,合并5 天的数据,删除无效的样本,将具有相似特征和行为的少数攻击进行合并,重新定义标签[24]。经过数据处理后,发现DoS/DDoS类攻击的样本数量最多,共379 748条记录,占全部样本的36%,且DoS/DDoS 类攻击付出的攻击成本较低,因此攻击者下一步最有可能进行DoS攻击。所以本文提出的纳什均衡进行态势预测方法是可行的。

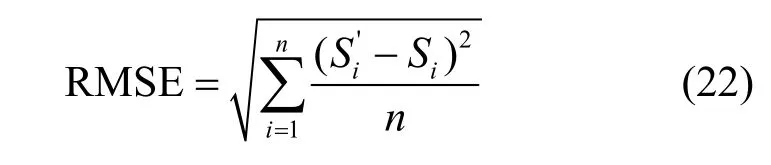

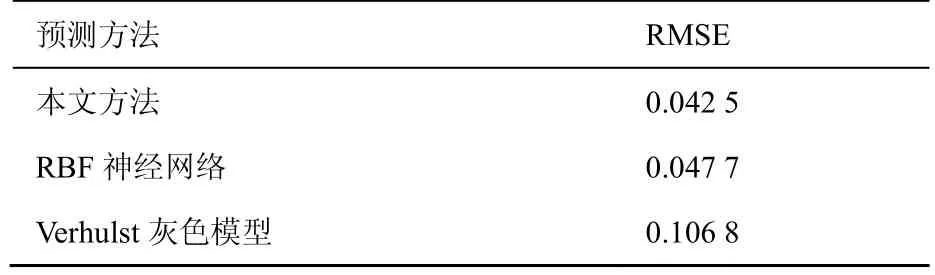

为验证本文提出的纳什均衡态势预测方法的准确精度,选取CICIDS2017 数据集中周二的流量数据,分别使用RBF 神经网络和Verhulst 灰色模型进行预测,并与本文方法进行对比。使用均方根误差RMSE 作为定量评价预测模型的预测精度的指标,计算方法为

3 种预测方法预测精度结果如表12 所示。

表12 3 种预测方法预测精度结果

由表12 可知,本文提出的基于纳什均衡的态势预测方法的预测精度优于其他方法,能取得良好的预测效果。

7 结束语

本文提出了基于威胁情报的网络态势感知模型,利用威胁情报进行态势感知,对网络进行态势觉察,发现内部威胁信息。对攻防博弈进行建模,通过定义模型的相关概念,量化双方成本和收益,评估当前网络的安全状态,最后利用纳什均衡预测攻击者可能采取的攻击行为。实验分析表明,该模型可以很好地发现未知攻击,对网络的安全态势进行准确的评估和预测。在下一步的工作中,要将所提出的方法应用到实际的网络环境中,改进实验中存在的不足,并在ICTI 生成过程中引入预测攻击策略概率的思想,进一步规范ICTI 的生成。