网络运行维护中防范高级持续性攻击设计研究

2020-03-02迟国靖

迟国靖

摘 要:随着军队信息化建设的不断发展,各类信息网络在军事中的应用日趋广泛,与此同时,军事网络安全威胁也日益严峻。本文探讨了APT攻击的特点和原理,在此基础上,构建了APT攻击防御模型,结合防御模型,设计提出了APT攻击防御系统与安全措施,包括入侵防御系统、攻击潜伏防御系统和攻击破坏防御系统等。相信对从事相关工作的同行能有所裨益。

关键词:网络 安全防护 持续性攻击 APT安全措施

中图分类号:TP393.1 文献标识码:A 文章编号:1674-098X(2020)08(c)-0117-03

Abstract: With the continuous development of military information construction, all kinds of information networks are widely used in the military. At the same time, the threat of military network security is becoming increasingly serious. This paper discusses the characteristics and principles of apt attack. On this basis, the apt attack defense model is constructed. Combined with the defense model, apt attack defense system and security measures are designed, including intrusion prevention system, attack latency defense system and attack damage defense system. It is believed that it will be beneficial to the colleagues engaged in related work.

Key Words: Network; Security protection; Persistent attack; AptSecurity measures

我国军事网络安全防护体系已初具规模和能力,但应对大规模、高强度网络攻击的能力仍较为薄弱,特別是在应对以高级持续性威胁(Advanced Persistent Threat,APT)攻击为主要形式的网络作战上,还存在着较大差距。

1 APT攻击特点与原理

1.1 APT攻击特点

与传统的网络攻击相比,APT攻击具有以下显著特点。

(1)目标的针对性:在西方国家网络霸权思想影响以及相关战略资助下,APT攻击经常以我国国防部门、军事机构、军工单位等具有战略战术意义的重要部门为目标,并以窃取敏感情报、破坏目标系统为目的。

(2)攻击的持续性:APT攻击者在选定军事网络目标后,会长时间地持续渗透,长期潜伏搜集各种敏感信息,挖掘其中漏洞,再制定针对性的试探攻击方法,并进行长时间的反复攻击,以获得最有价值的攻击效果。

(3)力量的专业性:对军事网络的攻击者一般受国家或大型组织操控,由具有丰富经验的黑客团伙实施,可投入持续、大量的人力、物力和财力资源。

(4)方式的多态性:APT攻击方式既包括病毒、木马植入等传统入侵手段,也包括SQL注入、0day漏洞等较先进手段,甚至结合社会工程学、军事外交等各种线下手段。

1.2 APT攻击原理

APT攻击过程一般包括探测、入侵、潜伏和破坏4个阶段,具体分为情报收集、侵入网络、指挥控制、深入渗透、目标挖掘、实施攻击等6个步骤。

2 APT攻击防御体系模型

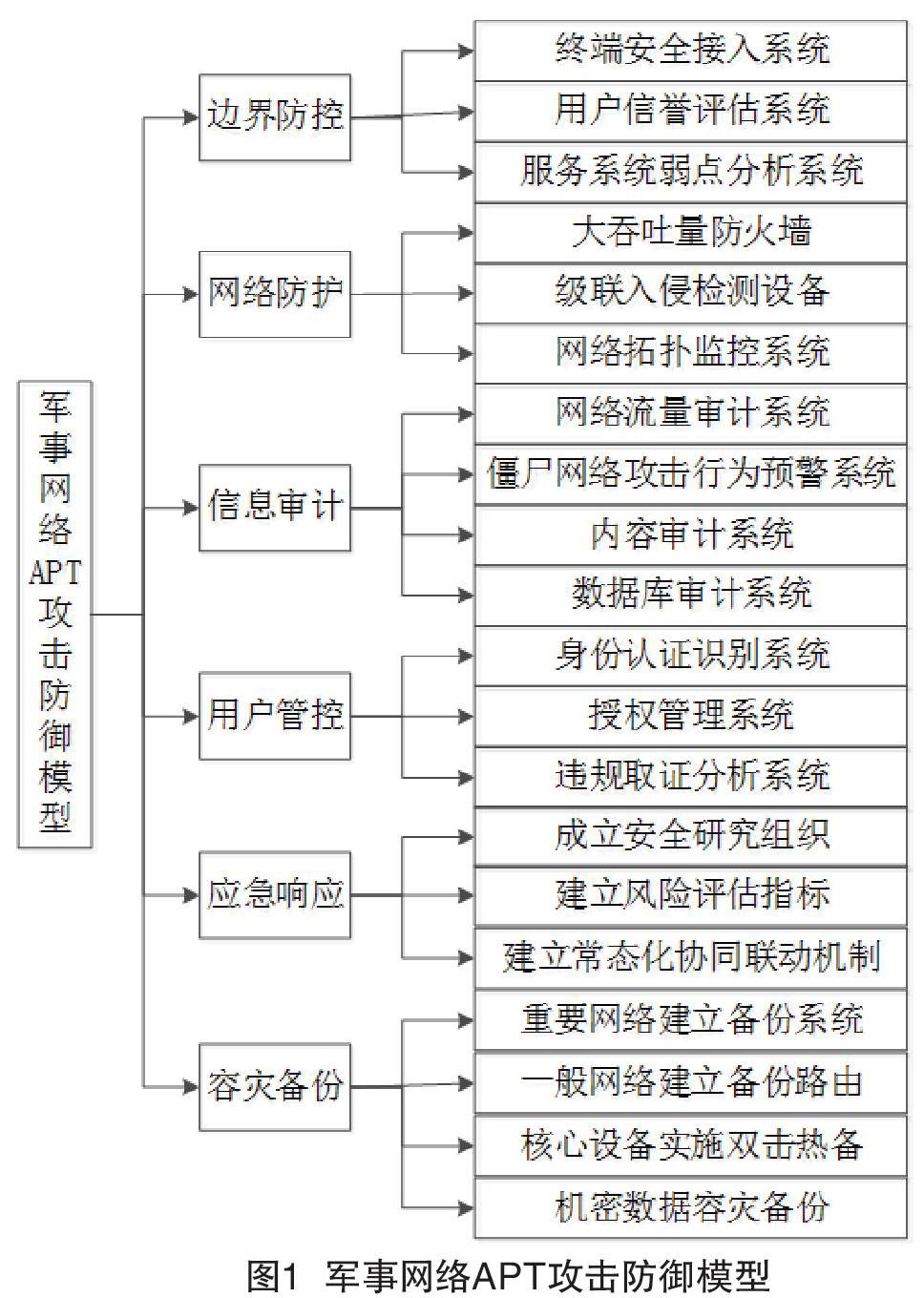

由APT攻击原理可知,攻击是分阶段、逐步推进的,可围绕APT攻击周期建立多重防御体系,覆盖攻击的主要环节以有效拦截攻击行为。因此,根据“信息安全分级保护、严控信息外泄,边界防护立体多元、截断入侵途径,信息内容审计可控、追踪可疑活动,网络要素真假并存、诱骗攻击现形,重要设施容灾备份、提高抗毁能力”防御思想,构建了军事网络应对APT攻击的多级防御模型,如图1所示。

3 APT攻击防御系统与安全措施

在APT攻击的4个阶段中,入侵、潜伏、破坏3个阶段是有效应对APT攻击的关键环节。根据图1的APT攻击防御体系模型,在这3个阶段可针对性地设计防御系统并采取安全措施。

3.1 APT攻击入侵防御系统

APT攻击在入侵阶段具有针对性强、方法灵活、手段多样等特点,应根据“封锁边界、全域布控”的原则设计防御系统,并采取“禁入、拉网、补漏、阻断”等安全措施。

⑴禁入——严格管控,防“敌”入侵。应防止恶意软件、代码入侵军事组织用户的个人设备以及军事网络系统,具体措施包括:①制度上严管。严格内外网隔离制度;不在互联网泄露个人信息;严禁非注册移动存储载体处理涉密信息,接入内部网络;严禁将涉密移动存储载体带出办公区或送交非指定单位维修。②策略上严防。采用军用、民用网络安防结合,同防同治的策略,争取第一时间发现安全隐患,堵住漏洞。

⑵拉网——构筑屏障,堵源截流。应防止APT攻击隐蔽迂回进入军事网络内部,具体措施包括:①构筑纵深防御体系。综合构筑集网络/桌面防火墙、杀毒软件、网络入侵防护、安全审计、漏洞扫描(补漏洞)各类安全设备于一体,涵盖应用、用户、数据多层面的,由内到外、由浅至深、多级联动的纵深防御体系,严防恶意代码进入。②检测非可信代码。结合云杀毒技术,实现对软件、代码的可信检测和可控执行,及时发现非法软件及代码,并在其运行前或运行过程中进行阻断。

⑶补漏——查找漏洞,升级修补。应及时发现并修补军事网络安全漏洞,具体措施包括:①及时发现安全漏洞。将漏洞扫描与防火墙、入侵防护、安全审计等防护系统紧密联动,及时发现可被利用和已被发现的系统漏洞。②全网联动升级。利用大数据、云计算等技术分析漏洞原因,预测扩散范围,及时对军事网络系统内的所有主机进行升级,防止APT攻击入侵或扩大入侵面。

⑷阻断——安全隔离,防患未然应通过隔离阻断APT攻击的指挥控制通路,具体措施为:针对军事网络高安全级别的特殊要求,遵循“凡是不可信的,均阻断”的原则,利用可信程序、可信行为特征库发现“异常”代码和行为后,坚决加以阻止,对已被入侵的非重点主机实行断网物理隔离。

3.2 APT攻击潜伏防御系统

APT攻击在潜伏阶段通常以军事网络非关键节点为跳板渗透入侵核心系统和要害部位,应根据“诱敌深入、追踪溯源”的原则设计防御系统,并采用“分区、佯动、遮断、反击”等安全措施。

⑴分区——分割区域,重点保护。应加强重要节点、敏感数据保护,具体措施包括:①对重要节点和一般节点进行分区,对重要节点和敏感数据进行重点防护。②一旦发现针对关键节点和敏感数据的攻击意图,应立即按照网络防护预案,提升网络安全防护等级,对网络系统内的所有主机系统进行升级防护。

⑵佯动——虚实结合,隐真示假。应隐蔽伪装军事网络,欺骗迷惑APT攻击者,具体措施包括:①实体伪装。综合利用云计算、云存储等技术全方位、多层次、立体、隱蔽、疏散配置计算机网络路由、交换、主机设备,增大APT攻击发现军事网络关键节点的难度,降低受攻击破坏的概率。②信号伪装。采用传假态势、发假指示、利用空闲信道传输信息等方式使真正有用的信息隐藏其中,使APT攻击者难以接收处理正确信息。

⑶遮断——封锁隔断,切断交流。应切断APT攻击信息传输通道以封锁控制信息交换、割断控制脉络,具体措施包括:①功率倍增法压制。当发现APT攻击采用无线控制信息通路时,可设立电子干扰台(站)并施放大功率电磁干扰信息,使APT攻击者无法正常收到或无法分离有用信息。②路由策略阻断。当APT攻击采用有线控制信息通路时,可采用路由策略等各种高级控制策略及时阻断信息通路。

⑷反击——先机制敌,以攻助防。应利用APT攻击需长时间搜集信息的时间差发起反击,削弱和破坏APT攻击行动,具体措施包括:①追踪溯源。在发现军事网络中受控的潜伏节点后,可结合国内外形势对重点方向进行侦测和追踪,揭露支持APT攻击的国家或组织机构。②网络战反击。发生网络战时可利用网络病毒武器、电磁脉冲武器等软、硬网络战武器对APT攻击源实施反击,削弱甚至破坏其攻击能力。

3.3 APT攻击破坏防御系统

在APT攻击破坏阶段,为确保关键部位安全,将损失减少到最小,应根据“隔离施救、备份保底”的原则设计防御系统,并采取“断路、备份、补救”等安全措施。

⑴断路——断网破链,切断通路。军事网络中一些没有设防或安全防护级别较差的主机通常被设置成代理服务器,作为APT攻击的“跳板机”。因此,一旦确认某台主机被控制成为“跳板机”后,应立即切断该主机与外界的网络通路,并执行病毒查杀程序,使该主机无法将信息传出或无法收到相关的指示信息,从而切断APT攻击的通路。

⑵备份——数据备份,防止瘫痪。军事网络受到APT攻击后,容易造成军事信息数据大面积破坏,为此应进行数据容灾备份,具体措施包括:①对于核心网络或信息系统中的数据采用远程容灾备份。当某一个节点受到APT攻击时,及时通过网络将备份在两个或多个异地的数据,以同步远程镜像或异步远程镜像方式进行数据恢复,甚至还可通过网络中另一个备份节点继续进行信息处理与业务运行。②对于非核心网络或信息系统中的数据采用本地容灾备份。当节点被APT攻击、重要数据遭到破坏时,可直接启用本地系统备份的节点。

⑶补救——亡羊补牢,以防后患。遭受APT攻击后,应尽快分析APT攻击路径、方法,进行针对性的应对及防范,具体措施包括:①及时对APT攻击样本进行逆向分析,从中提取攻击特征与功能特性,从而定位攻击者的地址等相关信息。②及时更新病毒库、恶意站点列表和入侵检测规则库,修复已知的系统漏洞,完善防火墙、访问控制等防护机制,避免再次遭受类似的APT攻击。

4 结语

高级持续性威胁以攻击军事网络关键设施、窃取敏感军事情报为目的,是一种有目的、有组织、有预谋的群体式定向攻击,已成为最严重的军事网络安全威胁之一。通过分析军事网络APT攻击的步骤及方法,建立了应对APT攻击的多级防御体系模型,提出了系统、有效、具体的防御系统及安全措施,可构建面向APT攻击的军事网络安全防护体系,为进一步提高军事网络安全防御能力提供参考和支撑。

参考文献

[1] 宋晓峰.基于大数据引擎的军事信息网络安全防护系统[J].电子信息对抗技术,2019(5):44-46.

[2] 王宝国.军事网络对抗安全预警技术探讨[J].信息化建设,2016(3):14-15.

[3] 王宝国.基于攻防博弈的军事信息网络安全风险评估[J].军事运筹与系统工程,2020(1):29-31.

[4] 杨天宝.网络攻击下的网络控制系统安全策略研究[D].南京:南京邮电大学,2019.

[5] 刘嘉铭.蜂窝网络下D2D物理层安全方案研究[D]. 南京:南京邮电大学,2019.

[6] 张雨平.公安网络安全监管法律问题研究[D].长春:吉林大学,2019.