舰载环境网络行为规则库系统设计与实现

2017-08-07马永龙

马永龙

(武汉藏龙北路1号武汉430205)

舰载环境网络行为规则库系统设计与实现

马永龙

(武汉藏龙北路1号武汉430205)

随着信息化的高度发展,海军舰艇的信息化程度也越来越高。但是如何实现舰载信息化环境下的用户行为管理的问题还一直没有解决,这也给舰载网络环境埋下了安全隐患。论文设计了一种行为规则库,能够根据特定的规则实现网络用户行为的管理。首先从规则库的部署、架构等方面进行了设计,并在此基础上进行了实现和验证。结果表明论文所设计的规则库具有高度的灵活性和易用性,有利于舰载环境下网络行为的安全管理。

行为规则;网络安全;用户行为

Class NumberTP309

1 引言

海军由近海走向远海,发展航母,开拓远海、驶向“深蓝”,是建设与我国国力匹配军队建设的必然要求。习近平主席强调:“要强化信息主导、体系支撑、精兵作战、联合制胜的观念,发展具有我军特色的作战理论和作战思想。”远海作战中,战场覆盖地域是一个包含陆地、太空、空中、水面、水下等的多维空间;是一个包含有线计算机网、无线战场网络的立体网络空间,是联合热武器和网络空间武器等协同作战的一体化作战空间。目前敌方网络空间攻击水平日益臻进,已对我海军舰载信息系统构成了极大的安全威胁。

舰载信息系统所面临的安全威胁具有多样化的特点[1~4]。其中,网络边界是舰载信息系统的门户,因此其网络边界安全防护也成为了舰载信息系统防御体系[5~8]的重中之重。舰载信息系统的网络边界安全防护需求一般包括:在无线网络方面,舰艇通过短波、超短波、微波等无线通信手段,实现与岸、舰、飞机等其他信息平台的互联互通,由于无线信号的开放性,使得敌方攻击人员有可能采用无线渗透的方式,实现非法入侵;在有线网络方面,为了解决不同业务系统信息的“竞争”和“干扰”问题,舰载信息系统一般都是按照不同的业务进行分域管理,如指控系统域、传感器域等等,不同的业务系统、以及同一个业务系统中不同的域在互联互通过程中同样可能存在越权访问、非法入侵等安全隐患,并且一个系统的风险可能扩散到其他系统,造成更大的损失。

针对以上情况,在所有的网络边界,都需要考虑边界防护。通过入侵检测技术可为跨边界访问提供安全保障,防止越权访问和网络入侵,保障边界访问安全,同时还可以限制系统风险在网内的任意扩散,从而有效控制安全事件和安全风险的传播。入侵检测的研究可以追溯到20世纪80年代。James Anderson首次在文献[9]中引入了入侵检测的概念,入侵检测通过对运行系统的状态和活动进行检测,分析非授权的访问和恶意行为,发现入侵行为,为入侵防范提供了有效的手段。根据入侵检测的行为,可以将入侵检测分为两种,即异常检测和滥用检测[10~11]。异常检测(Anomaly Detection)需要根据历史信息建立一个系统访问的正常行为模型,然后基于这个模型对系统和用户的实际行为进行审计,以判断用户的行为是否对系统构成威胁,如果访问者不符合这个模型的行为被认为是入侵。典型的建立异常检测模型的方法包括阈值分析法、统计分析法、神经网络等。滥用检测(Misuse Detection)的思想最早是由Dorothy Denning提出,通过建立专家系统和既定规则,查找活动中的已知攻击。它根据已知的攻击建立检测模型,如果访问者符合这个模型的行为被认为是入侵。典型的建立滥用检测模型的方法包括专家系统,状态转移图等。

入侵检测模块的引入可以有效地对付网络攻击,扩展系统管理员的安全管理能力,提高信息安全基础结构的完整性。但是传统的入侵检测系统中,普通的基于特征或基于异常的规则库都有不足之处:由基于异常的规则库作参照数据库的入侵检测由于只采用正常数据产生规则,数据处理量较大,误报率较高;而由基于特征的规则库作参照数据库的入侵检测由于只采用入侵数据产生规则误报率极小,却由于对入侵变异和新攻击入侵的准备不足,漏报率增加,对系统造成严重威胁。

针对以上的问题,本文通过对现有入侵检测技术以及舰载信息系统具体安全防护需求的深入研究,提出了正常规则和异常规则并用的规则库结构,并采用分布式部署规则库系统。本文设定了规则库的规则信息格式,设置了信息化核心应用规则字典,并详细说明了规则的工作原理及运行过程。

2 行为规则库的设计说明

本部分着重叙述行为规则库的功能设计,即从功能分类设计和总体结构设计两个角度来分析行为规则库的功能。

2.1 舰载环境网络行为规则数据库的分类设计

2.1.1 用户操作行为规则数据库设计

根据前述分析,用户的操作行为亦可以分为正常行为和异常行为,为了能够严格地限制用户的操作行为,确保网络的安全性,针对网络中不同角色的用户需要设计不同的行为规则库,确保其中用户的操作行为的合法性,杜绝异常事件的发生。用户可以按照以下几种准则进行分类,随后结合需求进行行为规则库的设计。首先,按照密级将工作人员分为不同的类型管理,不同类型的用户具有不同的操作行为限制。再者,按照不同的角色实现用户的分类,比如对潜台位作战人员、对空台位作战人员、对海台位作战人员等,不同类型的人员也应具有不同的行为规则库。最后,按照不同的任务安排,也需要对不同的工作人员进行分类,保证承担不同任务的人员的行为准则可以实现他们之间信息交换的隔离。具体的操作行为规则分类设计如图1所示,关于用户操作行为规则主要利用用户行为信息表USERINFO体现。

2.1.2 用户操作路径规则数据库设计

操作路径具体体现为为了完成一项具体的任务和功能所使用的步骤,不同的操作步骤体现为不同的操作路径,例如打印的操作路径即为如何在打印机的控制端启动打印机,随后在打印机处进行相关打印操作。按照不同的安全需求,对不同的操作路径会有所限制,亦即只有满足了操作路径中的前驱和后继的关系之后,才能一步步地顺利完成某个操作。那么操作路径规则数据库应该包含如图所示的如下部分:

1)具体的任务的类型(Type),可以表现为操作任务的表格、单据、任务说明、凭证、证书等的统称,它作为业务数据的载体而存在,是业务数据的模式。

2)业务流程规则(Process):描述某个具体的任务在其生命周期中经历各种业务操作的状态变化过程,业务流程用一个有向图来表示,其中节点表示(流程)状态,有向弧表示状态之间的转换,是通过业务操作触发的。每个业务流程都有唯一的开始状态(start),以及零至多个终止状态(final)在一个业务流程中,除了开始状态和终止状态,其它状态都称为内部状态。

3)约束关系(ConstraintFormulas):任务在其生命期中从一个状态转换到另一个状态的条件通常是复杂的,具体包括消息约束、规则约束和权限约束,其中消息约束用于描述本业务操作中需要接收(即等待)的那些消息;规则约束用于描述本业务操作被触发前需要满足的规则条件;权限约束则用于描述系统某角色执行该业务操作时所需要满足的权限。

4)业务操作(Operation):具体描述了某个业务在一个生命周期中某个时段所处的状态。

综上可见,操作路径的行为规则库主要体现为约束关系,如图2所示,亦即某个生命周期中每个操作前驱和后续的约束关系,这部分规则数据库表象主要体现为RULES,在后续会给出详细的设计。

2.1.3 信息交换规则数据库设计

信息交换是操作行为和操作路径的最终结合和表现形式,既是无论是某种业务生命周期中不同阶段所产生的任何操作行为都可以用信息交换来描述。而信息交换拥有三个层面的含义:

1)信息交换的对象,亦即信息交换两端的实体,表现为不同的用户。

2)信息交换的途径,亦即信息交换的载体,表现为主机层面和网络层面。

3)信息交换的类型,亦即信息交换的实质,在主机层可以表现为启动了某一进程或者打开了某一个文档,在网络层可以表现为向某个IP地址的主机发送了某种类型的数据包。鉴于信息交换是操作行为和操作路径的最终体现,因此网络行为规则数据库的最终表现形式均可以采用信息交换行为规则数据库的形式体现,通过制定不同的规则,实现操作行为和操作路径的管理。因此这部分的表现除了牵涉到USERINFO数据库表外,还会牵涉到HOSTINFO表项,主要描述主机层面的信息交换行为规则,以及TRAFFICINFO表项,主要描述网络层面的信息交换行为规则,这两个数据库表项会在后续给出详细的设计。

2.2 行为规则数据库的功能设计

2.2.1 行为规则数据库更新

用户行为规则库的更新包括两个途径,一个是规则库手动更新,另一个是规则库自动更新,下面分别叙述两种途径。

1)规则库手动更新

由授权管理员用户可对规则库进行操作。主要包括:(1)规则查;(2)规则删除;(3)规则修改;(4)规则增加。可以通过后文中提到的规则库管理客户端进行规则库的维护和更新,对规则库中已有的规则也可以进行查询、删除、修改。

2)规则库自动更新

可以在分布式的规则库客户端分发版本中与主规则库建立连接,进行规则库的自动更新,以确保规则的完备性和及时性。主要包括:(1)提示主规则库的任何更新;(2)实时更新规则库分发版本。

2.2.2 规则库的部署逻辑设计

分布式规则库具有物理分布性、逻辑整体性和探测点自治性等特点。部署分布式规则库,在一方面实现了规则库的多分发,便于就近选取规则进行用户行为分析,提高了网络安全态势检测效率;另一方面,某一物理规则库的被入侵和破坏不会导致整体规则库的破坏,从而保证了数据的安全性,提高了规则库抵御入侵攻击的功能。分布式规则库无需每个主机上都配备规则库,只需合理物理分发规则库的位置,达到部署分布式规则库的目的即可。分布式部署规则库服务器的逻辑示意图如图3所示。

如图3所示,分布式部署规则库系统的方法有一个主规则库服务器A,部署在舰载环境网络防御系统的中心服务器上,分发规则库服务器B1,B2,…,Bn任何一个与主规则库服务器所要恢复的版本相同,也可以使主规则库服务器连接分发规则库服务器恢复到所需版本,分发规则库可部署在防御系统的下属域管理服务器上,并可有冗余规则库备份在域管理热备服务器上。分发规则库服务器按需更新所要的规则,从而更好地服务于舰载环境网络防御系统。

2.3 行为规则库的总体结构设计

2.3.1 行为规则库在完整系统中的位置

从图4可以看到行为规则库在舰载环境网络防御系统运行逻辑体系中的总体位置,行为规则库作为入侵检测模块中的重要一环将检验数据采集的结果的合法性,并将结果判断处理,如果检测出为异常,将由响应模块处理,否则判断为正常,将继续进行数据采集和处理下一条数据。

其中行为规则由两部分组成,一部分是审计数据库中的正常数据所得到的正常规则,一部分是由专家经验和入侵历史所形成的异常规则。正常行为规则是一段时间内事件所表现的稳定的行为模式,网络中核心用户基本行为模式是确定的不偏离的,而异常行为规则的加入反映了对过往入侵历史的处理的记录,有利于加快入侵检测及响应的速度。图5反映了行为规则库的组成体系。

因此,行为规则库并非固定不变,规则库将从不断更新的数据库中的正常数据中更新正常规则,还会从入侵检测历史及专家经验积累中发现和更新异常规则,从而保证了规则库能够高效、全面地辅助入侵检测系统的运行。

2.3.2 行为规则库数据字典设计

综合前述,网络行为规则数据库主要需要涵盖用户行为规则数据库-可以借用用户身份信息库USERINFO实现,操作行为规则数据库-可以借用约束关系数据库RULES实现,信息交换数据库-可以借用层信息交换HOSTINFO和网络层信息交换TARAFFICINFO实现。并且行为规则库的存储主体就是入侵检测的规则,需要能够应用于异常行为的检测。因此行为规则库中规则表的结构,直接会影响到对规则进行存储、操作的效率。此处对数据字典和各表进行了详细的设计。

表1 规则库中相关表

表之间并非相互独立,是有联动作用的。比如一条用户信息首先要匹配用户信息规则USERINFO,如果匹配成功,将会交由处理规则RULES进行响应处理。另外,具体规则将可由业务流程具体扩充,从而更好服务于舰载环境网络防御系统。

受篇幅限制,这里只列出RULES表的详细设计说明。

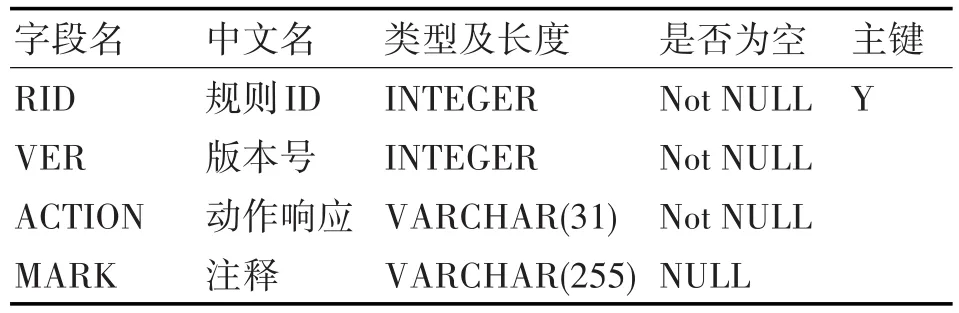

RULES表:中文表名:处理规则;英文表名:RULES。如表2所示。

表2 RULES

说明:本表存放具体的规则处理及动作注释。

RID:规则ID,每一条规则都有唯一的RID。

VER:通过VER,可以判断相同RID规则的最新处理版本;

ACTION:响应动作,指明当数据条匹配到该条具体规则时,引擎将进行什么样的操作,取值范围包括:PASS,LOG,ALERT,FORBID,LIMIT;

MARK:动作注释,为用户使用提供帮助。

2.3.3 行为规则表规则信息示例

以一条规则为例,简要说明核心用户行为规则表的结构:

[urid:1002;ver:1;name:null;uno:null;dept:对潜部;title:操作员;ip:null;mac:null;rid:3,4;mark:Someone whose dept is对潜部and title is操作员appeared!]

[]之间就是整条规则的内容,规则是以“选项名:选项内容”规则内每一字段都会显示出来,但并不代表所有选项都将在整条规则生效,对于未采用的选项字段,使用”null”表示通配符,即通配任何内容,这样既能保证所有同一种类型的规则都有同样的选项长度,也能顺利解决所有可能出现的规则。选项之间可以被认为组成了逻辑与(AND)语句。

对于任何一条规则,XRID和VER都是必须存在的,而且也唯一标识了此规则。VER字段的存在是为了及时更新规则最新内容及响应信息,保证处理的正确性。而RID字段的存在是为了在RULES处理规则表中找到相应的处理规则ACTION字段,以便及时做出响应。所有的ACTION字段及其含义如下:ALERT-使用选择的报警方法生成一个警报;LOG-记录数据;PASS-合法数据;FORBID-禁止该数据用户进入;LIMIT-限制用户进入,记录该数据的用户信息。

整条规则内容(即[]的所有内容)会存入响应分类信息规则表中的TEXT字段,该字段存放了完整的规则信息,可以备份生成规则文件,以备提取。

3 行为规则库的原型开发实现

根据上面所提到的开发需求及设计思路本文设计了用户行为规则库的原型,原型开发主要分为两个部分,一部分是规则库的后台数据库表的实现,另一部分是规则库系统前段客户端的功能,展示了客户端的增删改查功能,下面将分两小节具体阐述用户行为规则库的原型开发实现。

3.1 规则库的后台数据库表的实现

行为规则数据库的后台数据库表包括了处理规则和具体的分类业务规则。依据上一章所设计的数据库的后台规则表所实现的具体处理规则和具体分类业务规则,以下以处理规则RULES和其中一个业务规则USERINFO为例,分析规则内的字

段间逻辑及规则间逻辑关系。

3.1.1 操作路径行为规则库中的具体业务规则与处理规则

如图6,具体处理规则主要的示例展示,具体包括了RID,VER,ACTION及MARK四个字段及PASS,ALERT,LOG,FORBID,LIMIT等处理类型,RID字段表示处理规则规则号,VER字段表示规则版本,每条规则只保留最新版本。ACTION字段是响应类型,该字段在反应同时会上交给上级流程进行进一步入侵检测及处理。MARK字段显示了该处理的注释,PASS表示“通过”,一般无需注释,表示该条数据为正常合法数据。

如图7,以USERINFO为例,详细分析具体分类业务规则及字段间逻辑关系。该表包括URID,VER,NAME,UNO,DEPT,TITLE,IP,MAC,RID,MARK,TEXT共11个字段。其中TEXT字段将保存完整规则内容,可以导出为文本规则,便于备份及导入处理。而RID字段是VARCHAR类型,可含有多个规则,比如URID号为1002的规则,RID为3,4两条,表示会触发两种处理规则,便于处理。

3.1.2 操作路径和用户规则表间的逻辑关系

以USERINFO表和RULES规则表为例,USERINFO中的RID为RULES中的RID号,从而两个表是联动关系,即当用户信息类某条具体数据符合某条USERINFO规则时,该规则触发RID号中的RULES具体处理规则,从而进行处理,同时将该规则中的ACTION信息上交上一级模块,进行进一步检测及处理。以符合1002号规则的某条数据为例,该数据触发1002号规则,该规则将触发RID为3,4的RULES处理规则,而RULES表中RID为3的ACTION响应为LOG,表中RID为4的ACTION响应为FORBID,从而将会触发上级模块禁止该用户的访问同时将访问记录登入日志处理。如图8。

3.2 规则库系统页面的前端设计开发

在需求分析及数据库后台表设计实现的基础上,设计了核心用户行为规则库的前端,并开发了原型,前端的主要功能如下:

1)连接规则库。可以连接主规则库或者分发规则库,并进行用户登录以验证。

2)规则表查看及操作。可以查看当前规则库系统下的所有规则库,并进行导入导出规则库的设置和规则库的删除功能。

3)规则具体操作。主要包括规则的查询、添加、更新以及删除等主要功能。

4)规则库的更新设置。这部分主要涉及规则库间的通信。

规则库管理客户端的主要功能是对规则库系统进行管理。其主要功能包括选择规则库系统、用户登录、选择规则表、对规则表和规则进行处理和更新等。

4 结语

结合舰载环境下网络安全管理的需要,本文从管理需求出发,给出了行为安全管理规则库的设计思路,并在此基础上实现了行为规则库的原型,原型开发主要分为两个部分,一部分是规则库的后台数据库表的实现,另一部分是规则库系统前段客户端的功能,展示了客户端的增删改查功能。分析结果表明,本文所设计的规则库具有高度的灵活性和易用性,有利于舰载环境下网络行为的安全管理。

与常用的行为规则库系统相比,本文所采用规则库的创新主要体现在以下方面:

1)将正常规则和异常规则相结合应用于规则库。正常规则是从正常合法数据中抽取出来的数据模式,而异常规则是从入侵攻击历史及专家经验中得到的特征规则。异常规则便于及时发现已知异常,提高入侵检测效率;而正常规则可以将未发现的未知异常或变异的入侵及时通知上一级模块,更好维护网络监控系统。

2)分布式冗余部署规则库系统。由于规则库系统的重要作用,因此对行为规则库系统的冗余备份变极其重要。而分布式子规则库系统的引入有助于更好服务位于不同物理地点的数据采集代理。

3)分发规则库系统的更新设置。本文采用了两类途径—即自动更新和手动更新—更新分发规则库的规则表。与传统规则更新的不同之处在于本文可以复选需要更新的规则表,定制按需更新。

[1]解绍梅,郝威.海上编队信息系统安全防护需求分析[J].舰船电子工程,2013,33(1):20-22.

[2]王斌,林海涛.舰船通信系统安全保密需求分析[J].信息安全与通信保密,2011(10):79-81.

[3]郑剑云,孙晓峰,朱义胜.舰艇通信系统网络安全防护研究[J].舰船电子工程,2011,31(4):122-124,164.

[4]严新荣.舰船通信安全保密研究.2008,30(Supplement):50-53.

[5]杨露菁,郝威,卢炜.海上编队信息系统的分等级安全防护体系[J].指挥控制与仿真,2013,35(2):1-4,8.

[6]杨露菁,郝威,卢炜.海上编队信息系统安全域防护策略[J].指挥控制与仿真,2013,35(4):36-40.

[7]石剑琛.舰船电子信息系统安全防护体系研究[J].计算机与数字工程,2012,40(2):68-71,82.

[8]裴晓黎.舰载信息基础设施信息安全研究[J].计算机与数字工程,2014,42(8):1436-1439.

[9]Anderson JP.Computer security threat monitoring and surveillance[R].Technical Report,79F296400,Fort Washington:James P.Anderson Company,1980.

[10]Valeur F,Vigna G,Kruegel C,et al.Comprehensive approach to intrusion detection alert correlation[J].IEEE Transactions on dependable and secure computing,2004,1(3):146-169.

[11]魏宇欣,武穆清.智能网格入侵检测系统[J].软件学报,2006,17(11):2384-2394.

Design and Implementation of Behavior Rule Base System for Shipborne Environment Network

MA Yonglong

(No.1 Canglong North Road,Wuhan430205)

With the rapid development of information technology,naval ships are becoming more and more information-based.However,how to implement the user behavior management in the ship based information environment has not been solved,which has also laid a hidden danger for the carrier network environment.In this paper,a behavior rule base is designed,which can manage user behavior according to specific rules.This paper starts with the design of architecture and deployment of the rule base,then does the implementation and verification on the basis of the design.The results show that the rule base designed in this paper is highly flexible and easy to use,and is conducive to the security management of network behavior.

behavior rule,network security,user behavior

TP309

10.3969/j.issn.1672-9730.2017.07.004

2017年1月3日,

2017年2月19日

马永龙,男,硕士,高级工程师,研究方向:指挥控制、信息安全。