网络编码理论及应用综述

2017-06-28姚世雄杜瑞颖

姚世雄,陈 晶,*,何 琨,杜瑞颖

(1武汉大学 计算机学院,软件工程国家重点实验室,武汉430072;2武汉大学 地球空间信息技术协同创新中心, 武汉 430072)

网络编码理论及应用综述

姚世雄1,陈 晶1,*,何 琨1,杜瑞颖2

(1武汉大学 计算机学院,软件工程国家重点实验室,武汉430072;2武汉大学 地球空间信息技术协同创新中心, 武汉 430072)

指出了网络编码(NC)理论已经日渐成熟,从最开始的实现网络最大流到近来的各种应用,网络编码作为新兴技术被广泛研究.对基于密码学、信息论、博弈论的网络编码理论进行了分类讨论,随后对安全网络编码技术及其应用作了概括性的描述,提出了开放性的问题,对安全网络编码的应用前景作了展望.

网络编码; 密码学;信息论;博奕论

1 背景介绍

众所周知,传统的路由机制中传输的信息是不能叠加的,中间节点(例如路由器交换机等)只是对数据包进行存储转发,在多播传输环境中,通常不能实现由最大流最小割定理[1]确定的最大传输容量.然而,在2000年,由香港中文大学的Rudolf Ahlswede在IEEE Transactions on Information Theory上发表的一篇论文[2]首次提出了网络编码(NC)的概念,并从理论上证明了如果中间节点对传输的信息并非局限于存储转发,而是按照合适的方式进行编码,则该系统能够实现理论上的最大传输率.随后,香港中文大学的李硕彦教授、杨伟豪教授、蔡宁教授提出了线性网络编码,指出线性网络编码方式可以达到多播方式下的网络容量;为了解决分布式网络环境中的编码问题,Tracey Ho[3]提出随机网络编码,即随机选取系数进行编码; Koetter Ralf等[4]提出网络编码的代数框架,即可用代数理论来解决网络编码的系数问题.这些研究成果进一步地完善和丰富了网络编码理论.网络编码彻底颠覆了传统通信网络对信息的处理方式,实现了信息论的最大传输率,在信息论领域具有划时代的意义.其主要优点如下:1)提升网络吞吐量,无论是无线还是有线网络,网络节点数越大,网络编码在吞吐量上的优势越明显;2)均衡网络负载,将网络流量分布于更广泛的网络上;3)提高带宽利用率;4)无线网络中节省节点能量消耗;5)提高网络链路的鲁棒性.

作为一种极具发展潜力的新兴技术,网络编码已经引起了学术界的广泛关注和高度重视,国外著名大学和研究机构,例如:加州理工学院[5],麻省理工学院[6],英特尔研究所[7],微软研究院[8],贝尔实验室[9],圣地亚哥通信研究中心[10]等都对网络编码理论开展广泛的研究与应用,国内研究机构也纷纷开始了这方面的研究,例如:清华大学[11],北京大学[12],国防科技大学[13],武汉大学[14],北京航空航天大学[15],北京邮电大学[16],华中科技大学[17]等对网络编码理论进行了探讨与研究.随着研究的深入、应用的扩展和对网络安全需求的进一步提高,研究者发现网络编码在提高性能的同时,也带来了如下一些特有的问题与安全威胁.

(1) 网络编码算法中,往往允许中间节点对数据进行编码,而攻击者可以选择路径中的任意节点进行攻击,所以中间节点的参与增加了系统被攻击的可能性.

(2) 由于编码后的数据报文可能分别由多条路径进行传输,最终在目的节点进行解码,攻击者可能在其中的部分路径或者部分节点周围进行窃听、篡改、伪造等攻击,所以窃听攻击会更加隐蔽,而污染攻击的影响将更加严重.

(3) 在资源受限网络环境中(如无线网络节点能量受限),可能出现合法节点由于节能的自私偏好,为延长自己的服务时间不参与编码而选择只是发送与之对应的目的节点的包,从而造成整个网络系统的性能降低.

如果忽略这些不利因素,面对当前飞速发展的各种网络攻击方式,网络编码所带来优越的性能将很难保证.因此网络编码的安全性从不同的角度出发,有不同的要求:

从密码学的角度考虑,应该包括:1) 机密性.要保证传输数据不被非法获取;2) 完整性.对于网络编码系统,主动攻击不能篡改或损坏源数据,保证目的节点能够正确解码出源消息;3) 真实性.网络中传输的信息及其来源是正确的,是可被验证和可被信任的;4) 可追溯性.无线系统的开放性,使得恶意节点很容易入侵到系统中,对非法入侵,伪造数据,能够追溯到恶意本源,对于节点不诚实行为,能够根据审计分析来跟踪安全事件,解决争执;5) 新鲜性.为保证网络编码提高网络吞吐率的天然特性,避免网络中重传旧的数据包而浪费网络资源,提高传输效率;6) 可用性.利用网络编码,均衡网络负载,平衡各个节点的能量,保证节点的生存时间,保证无线链路的正常传输.

从信息论的角度考虑,应该包括:1) 正确性.能够实现错误控制,并改正错误,保证目的节点能够正确解码出源消息;2) 弱安全性.在安全要求不是很高的情况下,保证重要信息不被窃取,即重要信息与源信息的条件互信息为0;3) 信息论安全性.不出现任何信息泄露,窃听者即使窃听到数据包,也不能获取任何信息,即窃取到的信息与源信息的互信息为0.

从博弈论的角度考虑,应该包括:1) 整体利益高于个体利益.防止单个节点为延长自身生存时间,而选择性地发送数据包,导致整个网络系统性能降低;2) 抑制攻击.合法节点与非法节点进行博弈,减小攻击造成的影响;3) 合理竞争.会话之间相互竞争网络资源,应避免恶性竞争降低网络系统性能.

2 网络编码基础

2.1 网络编码的基本思想简介

以经典的蝴蝶网络为例,阐明网络编码的基本思想.

如图1所示的通信网络G= (V,E) 中,V表示网络中的节点集,E表示边集,S是源节点,T1、T2为目的节点,其他节点是中间节点,信道容量为单位容量,源节点S要将消息a和b都发送到两个目的节点T1、T2.

图1(a)和(b)均为传统路由方式传输数据,(c)采用网络编码方式传输数据.由于信道容量为单位容量,很容易发现,在U节点处,传统的路由方式只能选择发送a或者b,在同一时间之内,T1或者T2只能有一个节点能同时收到a和b;若采用网络编码传输方式,U节点对接收到的a和b进行异或运算a⊕b,然后将a⊕b往后续节点发送,T1接收到a和a⊕b就能够通过a⊕a⊕b=b得到b,同理T2也能够得到a,这样T1、T2就能够同时收到a和b.这就是最初提出的网络编码理论,能够实现网络的最大流.

根据网络中的转发节点获取网络编码系数的方式,可以将网络编码分为以下两大类.

(1)集中式——线性网络编码.构造线性网络编码的关键性问题在于确定编码函数的系数.中间节点收到各个链路的信息后,将收到的信息与自身特定的编码系数矩阵进行相应的运算,这些编码系数都是已经确定并且是由中心集中分配的,当一条传输链路上的所有中间编码节点编码后的数据矩阵相互运算之后,到达目的节点如果仍然满足满秩条件,就能够保证目的节点能够正确解码,从而获得源信息.集中式编码方案的前提是源节点知道整个网络的拓扑,以此来给中间节点分配编码系数,且网络拓扑是静态的.

图1 网络编码基本思想Fig.1 Basic idea of network coding

(2)分布式——随机网络编码.虽然集中式网络编码便于设计,然而在实际网络中,往往缺少控制中心的管理,而且,各种延迟也会导致网络信息传输的不同步,而分布式网络编码不需要集中式算法的前提信息,如:网络拓扑、中间节点的编码函数和目的节点的解码函数等,也不依赖任何同步传输的假设,各个节点不需要中心分配编码系数,而是在有限域内随机选择一组元素作为编码系数,随机网络编码在一定概率上不能实现多播容量,但是在概率指数接近编码长度的时候多播链接问题被证明是可行的.分布式网络编码适用于动态变化的网络拓扑结构,且源节点和中间节点都不需要知道整个网络的拓扑,但目的节点只能概率性的解码源信息.

2.2 网络编码的基本概念

根据编码数据流的来源,网络编码可以分为两种形式:1) 流内(intra-session)编码[18]:编码流来自于同一个用户;2) 流间(inter-session)编码[19]:编码流来自于不同的用户.

流内编码通常采用线性网络编码方式,在一个点对点的通信网络G=(V,E)中,产生信息的源节点集记为Vs={s1,…,sσ],接收信息目的节点集记为Vt={t1,…,tp],其他节点称为中间节点,节点i的输入信道和输出信道的集合分别用In(i)和Out(i)表示.信道上传输的都是基域F中的符号,基域F是一个有限域,它包括构成源消息和信道上传输的所有符号.若源节点发送的消息是由基域F中的ω个符号组成,则将其表示为ω维行向量X∈Fω.

定义1[1]对于有向无环网络,基域F上的ω维线性网络编码由对网络中每个邻接对(d,e)(d∈In(i),e∈Out(i))定义的标量kd,e组成,称之为局部网络编码核.|In(i)|×|Out(i)|阶矩阵Ki=[kd,e],其中d∈In(i),e∈Out(i))称之为节点i的局部编码核.

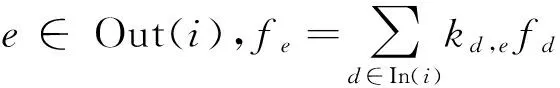

定义2[1]对于有向无环网络,基域F上的ω维线性网络编码由对网络中每个邻接对(d,e)(d∈In(i),e∈Out(i))定义的kd,e标量和定义在每条信道上的ω维列向量fe组成,它们的关系满足下列条件:

ω条虚拟信道,e∈In(s)对应的向量fe构成向量空间Fω的标准基.向量fe称为信道e的全局编码核.

在网络编码理论中,线性网络编码理论的研究与应用最为广泛,而局部编码核和全局编码核在线性网络编码中起着至关重要的作用,是线性网络编码理论不可或缺的元素.

流间编码通常采用XOR编码方式,即对接收到的数据包进行异或运算,通常需要有侧信息或辅助信息辅助目的节点正确解码,如图1描述的例子中,a作为a⊕b的侧信息辅助T1解码出b.

本文后续描述中所涉及的符号定义如表1所示.

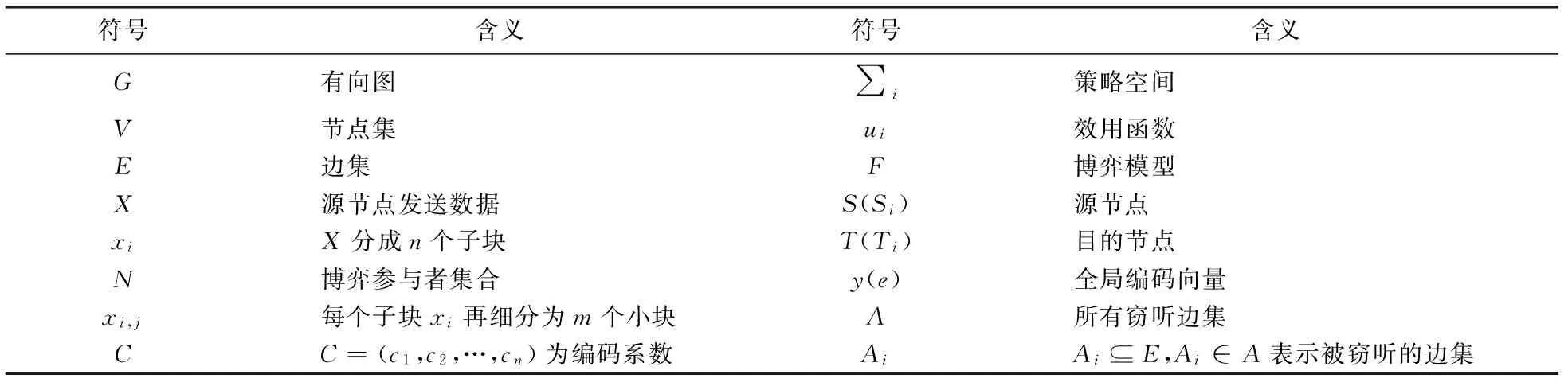

表1 文中涉及符号定义一览表

3 安全网络编码理论基础

3.1 基于密码学的安全网络编码

3.1.1 对数字签名的应用

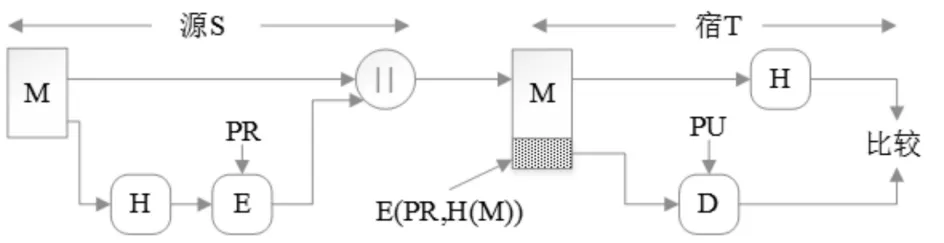

数字签名的原理示意图如图2所示,假定源S与宿T通信,S向T发送消息M,首先S计算Hash,它是消息M的函数,即Hash=H(M),H表示Hash函数.E为公钥加密函数,D为解密函数,PR为S的私钥,PU为S的公钥.S计算出M的Hash值后,用其私钥对Hash值进行加密,再将消息连同加密过的Hash值一起发送给T,T接收到消息后,首先计算消息M′的Hash′值,然后对附在M′后面的部分用S的公钥PU解密得出Hash,再将Hash与Hash′进行比较,如果一致,T能够相信消息是S发送的.

图2 数字签名原理示意图Fig.2 Schematic diagram of digital signature

图3 同态Hash过程概要Fig.3 Outline of homomorphic hash process

为了提高计算效率,提了基于VSH-DL(基于离散对数的VSH)的方法,VSH-DL是VSH[21](非常平滑哈希)函数的变体.VSH以及其变体的基本原理是利用小素数作为群的生成器,这样能够很大地提高哈希函数计算效率.但是,VSH函数在动态验证过程中并不能提供同态性能.Zhen Yu在文[22]中提出了基于公钥密码的签名方案,源用RSA私钥为每条消息产生签名,并将签名附在相应的消息后面,其他的节点包括发送者通过源的公钥对接收到的消息进行验证.此方案是基于同态签名函数,保证任何一条消息的签名是由输入消息的签名组成的.这样,只要每一个节点在它发出的消息上附带签名,发送者在不需要知道源节点私钥的情况下可以给它自己输出的消息产生一个有效的签名.David Mandell Freeman在文[23]中提出了一个通用的框架能够将有特定性能的签名方案转换成线性同态签名方案.同态签名方案的安全性遵循相同计算假设(被用来证明潜在签名方案的安全性),这个系统相比于先前的用在标准模型的同态签名具有弱安全性.

3.1.2 对消息认证码的应用

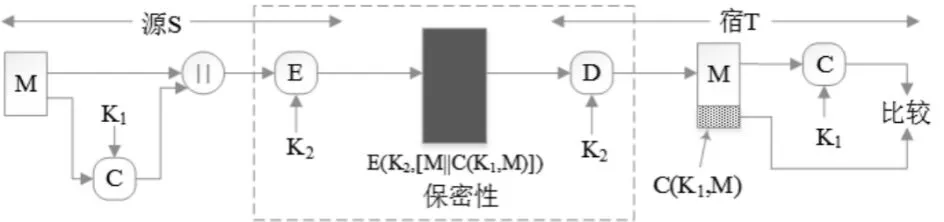

消息认证码(MAC)又称为密码校验和,是一种认证技术[24],原理如图4所示,假定源S与宿T通信, S向T发送消息M则S计算消息和密钥的hash函数值MAC,即MAC=C(K1,M),其中C为MAC函数,K1为共享密钥,MAC为消息认证码.E为对称加密函数,D为解密函数,对称密钥K2为双方共享.消息连同MAC值一起被加密然后发送给T,T接收到密文后解密得出消息M′和MAC′,再通过函数C对消息M′和K1进行运算,其结果与收到的MAC′进行比较,如果一致,T能够相信消息是S发送的.若去掉方案中虚线框的部分(采用对称加密,也可采用非对称加密),不影响认证功能,但是保密性无法保证.

图4 消息认证与保密性Fig.4 Massage authentication and confidentiality

经典的MAC设计不能完美兼容网络编码,这是因为每个中间节点对其接收到的所有的编码包,先要验证与之对应的MAC,所有的编码包验证通过后,再进行编码、转发,过高的计算复杂度会影响中间节点的处理速率,消耗能量,增大网络延迟,但基于通用的Hash函数MAC能完美地适用于网络编码.Anya Apavatjrut在文[25]中介绍了三种不同的MAC设计方案,均可用来阻止污染攻击.基于Hash函数的MAC(HMAC)和MDx-MAC,其软件执行速度比DES这样的对称分组密码要快.但Hash函数不依赖于密钥,因此不能直接用于MAC,HMAC方案将密钥加入到现有的Hash函数中,具有良好的消息认证性能,不仅不需要修改现有的Hash函数,还保持了Hash函数原有的性能,并且对密钥的使用和处理也较为简单,嵌入的Hash的强度,决定了认证机制抗密码分析的强度,HMAC的基本结构可以参见文[24].

分组密码链接-消息认证码(CBC-MAC或CCM)依赖于分组密码,其关键算法包括AES加密算法,计数器(CTR)工作模式和基于密码的消息认证码(CMAC),在加密和MAC算法中共用一个密钥,CBC-MAC的工作过程可以参见文[24].这种消息认证码能提供强安全性,适用于需要认证和加密的应用环境中.

基于UHFs的消息认证码具有同态性,即一次验证过程可以验证一组消息,很大程度地减小了计算开销和能量消耗,提高验证效率,适用于数据包较多,需要批量认证的环境.但是如果一组消息中有一个消息出错,会导致这一组消息的验证失败,这时可以通过二分法重新构建分组,多次验证可找出污染消息.

文[26]中首次提出了一个基于对称密钥的方案,不仅能够过滤污染消息还能在发送节点对收到的MACs进行XOR编码,这样编码节点需要验证的MAC的数量不会增加.方案利用了具有同态性的基于通用哈希函数(UHFs)的MAC,它能够将MAC融合在XOR网络编码系统中,方案能够减少因数据完整性保护所需的额外通信空间.方案假设所有的节点通过概率密钥预分配算法随机分配密钥,每一个节点在全局密钥池里选固定数量的密钥,通过控制密钥池的大小和每个节点获取的密钥数量,确保任意两个节点在一定概率下能找到共享密钥,这样,每个发送者可通过与源节点的共享密钥来验证接收的消息认证码.

Zhaohui Tang在文[27]中提出了一种多接受者同态认证编码(MRHA-code),源与每个验证者共享独立的密钥,并为每条消息和每个验证者附带一个标识符,如果有N个验证者,这个方法能够阻止任何N-1个验证者之间相互勾结欺骗第N个验证者,然而这个方法需要源节点存储大量的密钥,中间节点传输大量的标记.此方法源自信息论环境中的验证编码,该方案提高了验证编码的性能,使其能在网络编码环境中适用,还扩展了多接受者的认证编码概念,并在此基础上加入了同态性能.

同态消息验证码能完美地兼容网络编码系统,并且减小了中间节点的计算开销,允许中间节点在不知道密钥的情况下生成一个能够被最终的目的节点认证的标签,也就是说这种方法可以使目的节点分辨并丢弃污染数据包,但是不能阻止污染包网络中的扩散,而且这种方法通常需要假设在发送节点和接收节点之间存在一种共享密钥,这在某些场景中是不适用的,如无线网络中,污染包的扩散消耗了中间节点的能量,影响合法数据的传输率.

3.1.3 基于密码学网络编码应用小结

网络编码的安全性问题已经被众多学者所关注,基于密码学的方案很多.通常,对称密码方案比公钥密码方案具有更高的计算效率,但是具有很大的局限性,如数字签名只能利用公钥密码.文[28]对基于公钥加密的密码学网络编码技术的实际可行性做了评价分析,基于公钥的方法可以分为两类:1) 基于同态Hash的方案;2) 基于同态签名的方案.由于消息认证码一般是基于Hash函数,因此这里将同态Hash与同态签名进行比较,前者具有更高效的计算效率,但是需要随包传输一定长度的签名信息或者是为中间节点和目的节点预分配信息.因此当预分配是可行的时候,同态Hash方案更易被接收.同态签名仅适合于对数据包进行线性组合的网络编码系统,而且需要较大的计算开销,但是不需要预分配或者附带签名信息.表2将相关文献中的各种属性做了定性比较.

表2 基于密码学安全网络编码相关文献对比

3.2 基于信息论的安全网络编码

网络编码的基本思想源自于信息论,可以把它看作是Shannon信息理论的延伸.

MarcoDiRenzo在文[29]中总结了基本的信息论结论,这些结论奠定了该领域后续研究工作的基础,文章介绍并总结了最近的分析、设计、最优结果,称之为网络纠删码,这对有损耗的网络,如无线网络中高效地利用网络编码是很有帮助的.

对于安全网络编码系统的安全性,根据信息论的安全需求可以分为两类:信息论安全[30]和弱安全[31].信息论安全的要求是当且仅当窃听者窃听到的消息与源消息的互信息为0,即不允许任何信息泄露.在实际情况中,有时候安全需求不需要这么严格,弱安全要求不允许任何有意义的信息泄露,即窃听者窃听到的消息与源消息的条件互信息为0.二者明显的区别在于,弱安全允许信息泄露,但是这些信息不能解码出有用信息,而信息论安全则不允许任何信息泄露.

众多学者基于不同的网络环境和所传输数据的安全等级需求,分别实现了安全网络编码系统中的两种安全需求.DaniloSilva等[32]讨论了安全网络编码系统同时抵御窃听攻击和污染攻击的问题,在网络环境中,源节点给每个目的节点发送n个数据包,敌手可以任意选取u条链路进行窃听,并且向网络中注入t个错误数据包,系统的目标就是实现零错误传输,即面对敌手的信息论安全,另外这个目标是在通用网络环境中实现,即独立于网络的拓扑结构和采用的网络编码方式.在这样的要求下,每次传输的数据包个数的上界是n-u-2t,给出了一种基于rank-metric编码的方案能够达到传输的最大值,并且有很低的编码解码复杂度.此方案不仅兼容随机网络编码,而且,满足最严格的零错误零信息泄露的需求,实现完全可靠完全安全的通信.

JinWang等[33]研究了在安全单播网络中应对被动攻击时,满足信息论安全需求下的最佳线性网络编码的设计问题.提出的最佳线性网络编码的设计目标有三点:1) 满足信息论安全;2) 最大化单播流的传输率;3) 最小化添加随机符号的数量.首次明确了在信息论安全需求下的最大安全传输率问题,并且转化其为受限的最大网络流问题.设计出高效的二项式算法能够找出最佳传输拓扑,并在最佳传输拓扑的基础上,设计了能够满足上述三个要求的确定性线性网络编码.文[34]中介绍了依赖于信道编码技术信息论安全方法,信道编码技术利用传播信道的固有随机性来加强数字通信系统的安全性.文章分为两个部分,第一部分确定一个内在安全通信图(iS-graph),这个随机图用来描述在一个大规模网络中如何建立安全连接.第二部分展示了安全的网络链接是如何随着无线传播效果、链路的保密率阈值以及合法节点与窃听节点噪声强度的变化而变化.

CaiNing在文[35]中提出了一种将信息安全与网络编码相结合的模型,在此模型中,网络的部分信道集合被给出,这样窃听者就能够访问该集合中的任何一条信道(仅仅只能访问一条),但是窃听者得不到被传输消息的任何信息.通常情况下,为了保护信息在发送过程中不被泄露,发送者生成一个密钥K独立于源消息M,发送者先通过安全信道将密钥K发送给接收者,然后通过公共信道发送M+K,接收者作为一个合法节点在接收到K和M+K之后,就能获取源消息M,因为M=(M+K)-K.要保证信息不被泄露,就要确保公共信道和安全信道的消息不能同时被非法的窃听者获取.据此,作者为安全网络编码提出了一个模型,称之为“窃听网络”,这个窃听网络由通信网络和窃听信道子集组成.对于这样的窃听网络,如果窃听者能够访问任何窃听信道子集,却不能获取保密消息的任何信息,而所有的合法目的节点能够零错误解码出保密消息,那么这样的网络编码方案就是安全的.特别地,在一个窃听网络中,窃听集合的任何子集基数不大于r,则称这样的窃听网络为r-WN(WN指wiretapnetwork),一个网络编码方案对于r-WN是安全的,称为r-secure.即在一个r-secure网络编码方案中,一个窃听者通过访问r条信道不能获取保密消息的任何信息.显而易见,如果存在r-secure网络编码,那么r严格小于源节点到任何一个目的节点的最大流值,因为,如果窃听者能够访问到源节点到目的节点的最小割上的所有信道,窃听者将能够获取保密消息.

信息论的安全需求主要针对窃听攻击,根据传输数据的安全等级需要,设计不同级别的安全方案,以达到弱安全或信息论安全.

3.3 基于博弈论的安全网络编码

网络编码能够获得高可靠性,高吞吐率等高性能的一个重要前提条件是假设所有的用户都是合作的,然而,在很多实际应用中,用户很可能为将自己的利益最大化,而拒绝参与合作传输,例如:部分节点为了使其所在的单播流的数据传输率最高,或者节点为保证自身足够的生存时间,而选择性地发送数据包等等,这些都可能会影响整个网络的性能,为解决这些问题,博弈论被引进到安全网络编码方案中.博弈的基本要素包括三种元素:参与人集合N=[1,2,…,I],每个参与者i的纯策略空间∑i以及每个参与人的收益函数ui,博弈基本模型为F=(N,(σi),{ui}).参与者i指做决策的个体,其目标是通过选择合适的策略来最大化自己的收益;参与人的策略si∈∑i,表明参与人选择的行动,混合策略σi是纯策略上的一种概率分布;收益ui指的是在所有的参与人都选择了各自的策略且博弈已经完成之后,参与人i获得的收益.

在单播应用中,用户在本质上并没有兴趣将自己的消息提供给与自己配对节点之外的其它节点,或者是替其它节点转发消息,这样的自私行为势必会影响到网络吞吐量.JenniferPrice[36]提出一个网络编码博弈方案来检查自私用户的网络编码策略对网络效率的影响,其中,自私节点作为博弈参与者,其策略集合是节点的编解码方案(包括编码函数,块大小,比例等等),通过分析表明,该方案能够确保用户积极地参与到期望的合作通信中,即使用户可以完全自主地选择编码方式.

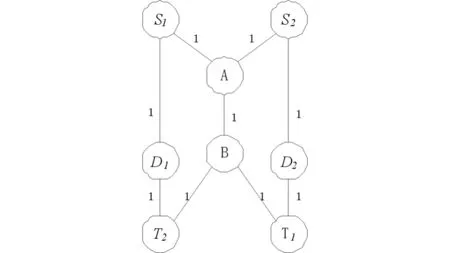

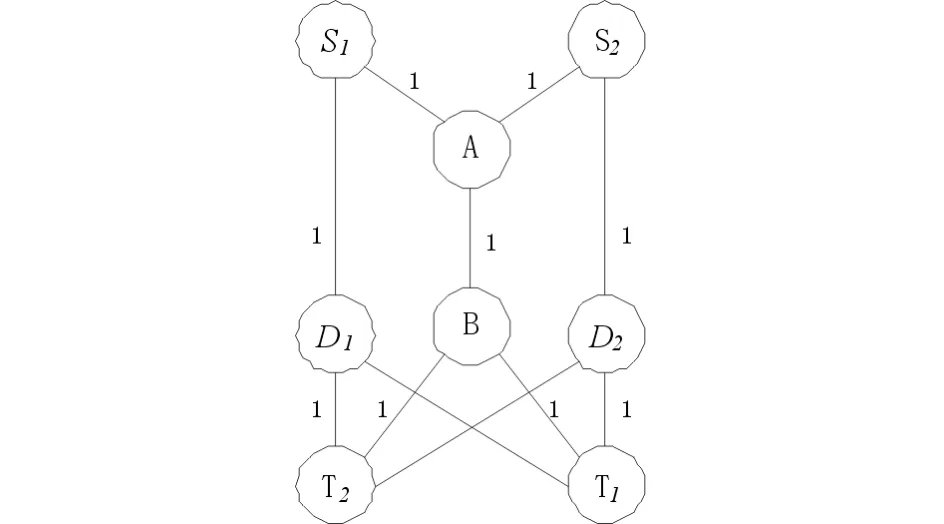

在文[37]中,Jennifer以经典的蝴蝶网络及其拓展的网络模型为例,提出一种基于博弈的网络编码方案,不仅能够实现网络容量,还能确保均衡的出现.广义的蝶形网络如图5所示,是一个度为2的三层网络,有两个单播流,链路(S1,D1)和(S2,D2)受限于提供侧信息(冗余信息),这些信息仅用来辅助S2到T2和S1到T1的信息进行解码.由此可知链路(S1,D1)和(S2,D2)不会参与到编码或者直接发送的选择之中.拓展的蝶形网络如图6所示,存在(S1,T1)和(S2,T2)链路,能传输S1到T1的数据,S2到T2的数据,还能够传输侧信息,在这种情况下,Si是发送新信息还是侧信息是由整个网络的网络方案决定的,而Si以标记数据包的方式决定发送到节点A的数据包是通过编码还是路由的方式继续往下传播,同样,发送到Di的数据是发送到Ti还是T-i,或者同时发送到两个接收者,Si选择的标记即构成编码册.

图5 广义的蝶形网络Fig.5 Generalized butterfly network

图6 拓展的蝶形网络Fig.6 Extended butterfly network

在拓展的蝶形网络中,约定一个简单的编码方案,它有如下性能:1) 网络编码只在A节点执行,网络中的其他节点只是转发信息;2)A节点将来自S1和S2的信息分成两个部分:需要编码的部分和需要路由的部分;3) 被指派为编码的信息在A节点进行简单的异或(XOR)运算,被指派为路由部分的信息按照传统的路由方式进行发送.假设网络的编码方案是固定的,而且为所有博弈者所知.

对两种编码方案进行比较:1) A节点对所有接收到的消息进行网络编码;2) A节点对保证目的节点能够解码的最少信息进行编码,其他信息以路由的形式发送.在这个博弈方案中,源节点合理地选择传输策略,中间节点的编码方案能够使编码和路由相结合.中间节点的网络编码方案的选择不仅仅决定了整个网络的吞吐量,还能影响理性和自私用户的行为.

Jason R. Marden在文[38]中提出了以单播会话作为自私的决策者(决策者可以是单播会话中的源节点或者是编码节点)的非合作博弈方案.在共享网络资源的条件下,多重单播在相互独立的信息流中会建立竞争关系,完全分布式网络将整个网络环境中的节点或者会话看作是独立的博弈者,针对网络资源的利用进行博弈.这样做的好处是分布式算法将中央优化问题分解,博弈者独立解决分解的小问题从而减小原来中央控制节点的计算和协调开销;缺点是这样做可能导致次优方案的发生,每个博弈者在未知整个问题的完整信息的情况下,独立的选择每一个子问题的最优的方案可能导致整个问题的次优性能.

Angelos Antonopoulos在文[39]中介绍了在数据分发场景中提出博弈论的介质访问控制策略.在Ad hoc 网络中,数据分发是非常困难和复杂的,因为在这样的网络中缺乏基础设施,并且,无线链路也缺乏稳定性.然而,网络编码的出现,能够为通信提供鲁棒性和多样性,提高服务质量.数据分发的目标是在网络链路和节点中共享大量的数据包,节点的目标有两个:1) 在合理的时间内完成数据分发;2) 最大化自身的生存时间.因此在数据分发的过程中,源节点需要在传输数据和节约能源之间做出权衡.这篇文章为数据分发提出了能源效率博弈论介质访问策略,作者用“分发访问博弈”(DAG)来定义网络节点在节约能量和促进数据分发之间的一种均衡状态.作者的方案能够满足以下两个要求:1) 在不影响服务质量的前提下,利用基于能量博弈论技术提高系统的能量效率;2) 提出了一种通用的访问方案,能够应用于各种无线标准中.

Mohsenian-Rad A-H在文[40]中提出了流间(inter-session)网络编码的重复博弈,即动态博弈.作者提出,在一个网络环境中,若用户有大量数据包需要传输,在用户不间断地传送很多数据包的时候,就可以将博弈的历史记录(记录在之前的博弈中,其他用户是否参与合作,提供目的节点解码需要的包)考虑进来,根据历史博弈记录来计划将来的行动.可是重复编码博弈并不能简单地促使用户之间的合作,其关键挑战在于用户之间的合作不能明确定义.作者引入了议价问题,即在数据传输之前,各用户之间找到一个相互接收的网络编码速率.重复博弈进行的时候,用户可以根据上一阶段其他用户的选择来做确定自己这一阶段的动作.通过这样的激励机制,就可以促使整个博弈达到完美均衡状态.

表3对博弈论在网络编码系统中的应用做了一个概括性的总结,从表格中可以发现,博弈论的应用主要针对用户节点的自私行为,并且多用静态博弈形式,博弈论在安全网络编码中的应用还有很大的发展空间.

表3 博弈论应用相关文献的比较

4 安全网络编码技术的研究与应用

4.1 安全网络编码技术的研究

4.1.1 基于层次(物理层,网络层,应用层)的编码技术

Zhenzhen Gao和Yu-Han Yang在文[41]中提出了一个基于物理层编码(PNC)方案可以抵御窃听攻击.在这个方案中,“训练符号”第一次由目的节点传输,由于链路通道的互惠共享,每一个用户节点能够获得一个它自身到目的节点D的链路状态信息,这个是窃听者无法获得的.利用链路状态信息为每个节点设计反窃听编码,目的节点能够成功解码源信息,但是窃听者的解码有很高的错误率.文[42]中同样是基于物理层的模拟网络编码(ANC),根据网络编码的固有特性设计了一个双非毗邻监测点方案探测恶意的拜占庭攻击.由于ANC不需要假设任何标识符号,载波相位和载波频率同步,所以这个方案的实施具有实际可行性.文[43]提出了一个新的物理层线性网络编码方案,应用于空间复用多进多出双向传播信道(spatial-multiplexing MIMO two-way relay channels),在这种环境中,发送者并不需要知道链路状态信息(CSI).文[44]对PNC进行介绍,讨论了近期关于无线通信、无线信息论、无线网络三个领域中的关键性成果,调查了PNC中的一个关键问题:同步问题,最后对PNC的应用也进行了拓展,PNC不仅适用于无线网络,还适用于光纤网络.文[45]通过分析网络编码的优点和发展分析了一种新颖的无线视频中的安全网络编码框架,并展示了在网络编码层的操作实现三个目标:1) 满足规定的安全保障的同时减少加密操作的次数;2) 将轻量级的安全方案与无线视频中的分层编码和流协议相结合;3)可扩展的视频流域网络编码相匹配.方案的成果在于:1) 对延迟比较敏感的应用设计了安全机制,能够在获得鲁棒性的同时在可控复杂度的情况下不损失安全性;2) 对可扩展视频进行分层编码;3) 对方案性能以及开销做了分析.

文[46]提出了一个新的安全网络编码模型2-LSNC,该模型提高了窃听者要想获得秘密信息所需要占用的链路数量,并分析了资源开销和安全级别的折中点.两层安全网络编码建立了一个称为“安全防护水平”的度量标准,并且文中提出的模型符合该标准.作者指出,当网络规模和链路数量达到一个临界点时,该模型比Cai和Yeung提出的模型消耗更少.文[47]研究了线性网络编码系统对抗既是窃听者又是干扰者的敌手安全问题.系统的目标是在有攻击者出现时可以达到“零错误”通信,即信息论安全.并且该系统是通用的,无论任何网络拓扑或任何底层编码都可以适用.

4.1.2 基于网络流的编码技术:流内编码,流间编码

文[48]根据如何利用网络编码的优势,将系统分为两种编码系统:流内编码和流间编码系统,并且系统地分析了这两类框架的组件,确定了那些能够严重降低系统性能的潜在安全漏洞.首次分析了基于网络编码的实际无线系统中所有组件的安全性.文[49]针对无线mesh网络流内编码系统,提出了一个轻量级的方案——DART(Delayed Authentication with Random Transformation),利用了基于时间认证随机线性变换组合的方法来防御污染攻击.作者在DART基础上确定了最佳发送策略提高系统性能,并且提出了高效的攻击者身份认证方案,能够迅速隔离攻击节点,选择合适传输路径.文[50]也提出了一种基于线性代数的零空间方法对抗流内网络编码系统污染攻击的方案.文[40]介绍了一种流间网络编码动态博弈,作者提出的激励策略能够刺激用户参与到流间网络编码中.对于 2-flow downlink场景,文[51]首次优化了流间网络编码(inter-session NC)方案,它对于时间变化信道(time-varying channel),是可证最优的.这个方案是一个新的线性INC 操作,不用传统的XORing. 作者提出了一个queue-length-based 方案,能够协助新的INC操作,并且能够很好地使用时间变化信道.

4.1.3 基于单播,多播的网络编码技术

文[38]中提出了一个框架结构,允许每个单播会话在响应局部信息时,能够独立适应它的路由决策.方案将一个单播会话作为一个自私的决策者,在一个非合作的博弈论中,这种方法需要设计本地开销函数和单播会话的决策规则,这样就可以在一个共享的网络环境中获得一个令人满意的系统性能,对比分布式算法性能,本方案可以通过集中控制器来实现最佳性能.文[37]通过博弈论的方法处理了这些在单播网络中的协调合作问题.在源与目的节点之间实现给定的网络编码方案,会引发网络编码博弈.在一个自治合理的单播流网络中,网络编码方案的性能与网络编码博弈性能是相关的.

文[52]解决了在相同的源和目的节点之间安全的单播和多流线性网络编码的建模与优化设计问题,这个设计将拓扑结构的形成和安全线性网络编码整合在一起.设计的目的在于:1) 在安全的单播多流场景中为线性网络编码的设计制定了一个安全的单播路由协议;2) 线性网络编码的设计能实现最大的安全传输率;3) 提供了一个有效的近似算法能够获得接近最优的拓扑来将有限域最小化.文[53]设计了一个安全的线性网络编码来对抗窃听攻击,并在满足弱安全需求的前提下,使得源和目的结点之间的多重单播数据流传送速率最大.作者证明了该问题是NP问题,并给出了一个有效的启发式算法.文章首先试图找到一个满足网络编码的转发拓扑,然后在该拓扑结构的基础上,设计弱安全的线性网络编码机制.文[54]设计了一种线性网络编码,在满足弱安全的同时,使得相同源和目的结点之间的多重单播流转发数据率最大.作者首先证明了安全单播路由问题等价于受限的不相交路径问题,继而提出了一个高效的算法能够在一个多项式时间内找到最佳单播拓扑,基于此拓扑设计确定性线性网络编码方案.文[33]同样先以高效的算法找到最佳传输拓扑,在此拓扑的基础上设计最优线性网络编码,满足单播流的传输速率最大化,添加的随机符号数量最小化.

文[55]设计了一个无条件安全的认证码用于多播网络编码,由一个可信的权威来计算和分发关键数据给目的节点和中间节点,这个方法允许目的节点和中间节点验证消息的完整性,探测并丢弃正在传播的恶意信息,这样在到达目的节点前,污染被终止.文[56]研究了如何以最小的投资来隐藏传播给多接收者的数据流,与传统的加解密方法比较,此方法的优点在于1.比加解密有更低的CPU使用率;2.在被窃听时除了可以混淆有效负载信息,还能隐藏编码信息;文[57]展示了一种通过利用多个统计独立的消息对窃听者保持保密的方法来消除信息丢失率.对时延敏感的数据在无线多播中的传输时,不同的接收者可能会丢失不同的数据包,这是一个挑战.基于网络编码的多播容易受到错误包注入攻击即污染攻击,而现有的解决方案要么有很高的计算开销,要么具有很高的数据包丢失率.文[58]针对时延敏感数据的网络编码多播,提出了一种基于编码包的零空间性能的高效认证机制,使接收者能够以很高的概率探测出伪造的数据包,并且设计了一个基于Markov决策过程的自适应调度算法,能够在给定时间限制范围内,最大化可以接收的已被认证的数据包数量.

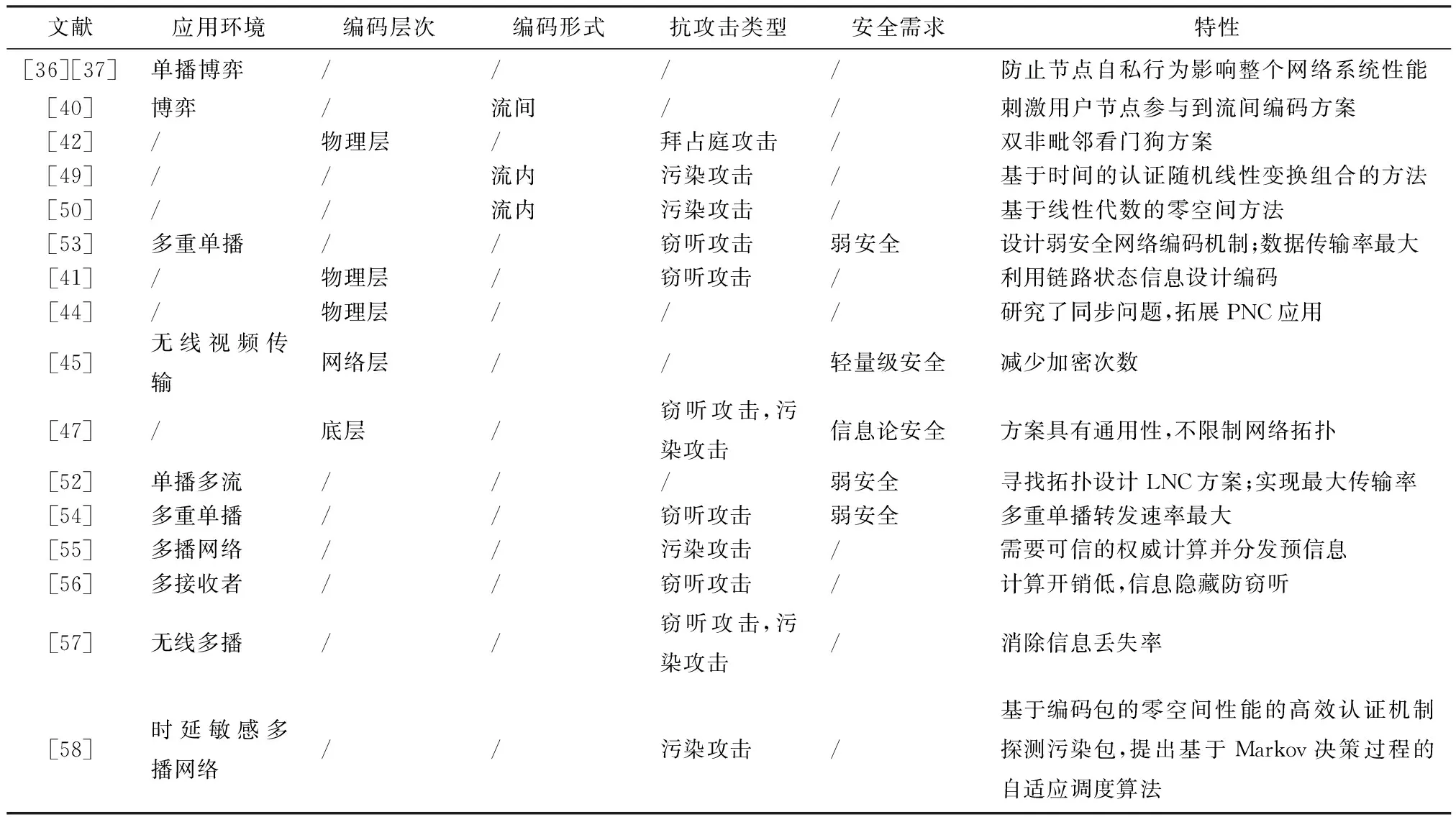

安全网络编码技术迅速发展,针对不同的应用环境,从不同的技术角度,应对不同的攻击形式,表4对相关文献方案特性进行了对比.

表4 安全网络编码方案技术对照表

4.2 安全网络编码应用

网络编码技术使得网络各方面的性能得到很大的提升,因此网络编码技术应用在各个领域:数据存储、数据共享、多媒体数据传输等等.

文[59]在分布式数据存储中运用网络编码技术,利用同态指纹识别进行完整性检查,并能够保证网络编码的代数结构,允许检验者快速定位损坏的数据块.文[60]利用网络编码的优势来进行完整性检查,并对基于网络编码的云存储提出了一个网络编码审计——远程数据完整性检查方案.此方案是基于对称密钥的协议,对基于网络编码的分布式云存储系统进行存储数据的完整性检查.文[61]为多云存储(NNCloud)提出了一个基于代理人的系统,目的是在一个云存储永久失败时能够比较划算地进行修复.文[62]阐述了关于在分布式存储系统中利用网络编码减少修复开销的问题,并提出了三类修复问题:1) 精确修复(丢失的信息可以精确再生);2) 功能修复(修复前后,只保持相同的MDS编码的性能);3) 精确修复系统部分(系统部分能够精确重建,非系统部分按照功能模型修复).

表5 安全网络编码的应用

文[63]提出了一个在无线网络中,通过协调器分层传输来进行数据共享的系统,主要集中于会议组间的安全数据连接,分层传输能够提高网络的吞吐量,分层调制也可以用来提高网络吞吐量.在安全单播、安全广播和网络编码三种方案中进行比较,数据共享系统方案中使用协调器分层传输时网络编码方案是最有效的.

目前,在无线网络中的多媒体应用持续增长,但是无线网络的带宽却不能很好的满足该需求,因为无线网络中通常会遇到受限的带宽、不可靠的通道、多变的拓扑、多样异构的节点类型、分散的环境以及高丢包率等,为保证低延迟低丢包率的多媒体传输环境,引进了安全网络编码技术.文[64]对已经存在的无线网络中多媒体传输的网络编码技术进行了总结.文[45]通过分析网络编码的优点和发展分析了一种新颖的在无线视频中的安全网络编码框架,并展示了在网络编码层的操作实现三个目标:1)满足规定的安全保障的同时减少加密操作的次数;2)将轻量级的安全方案与无线视频中的分层编码和流协议相结合;3) 可扩展的视频流域网络编码相匹配.方案的成果在于:1) 对延迟比较敏感的应用设计了安全机制,能够在获得鲁棒性的同时,在可控复杂度的情况下不损失安全性;2) 对可扩展视频进行分层编码;3) 对方案性能以及开销做了分析.

5 开放性问题

网络编码理论及应用还存在如下开放性问题.

(1) 同态签名等密码学方案需要较大的计算通信开销.无线设备、终端已经成为人们生活中不可或缺的重要元素,无线信息传输的安全性不容忽视,同样无线设备、终端的能量需求必须考虑,密码学方案固然能够在安全信息传输中起到很好的作用,但是对于无线设备来说,其计算开销和能量开销亟待优化.

(2) 应对的攻击形式较为单一,比如针对污染攻击提出的同态签名,不一定能抵抗随机伪造攻击等安全威胁等.防御技术不断发展,黑客的攻击技术也是多种多样,在信息化的今天,一个安全的信息系统应该能够抵御多种形式的攻击.

(3) 需要额外的安全信道或者方案针对的网络拓扑较为特殊,缺乏一般性.安全信道通常用来传输密钥或者希望不被攻击者获取的信息,通过安全信道的传输的信息量较小.另外有些方案针对的网络拓扑较为特殊,比如方格网络等.因此我们需要设计更具一般性的方案,能够适用于任何网络或者对于绝大部分网络拓扑.

(4) 方案多是基于物理层的方案,上层或者跨层编码方案的研究可以作为研究的关注点之一.虽然跨层思想在无线网络的优化设计领域中已经有20多年的历史,但是将其运用到网络编码系统的设计方案还很少,在将来的研究中,可以结合跨层思想来设计安全网络编码系统.

(5) 许多网络编码方案局限于XOR编码,对于其他编码方式可能不适用.目前有很多方案仅适用于XOR编码或者是确定性的线性网络编码,虽然在应对特殊安全问题的时候,我们可以采用特殊编码方法,但是更希望方法具有一般性,能够解决一类安全问题.

[1] Raymond W. Yeung.信息论与网络编码 [M]. 蔡 宁,译.北京:高等教育出版社,2011:422.

[2] Rudolf Ahlswede, NingCai, Shuo-Yen Robert Li. Network information flow[J]. IEEE Transactions on Information Theory, 2000,46:1204-1216.

[3] Tracey Ho, Muriel Medard. On Randomized Network Coding[J]. Proceedings of the Annual Allerton Conference on Communication Control and Computing. 2003,41(1):11-20.

[4] Koetter Ralf, Muriel Médard. An algebraic approach to network coding[J]. IEEE/ACM Transactions on Networking, 2003(11):782-795.

[5] Jia-Qi Jin, Tracey Ho, Harish Viswanathan. Comparison of Network Coding and Non-Network Coding Schemes for Multi-hop Wireless Networks[C]// IEEE. 2006 International Symposium on Information Theory. Seattle, USA: IEEE, 2006:197-201.

[6] Desmond S. Lun, NiranjanRatnakart, Ralf Koett. Achieving Minimum-Cost Multicast: A Decentralized Approach Based on Network Coding [C]// IEEE. Proceedings of INFOCOM. Miami, USA: IEEE, 2005:1608-1617.

[7] Feng Xue, Sumeet Sandhu. PHY-layer network coding for broadcast channel with side information [C]//IEEE. Information Theory Workshop. Tahoe City, USA: IEEE, 2007:108-113.

[8] Christos Gkantsidis, PabIo Rodriguez. Network Coding for Large Scale Content Distribution [C]//IEEE. Proceedings of INFOCOM. Miami, USA: IEEE, 2005:2235-2245.

[9] Tracey Ho, Muriel Médard, Ralf Koetter. An Information-Theoretic View of Network Management [J]. IEEE Transactions on Information Theory, 2005(51):1295-1312.

[10] Randall Dougherty, Christopher Freiling, and Kenneth Zeger. Insuffciency of Linear Coding in Network Information Flow [J]. IEEE Transactions on Information Theory, 2005(51):2745-2759.

[11] Jianping He, Jiahai Yang, Changqing An. A Study of Collisions in Wireless Network Coding System [C]// IEEE. 1st IFIP. Dubai, United Arab Emirates: IEEE, 2008:1-5.

[12] Huo Qiang, Song Lingyang, Li Yonghui, Jiao Bingli. Novel multihop transmission schemes using selective network coding and differential modulation for two-way relay networks. [C]//IEEE. International Conference on Communications (ICC).Budapest, Hungary: IEEE, 2013:5924-5928.

[13] Xianlong Jiao, Xiaodong Wang, Xingming Zhou. Active Network Coding based High-Throughput Optimizing Routing for Wireless Ad Hoc Networks [C]//IEEE. Wireless Communications. Dalian, China: IEEE, 2008:1-5.

[14] Jing Chen, Ruiying Du, Qian Wang, Shixiong Yao. Secure Routing Based on Network Coding in Wireless Sensor Networks [C]// IEEE. Proceeding of the 12th International Conference on Trust, Security and Privacy in Computing and Communications. Melbourne, Australia: IEEE, 2013:58-64.

[15] Wang gang, Dai xia,Liyonghui. Network Sharing of Multi-Protocol Data Flows in Congestion Networks [J].IEEE Transactions onVehicular Technology.2013(11):1-9.

[16] Zhao Mingfeng, Zhou Yajian,RenDongxiao, Yang Yixian. A minimum power consumption scheme for two-way relay with physical-layer network coding [C]// IEEE. 2010 2nd International Conference on Network Infrastructure and Digital Content. Beijing, China: IEEE, 2010:704-708.

[17] Wang Wei, Yu Li, Zhu Guangxi, Dai Rui. A Novel Approach in Network Coding Based on Shuffle Coding [C]//IEEE. Proceedings of 2007 International Symposium on Intelligent Signal Processing and Communication Systems. Xiamen, China: IEEE, 2007:8-11.

[18] Szymon Chachulski, Michael Jennings, Sachin Katti. Trading Structure for Randomness in Wireless Opportunistic Routing [C]//ACM. Proceedings of the 2007 conference on Applications, technologies, architectures, and protocols for computer communications. Kyoto, Japan: ACM, 2007:169-180.

[19] S. Katti, H. Rahul, W. Hu and D. Katabi. Xors in the air: practical wireless network coding [C]//ACM. Proceedings of the 2006 conference on Applications, technologies, architectures, and protocols for computer communications. Pisa, Italy: ACM, 2006:243-254.

[20] Qiming Li, John C.S. Lui, Dah-Ming Chiu. On the Security and Efficiency of Content Distribution Via Network Coding [J]. IEEE Transactions onDependable and Secure Computing, 2012(9):211-221.

[21] Scott Contini, Arjen K. Lenstra, and Ron Steinfeld. VSH, an Efficient and Provable Collision-Resistant Hash Function [J]. Advances in Cryptology-EUROCRYPT,2006:165-182

[22] Yu Zhen, Wei Yawen, Ramkumar. An efficient signature-based scheme for securing network coding against pollution attacks [C]//IEEE. The 27th Conference on Computer Communications. Phoenix, USA: IEEE, 2008:1409-1417.

[23] David Mandell Freeman. Improved Security for Linearly Homomorphic Signatures: A Generic Framework [J]. International Association for Cryptologic Research, 2002:697-714

[24] William Stallings.密码编码学与网络安全——原理与实践[M]5版.王张宜, 杨 敏, 杜瑞颖,等译.北京:电子工业出版社, 2012.

[25] Anya Apavatjrut, Wassim Znaidi, Antoine Fraboulet. Energy efficient authentication strategies for network coding [J]. Concurrency and Computation: Practice and Experience, 2012, 24(10): 1086-1107.

[26] Kazuya Izawa, Atsuko Miyaji, KazumasaOmote. Lightweight integrity for XOR network coding in wireless sensor networks [C]//ISPEC. International Conference on Information Security Practice and Experience. Hangzhou, China: Springer, 2012:245-258.

[27] Zhaohui Tang, Hoon Wei Lim. Multi-receiver Homomorphic Authentication Codes for Network Coding[J]. IACR Cryptology ePrint Archive, 2012(2012):447- 470.

[28] Seung-Hoon Lee, Mario Gerla, Hugo Krawczyk. Performance Evaluation of Secure Network Coding using Homomorphic Signature [C]//IEEE. 2011 International Symposium on Network Coding. Beijing, China: IEEE, 2011:1-6.

[29] Di Renzo Marco, IezziMichela, Graziosi Fabio. Beyond routing via network coding: An overview of fundamental information-theoretic results [C]// IEEE. 2010 21st International Symposium on Personal Indoor and Mobile Radio Communications. Istanbul, Turkey: IEEE, 2010:2745-2750.

[30] CaiNing, Yeung Raymond W. Secure network coding [C]// IEEE. 2002 International Symposium on Information Theory. Lausanne, Switzerland: IEEE, 2002:323.

[31] Bhattad, Kapil, Narayanan. Weakly secure network coding [J]. NetCod, 2005(104):1-6.

[32] Danilo Silva, Frank R. Kschischang. Universal Secure Error-Correcting Schemes for Network Coding [C]// IEEE. 2010 International Symposium on Information Theory Proceedings. Austin, USA: IEEE, 2010:2428-2432.

[33] Jin Wang, Jianping Wang, Kejie Lu. Optimal design of linear network coding for information theoretically secure unicast [C]//IEEE. International Conference on Computer Communications. Shanghai, China: IEEE, 2011:757-765.

[34] Pedro C. Pinto, Joao Barros, Moe Z.Win. Secure Communication in Stochastic Wireless Networks—Part I: Connectivity [J]. IEEE Transactions on Information Forensics and Security, 2012(7):125-138.

[35] Cai, Ning, Yeung Raymond W. Secure network coding on a wiretap network [J]. Information Theory, 2011(57):424-435.

[36] Price Jennifer, Javidi Tara. A game-theoretic approach to coding for information networks [C]//IEEE. 46th Annual Allerton Conference on Communication, Control, and Computing. Urbana-Champaign, USA: IEEE, 2008:1397-1402.

[37] Price Jennifer, Javidi Tara. Network coding games with unicast flows[J]. Selected Areas in Communications, 2008(26):1302-1316.

[38] Marden Jason R, Effros Michelle. A game theoretic approach to network coding [C]//IEEE. Information Theory Workshop on Networking and Information Theory. Volos, Greece: IEEE, 2009:147-151.

[39] Antonopoulos Angelos, Verikoukis Christos. Game theoretic network coding-aided MAC for data dissemination towards energy efficiency [C]// IEEE. 2012 International Conference on Communications (ICC).Ottawa, Canada: IEEE, 2012:5630-5634.

[40] Mohsenian-Rad A-H, Huang Jianwei, Wong Vincent W.S. Bargaining and price-of-anarchy in repeated inter-session network coding games [C]//IEEE. 2010 Proceedings on INFOCOM. San Diego, USA: IEEE, 2010:1-9.

[41] Gao Zhenzhen, Yang Yu-Han, Liu KJRay. Anti-eavesdropping space-time network coding for cooperative communications[J]. Wireless Communications, 2011(10/11):3898-3908.

[42] VaibhavPandit, Jung Hyun Jun, Dharma P. Agrawal. Inherent Security Benefits of Analog Network Coding for the Detection of Byzantine Attacks in Multi-Hop Wireless Networks. [C]// IEEE. 2011 8th International Conference on Mobile Adhoc and Sensor Systems. Valencia, Spain: IEEE, 2011:697-702.

[43] Guo, Jiajia and Yang, Tao and Yuan, Jinhong and Zhang, Jian A. Design of linear Physical-layer network coding for MIMO Two-way relay channels without transmistter CSI [C]// IEEE. 2015 Wireless Communications and Networking Conference (WCNC). New Orleans, USA: IEEE, 2015:1-6.

[44] Liew Soung Chang, Zhang Shengli, Lu Lu. Physical-layer network coding: Tutorial, survey, and beyond[J]. Physical Communication, 2013(6):4-42.

[45] Lu’isa Lima, Steluta Gheorghiu, Jo~ao Barros. Secure Network Coding for Multi-Resolution Wireless Video Streaming. Selected Areas in Communications [J]. IEEE Journal on, 2010,28(3):377-388.

[46] Mehdi M. Hassanzadeh, Mohammad Ravanbakhsh, and Oyvind Ytrehus. Two Layer Secure Network Coding [C]//IEEE. International Symposium on Telecommunications. Tehran, Iran: IEEE, 2008:7-12.

[47] Chung Chan .Universal Secure Network Coding by Non-linear Secret Key Agreement [C]// IEEE. Proceedings of the 2012 International Symposium on Network Coding. Cambridge, USA: IEEE,2012:97-102.

[48] Jing Dong, Reza Curtmola, Ruben Sethi. Toward Secure Network Coding in Wireless Networks: Threats and Challenges[C]//IEEE. 4th Workshop on Secure Network Protocols. Orlando, USA: IEEE,2008:33-38.

[49] Jing Dong, Reza Curtmola, Cristina Nita-Rotaru. Practical Defenses Against Pollution Attacks in Wireless Network Coding[J]. ACM Transactions on Information and System Security, 2011,14(1):7.

[50] Andrew Newell, Cristina Nita-Rotaru. Split Null Keys: A Null Space Based Defense for Pollution Attacks in Wireless Network Coding[C]// IEEE. 9th Annual Communications Society Conference on Sensor, Mesh and AdHoc Communications and Networks. Seoul, South Korea: IEEE, 2012:479-487.

[51] Wei-Cheng Kuo,Chih-Chun Wang. Robust and optimal opportunistic scheduling for downlink 2-flow inter-session network coding with varying channel quality [C]// IEEE. Proceedings on INFOCOM. Toronto, Canada: IEEE,2014:655-663.

[52] Jin Wang, Jianping Wang, Kejie Lu. Modeling and Optimal Design of Linear Network Coding for Secure Unicast with Multiple Streams[J]. IEEE Transactions on Parallel and Distributed Systems, 2013,24(10):2025-2035.

[53] Xiangmao Chang, Jin Wang, Jianping Wang. On Achieving Maximum Secure Throughput Using Network Coding Against Wiretap Attack[C]//IEEE. Distributed Computing Systems (ICDCS). Genova, Italy: IEEE, 2010:526-535.

[54] Jin Wang, Jianping Wang, Kejie Lu. Optimal Linear Network Coding Design for Secure Unicast with Multiple Streams[C]// IEEE. 2010 Proceedings on INFOCOM. San Diego, USA: IEEE, 2010:1-9.

[55] FrédériqueOggier, HananeFathi. An authentication code against pollution attacks in network coding[J]. IEEE/ACM Transactions on Networking, 2011,19(6):1587-1596.

[56] A. Hessler, T. Kakumaru, H. Perrey. Data obfuscation with network coding[J]. Computer Communications, 2012,35(1):48-61.

[57] Matsumoto Ryutaroh, Hayashi Masahito. Secure multiplex network coding[C]//IEEE. 2011 International Symposium on Network Coding (NetCod).Beijing, China: IEEE, 2011:1-6.

[58] Tuan T. Tran1, Hongxiang Li, Lingjia Liu. Secure Network-Coded Wireless Multicast for Delay-Sensitive Data[C]// IEEE. 2012 International Conference on Communications (ICC).Ottawa, Canada, IEEE, 2012:1943-1947.

[59] Rongfei Zeng, Yixin Jiang, Chuang Lin. A Distributed Fault/Intrusion-Tolerant Sensor Data Storage Scheme Based on Network Coding and Homomorphic Fingerprinting[J]. Parallel and Distributed Systems, 2012,23(10):1891-1830.

[60] Anh Le, AthinaMarkopoulou. NC-Audit: Auditing for network coding storage[C]//IEEE. 2010 International Symposium on Network Coding (NetCod). Cambridge, USA: IEEE, 2010:155-160.

[61] Yuchong Hu, Henry C. H. Chen, Patrick P. C. Lee. Applying Network Coding for the Storage Repair in a Cloud-of-Clouds[J], NCCloud:2012:21-28.

[62] Dimakis Alexandros G, Ramchandran Kannan, Wu Yunnan. A survey on network codes for distributed storage[J]. Proceedings of the IEEE, 2011,99(3):476-489

[63] Keiichi Mizutani, Thomas Haustein, Kei Sakaguchi. Multi-user data sharing using coordinator with network coding and layered transmission[C]//VDE. 18th European Wireless Conference. Poznan, Poland: VDE, 2012:1-5.

[64] Twisa Mehta, Zunnun Narmawala. Survey on Multimedia Transmission using Network Coding over Wireless Networks[C]//IEEE. 2011 Nirma University International Conference on Engineering (NUiCONE). Ahmedabad, India: IEEE, 2011:1-6.

Survey on Network Coding Theory and Application

YaoShixiong1,ChenJing1,HeKun1,DuRuiying2

(1 State Key Laboratory of Software Engineering, Computer School, Wuhan University, Wuhan 430072, China;2 Collaborative Innovation Center of Geospatial Technology, Wuhan University, Wuhan 430072,China)

The network coding (NC) theory has been mature gradually, which was used to achieve the maximum network flow at the beginning and was applied in various aspects recently. As the new technology, NC has been researched widely. In this paper, the NC theory and technology were reviewed. The NC theory was discussed based on the cryptology, information theory and game theory. Additionally, the NC technology and its application were generalized and open research problems were shared. Finally,the prospect of NC application in the future was given.

network coding; cryptography; information theory; game theory

2017-04-20

姚世雄(1988-),男,博士生,研究方向:信息安全,E-mail: derekysx@whu.edu.cn

国家自然科学基金资助项目(61272451;61572380);国家重点基础研究发展规划项目(2014CB340600)

TP393

A

1672-4321(2017)02-0115-14

*通讯作者 陈 晶,教授,博士生导师,研究方向:信息安全,E-mail: chenjing@whu.edu.cn