基于物联网的通信关键技术研究

2016-11-08叶承琼

叶承琼

(安徽新华学院信息工程学院,安徽 合肥230088)

基于物联网的通信关键技术研究

叶承琼

(安徽新华学院信息工程学院,安徽 合肥230088)

物联网通信是当前通信领域研究的热点.为了提高物联网通信的安全性,设计了基于物联网的节点隐匿通信模型,搭建了基于组的自组织匿名转发网络,并对模型进行了深入分析.重点研究了基于物联网的节点隐匿通信模型的抗攻击技术:信任关系网络更新技术、局部信任关系抽取技术和基于信任路由的防御技术.这些关键技术在一定程度上保证了物联网信息技术的安全及个人身份隐私的保护.

物联网;通信模型;模型分析;抗攻击技术

物联网通信的实现其实就是对节点进行感知的过程,外部攻击者通过追踪数据包以及分析流量等手段对信息的接收和发送双方进行推断,容易导致信息接收和发送方的隐私泄露问题[1];内部攻击者通过串谋攻击以及分析数据包等方式可以对信息接收和发送双方之间的通信关系进行推断,进而泄露通信关系隐私.为了对以上通信关系隐私进行保护,有必要对节点的隐匿通信机制进行深入的研究. 有一类恶意节点存在于隐匿通信系统中,可以通过身份的伪造加入隐匿通信系统,并利用合作的方式从系统中获取额外的转发信息,对信息接收和发送方的信息及其通信关系进行推断.在隐匿通信系统中,我们通常称这种攻击方式为Sybil攻击.

在物联网的通信过程中,本文综合考虑了物联网具有较多的感知节点、有限的计算和存储能力以及频繁的加入和退出操作等因素,针对通信关系隐私泄露问题,面向物联网设计了节点隐匿通信模型.在该隐匿通信系统中,为了切实提高抗攻击能力,针对其中的Sybil攻击方式,对Sybil攻击检测与防范技术进行了探讨和研究.

1 基于物联网的节点隐匿通信模型设计

1.1物联网节点隐匿通信模型

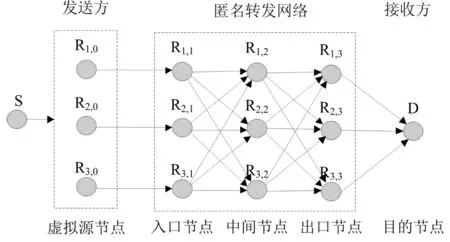

图1 物联网节点隐匿通信模型

首先,我们用一个四元组(S,D,N,T)对节点隐匿通信模型进行定义,其中发送方用S表示,接收方用D表示,安全传输策略用T表示,转发网络用N来描述,图1给出了具体的通信模型示意图.

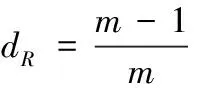

发送方:在定义中用S表示,把信息划分为m片,通过假名策略的应用相应地生成m个虚拟源节点,并把m个信息分片分配到虚拟源节点中.

接收方:在定义中用D表示,解码出口节点输送的全局、局部编码向量以及编码信息,对原始信息进行恢复.

安全传输策略:在定义中用T表示,通过同态加密函数发送方S可以对初始全局编码向量进行加密,对分片信息进行随机系数选择下的网络编码并向入口节点传输;通过随机系数选择中继节点可以编码信息分片,并采用分径转发的方式在匿名转发网络中对编码信息、局部编码矩阵以及全局编码向量等进行传输;出口节点负责对以上信息进行广播.

转发网络:在定义中用N表示,是一个无线多跳网络,由多个中继节点组成,这些节点和链路具有以下特征:入口节点是发送方一跳内的邻居节点,共有m个;出口节点为接收方一跳内的邻居节点,数量也为m个;中继节点的通信范围是相邻一跳的节点;n为每条路径的长度; 入口节点到出口节点的数据转发路径有多条,且这些路径互不相交.

1.2模型通信实体

由图1可知,本文介绍的节点隐匿通信模型由三类节点组成,分别为由发送方S组成的源节点,接收方D组成的目的节点以及中继节点R(i,j)(中继节点R(i,j)(i=1,2,…,m;j=1,2,…,n;).其中,转发网络的入口节点是第一列的转发中继节点,也是源节点的下一跳,用R(i,j)(i=1,2,…,m;j=1)表示;转发网络的出口节点是其路径最后一列中继节点,也是目的节点的上一跳,用R(i,j)(i=1,2,…,m;j=n)表示.

1.3模型通信机制

在本文探讨的节点隐匿通信模型中,为了满足匿名转发的条件,本文在组概念的基础上提出了自组织匿名转发网络[2].通过假名策略实现转发网络中发送方的匿名,接收方的匿名则通过广播策略得以实现.在转发网络的每一跳中,通过对中继节点匿名组的构建可以实现信息接收和发送方之间的通信关系匿名.在这种转发网络环境下,对感知节点的管理不需要使用集中式目录服务器,而是采用自组织形式,系统的容错性和可扩展性都由此得到显著提升.

在数据传输过程中,秘钥协商次数较多,秘钥管理机制复杂,公钥加解密难度较大.为了使其得到有效降低,本文在同态加密函数和网络编码的基础上提出了新的安全传输机制.这种新机制采用信息分片的形式,通过对网络编码方法的随机选用确保信息的机密性,同时采用轻量级的异或运算;通过同态加密函数对源节点的全局网络编码向量进行加密,传输至目的节点之后运用算法对信息进行解密,原始信息得以恢复,能成功抵御串谋攻击.这种安全传输机制使秘钥加解密次数和秘钥协商次数得到有效减少,中继节点的计算开销得到有效降低,同时还提高了抗串谋攻击能力,保持了良好的机密性.

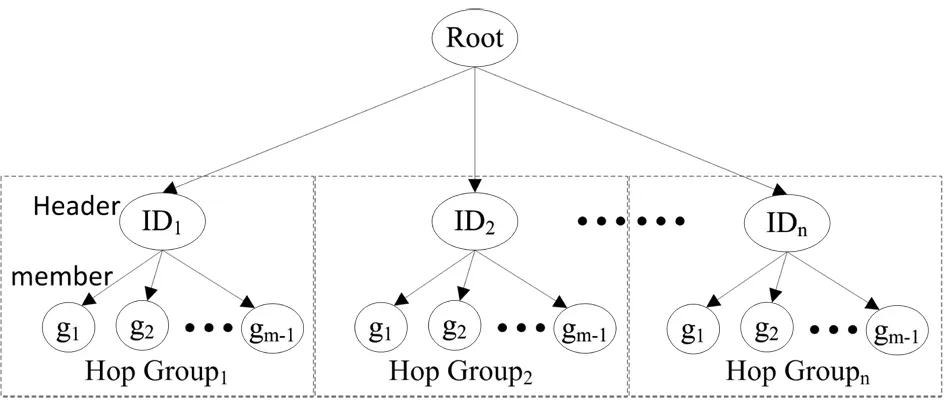

2 基于组的自组织匿名转发网络

在信息发送方和接收方之间成功构建出匿名转发网络,需要满足信息接收方、发送方以及两者之间通信关系的匿名[3].在转发网络中,未来市县自组织匿名方式,通过假名策略的使用可以生成多个虚拟源节点市县发送方的匿名;出口节点广播信息至目标节点可以实现接收方的匿名;通过匿名中继转发网络可以实现两者之间通信关系的匿名,在转发网络的每一跳中都有一组节点包括在其中,每一组节点能了解的仅有上一跳和下一跳组节点的具体信息,在组节点之间可以通信,从而实现通信关系的匿名.图2给出了具体的构建转发网络过程及使用的相关匿名策略.

图2 基于组的自组织匿名转发网络

(1)初始化

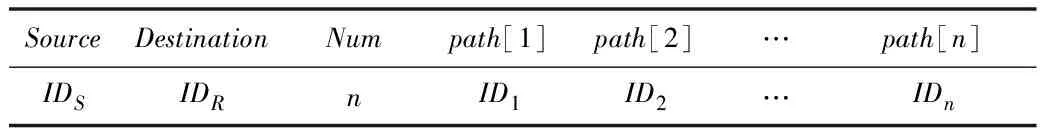

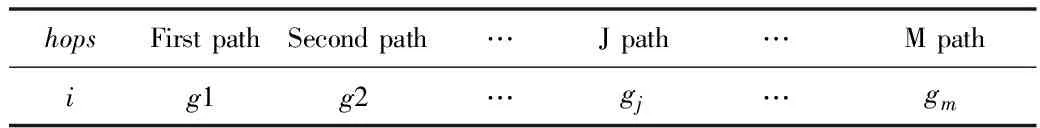

在对匿名转发网络进行构建时,首先在源节点到目的节点之间要生成一条转发链路.表1给出了节点到目的节点之间发送的路由请求消息结构,如果邻接节点还没有到达目的节点,就在路由请求消息中进行记录,路径数加1之后继续向下一节点转发;如果邻接节点已经到达目的节点,转发停止,转发路径成功获得.目的节点把应答消息传送至路由请求节点,在应答消息中包含了具体的转发路径信息.

表1 路由请求消息RREQ

(2)发送方匿名策略

本文基于假名提出了虚拟源节点策略,进而实现发送方的匿名,通过假名机制的使用对虚拟源节点进行生成,共生成m个转发节点,具体的转发路径也有m条.

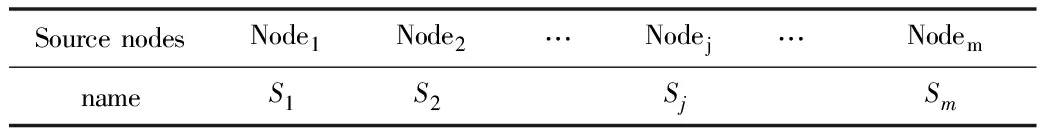

把IDs作为发送方S的标识,并预置一个随机数生成器和一个哈希函数在发送方中,然后发送方通过哈希函数对假名集合进行随机生成.表2给出了生成的虚拟源节点列表,而且假名满足以下条件:

S1=H(IDs⊕α1)

S2=H(IDs⊕α2)

Sm=H(IDs⊕αm)

表2 虚拟Source nodes 表

(3)中继节点匿名策略

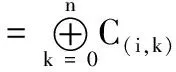

在源节点至目的节点的路径中,组头为以路径上的节点i,并且通过选择邻节点,对第i跳m-匿名组(Hop_Groupi)进行构建,在匿名组的节点需要满足以下要求:首先,第i跳m-匿名组Hop_Groupi其上下一跳的匿名组都能彼此通信;其次,组头节点可以为匿名组内的成员节点设置如表3所示的转发路径序列.

表3 第i条的m-Hop_Groupi(匿名组)

(4)出口节点广播策略

出口节点生成的转发节点集合包含了m个节点,而且上一跳转发节点与生成的转发节点通信范围相同,出口节点集合的广播通信范围包含了目的节点D.

(5)更新策略

未来对网络节点能耗进行进一步的均衡,确保路由节点的有效,本文还设置了通信周期T.在T时间范围内,沿着构建完成的匿名转发网络,发送方S进行数据的传输;到达下一个通信周期T时,原来的匿名转发网络则弃之不用,数据传输沿着重新建立的匿名转发网络进行.

3 物联网节点隐匿通信模型分析

3.1通信模型正确性分析

在网络编码基础上实现的数据转发网络中,假设不会出现传输出错的概率,则m条路径上存在的全部网络编码信息、局部编码矩阵以及全局编码向量都可以传输至目的节点,通过这些信息目标节点可以对源节点发送的信息进行正确的恢复[4].

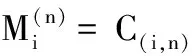

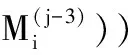

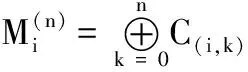

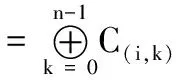

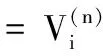

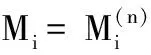

= C(i,n)⊕(C(i,n-1)⊕(C(i,n-2)⊕(…(C(i,0)⊕Mi))))

通过以上三个信息可以对原始信息分片进行恢复,具体的计算方法如下所示:

Mi可以根据上述公式,通过以下计算推导得出:

根据Mi可以对原始信息M=(M1,M2,…,Mn) 进行恢复.

3.2匿名性分析

发送方在匿名转发网络中,其转发节点使生成假名S,而且仅有一个前驱节点存在于入口节点集合中,虽然很容易就此对发送方进行推断,但推断得出的仅仅是假名,发送方的真实身份没有泄露,发送方的匿名得以保证.

在构建匿名转发网络的过程中,对于每一个中继节点来说,其拥有的信息范围只包括上一跳和下一跳节点,其他节点的信息并不了解.在这种形势下,即便攻击者能截获路由信息,也无法由此对信息接收和发送方的相关信息进行推断.通信关系的匿名得以保证.

4 基于物联网的节点隐匿通信模型的抗攻击技术

4.1信任关系网络更新技术

击边删除、节点加入以及点的退出是全局社会关系的更新策略内容.其中在击边删除中,Sybil节点与诚实节点的连接路径会经由攻击边,同时有限的攻击边数目会限制Sybil社区以及城市社区之间的连通性.在转发数据的过程中,如果诚实节点在发现Sybil节点的同时对某些攻击边执行删除操作,会极大地提高抵御Sybil攻击的能力.在节点加入中,当在网络中新加一个节点时,根据该节点与其他节点间的交互,物联网节点会执行局部的信任或不信任度量,然后发送节点对至远程服务器中,然后服务器在信任关系网络中添加节点及节点对之间的关系[6].在点的退出方面,节点周期性地把特定验证消息发送到服务器上,通过时间阈值的设置,证明自己在网络中存在.如果在阈值范围内某个节点没有把验证消息发送到服务器上,证明该节点没有在网络中存在,在信任关系网络中就会删除该节点机器边,最终完成信任关系网络的更新.

4.2局部信任关系抽取技术

对于节点来说,与节点关系相关的信任和不信任关系都是随身携带的.本文充分考虑到节点的存储能力,把部分信任关系网络从整体的关系网络中抽离,周期性地向物联网节点发送,提供给数据转发的决策.下面是具体的抽取规则:

首先是信任列表的局部生产规则,节点与其所在社区中的节点具有交互概率高以及相遇频繁等特点,要针对所有社区内的节点进行正连接度的计算;其中的种子节点选择连接度较高的m个节点,目标节点为选择的其中一个节点.按照随机游走方法从种子节点出发传输至目标节点的路径共有m条,其中所涉及的节点为信任节点,并在局部信任列表中记录;考虑到部分信任关系网络要执行抽离操作,信息会产生不确定和不完全性,所以要把社区内连接边的节点抽取作为信任节点,并在局部信任列表中加入,确保社区关系网络的连通.

其次是不信任列表的具体生成规则,Sybil节点与诚实节点的连接路径必然会途经攻击边,所以可以在局部不信任列表中加入攻击边涉及的Sybil节点;在社区的内部节点中,往往具有稳定性的关系网络,所以可以把其中随机选择的路径节点纳入到不信任列表中.

4.3基于信任路由的防御技术

本文在路由信任的基础上提出了具体的防御策略,通过周期性接收和存储每个节点向服务器发送的局部信任和不信任列表,进行数据转发或路由决策.下面给出了具体过程:

当两个节点相遇时,其中一个节点把数据转发请求发送给另一个节点,然后收到请求的节点会对该节点与自身的社会关系进行检验,通常会存在以下三种情况:当该节点存在于自身信任列表中时,则接受请求;当该节点存在于自身不信任列表中时,拒绝请求;当该节点均不存在于信任和不信任关系列表中时,则向提出数据转发申请的节点发送关系验证信息,通过两个节点信任列表交集的计算,得出两者的共同信任集合,同时进行阈值的设置,如果两者间是足够信任的,则节点接收请求,若两者之间信任不足,则发出请求拒绝消息.

5 结论

节点通信在物联网环境下会存在一定的隐私泄露问题.本文针对这种隐私威胁,面向物联网环境构建了节点隐匿通信模型,探讨了节点隐匿通信模型在社交发现服务和分享过程中的身份隐私保护问题,深入研究了模型的抗攻击技术,有助于物联网隐私保护水平的提升,使物联网中节点对抗攻击能力得到有效提高,通过理论模型和技术方案的提供,帮助解决切实存在的物联网安全隐私问题.

[1]孙其博,刘杰,黎弄,等.物联网:概念、架构与关键技术研究综述[J].北京邮电大学学报,2010,(3): 1-9.

[2]沈苏彬,范曲立,宗平,等.物联网的体系结构与相关技术研究[J].南京邮电大学学报:自然科学版,2009, (6):1-11.

[3]Tong Z, Choudhury R R, Ning P,etal. P2DAP-sybil attacks detection in vehicular Ad Hoc networks [J]. IEEE Journal on Selected Areas in Communications,2011,(3): 582-594.

[4]周彦伟,杨波,吴振强,等.基于网络编码的匿名通信模型[J].中国科学:信息科学,2014, (12): 1560-1579.

[5]Weber R H. Internet of things new security and privacy challenges[J]. Computer Law&Security Review, 2010,(l):23-30.

[6]Grover J, Prajapati N K, Laxmi V, et al. Machine learning approach for multiple misbehavior detection in VANET[J]. Communications in Computer & Information Science, 2011,192: 644-653.

(责任编校:晴川)

Research on Key Technologies of Communication Based on Internet of Things

YE Chengqiong

(Institute of Information Engineering, Anhui Xinhua University, Hefei Anhui 230088, China)

Internet of things communication is a hot research topic in the field of communication. In order to improve the security of the internet of things, this paper designs a hidden communication model based on internet of things. A group based self - organization anonymous forwarding network is built, and the model is analyzed in depth. Finally, it focuses on the technology of the hidden communication model based on the internet of things.

internet of things; model of communication; model analysis; anti attack technology

2016-07-07

安徽新华学院省级自然科学研究项目“面向隐私保护无线传感器网络数据融合技术研究 ”(批准号:kj2016A303).

叶承琼(1984— ),女,安徽繁昌人,安徽新华学院信息工程学院讲师,硕士.研究方向:无线传感器网络.

TN929.5

A

1008-4681(2016)05-0042-04