高效的无证书多接收者匿名签密方案

2016-10-13秦艳琳吴晓平胡卫

秦艳琳,吴晓平,胡卫

高效的无证书多接收者匿名签密方案

秦艳琳,吴晓平,胡卫

(海军工程大学信息安全系,湖北武汉 430033)

针对已有的基于身份的多接收者签密方案存在的密钥托管问题,研究了无证书多接收者签密安全模型,进而基于椭圆曲线密码体制,提出一个无证书多接收者签密方案,并在随机预言机模型下证明方案的安全性建立在计算Diffie-Hellman问题及椭圆曲线离散对数问题的困难性之上。该方案无需证书管理中心,在签密阶段和解签密阶段均不含双线性对运算,且可确保发送者和接收者的身份信息不被泄露,可以方便地应用于网络广播签密服务。

无证书公钥密码;多接收者匿名签密;计算Diffie-Hellman问题;椭圆曲线离散对数问题;随机预言机

1 引言

签密机制是由Zheng[1]首次提出的一种使用户同时实现对消息的签名及加密功能的密码应用算法,该方案所消耗的通信和计算代价远小于“先签名,后加密”的传统方案。在实际应用中,学者将签密思想与不同的应用场景结合,设计了多种具有特殊性质的签密算法。如在具体的网络应用中,某些消息的发布者或软件的提供商通常需要对消息(软件)进行签密后分发给特定的多个接收者,付费或授权的接收者可以对接收到的签密消息进行解密验证,过滤掉其中的无用信息,获得需要的服务或信息。针对此种实际应用,众多学者利用传统公钥密码体制和基于身份的公钥密码体制提出了多接收者签密方案[2~9],文献[3]利用基于身份的公钥密码体制设计了一种多接收者匿名签密方案,用户私钥完全由KGC产生,导致恶意的KGC可以伪造合法用户的私钥,即存在密钥托管问题。文献[4]提出一种基于门限解密的多接收者签密方案,该方案同样是由基于身份的公钥密码体制构建,因此存在密钥托管问题,并且方案声称能实现接收者的匿名性,但实际上在传递的密文中必须包含与各接收者身份信息对应的列表才能实现正确解密,故无法保护接收者的身份隐私,同时方案中没有明确签密者身份信息是以何种方式传递给接收者,若为默认的明文传输,则无法确保签密者身份的匿名性。文献[5]提出一种基于身份的多接收者签密方案,存在密钥托管问题,且算法的验证等式中没有使用签密者的身份信息,导致无法确定签密消息的来源,同时密文中仍包含了接收者身份信息列表,无法实现接收者的匿名性。文献[6]提出2种基于身份的广播签密方案,存在密钥托管问题,并且所提2种算法在签密阶段和解签密阶段均使用了系统主密钥,与基于身份的签密方案的基本构造违背,同时文献[7]指出这2种方案均存在签密密文伪造,难以实现消息的机密性和认证性;在密文中虽然没有接收者的身份信息,但是每个接收者在恢复原始消息时实际上需要用到其他用户的身份信息,因此无法确保接收者身份的匿名性,同时该算法中没有明确给出签密的验证算法,解签密算法还包含了复杂的双线性对运算。文献[8,9]中的多接收者签密方案均利用基于身份的公钥密码体制构建,且文献[9]并未给出具体的签密算法。文献[10]中的多接收者签密方案基于传统公钥密码构建,但传统公钥密码体制中公钥证书的管理需要巨大的通信、存储开支,不方便大规模的网络应用。为突破上述2类公钥密码体制的局限性,Alriyami等[11]提出了无证书公钥密码学,文献[12]提出一种基于多变量公钥密码体制的无证书多接收者签密方案,该方案具有较高的运算效率,消除了密钥托管的隐患,密文中对接收者的身份信息进行了加密处理,使攻击者无法从中得到接收者的身份,但是方案没有对签密者的身份进行保护且接收群组内的成员可以获知其他接收者的身份,这在某些情境下也不利于用户隐私的保护。

针对上述问题,本文基于无证书公钥密码,在对前人提出的不使用双线性对的无证书签密方案[13~15]进行分析研究的基础上,借鉴文献[3]中保护接收者匿名性的思想,设计了一个无证书多接收者签密方案,并在随机预言机模型下证明了方案的安全性,方案能同时保护签密者和接收者的身份隐私,而且由于方案中没有使用双线性对运算,因此与同类方案相比具有较高的运行效率。

2 背景知识

2.1 无证书签密方案的构成

无证书签密方案由签密方(ID)、接收方(ID)及密钥生成中心(KGC)通过执行以下算法构成。

设置系统参数:以安全参数作为输入,KGC设置公开的系统参数,产生系统主密钥并严格保密。

设置用户部分公、私钥:以系统参数、主密钥和用户身份u作为输入,KGC设置用户的部分公、私钥(u,u)。

设置用户秘密值:以系统参数、用户身份u作为输入,签密用户设置自己的秘密值u。

设置用户私钥:以系统参数、用户身份u、部分私钥u、秘密值u作为输入,签密用户设置自己的完整私钥u。

设置用户公钥:算法由签密用户执行。以系统参数、用户身份u、部分公钥u、秘密值u作为输入,设置自己的完整公钥u。

签密算法:该算法以系统参数、明文消息、签密者身份ID、签密者私钥SK、接收者身份ID、接收者公钥PK作为输入,签密方最终输出对消息的签密密文。

2.2 困难问题

计算性Diffie-Hellman问题(CDLP):设是由椭圆曲线上的点构成的阶为素数的加法循环群,为中的一个生成元,已知,∈,计算。

椭圆曲线离散对数问题(ECDLP):设是由椭圆曲线上的点构成的阶为素数的加法循环群,为中的一个生成元,已知∈,求解。

3 无证书多接收者签密安全模型

文献[4]给出了基于身份的门限解密多接收者签密方案的安全模型,文献[14]给出了无证书签密方案的安全模型,本节在对文献[4,14]中的2类安全模型进行分析研究的基础上给出无证书多接收者签密的安全模型。首先,攻击无证书签密方案的敌手目前主要分为2类:一类敌手可以任意替换用户的公开密钥,但是无法得到系统主密钥,将该类敌手标记为I;另一类敌手可以得到系统主密钥,但是不能对用户公钥进行替换,将该类敌手标记为II。

一个安全的无证书签密方案通常应满足选择消息攻击下密文的机密性和签名的不可伪造性。本文利用一个由敌手(包括I和II)和挑战者参与的游戏来定义无证书多接收者签密的安全模型。

定义1 假设攻击者为第一类敌手I,如果I在概率多项式时间内不能以不可忽略的优势在以下设置的游戏中胜出,则称无证书多接收者签密方案在适应性选择密文攻击下满足不可区分性。

参数设置:挑战者设置系统主密钥和公共参数,并将系统公共参数传递给I。在接收到系统公共参数后,I输出个目标身份。I向挑战者发起以下几种询问。

散列询问:I就输入的任意散列值进行询问。

部分私钥生成询问:I向发送对身份的部分私钥生成询问,生成该身份的部分私钥W,进而返回给I。

秘密值生成询问:I向发送对身份的秘密值生成询问,生成该身份的秘密值u,并返回给I。

公钥生成询问:I向发送对身份的公钥生成询问,生成用户的公钥PK,并返回给I。

用户公钥替换:对任意身份,I可以选择一个新公钥来替换用户原有的公钥PK。

签密询问:I选取消息,接收者身份=(1,2,…,ID)及签密者身份u,向进行签密询问,分别生成接收者ID∈的公钥PK和签密者u的私钥u。计算=Signcrypt(,,,u),并返回给I。

解签密询问:收到该询问后,计算接收者ID∈的私钥SK和u的公钥u。由解签密算法计算Unsigncrypt(,,u,SK),返回明文或“拒绝”给I。

挑战:I选择2个等长的消息0、1和一个希望挑战的身份,计算的私钥,随机选择∈{0,1},计算,将发送给I。

猜测:I像询问阶段一样进行多次询问(注意不允许对进行部分私钥生成询问和私钥生成询问,也不能对进行解签密询问)。最后,输出一个作为对的猜测,如果,则I在此游戏中胜出,其优势为

定义2 假设攻击者为第二类敌手II,如果II在概率多项式时间内不能以不可忽略的优势在以下设置的游戏中胜出,则称无证书多接收者签密方案在适应性选择密文攻击下具有不可区分性。

参数设置:挑战者设置系统主密钥和公共参数,并将系统公共参数传递给II。在接收到系统公共参数后,II输出个目标身份。

询问:II进行类似于定义1中的散列询问、部分私钥询问、秘密值询问、签密询问和解签密询问,但不能进行“用户公钥替换”。

挑战和猜测阶段与定义1相同。

定义3I敌手攻击下的不可伪造性。假设攻击者为第一类敌手I,如果I在概率多项式时间内不能以不可忽略的优势在以下设置的游戏中胜出,则称无证书多接收者签密方案在适应性选择消息攻击下具有不可伪造性。

参数设置:挑战者设置系统主密钥和公共参数,并将系统公共参数传递给I。在接收到系统公共参数后,I输出一个目标身份。

询问阶段与定义1中相同。

伪造:I输出伪造的签密消息,如果I没有对进行部分私钥查询和秘密值查询,不是经过签密询问产生,且可以通过接收者集合中的任意一个接收者的解密验证,则说I在这个游戏中胜出。

定义4II敌手攻击下的不可伪造性。假设攻击者为第二类敌手II,如果II在概率多项式时间内不能以不可忽略的优势在以下设置的游戏中胜出,则称无证书多接收者签密方案在适应性选择消息攻击下具有不可伪造性。

系统参数设置及询问阶段与定义2中相同。

伪造:II输出伪造的签密消息,如果II没有对进行部分私钥查询和秘密值查询,不是经过签密询问产生,且可以通过接收者集合中的任意一个接收者的解密验证,则说II在这个游戏中胜出。

4 无证书多接收者签密方案

1) 设置系统参数

KGC设定一个系统安全参数,生成符合安全要求的大素数, 选择阶为素数的椭圆曲线加法循环群,选取为加法群的一个生成元;定义如下4个安全的散列函数。

0:{0,1}*××→Z

1:×{0,1}*×→Z

2:→{0,1}*

3:{0,1}*→Z

随机选择整数∈Z作为系统主密钥,计算sys=作为系统公钥,对外公开系统参数(,sys,0,1,2,3),严格保密系统主密钥,设定待签密消息为任意长的二进制序列。

2) 设置用户秘密值

用户ID随机选择整数u∈Z,严格保密并作为自己的秘密值,计算U=uP,将U||ID安全传递给KGC。

KGC在收到消息U||ID以后,随机选择整数d∈Z,并计算

D=dP,W=d+0(ID,D,U)

进而通过安全渠道将W||D返回给用户ID,用户收到KGC的回复信息后,提取部分私钥W,将自己的完整私钥设置为(u,W),提取部分公钥D,将自己的完整公钥设置为(U,D)。用户可进一步验证等式D+0(ID,D,U)sys=WP是否成立来判断KGC发送给自己的部分私钥的真实性。

3) 签密算法

签密者身份为ID,接收者身份集合为{1,2,…,ID},签密者执行以下步骤对消息进行签密。

①随机选择整数1∈Z,计算=1和=1(+U,ID,,D),。

②计算h=0(ID,D,U),随机选择整数2∈Z,计算=2,=2()(||ID||)。

③计算x=3(ID),1≤≤,计算拉格朗日差值多项式,其中,c1,c2,…,c∈Z。

④计算Y=2(U+D+hPsys),,1≤≤。

⑤签密者将密文=(1,2,…,V,,)分别发送给接收者1,2,…,ID。

4) 验证签密算法

接收者ID(1≤≤)执行以下步骤对接收到的签密密文=(1,2,…,V,,)进行解密并验证签名。

①利用自己的身份信息计算x=3(ID),,计算,恢复原始消息及签名。

②从恢复的消息中得到发送者的身份信息ID,进而计算和;最后利用发送者的公钥信息(U,D)验证是否成立,如果成立,接收者确认收到的签密消息为来自ID的真实签密,否则拒绝该签密。

下面对签密算法的正确性和匿名性进行证明。

=2

上述无证书多接收者签密方案中,对消息发送者的身份信息ID与消息一起进行了加密处理,非合法接收者无法获知发送方的身份信息,由此确保了发送方身份的匿名性。同时,借鉴文献[3]中的思想,利用拉格郎日插值多项式将各个接收者的身份信息隐藏在 (1,2,…,V)中,密文中无需加入接收者身份与相关密文的关联信息,每个接收者在对签密消息进行解密的过程中只需要利用公共的密文信息= (1,2,…,V,,)和自己的身份信息即可,不需要利用其他接收者的身份信息,因此方案可以确保接收者身份不外泄,即使同一接收群组中的成员也无法获知其他成员的身份信息。

5 安全性证明

本节通过以下4个定理在随机预言机模型下证明第4节中所提无证书多接收者签密方案的安全性。

定理1I敌手攻击下的不可区分性。在随机预言机模型中,如果有敌手I以不可忽略的概率辨别密文,挑战者可以利用该敌手解决一个特定的CDHP。

证明是CDHP挑战者。散列函数0、1、2和3是随机预言机,给定{,,},期望通过I辨别密文的过程计算出。为了达到挑战目的,需要设置系统参数:sys=及 (,,,sys,0,1,2,3)。把设置好的系统参数发送给I。I输出个目标身份,并执行0,1,2,3散列询问、部分私钥询问、秘密值询问、公钥代替询问、签密询问和解签密询问,具体询问过程如下。

0-散列询问:I提出针对身份ID的0-散列询问,如果列表-0中存在记录(ID,,U,h),则返回h。否则,选择随机数h,将(ID,D,U,h)存入-0,并返回h给I。

1−散列询问:I提出针对(T+U,ID, m,D)的1−散列询问,如果列表-1中存在记录,则返回。否则,选择随机数∈Z,将存入-1,并返回给I。

2−散列询问:I提出针对的2-散列询问,如果列表-2中存在记录,则返回。否则,选择随机数∈Z,将存入-2,并返回给I。

3−散列询问:I提出针对身份ID的3-散列询问,如果列表-3中存在记录(ID,x),则返回x。否则,选择随机数x∈Z,将(ID,x)存入-3,并返回x给I。

阶段I:I向进行以下各项询问。

1) 公开密钥询问:I提出针对身份ID的公开密钥询问,如果(ID,D,U)在-中,则返回PK=(D,U),否则,分2种情况进行回复。①如果,随机选择W,,u∈Z,计算D=WP−sys,U=uP然后,将(ID,,U,)、(ID,,)和(ID,D,U)分别加入-0、-和-中,最后,返回PK=(D,U)给敌手I。②,随机选择u,d,∈Z,计算U=uP,D=dP,然后将(ID,,)加入-中,将(ID,D,U)加入-中,并返回PK=(D,U)给I。

2) 秘密值询问:I提出针对身份ID的秘密值询问,首先执行公开密钥询问,在-中得到记录(ID,D,U),进而查询-得到(ID,,),最后,返回给I。

3) 部分私钥询问:I提出针对身份ID的部分私钥询问,执行公开密钥询问,在-中得到记录(ID,D,U),若,则查询-得到(ID,,),并返回给I。否则,返回“拒绝”信息并停止游戏。

4) 公钥替换询问:对于身份ID,I选择新的公钥并提供给,将(ID,D,U)替换为新公钥。

5) 签密询问:I提出针对身份(,= (1,2,…,ID),u)的签密询问,做出如下回应。①如果,可以通过查询-得到(u,u),继而执行签密算法得到(1,2,…,V,,),并将((,,u,1,2,…,V,,)加入-中,最后,返回(1,2,…,V,,)给I。②若,,=1,2,…,,随机选择整数,令,计算,;在-3中查找(ID,x),=1,2,…,,计算Y=2(U+D+hPsys),进而计算得到(=1,2,…,),将签密密文加入-,将和分别加入-1和-2,最后返回给I。

6) 解签密询问:对(1,2,…,V,,)和身份ID(=1,2,…,)进行解签密询问,在-3中找到(ID,x),=1,2,…,,并计算,在-中查找(ID,u,W),计算,恢复,再在-中查找(u,u,u),计算和u=0(u,u,u),并验证是否成立,若成立,则(1,2,…,V,,)为有效密文,返回给I;否则,返回“拒绝”。

挑战阶段:I输出签密用户身份u和2个长度相等的明文(0,1)。随机选取,,令,并计算R=lP,在-3中找到与对应的,计算,并得到,最后,将返回给I。

I经过执行类似于第一阶段中的询问后(但不能询问的私钥,也不能对进行解签密询问),输出作为对的猜测,如果猜测与实际吻合,则以极大的概率对R进行了2-散列询问,可以从-2中查找到,并输出,从而利用敌手I对密文的辨别解决了一个特定的CDHP。

定理2II敌手攻击下的不可区分性。在随机预言机模型中,如果有敌手II以不可忽略的概率辨别密文,挑战者可以利用该敌手解决一个特定的CDHP。

证明 敌手II可以进行类似于定理1中的散列询问,公开密钥询问,秘密值询问部分私钥询问,签密询问,解签密询问,与I的区别在于II不能进行公钥替换询问,但是能获知系统主密钥。

挑战阶段:II经过一系列询问后,II输出签密用户身份u和2个长度相等的明文(0,1)。随机选取,,令,并计算R=lP,,在-3中找到与对应的,计算,并得到,最后,将返回给II。

II经过执行散列询问,公开密钥询问,秘密值询问,部分私钥询问,签密询问及解签密询问后(但不能询问的私钥,也不能对进行解签密询问),输出作为对的猜测,如果猜测与实际吻合,则以极大的概率对R进行了2-散列询问,可以从-2中查找到,并输出,从而利用敌手II对密文的辨别解决了一个特定CDHP。

定理3I敌手攻击下的不可伪造性。假设I为针对无证书签密的第一类型敌手,如果在随机预言机模型下,经过有限次询问I能以不可忽略的概率伪造出合法签密,则利用该伪造过程挑战者能够给出一个ECDLP问题的解。

给定{,},ECDLP挑战者希望利用敌手I伪造一个合法签密的过程计算出。首先,按照自己的需求将系统参数设置为:sys=及 (,,,sys,0,1,2,3)。

接下来,把预先设置好的系统参数发送给I。I收到系统参数后,分别执行0,1,3散列询问、部分私钥询问、秘密值询问、公钥代替询问、签密和解签密询问(询问过程与定理1中类似,不再赘述)后,进而通过以下步骤伪造ID的签密:随机选取,,计算

在-3中找到与对应的,计算,并得到,最后输出。若该签密能顺利通过验证,则利用敌手I的上述伪造签密过程输出

作为ECDLP的解。因此,只要敌手I能伪造出可以通过验证的合法签密,就可以通过I的伪造过程求出一个特定ECDLP的解。

定理4II敌手攻击下的不可伪造性。假设II为针对无证书签密的第一类型敌手,如果在随机预言机模型下,经过有限次询问II能以不可忽略的概率伪造出合法签密,则利用该伪造过程挑战者能够给出一个ECDLP问题的解。

给定{,},ECDLP挑战者希望利用敌手II伪造一个合法签密的过程计算出。首先,按照自己的需求将系统参数设置为sys=及 (,,,sys,0,1,2,3),并将系统参数发送给II,按照安全模型的定义II还可以获得系统主密钥。II依次执行类似于定理2中的各项询问,随机选取整数,,并计算

在-3中找到与对应的,计算并得到,最后输出伪造的签密。

如果该签密能通过验证,则利用敌手II的伪造过程输出

因此,只要敌手II能伪造出可以通过验证的合法签密,就可以通过II的伪造过程求出一个特定ECDLP的解。

6 性能分析

本节给出所提无证书多接收者签密方案与同类方案在计算效率及安全性方面的比较分析。为了对比本文方案与同类方案的运算效率,用记号SM代表椭圆曲线上的点乘运算,用记号E代表乘法群上的指数运算,记号BP代表双线性对运算(参数规模为512 bit的BP耗费的时间约为模数大小为1 024 bit的E耗费时间的10倍以上[16]),而BP所花费的运算时间是SM的20倍左右[17])。由于其他运算(散列运算、点加运算)消耗的时间远少于SM和E,因此不列入效率比较的范围。另外,本文方案签密算法步骤②中计算h=0(ID,D,U),选择随机数2∈Z及计算=2均未使用对消息签名时使用的一次性随机数1,故可进行预计算;步骤③中计算x=3(ID),f()可以预计算;步骤④中计算Y,V使用了随机数2,可以与步骤②中的运算一起进行预计算,因此本文方案中的步骤③、④可以不列入最终的运算量。对比过程中其他方案按照同样标准计算运算量,即与用于对消息签名的一次性随机数有关的运算不可预计算。

表1给出了本文方案与已有的基于身份的多接收者签密方案[3~6]的运算效率对比,可以看出本文方案在签密阶段和解签密阶段均不需要进行双线性对运算,与文献[3~5]相比具有明显的运算优势,文献[6]中的方案2在签密和解签密阶段的运算量虽然与接收者人数无关,但却无法确保接收者的匿名性,且系统构造及安全性存在较大问题[7]。而本文解签密阶段的运算量与有关,是因为在签密阶段签密者利用拉格朗日差值多项式将各个接收者的身份信息1,2,…,ID隐藏在(1,2,…,V)中,签密接收者在对签密密文=(1,2,…,V,,)进行验证时需要计算

其中,包含−1次点乘运算。

表1 效率比较

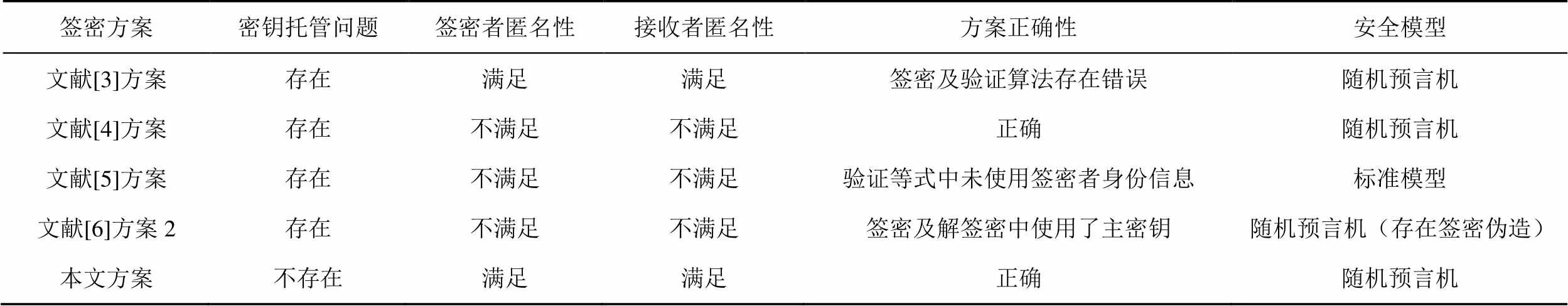

表2给出了本文方案与文献[3~6]中方案的安全性比较,综合起来考虑,本文方案基于无证书公钥密码体制设计,避免了基于身份公钥密码存在的密钥托管问题,在确保签密安全性及签密者与接收者匿名性的同时保持了较高的运算效率。

表2 安全性比较

7 结束语

本文构造了无证书多接收者签密的安全模型,在此基础上利用椭圆曲线密码设计了一种无证书多接收者签密方案,并在随机预言机模型下证明该方案的安全性建立在计算Diffie-Hellman问题及椭圆曲线离散对数问题的困难性上。该方案克服了基于身份的多接收者签密存在的私钥托管问题,在签密阶段和解签密阶段均不含双线性对运算,与同类方案相比具有较高的运算效率,且可同时实现对发送者和接收者身份信息的隐藏,因此可以方便地应用于网络环境中需要进行广播签密的场合。

[1] ZHENG Y.Digital signcryption or how to achieve(signature & encryption) < [2] DUAN S, CAO Z. Efficient and provably secure multi receiver identity based signcryption[C]//The 11th Australasian Conf on Information Security and Privacy (ACISP 2006). LNCS 4058, Heidelberg: Springer-Verlag, c2006: 195-206. [3] 庞辽军, 李慧贤, 崔静静, 等. 公平的基于身份的多接收者匿名签密设计与分析[J]. 软件学报, 2014, 25(10): 2409-2420. PANG L J,LI H X,CUI J J, et al. Design and analysis of a fair ID based multi-receiver anonymous signcryption[J]. Journal of Software, 2014, 25(10): 2409-2420. [4] ZHANG M W, YANG B, TSUYOSHI T. Reconciling and improving of multi-receiver signcryption protocols with threshold decryption[J]. Security and Communication Networks ,2012, 5: 1430-1440. [5] MING Y, ZHAO X M, WANG Y M. Multi-receiver identity-based signcryption scheme in the standard model[C]//ICICA 2011, LNCS 7030, Springer-Verlag. Berlin Heidelberg, c2011: 487-494. [6] INTAE K, SEONG O H. Efficient identity-based broadcast signcryption schemes[J]. Security and Communication Networks, 2014, 7(1): 914-925. [7] ZHANG J, TANG W. On the security of Kim et al. two ID-based broadcast signcryption schemes[J]. Security and Communication Networks, 2015, 8(8): 1509-1514. [8] ZHANG B, XU QL. An ID-based anonymous signcryption scheme for multiple receivers secure in the standard model[C]//The AST/UCMA/ ISA/ACN 2010 Conf. on Advances in Computer Science and Information Technology(AST/UCMA/ISA/ACN2010).LNCS 6059. Heidelberg: Springer-Verlag, c2010: 15-27. [9] NAKANO R, SHIKATA J J. Constructions of signcryption in the multi-user setting from identity-based encryption[C]//IMACC 2013, LNCS 8308. c2013: 324-343. [10] AHMED F, MASOOD D A, KAUSAR F. An efficient multi recipient signcryption scheme offering non repudiation[C]//2010 10th IEEE International Conference on Computer and Information Technology. C2010: 1577-1581. [11] ALRIYAMI S, PATERSON K. Certificateless public key cryptography[C]//ASIACRYPT 2003. c2003: 452-473. [12] 李慧贤, 陈绪宝, 庞辽军, 等. 基于多变量公钥密码体制的无证书多接收者签密体制[J]. 计算机学报, 2012, 35(9): 1881-1889. LI H X, CHEN X B, PANG L J, et al. Certificateless multi receiver signcryption scheme based on multivariate public key cryptography[J].Chinese Journal of Computers, 2012, 35 (9):1881-1889. [13] 朱辉, 李晖, 王育民. 不使用双线性对的无证书签密方案[J].计算机研究与发展, 2010, 47(9): 1587-1594. ZHU H, LI H, WANG Y M. Certificateless signcryption scheme without pairing[J].Journal of Computer Research and Development,2010,47(9):1587-1594. [14] 刘文浩, 许春香. 无双线性配对的无证书签密机制[J]. 软件学报, 2011, 22(8): 1918-1926. LIU W H, XU C X. Certificateless signcryption scheme without bilinear pairing[J]. Journal of Software, 2011, 22(8): 1918-1926. [15] 何德彪. 无证书签密机制的安全性分析[J]. 软件学报, 2013, 24(3): 618-622. HE D B. Security analysis of a certificateless signcryption scheme[J]. Journal of Software, 2013, 24(3): 618-622. [16] MIRACL.Multiprecision integer and rational arithmetic C/C++library[EB/OL].http://indigo.ie/mscott/,2004. [17] CHEN L, CHENG Z, SMART N P. Identity-based key agreement protocols from pairings[J]. Int’l Journal of Information Security, 2007, 6(4): 213-241. Efficient certificateless multi-receiver anonymous signcryption scheme QIN Yan-lin, WU Xiao-ping, HU Wei (Department of Information Security, Naval University of Engineering, Wuhan 430033, China) To solve the private key escrow problem of identity-based multi-receiver signcryption schemes, the security model for multi-receiver signcryption scheme was constructed, and then a certificateless multi-receiver signcryption scheme based on ECC was proposed. Furthermore, the security of the scheme in the random oracle was based on the computational Diffie-Hellman assumption and elliptic curve discrete logarithm assumption was proved. Meanwhile, the scheme was free from certificate management center and needed no bilinear paring operation in both signcryption and decryption phases. It can also protect both the sender and receivers’ identity from leaking out. So the scheme can be applied conveniently to broadcast signcryption in network environment. certificateless cryptography, multi-receiver anonymous signcryption, computational Diffie-Hellman problem, elliptic curve discrete logarithm problem, random oracle TP309 A 10.11959/j.issn.1000-436x.2016122 2016-01-18; 2016-06-03 国家自然科学基金青年基金资助项目(No.61100042);海军工程大学自然科学基金项目(No.20150437) The National Natural Science Foundation of China (Project for Youth) (No.61100042), The Natural Science Foundation of Naval University of Engineering (No.20150437) 秦艳琳(1980-),女,河南安阳人,博士,海军工程大学讲师,主要研究方向为密码学及网络安全。 吴晓平(1961-),男,山西新绛人,海军工程大学教授、博士生导师,主要研究方向为信息安全及系统工程。 胡卫(1979-),男,湖北宜城人,海军工程大学副教授,主要研究方向为网络与信息安全。