基于Arnold变换的数字图像自适应隐写算法

2016-10-13李琪廖鑫屈国庆陈国永杜蛟

李琪,廖鑫,2,3,屈国庆,陈国永,杜蛟

基于Arnold变换的数字图像自适应隐写算法

李琪1,廖鑫1,2,3,屈国庆4,陈国永1,杜蛟5

(1. 湖南大学信息科学与工程学院,湖南长沙 410082;2. 中国科学院软件研究所,北京 100190;3. 中国科学院信息工程研究所,北京100190;4. 南京大学软件学院,江苏南京 210093;5. 河南师范大学数学与信息科学学院,河南新乡453007)

以往的图像自适应隐写算法大多数以顺序满嵌的方式嵌入秘密信息,这类算法秘密信息的隐蔽性不够高,因此提出一种随机非满嵌算法。通过分析出图像的系统参数使图像的满嵌容量刚好大于秘密信息的长度让载体图像达到非满嵌,增强了隐写的灵活性,减少了载体图像的嵌入修改量。再使用Arnold变换对数据的嵌入顺序进行置乱,防止攻击者按顺序分析出秘密信息,使秘密信息的隐蔽性变高,进而提高了算法的安全性。实验结果表明本算法提高了隐写的隐蔽性,减少了图像的嵌入失真度,且随机非满嵌操作适用于很多同类算法。

隐写术;Arnold变换;系统参数;非满嵌

1 引言

隐写术是信息隐藏的一个重要分支,主要的研究内容是如何把秘密信息隐藏到多媒体数据中实现隐蔽通信[1]。近10年来,隐写术在国际上引起了广泛关注[2]。众多隐写方法主要是以数字图像、音频、视频、文本等作为载体,其中,以数字图像为载体的隐写算法研究最为成熟,研究成果最为丰富[3~6]。隐写算法主要关注隐写容量、嵌入失真度、安全性等性能指标[7]。为了提升上述性能指标以便更好地实现隐蔽通信,本文在设计隐写算法时也关注这些指标。

不同的隐写算法对图像造成的影响不同,已有研究者在这方面进行了很多的研究。1996年,Bender和Gruhl充分利用了人类视觉系统对图像微小改动的不敏感性和图像的最低有效比特位平面的类噪声特性,提出了LSB数字图像隐写算法[8]。然而,LSB隐写算法对每个像素的修改量都是相同的,忽略了图像的局部复杂度和边缘效应。因此,2003年,Wu和Tsai[9]提出了基于像素差值(PVD, pixel value differencing)的数字图像隐写算法。该算法将载体图像划分成许多个互不重叠的像素对,每个像素对包含相邻2个像素,2个像素所被嵌入的秘密信息比特数取决于它们的像素差值,并且用这些差值来负载秘密信息。为了研究出性能更高的隐写算法,2005年,Wu等[10]又将原PVD算法和经典的LSB替换算法相结合,根据不同像素对的像素差值将像素对划分成2个区域:对于像素差值较小的像素对直接采用经典的LSB替换算法进行隐写;对于像素差值较大的像素对采用原PVD算法进行隐写。然而,为了保证秘密信息的准确提取和减少嵌入失真度,在2008年,Wang等[11]提出了一种基于像素差值和模函数的数字图像隐写算法。算法在模函数下利用相邻2个像素值之和来负载秘密信息,并且采用一个修改操作来修改像素值。由于以前算法的嵌入修改量大,所以,2011年,Sun等[12]提出了基于两像素差值和编码技术的数字图像隐写算法。算法首先利用相邻两像素对的像素差值将像素对划分成2个区域,对位于不同区域的像素对采用参数不同的编码技术,修改2个像素值使用编码函数值来负载秘密信息。但是基于两像素差值的算法仍然不足以准确判断出载体图像中边缘区域和非边缘区域。这时,Liao等[13]提出了基于四像素平均差值和编码技术的数字图像隐写算法。该算法描述了一种新颖的平均差值概念,它充分考虑了图像载体的边缘效应并且可以准确地提取出嵌入的秘密信息。

Arnold变换是数字图像置乱中常用的一种方法。对数字水印或嵌密图像进行Arnold变换,实质是让图像的像素位置重新排列,得到一张相对原图像比较混乱的图像,以此来增加图像的保密性。但混乱的图像很容易引起攻击者的怀疑进而截取嵌密图像,攻击者按顺序就可以提取出正确的秘密信息,这样会导致秘密信息的隐蔽性不够高。基于以上两点,本文在图像信息隐藏过程中对嵌密顺序进行Arnold变换,使攻击者顺序提取出一串被打乱的秘密信息而得不到正确的秘密信息。对嵌密顺序的置乱间接提高了算法的安全性,原因在于本文使用Arnold变换是针对嵌密顺序而不是整张图片置乱。这样就会防止嵌密图像变成混乱的图像,进而不会引起攻击者去还原嵌密图像。若攻击者截取了嵌密载体,但嵌密图像看上去和原始载体一样,就导致攻击者不会使用Arnold变换置乱嵌密图像,攻击者会顺序提取出错误的秘密信息,进而提高了算法的安全性。

本文提出基于Arnold变换的数字图像自适应隐写算法,解决了前人在研究同类算法中只能对载体图像进行顺序满嵌的问题,提高了算法的安全性。本文分析秘密信息和满嵌容量的大小关系来调整参数改变图像的满嵌容量,使调整后的参数能够满足隐写者的需求,刚好达到非满嵌,减小了图像的嵌入修改量,进而增强了隐写的灵活性。然后,用Arnold变换对数据的嵌入顺序进行置乱,解决了同类隐写算法只能对载体图像进行顺序嵌入的问题,提高了载体图像中秘密信息的隐蔽性。由于Arnold变换属于本文算法的一部分,置乱嵌密顺序可以提高秘密信息的隐蔽性,其实间接的也提高了算法的安全性。算法在提取秘密信息时要进行一定次数Arnold变换,再进行无需原始载体的盲提取操作。然而在现实情况下,假如攻击者不知道图像进行了Arnold变换和非满嵌操作,却直接对图像进行顺序提取秘密信息,那么就得不到正确的秘密信息。调整载体图像的参数和Arnold变换置乱嵌入顺序这2种操作适合很多同类的图像隐写算法,并且这些操作可以提高隐写的隐蔽性和减少图像的嵌入失真度,也提高了算法的安全性。

2 Arnold变换

Arnold变换,俗称猫脸变换(cat mapping),是由数学家Arnold在遍历理论的研究中提出来的一种变换。将Arnold变换[14]应用在数字图像上,就是通过像素坐标的改变而改变图像灰度值的布局。把数字图像看作一个矩阵,则经Arnold变换后的图像会变得“混乱不堪”。本文中采用Arnold变换的目的是生成伪随机载体嵌入的位置,打乱嵌入顺序,使外部观察者在不知道Arnold变换的情况下,无法逆向分析出正确的秘密信息,提高了隐写的隐蔽性。Arnold变换的定义为

3 基于Arnold变换的数字图像自适应隐写算法描述

本节分别介绍了嵌入秘密信息的过程和提取秘密信息的过程。首先把图像分成许多互相不重叠的的四像素块,然后再使用Arnold变换置乱图像的嵌入顺序,最后根据门限阈值划分像素块的等级,由不同的等级像素块中像素值的最大变化值(即非满嵌最佳参数)决定了嵌入秘密信息的最大范围,进而自适应地修改像素块像素值的大小,从而达到提高隐写隐蔽性和减少图像嵌入失真度的目的。

3.1 嵌入秘密信息

(3)

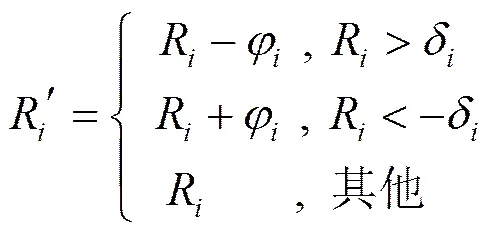

Step4 为了方便后面的计算,本文把像素块中4个像素值的最大变化值统一为,即或。通过该像素块中的像素值和来计算编码函数值,计算公式如下

(5)

Step6 对该四像素块执行再调整操作,保证隐写前后四像素块的平均差值在相同的等级。首先令然后找出中的最小值,最后计算出像素值的平均差值,计算公式如下

循环执行上述步骤直到所有的二进制秘密信息都被嵌入到载体图像中。但最后一个四像素块在嵌入时,可能会出现剩下的秘密信息长度不足bit的问题,则此时需要补零直到长度达到bit。这时所有的二进制秘密信息都被嵌入到了载体图像中,可以结束嵌入操作,算法流程如图2所示。

3.2 提取秘密信息

Step1 对载体图像的前2行进行LSB提取操作,提取出来的秘密信息为参数的二进制比特流。

4 非满嵌最佳参数的选择方法

嵌密图像的图像失真度是用峰值信噪比(PSNR, peak signal to noise ratio)来估计。对于一幅矩阵大小的图像,的值参照下面的定义为

最后可以得到

(a) Elaine (b) Lena (c) Baboon (d) Peppers (e) Toys

(f) Girl (g) Gold (h) Barb (i) Zelda (j) Tiffany

图4 10幅载体图片

5 实验结果分析

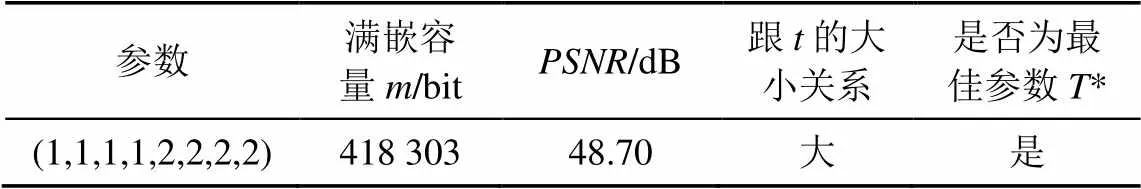

5.1 固定参数时载体图像的实验结果

表1 本文算法在不同固定参数T下的实验结果

表2 Elaine图像的实验结果

表3 Lena图像的实验结果

表4 Baboon图像的实验结果

表5 Peppers图像的实验结果

表6 Zelda图像的实验结果

根据实验结果可以看出图像Elaine 和Baboon的最佳参数是,而图像Lena和Peppers的最佳参数是、图像Zelda的最佳参数是。于是本文对于不同的图像,最佳参数是不同的。所以本文在传输秘密信息的过程中,在满足隐写者的需求和最小化图像嵌入失真度的前提下找出最佳参数。

6 结束语

本文通过调整图像参数和Arnold变换这2种操作解决了载体图像在以往同类算法中只能顺序满嵌的问题,提高了算法的安全性,首先根据秘密信息的大小选择最佳的参数,增强了隐写的灵活性使图像达到非满嵌,减少了图像的嵌入失真度,再使用Arnold变换对数据的嵌入顺序进行置乱,提高了隐写的隐蔽性。由于Arnold变换是算法的一部分,进而也提高了算法的安全性。下一步本文将对图像隐写算法进行更加深入的研究,希望借助这2种操作可以适用很多同类算法的特性,设计出更加好的图像自适应隐写算法,使隐写更加隐蔽。

[1] ANDERSON R J, PETITCOLAS F A P. On the limits of steganography[J]. IEEE Journal on Selected Areas in Communications, 1998, 16(4): 474-481.

[2] PETITCOLAS F, ANDERSON R,KUHN M. Information hiding—a survey[J]. Proc IEEE, 1999, 87(7): 1062-1078.

[3] LANGELAAR G C, SETYAWAN L, LAGENDIJK R L. Watermarking digital image and video data: a state-of-the-art overview[J]. IEEE Signal Processing Magazine, 2000, 17(5): 20-46.

[4] LU C S,LIAO H Y. Multipurpose watermarking for image authentication and protection[J]. IEEE Transactions on Image Processing, 2001, 10(10): 1579-1592.

[5] PROVOS N,HONEYMAN P. Detecting steganographic content on the Internet[C]//Network and Distributed System Security Symposium. San Diego, USA, c2002: 1-11.

[6] WANG H, WANG S. Cyber warfare: steganography vs. steganalysis[J].Communications of the ACM, 2004, 47(10): 76-82.

[7] COX I, MATTHEW M, BLOOM J, et al. Digital watermarking and steganography[M/OL]. Morgan Kaufmann, http://www.mkp.com.

[8] UNG K H, High-capacity steganographic method based on pixel-value differencing and LSB replacement methods[J]. The Imaging Science Journal, 2010, 58(4): 213-221.

[9] WU D C, TSAI W H. A steganographic method for images by pixel-value differencing[J]. Pattern Recognition Letters, 2003, 24(9): 1613-1626.

[10] WU H C, WU N L, TSAI C S, et al. Image steganographic scheme based on pixel-value differencing and LSB replacement methods[J]. IEEE Proceedings Vision,Image, and Signal Processing, 2005, 152(5): 611-615.

[11] WANG C M, WU N L, TSAI C S, et al. A high quality steganographic method with pixel-value differencing and modulus function[J]. Journal of Systems and Software, 2008, 81(1): 150-158.

[12] SUN H M, WENG C Y, LEE C F, et al. Anti-forensics with steganographic data embedding in digital images[J]. IEEE Journal on Selected Areas in Communications, 2011, 29(7): 1392-1403.

[13] LIAO X, WEN Q,ZHANG J. A steganographic method for digital images with four-pixel differencing and modified LSB substitution[J]. Journal of Visual Communication and Image Representation, 2011, 22(1): 1-8.

[14] 邹建成, 铁小匀. 数字图像的二维Arnold变换及其周期性[J]. 北方工业大学学报, 2000, 12(1): 10-14.

QU J C, TIE X J. Arnold transform two-dimensional digital images and periodicity[J]. Journal of North China University of Technology, 2000, 12(1): 10-14.

[15] DING W, YAN W Q, QI D X. Digital image information hiding technology and its application based on scrambling and amalgamation [J]. Journal of Image and Graphics, 2000, 5(8): 644-649.

Adaptive steganography algorithm in digital image based on Arnold transform

LI Qi1, LIAO Xin1,2,3, QU Guo-qing4, CHEN Guo-yong1, DU Jiao5

(1. College of Computer Science and Electronic Engineering, Hunan University, Changsha 410082, China; 2. Institute of Software Chinese Academy of Sciences, Beijing 100190, China; 3. Institute of Information Engineering Chinese Academy of Sciences, Beijing 100190, China; 4. Software Institute, Nanjing University, Nanjing 210093, China; 5. College of Mathematics and Information Science, Henan Normal University, Xinxiang 453007, China)

Previous adaptive steganography algorithms were based on ordinal and full-embedding method. However, these algorithms might cause the concealment of secret information not good enough. Therefore, a random and non-fully embedding method was proposed to improve the concealment. The image system parameters could be obtained, so that the image full capacity was exactly greater than the length of information for non-full embedding. Moreover, these parameters made steganography more flexibility by reducing the modifications of image. Then, secret information embedding sequence was scrambled based on Arnold transform for the purpose that the steganalyst cannot detect out information orderly. Therefore, the secret information can be more concealed, which can improve the security of the algorithms. Experimental results show that the algorithm not only improves the concealment of steganography but also reduces stego distortion, and random non-full embedding operating can be applied to many other similar algorithms.

steganography, Arnold transform, system parameter, non-fully embedding

TP309

A

10.11959/j.issn.1000-436x.2016128

2015-08-23;

2016-05-24

廖鑫,xinliao@hna.edu.cn

国家自然科学基金资助项目(No.61402162,No.U1404601,No.61402154,No.11571094);教育部博士点新教师基金资助项目(No.20130161120004);湖南省自然科学基金资助项目(No.14JJ7024);中国博士后科学基金资助项目(No.2014M560123);河南省高校科技创新团队支持计划基金资助项目(No.14IRTSTHN023)

The National Natural Science Foundation of China(No.61402162, No.U1404601, No.61402154, No. 11571094), Doctoral Program of Higher Programs Foundation of Chinese Ministry of Education(No.20130161120004), Hunan Provincial Natural Science Foundation of China (No.14JJ7024), Project Funded by China Postdoctoral Science Foundation (No.2014M560123), Program for Innovative Research Team (Science and Technology) in University of Henan Province(No.14IRTSTHN023)

李琪(1989-),男,湖北安陆人,湖南大学硕士生,主要研究方向为信息隐藏。

廖鑫(1985-),男,湖南长沙人,博士,湖南大学讲师、硕士生导师,主要研究方向为多媒体信息安全。

屈国庆(1990-),男,河南信阳人,南京大学硕士生,主要研究方向为信息大数据应用与云计算。

陈国永(1989-),男,河南信阳人,湖南大学硕士生,主要研究方向为信息隐藏。

杜蛟(1978-),男,湖北英山人,博士,河南师范大学讲师,主要研究方向为密码学与应用数学。