可信移动终端完整信任链模型的研究与设计

2012-11-30曹基宏李谢华许名松

曹基宏,李谢华,许名松,范 卿

(湖南大学 信息科学与工程学院,湖南 长沙410082)

0 引 言

移动终端正逐步取代PC成为人机接口的主要设备,3G时代的到来,移动终端变得更加智能化,能够处理语音和数据通信,本质上已经成为一个 “微型电脑”[1]。由于采用了开放的操作系统,可以像PC一样自由安装第三方软件,因此,伴随各种数字业务的兴起,移动终端将面临着越来越多的安全威胁[2]。可信计算技术是目前信息安全领域研究的热点,已成功应用于PC的安全防护。2004年,NTT,IBM,Intel等公司提出了可信移动平台 (trusted mobile platform,TMP)项目,以可信计算组织TCG的可信平台模块 (trusted platform module,TPM)为基础,提出了可信移动平台的软件、硬件体系结构和协议规范[3-6],用于解决移动终端的安全问题。

针对移动平台,信任链的建立和传递是其中的关键技术之一,是实现移动终端可信的重要前提。国内外众多研究机构、学者已经对该领域开展了许多研究工作,并取得了一定的成果:2007年6月,TCG发布了专门针对移动平台特点的MTM (mobile trusted module)移动参考架构[7],2008年又发布了MTM规范[8],设计了一种链式的信任传递机制。Andreas U.Schmidt等针对移动平台可信启动之后的若干信任传递,尤其是可信子系统的转移问题进行了研究[9]。Johann Gro?sch?dl等在信任链传递过程中提出了采用ECC算法的设想[10]。郑宇等将平台的信任传递与用户认证相结合,提出了一种用户、USIM和TPM相互认证的方案,强化了用户域的安全[11]。陈书义针对可信移动平台引导过程存在的安全漏洞,改进了平台的引导过程[12]。本文在深入研究可信计算理论的基础上结合移动终端平台特点,针对移动终端可信传递存在的不足,从安全和可靠的角度出发,设计一条完整的信任链模型,实现信任传递从启动到应用程序运行整个过程中平台的安全可信。

1 信任链理论及模型分析

信任链是在计算系统启动和运行的过程中,使用完整性度量的方法在部件之间所建立的信任传递关系。信任链的建立与传递涉及到3个方面:信任根、可信传递、可信测量,它们是保证平台可信的根本,也是实现平台可信的理论基础[13]。

1.1 信任根

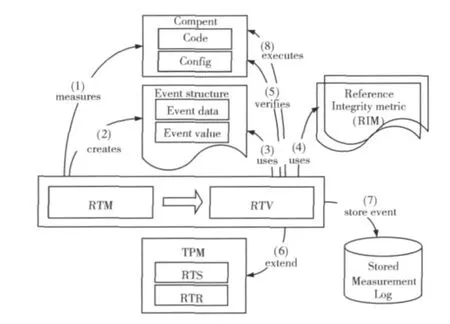

TCG认为一个可信计算平台必须包括3个信任根:可信测量根 (root of trust for measurement,RTM)、可信存储根 (root of trust for storage,RTS)和可信报告根 (root of trust for reporting,RTR),信任根的可信性由物理安全和管理安全确保。可信计算平台对请求访问的实体进行可信测量,并存储测量结果,实体询问时平台提供报告,以此来判断平台当前状态是否可信[14],三者之间的关系如图1所示。

图1 信任根关系

1.2 可信传递

在可信计算体系中建立可信,需先拥有可信根,然后建立一条信任链,再将信任传递到系统的各个组件,之后就能建立整个系统的可信。在移动终端信任链的传递理论方面,同样,平台的可信传递是由一个可信根 (节点0)出发,由这个可信任根来验证另一个节点1,节点1在可信的情况下,再由这个可信节点1来验证另一个节点2,如此反复直至节点N。使得可信任节点集合从最初的 {节点0}逐步增长为 {节点0,…,节点N}。其中可信节点i(i=0,1,…,N-1)验证节点i+1,从而使原来不可信任节点i+1也成为可信任节点,该过程称为信任传递的过程。

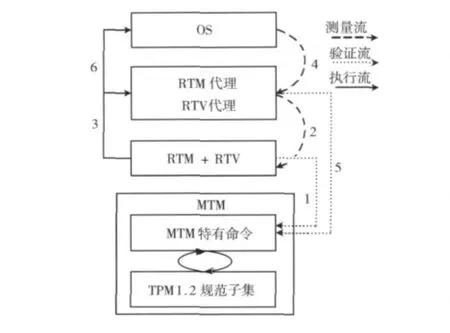

在信任的传递模型中有一个重要的前提,即系统中存在可信根,系统从可信根开始,一级校验一级,一级信任一级,形成一条可信链[15]。根据TCG规范,可信根被无条件信任是由一系列证书保证的,一个系统的启动过程也就是一条可信链的传递过程,TCG给出了移动平台上的可信链传递的框架和实施机制如图2所示。

图2 终端的可信传递

1.3 可信测量

可信测量是可信计算的基础,由于可信性目前尚不易直接度量,所以TCG在信任链中采用的是度量数据完整性,而且通过校验数据哈希值的方法来度量数据的完整性。可信计算组织制定了一种链式的信任测量模型,测量代理测量文件的Hash值,并收集组成测量列表,它代表证实系统的完整性历史。采用迭代计算哈希值如式 (1)所示的方法,即将现值与新值级联,再计算哈希值并作为新的完整性度量值存储起来,有效维护了测量列表的完整性。

1.4 信任链模型存在的问题

通过分析现有信任链模型,直接应用于移动终端将会出现以下问题:

(1)由于RTS和RTR存储在可信平台模块TPM中,其安全性和可信性受到TPM芯片的硬件保护,在可信PC上,RTM作为BIOS之前执行的程序,不容易被外界访问,安全性较高,但是嵌入式系统的Bootloader却能被轻易修改,这就加重了RTM在嵌入式系统中自身安全性的隐患,信任根本身受到攻击或篡改,必定会导致整个平台的可信度降低。

(2)信任链是一个单向传递的,其间任意一个节点出现问题,尤其是信任根出现问题,会导致整个可信环境建立失败。根据Dempster-Shafer信任传递理论,影响平台可信度的主要因素即信任链长度,信任值在传递过程中会有损耗,随着传递的路径越长,则损耗越大。

(3)按照TCG的测量模型,可信测量只是系统开机时的系统资源静态完整性测量,只能确保系统开机时的系统资源静态完整性,并不是系统工作后的动态可信测量。在以后的运行中,特别是各类软件的运行,单纯依靠软件代码静态完整性度量确保软件代码动态运行的可信性是有缺陷的,黑客在不破坏软件代码静态完整性情况下也能使软件处于非可信状态,因此,保护移动终端在运行中的安全,需要有动态的监控机制,从而确保系统的动态可信性。

2 移动终端完整信任链设计

针对移动终端信任传递过程存在的缺陷,从安全、可靠的角度出发,设计了全新的信任传递的模型。通过信任链理论分析,此模型能够有效的解决信任度降低的问题,并且能增强了平台的可靠性,经过信任链的传递不仅能确保系统启动时的静态可信性,而且也能保障应用程序运行中的动态可信性。

2.1 静态的信任传递过程

安全的引导过程是保证移动平台可信的基础,经过安全引导,能够建立起可信的程序执行环境。TCG规范中提出的是链式的引导过程,后一组件只有在前一组件测量,验证后是可信的状态下,控制权才会交给后一组件,通过逐级传递将这种信任关系扩展到整个平台。但是随着信任链长度的增加信任值会下降,导致平台的可信度降低。

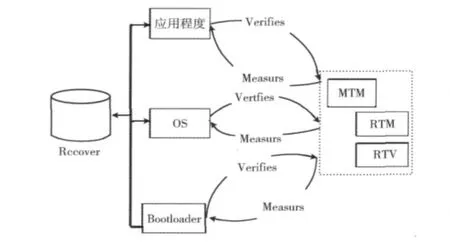

本文设计了具有备份数据恢复功能的信任传递模型,将RTM和RTV放入受MTM保护的区域中,最大限度保护可信信任根的安全,MTM在启动时若检测到平台的OS、Bootloader等关键重要组件受到攻击并被篡改时,不仅阻止平台的进一步运行,而且将会启动备份恢复机制,从而保证平台的正常工作不受干扰。通过在平台内部添加一个受MTM保护的备份存储器,保存系统OS、Bootloader等希望被保护的内容代码。具体引导过程如图3所示。

图3 带恢复功能的信任传递过程

可信移动终端带恢复功能的信任结构以MTM为可信根,作为整个嵌入式平台的可信测量和控制器,嵌入式平台作为从设备受MTM的管理和控制,MTM启动后,只有身份信息和存储器内容的完整性验证完成之后,可信的代码才能在嵌入式平台上执行。

2.2 动态的信任机制

在平台启动时,对加载的组件进行完整性测量/验证,对受到攻击或篡改的组件进行了恢复,保证了系统的正常启动过程不受到干扰,表明了启动过程和用户的权限通过了可信根的验证,但是只是开机时的系统资源静态完整性测量,只能确保系统开机时的系统资源静态完整性,并不是系统工作后的动态可信测量,因此尚不能确保系统工作后的动态可信性。经过分析,在可信启动之后,系统感染病毒的主要途径是通过各种应用与外界交互,需要有一种动态的可信检测机制,能够对运行中的应用程序进行动态的监控和行为的限制,来保证移动终端在运行中的安全,因此采用动态的检测机制也是对静态完整性测量的有效扩展。

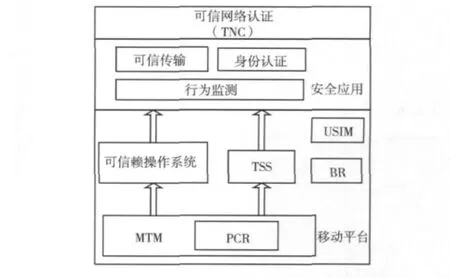

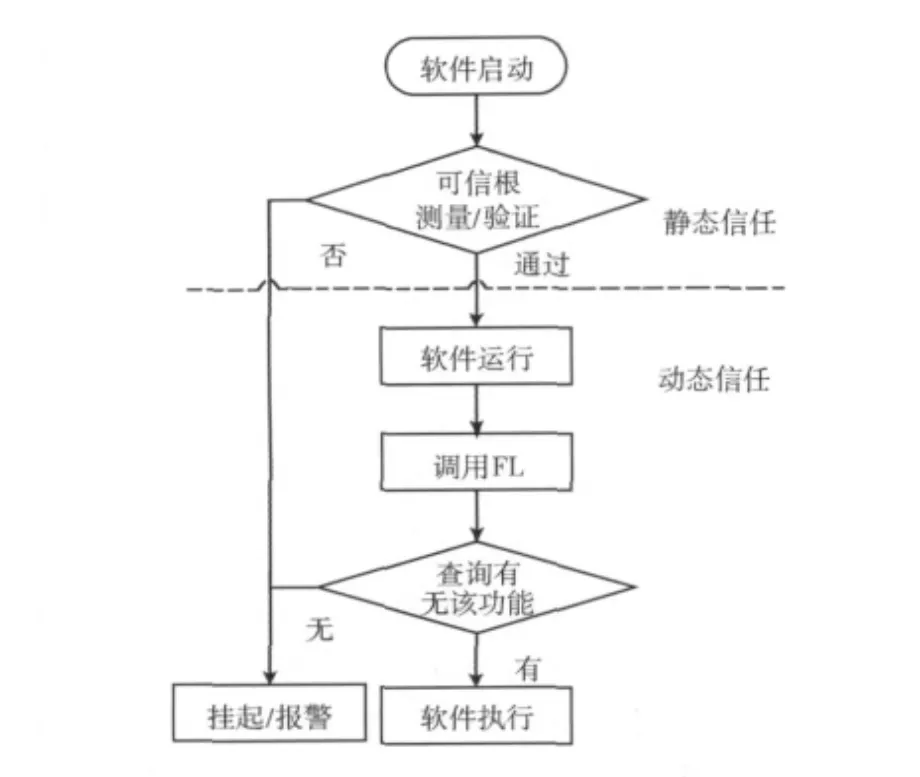

行为检测法是常用的一种杀毒技术,利用病毒的特有行为特征性来检测病毒,当程序运行时,监视其行为,如果发现病毒行为,立即报警。TCG提出的 “可信计算”从行为的角度给出实体可信的定义,强调行为的可预测性和可控性,因此,可信的移动终端要求参与计算的组件和操作在任意的条件下都是可预测的,可以将这些可预测的所有操作,定义为一个集合,即对应某个或某些软件全部功能的列表 (function list,FL)。对于系统要执行的每次操作如果都在这一功能列表中,则允许其执行,除此之外的任何操作都视为不可信的,将阻止其执行并报警。可信应用的具体模型设计如图4所示。

图4 安全应用模型

功能列表的内容包括:进程对系统API的调用,存储区的访问,数据传输,允许的操作等。平台启动之后,系统自动初始化该功能列表,为防止功能列表被篡改,MTM负责对FL的保护。行为监测模块实时监控程序的动态,在代码运行过程中发现并阻止不在功能列表中的操作,由于它不考虑恶意代码的特征,因此避免了大量的特征码计算比较的工作量以及特征库的存储空间,适合移动终端的这样资源有限的平台。软件从启动到运行,具体流程如图5所示。

3 性能分析

3.1 Dempster-Shafe原理

完整信任链模型采用静态测量与动态检测相结合的机制,能有效提高平台的安全性和可靠性。采用基于Dempster-Shafer原理计算信任值的方法验证分析,其中两条原则如下[16]:

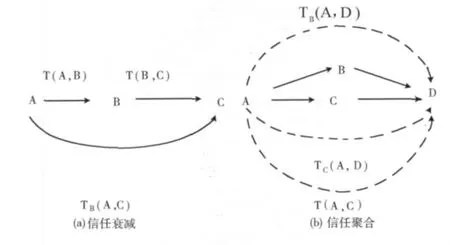

(1)信任衰减原则:节点A经节点B传递到C节点的信任值为TB(A,C),则TB(A,C)≤min(T (A,B),T (B,C))。

图5 软件的运行流程

(2)信任聚合原则:节点A到节点D的信任值为T(A,D),则T (A,D)≥max (TB(A,D),TC(A,D))。

图6 信任基本规则

3.2 完整信任链模型分析

对于静态信任传递过程的分析可以采用Dempster-Shafer原理,静态的可信根直接测量/验证模型如图3所示。分析过程如下:

假设,节点A、B、C、D依次代表MTM、bootloader、OS、应用程序。由于从信任根到各个节点的信任传递,只经过单个路径,且各节点之间相互独立。根据Dempster-Shafer原理的信任衰减原则,TB(A,C)≤T (A,C),同理,TBC(A,D)≤T (A,D),所以最终信任值不会小于max (T (A,B),T (A,C),T (A,D))。因此,采用可信根直接测量/验证模型能够保持可信测量过程的信任值不受损失。

其次,采用动态的信任机制,假设定义所有的软件代码构成的集合为其中ei,1≤i≤n为任意一个待载入的软件代码,并对应一个期望的功能列表在运行过程中实际操作记为:o′im,m为正整数,对于ei∈E的实际过程操作:①o′im∈FL则执行可信的操作,允许执行;②o′imFL则执行不可信的操作,将于阻止并警告;

采用该机制能有效避免单纯依靠测量软件代码静态完整性的脆弱性,应用程序的运行按照预期的可信操作执行,阻止非法的操作,同样在可信的范围之内,确保系统的动态可信性。与现有的信任链模型相比本文提出的完整信任链模型具有以下优点:①减少信任传递路径,有效的降低了信任值在传递过程中的损耗,增加平台的可信度;②在移动终端平台中,主要的可信根RTM得到了MTM的硬件保护,从而在源头上解决了可信根的安全问题;③在启动的过程中,发现不完整的组件,则自行启动恢复功能,保证系统启动过程不受干扰,增强平台的可靠性;④各个组件之间相互独立,添加和删除组件以及软件版本升级,不会影响整个信任链,较之TCG链式的信任结构版本更新更加方便。

3.3 实验验证

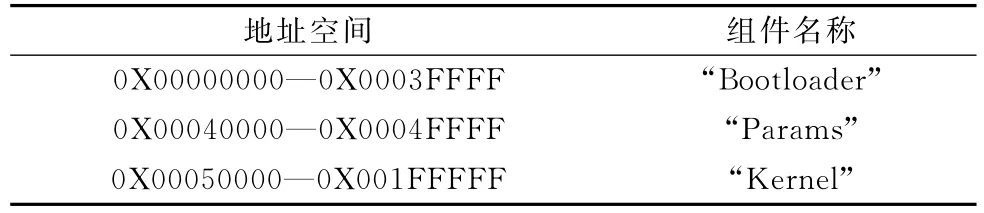

为验证本文提出的完整性信任链模型的安全性及可行性,利用ARM微处理器来搭建MTM模块并模拟安全芯片的功能,对平台的静态信任传递过程进行了实验检验。其中RTM、RTV在芯片内部有指定程序完成,移动平台启动前Flash中的代码分区如表1所示。

表1 Flash中代码分布

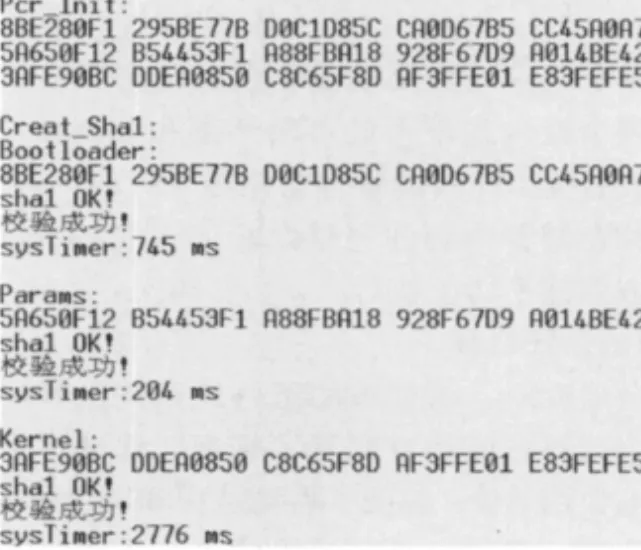

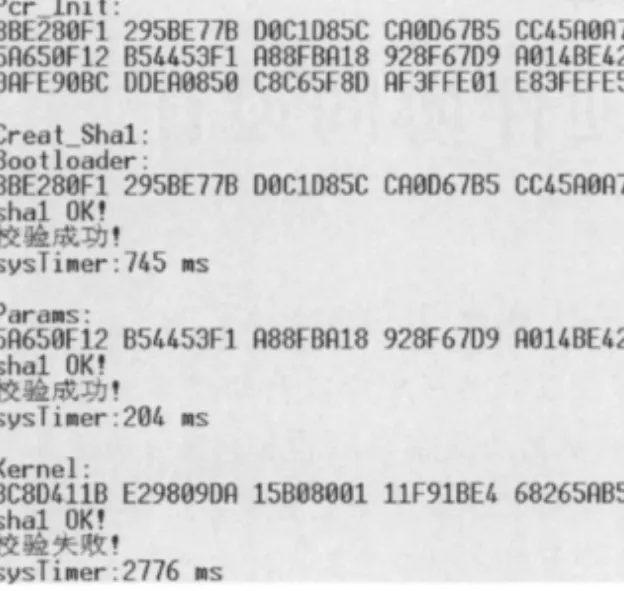

首先,测量根RTM采用sha1算法对组件进行度量,将测量值存储在PCR中,然后,验证根RTV校验测量值与参考值是否相等。具体数据分析如图7、图8所示,首先输出的是平台组件的参考值,其中图7表示正常情况下安全启动的可信测量并验证结果,图8是Kernel被篡改之后的验证结果。由图可知,Kernel部分的测量sha值发生了改变,结果校验未通过,因此该方案能够灵敏的发现被病毒或恶意代码修改的代码部分,从而进一步证实了所提出方案的正确性。

图7 未篡改的测量验证结果

图8 篡改后的结果

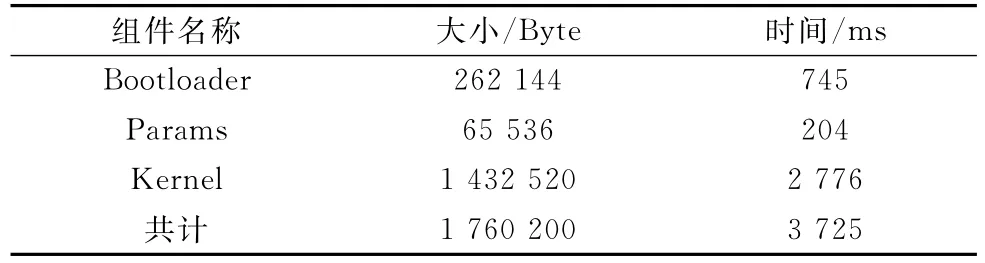

关于测量和验证的时间如表2所示,各个组件的测量/验证过程所消耗的时间不等,内核空间最大,耗时也最长,在移动平台上增加可信的功能共需约3.7s的时间。

表2 各组件的运行时间

4 结束语

可信计算技术是解决目前日益突出的移动终端安全问题的主要途径,具有高安全性能的移动终端更加适合下一代移动通信系统的要求。本文分析目前移动平台信任传递存在的诸多缺陷,针对移动终端的特点及安全需求,提出的基于可信根直接测量/验证和动态检测机制相结合的完整信任链模型。通过信任链理论分析,实现信任传递从启动到应用程序运行整个过程中平台的安全可信,能够有效提高平台的安全性和可靠性。可信启动强调了系统的运行环境和静态的完整性,使用行为监测确保应用的动态完整性,两者结合在一起代表了移动平台对系统的完整性支持功能和安全机制的增强。

[1]Muthukumaran D,Sawani A,Schiffman J.Measuring integrity on mobile phone systems[C].Proceedings of the 13th ACM Symposium in Access Control Models and Technologies,2008:155-164.

[2]MPWG.Mobile phone work group selected use case analyses-v 1.0 [EB/OL].http://www.trustedcomputinggroup.org/resources/mobile_phone_work_group_selected_use_case_analysis_specification_version_10,2009.

[3]TMP.Trusted mobile platform hardware architecture description [EB/OL ].http://www.trustedmobile.org/TMPHWAD-rev1-00.pdf,2004.

[4]TMP.Trusted mobile platform software architecture description [EB/OL ].http://www.trustedmobile.org/TMPSWAD-rev1-00.pdf,2004.

[5]TMP.Trusted mobile platform hardware architecture description [EB/OL].http://www.trustedmobile.org/TMP-Protocol-rev1-00.pdf,2004.

[6]OMTP.Open mobile terminal platform group [EB/OL].http:∥www.omtp.org/wgs-recommendations.html#t rusted,2005.

[7]TCG.Mobile reference architecture specification version 1.0revision 1[EB/OL].http://www.trustedcomputinggroup.org/developers/mobile,2007.

[8]TCG.Mobile trusted module specification version 1.0revision 6 [EB/OL].http://www.trustedcomputinggroup.org/developers/mobile,2008.

[9]Schmidt A U,Kuntze N,Kasper M.On the deployment of mobile trusted modules [C].Las Vegas:Proceedings IEEE Wireless Communications and Networking Conference,2008:3169-3174.

[10]Grossschadl J,Vejda T,Page D.Reassessing the TCG specification for trusted computing in mobile and embedded systems[C].Anaheim:Proceeding IEEE Hardware-Oriented Security and Trust,2008:84-90.

[11]ZHENG Yu,HE Dake,HE Mingxing.Trusted computing based user authentication for mobile equipment [J].Chinese Journal of Computers,2006,29 (8):1255-1264 (in Chinese).[郑宇,何大可,何明星.基于可信计算的移动终端用户认证方案 [J].计算机学报,2006,29 (8):1256-1264.]

[12]CHEN Shuyi,WEN Yingyou,ZHAO Hong.Conceptual design of trusted mobile platform [J].Journal of Northeastern University(Natural Science),2008,29 (8):1096-1099 (in Chinese).[陈书义,闻英友,赵宏.基于可信计算的移动平台设计方案[J].东北大学学报,2008,29 (8):1096-1099.]

[13]WANG Jiangshao,YU Zong,LI Guang.Study of trusted chain technology of computing trusted [J].Computing Engineering and Design,2008,29 (9):2195-2198 (in Chinese).[王江少,余综,李光.可信计算之信任链技术研究 [J].计算机工程与设计,2008,29 (9):2195-2198.]

[14]TCG specification architecture overview [EB/OL].http://www.trustedcomputinggroup.org/resources/tcg_architecture_overview_version_14,2007.

[15]XIAO Xi,HAN Jun,WANG Lunwei.Research on key mechanism of trusted computing platform [J].Journal of Information Engineering University,2007,8 (2):217-220 (in Chinese).[肖曦,韩军,汪伦伟.可信计算平台关键机制研究 [J].信息工程大学学报,2007,8 (2):217-220.]

[16]ZHAO Bo,ZHANG Huanguo,LI Jing,et al.The system architecture and security of trusted PDA [J].Chinese Journal of Computers,2010,33 (1):82-92 (in Chinese).[赵波,张焕国,李晶,等.可信PDA计算机平台系统结构与安全机制 [J].计算机学报,2010,33 (1):82-92.]