利用L2TP技术构建VPN虚拟网

2011-05-14戴红芳

戴红芳,朱 峰

(常熟理工学院 信息化办公室,江苏 常熟 215500)

随着计算机网络与信息技术的不断发展,现代企业对网络的依赖程度越来越高,从信息获取的及时性可以反映出企业的信息化水平.目前,很多企业都在异地设立了分支机构,在信息互通方面,这些分支机构利用计算机网络技术基本上实现了与总部的对接.同时,企业员工希望能在企业外部同样享受网络接入服务,如在家中或出差情况下也能实现网上办公等.为满足少数用户在家中访问企业内部网的需求,并以最小的硬件成本投入和保障数据安全要求下,使用L2TP技术构建VPN虚拟网具有明显的优势.

1 VPN相关概念

虚拟私有网络VPN(Virtual Private Network)是指用户不再需要拥有实际的专用数据线路,而是建立经由公用网的两个远程站点之间的动态连接.所谓私有即此网络仅限于特定的人或组织使用.IETF(Internet Engineering Task Force)草案为基于IP的VPN是这样定义的:使用IP机制仿真出一个私有的广域网[1],即在公共数据网络上通过私有隧道技术虚拟出一条点到点的专线的技术.

根据所要部署的基础结构以及将要解决的特定问题可以将VPN划分为三种类型:远程访问VPN、内联网VPN、外联网VPN.远程访问VPN类型是远程用户首先连上Internet,然后通过Internet拨入公司网络,建立用户与公司网络之间的VPN连接.典型的应用例如教师在家中访问校园网络.内联网VPN类型通过在Internet上为某个组织的远程站点提供站到站的连接,前提也是两个组织之间首先能够实现基于Internet的互访.外联网VPN与内联网VPN基本相同,只是封装节点通常是企业合伙人,而不是同一组织机构.

2 VPN的安全要素与常用VPN技术

网络安全通常包括四个要素:机密性,完整性,数据源认证,反重演.VPN正是利用了这四个要素,从而在不安全的网络上进行安全的数据传输.本文中出现的相关的网络安全术语有:数据加密技术-DES(3DES)、AES,数据鉴别技术-RSA、CA,数据完整性技术-MD5、SHA,Diffie-Hellman密钥和约协议,ISAKMP,SA[2].

经常会被使用到的VPN技术有GRE,IPSEC,PPTP,L2F,L2TP等.它们之间通常都具有很大的相似性.GRE最早在异类网络中使用了隧道封装,作为VPN的雏形影响了后继技术的发展,但其同时还不具备安全特质.IPSEC继承了GRE的隧道技术,同时通过一系列的协议支持对数据进行可定义的加密鉴别,作为迄今为止最完整的一套VPN标准,不仅部署在关键节点,同时在桌面应用中也具有很大的发展潜力.在中小企业的电子商务应用中,GRE一般不作为单一的VPN应用存在,通常结合于IPSEC,这两种技术也更适合于站点与站点之间的网络连接,例如企业总部与分公司之间的通讯.PPTP主要应用于远程接入的需要,类似于传统的DDR拨号,所建立的网络是虚拟的.L2TP(Layer Two Tunneling Protocol)是IETF起草的国际标准隧道协议,它把PPTP和L2F二层隧道协议的优点结合在一起.L2TP提供更加灵活的远程网络接入服务,适用于点到点的远程办公或者家庭办公.

3 L2TP技术原理

在IETF拟定L2TP协议基础上,IT界的大公司如微软、3COM、Cisco、Ascend等纷纷参与了二层隧道协议的制定.为少量用户提供接入企业内部网服务,L2TP技术非常适合构建VPN虚拟网,这种点对点的连接特性由PPP承载协议约定.L2TP支持为接入用户进行内部网动态地址分配,在数据传输过程中,L2TP会对私有网的数据包进行封装,在公共数据网络上数据包的网络地址是透明的.在PPP链路中进行AAA认证可以提高网络接入的安全性,只允许通过认证的PPP客户才能连接到企业内部网中.可采用IPSEC协议保障数据报文的安全性,在用户把数据发往公共数据网之前IPSEC协议对数据进行加密,也可采用用户控制方式或ISP服务商控制方式对数据进行加密.拨号用户只要通过安装、配置专用的VPN拨号软件,就可以方便地创建与企业内部网相连接的虚拟网,从而实现共享企业内部信息的目的.

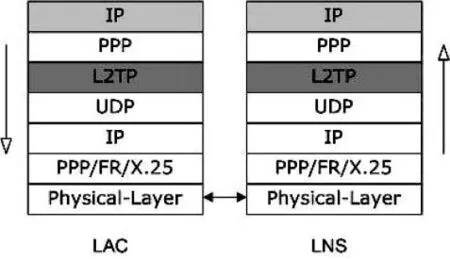

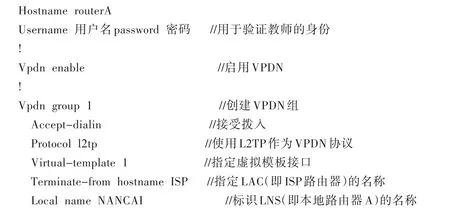

LNS和LAC是组建L2TP网络必不可少的要素.LAC(L2TP Access Concentrator)是互联网服务提供商提供的VPN接入设备,为用户提供AAA服务(Authentication、Authorization、Accounting),LAC负责向LNS(L2TP Network Server)发起 L2TP 隧道和会话协商.专用的VPN服务器、配置L2TP的路由器或接入服务器都可以用做LAC物理设备.作为L2TP企业端的VPN服务器,LNS接收来自LAC的连接请求,验证用户名和口令,并进行地址分配,从而建立L2TP隧道.L2TP协议如图1所示.

LAC用户端的数据链路层将数据报文与PPP封装在一起形成PPP报文后传递给L2TP,L2TP再把PPP报文封装成UDP报文,UDP报文又被封装成可以在公共数据网络上传输的IP报文后就完成了VPN的私有数据的封装.值得注意的是此时的IP报文包含了另一个IP报文,在PPP上层的IP报文中的IP地址是私有地址,而最后封装完成的IP报文中的IP地址是公有地址.LNS服务器端收到L2TP协议的IP报文后,依次去掉IP、UDP、L2TP、PPP报文头就可以得到用户IP数据报文,就实现了用户IP数据的透明隧道传输.在报文传输过程中,PPP报头和报文是保持不变的,这也说明了L2TP是一个二层VPN隧道协议.

图1 L2TP协议

4 L2TP技术虚拟网的实现

VPN本身对于ISP是透明的,即ISP不参与VPN的建立,它只负责Internet的连通性.在L2TP中ISP不再只是简单的传输通道,同时它也参与了VPN隧道的建立过程.L2TP隧道是在ISP以及相关机构的路由器之间建立,而不像在PPTP隧道中那样建立于客户端与机构路由器之间.

L2TP会话的建立过程可以分解为三个阶段:首先客户机通过标准的调制解调器或者ISDN客户端发起与ISP的LAC(L2TP访问集中器)之间的PPP连接;LAC根据用户提供的帐号发起与特定LNS(L2TP网络服务器,即客户所要访问机构的路由器)之间的L2TP隧道,并协商参数;最后,L2TP隧道建立,客户机与机构网络之间可以通过Internet传输数据[3].

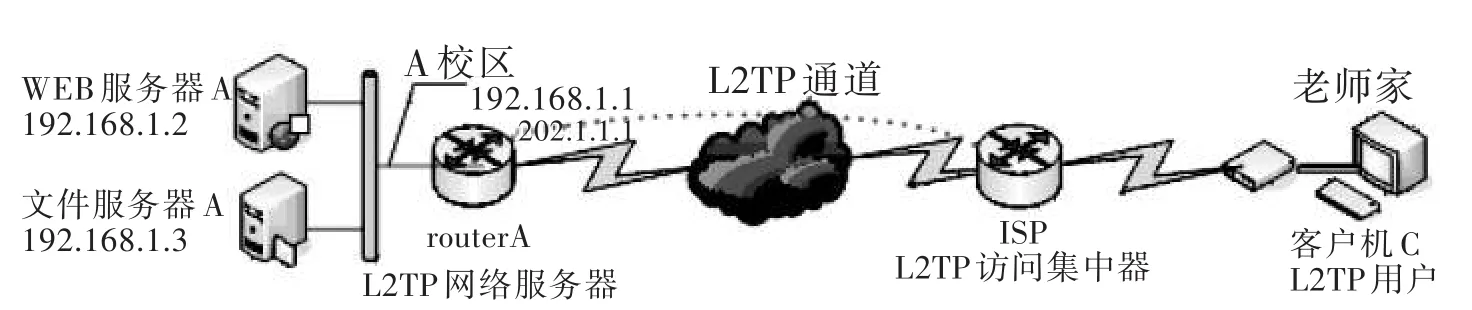

假设教师希望在家中登陆校园网络的文件服务器A,上传教学课件以供学生下载.此时除了需要在A校区的路由器A上配置LAC接受拨入以外,同时也需要在ISP的路由器上配置LNS请求拨入.L2TP拓扑图如图2所示.

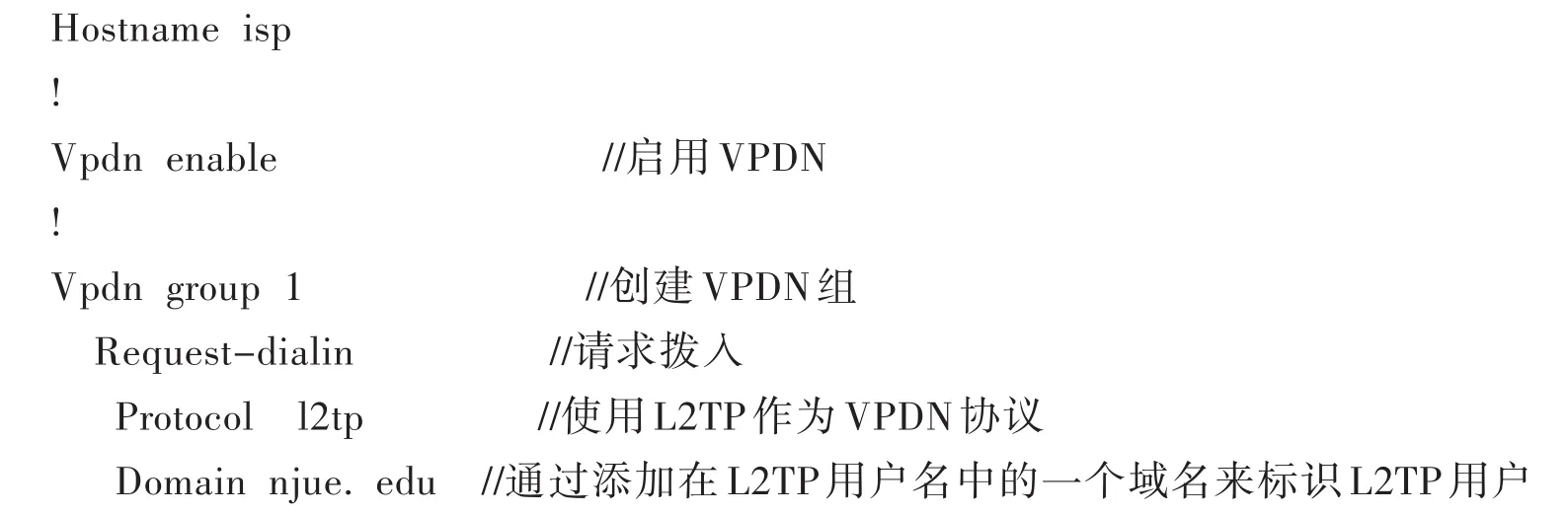

(1)ISP(LAC)上请求拨入的配置

图2 L2TP拓扑图

建立编号为1的VPDN组,并允许通过此网络设备进行L2TP的拨入请求,以域名Domain njue.edu来映射远程用户拨入的LNS,并通过名称与口令对LNS进行身份鉴别:

Initiate-to ip 202.1.1.1 limit 100 //指定LNS(即路由器A)的IP地址以及允许进行的VPN会话数量(此处为最高100个会话)

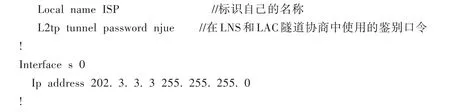

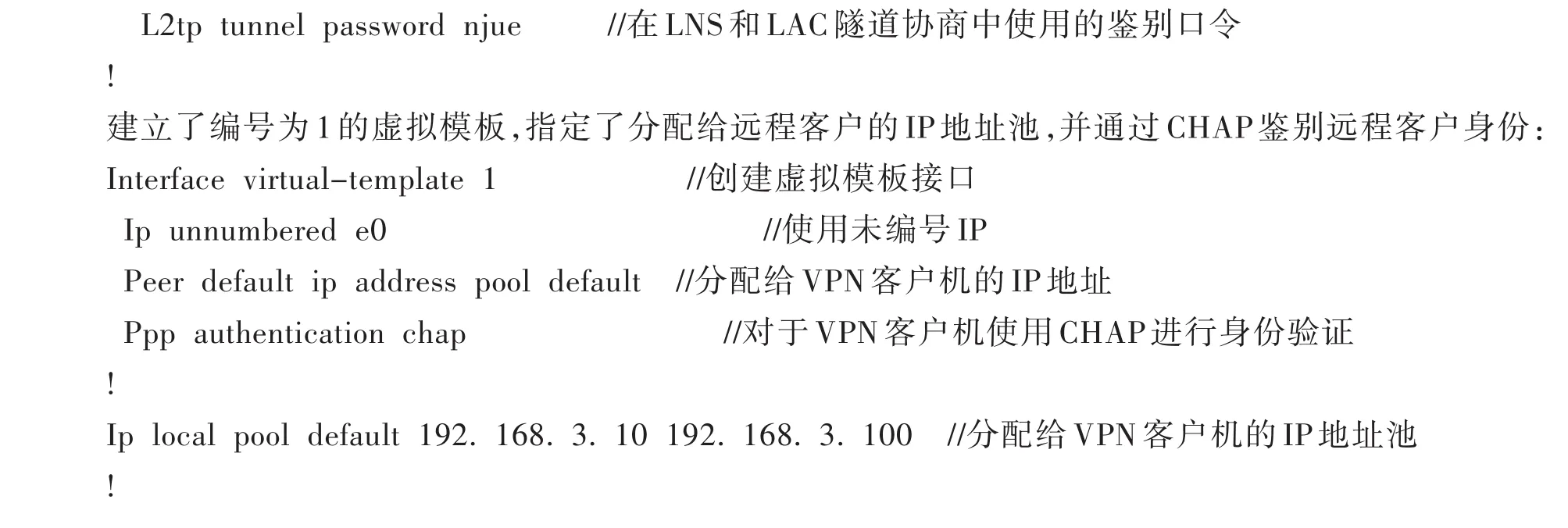

(2)路由器A(LNS)上接受拨入的配置

建立编号为1的VPDN组,并允许此网络设备接受LAC的L2TP拨入请求.并通过名称与口令对LAC进行身份鉴别:

5 结 论

VPN是隧道技术与加密技术的结合,通过隧道技术在公用网络上模拟出私有专线,用加密技术保护敏感数据流的传输.根据不同企业的VPN接入要求,需提供不同的VPN接入方案.L2TP的优点在于可以在很多的连接媒介上执行,只要能提供面向数据包的点对点的连接媒介就可以,大大降低了硬件成本投入;L2TP支持包头压缩,当包头压缩后,只占用4个字节,减少了系统开销;L2TP还支持隧道身份验证.因此,L2TP VPN技术适合于远程办公以及家庭办公.

[1]Jeff Doyle.TCP/IP路由技术[M].北京:人民邮电出版社,2005:43.

[2]Vijay Bollapragada,Mohamed Khalid,Scott Wainner.IPSec VPN Design[M].Indianapolis:Cisco Press,2005:210.

[3]Adam Quiggle.实现Cisco VPN实践指南[M].北京:机械工业出版社,2003:89.