电子商务环境下基于证据理论的信任评估模型

2011-01-18吴碧霞

吴碧霞

(闽北职业技术学院 信息工程系,福建 南平 353000)

电子商务的兴起,是世界商业史的巨大革命,正逐步改变和引导人们的消费观念,然而,由于电子商务商家在电子商务网络中的分布性、动态性和自治性,交易信息的不对称性、时空分离、新的买卖分离的都隐藏着交易风险,信任成为制约电子商务发展的瓶颈.由于理论研究滞后于电子商务的商业世间,现阶段电子商务提出的信任管理体系和制度相对简单,与电子商务迅猛发展的趋势不匹配,各大电子商务网站如淘宝、阿里巴巴都出现了信任危机,建立电子商务信任管理体系和信任监督机制,以及信任的第三方管理等成为电子商务要发展必须要解决的问题.Tan[1]指出电子商务能真正意义的成功的出路在于消费者对虚拟电子商务环境取得普遍信任.王广惠[2]和于宁[3]分别阐述了电子商务环境下信任危机产生的原因和信任的生命周期.庞川[4]建立了一个影响消费者网络信任的路径模型,通过统计学工具找出影响消费者网络信任的主要路径.李沁芳[5]提出在电子商务在线交易中,应通过正式约束以及非正式约束建立起制度信任机制,即法律、技术保障和可信的第三方中介机构,以及在线交易主体的声誉反馈机制、合作规范等.王鲁斌[6]综述了电子商务中的信任管理现存的问题,提出了电子商务信任管理框架.程云喜[7]则从博弈的视角分析了电子商务的风险.以上研究都是基于社会学、经济、制度等定性方面的研究,而目前电子商务环境下企业节点间的信任量化方面的研究较少,缺乏对电子商务环境下信任值的计量计算、动态演化和的系统研究以及对整个电子商务系统的信任机制的建模仿真.

本文分析了电子商务环境下节点间的信任的影响因素,并建立了基于证据理论的信任评估模型,模型能很好的模拟交易模型,对电子商务节点间的信任进行量化,对商业活动提供辅助决策.

1 证据理论

证据理论1967年由Dempster & Shafer于提出并进一步完善的一种不确定推理理论,也称为 D-S证据理论,最早应用于专家系统的设计开发中,具有优秀的处理不确定信息的能力.作为一种不确定推理的方法,证据理论的主要优点是:满足比贝叶斯概率论更弱的条件,适用于表达、分析和合成不确定性事件和信源,应用于有条件地依赖多属性的决策,可以从不完全 或不确定的知识或信息中做出推理,进而辅助决策,克服了概率方法在处理不知道信息时的不合理性.证据理论在医学诊断、目标识别、军事指挥等诸多 领域中获得 广泛应用,本文就是证据理论在电子商务系统信任模型的应用.

1)基本概率分配

基本概率分配:Basic Probability Assignment,简称BPA.在识别框架上的BPA是一个2Θ[0,1]的函数m,称为mass函数.并且满足其中A代表了一个可能的评价子集.m(A)为A这个评语的支持度.满足:

(A)=1 且m(φ)=0

2)合成规则

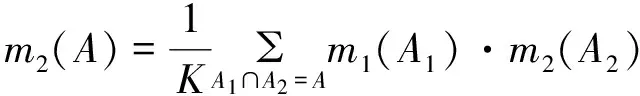

Dempster合成规则(Dempster’s combinational rule)也称证据合成公式,其定义如下:对于A,识别框架上的有限个mass函数m1,m2,…,mn的Dempster合成规则为:

(1)

其中:K为归一化常数:

可以证明D-s证据合成规则具有交换性和结合性,所以多条(n)证据的合成 可按照证据的合成公式合成n-1次获得融合值,并且最终获得融合信任值与组合次序无关.得到如下的融合公式:

(2)

2 电子商务环境下信任模型及其证据理论表达

2.1 信任评估模型

电子商务环境下中的信任评估模型采用分布式环境,电子商务系统中企业节点间两两进行信任的量化评估,信任的评估是一个双向评价的过程,节点企业之间互为主体客体关系.信任的获取取决于客体对主题的交易历史的表现以及其他曾经与客体发生交易的第三方的推荐信任,随着客体在整个电子商务环境下交易行为的变化而改变.根据以上前提设计了基于DS证据理论的信任评估模型.该信任模型模拟人类社会学信任形成的特性,将电子商务环境下的信任表示为直接信任和间接信任的融合.首先,评估节点根据主客体双方的交易历史根据交易的成功率和满意度建立对被评估节点的直接信任值,并根据被评估节点的在后续交易表现变化进行更新;其次,评估主体节点咨询其他与客体有交易历史的节点提供对被评估节点的信任作为客体的间接信任值 ;最后根据式(1)、(2)合成规则将直接信任值和间接信任值合成,得到对被评估节点的综合信任值,作为下一次交易决策的辅助支持.

2.2 电子商务环境下信任的证据理论形式化定义

设定信任的识别框架为θ={T(信任),-T(不信任)},θ的幂集2θ为{{φ},{T},{-T},{T,-T}},其中:m(φ)=0.因此,本模型中节点的信任值定义为如下向量形式:(m{T},m{T,-T},m{-T}),其中:m({T})表示对企业节点的评价为信任的支持度,m({-T})表示证据对企业节点评价为不可信的支持度.Bel({T})=m({T}),Pl({T})=m({T})+m({T,-T}),{T}的中性证据区间宽度为m({T,一T}),m({T,一T})表示为证据对节点信任评价的模糊程度.m({T,-T})也反映了证据对节点信任的或不可信的不确定程度,其长度越大表示不确定度越大.

2.3 直接信任的量化

直接信任值用DT(Direct Trust)表示.设节点u对节点v进行信任评估,则节点u对节点v的直接信任值为DT.DT= (m{T},m{-T},m{T,-T}).DT的计算过程是利用初始化的初始信任值根据主客体的交易历史进行动态更新的过程,更新的过程主要是节点u对节点v的交易行为的表现结果(如:交货的准时度、货物的质量、资金准时度等)的统计:好的次数为a,坏的次数b,不确定的次数c.“不确定”指的是无法判断被评估节点行为此次交易的好坏,是评估节点交易行为中自身表现的模糊性以及主题表现出的认知的主观模糊性影响导致的结果.按照下列公式进行直接信任的动态更新 .

(3)

2.4 间接信任的聚合

间接信任值用IT(Indirect Trust)表示.当主体企业节点u需要决定是否与被评估企业节点v合作时需要向其它节点咨询节点V的间接信任值,然后进行信任值的综合,利用所得的综合信任值作为是作为是否尽心交易的辅助决策资源.本模型中间接信任值的推荐采用向与被评估节点交易过的企业节点征求其对被评估节点的直接信任作为主体对客体的间接信任并进行融合,为防止恶意节点的夸大和诋毁等攻击,采用改进的证据理论融合方法-基于相似支持度的证据理论合成方法[8]进行融合.计算过程如下:

按照公式计算各个证据的冲突距离:

du,v=sqr[(||mu,j||2+||mv,j||2-2[mu,j,mv,j])/2]

(4)

节点u通过式就可以确定任意两个分信任值间的冲突程度,其中j为提供推荐信任的节点.

sij=1-dij

(5)

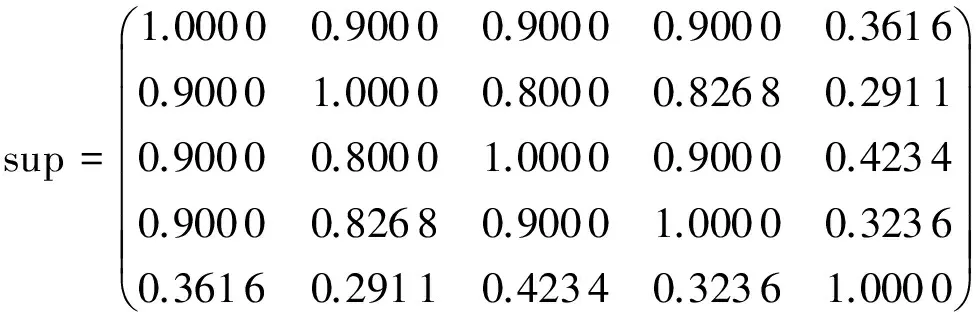

将所有分信任值两两间的相似程度表示为矩阵形式,所得矩阵称为相似支持度矩阵S,如式3所示.分信任值的相对权重计算:

(6)

权重的确定方法是:某单个推荐信任值与群体分信任值的相似度越高,说明其越可信,其分配的权重也越大.即个体推荐信任值的权重与其受支持的程度成正比例关系.权重的计算公式如下:

(7)

(8)

将各个推荐信任值按照其推荐信任值获得的权重进行修正,将修正后的证据按照合成规则进行合成,得到的信任值即为其综合信任值.

3 数值模拟

这里利用仿真实验对模型的性能进行检验.实验基于Matlab平台.模拟了100次直接交易.得到交易后的结果为a=60,b=20,c=20得到信任的概率分配函数为(m{T},m{T,-T},m{-T})=(0.6,0.2 ,0.2),共有四个节点与被评估节点有直接交互历史,收到4个间接信任值:IT1=(0.60,0.10,0.30),IT2=(0.60,0.30,0.10),IT3=(0.70,0.20,0.10) ,IT4=(0.00,0.95,0.05)显然第四个推荐信任值,存在很大冲突距离,可以认为是恶意推荐.如果不利用基于改进的证据理论直接合成受到IT4的干扰得到的结果为(0.51,0.48,0.01)这与现实情况不符.使用改进的证据理论方法计算得到相似支持度矩阵为:

得到的权重为:W=(1.000 0 0.920 4 0.987 5 0.963 7 0.457 2)显然第4个得到的权重较小,说明其可能为恶意节点,最后利用合成规则得到的信任值为(0.865 5 0.131 3 0.003 2),显然该模型通过给恶意节点分配一个很小的权重来减小了其对整个评估结果的影响,模型较好的摒除了恶意推荐的影响.

4 结论

本文提出了一种基于DS证据理论电子商务环境下企业节点间的信任评估模型.实现了信任的量化表达和动态更新,以及信任的融合,很好的模拟了真实环境下社会学中的信任机制,能够为虚拟交易系统中的企业节点提供良好的决策辅助.

[1] Hua Tan,Walter Thoen.Toward a Generic Model of Trust for Electronic Commerce[J].International Journal of Electronic Commerce,2001,5(2):61-74.

[2] 王广慧,刘伟江.论电子商务中的信任问题[J].现代情报,2005,9(9):213-214.

[3] 于宁.电子商务环境下消费者信任生命周期研究[J].科技信息,2008,17:551-552.

[4] 庞川.B-to-C环境下影响消费者网络信任因素的研究[D].上海:复旦大学, 2003.

[5] 李沁芳,刘仲英.电子商务中基于制度的信任研究[J].改革与战略,2007(7):122-125.

[6] 王鲁滨,张巍.电子商务信任管理研究[J].中央财经大学学报,2006(1):73-79.

[7] 程云喜.电子商务信用风险的再思考:一个博弈分析视角[J].商业研究,2007(11):173-175.

[8] 成坚,冯仁剑.基于D-S证据理论的无线传感器网络信任评估模型[J].传感技术学报,2009(12):1802-1807.