欺骗攻击下具备隐私保护的多智能体系统均值趋同控制

2023-03-06应晨铎伍益明何熊熊

应晨铎 伍益明 徐 明 郑 宁 何熊熊

随着技术的进步与时代的发展,人工智能已然成为当前自动化研究领域的一片广阔热土.其中分布式人工智能则是未来人工智能发展的趋势之一.多智能体系统作为分布式人工智能的重要实现应用,其已成为许多复杂人工智能系统的核心技术[1].多智能体系统是由多个具有一定感知、计算、执行和通信能力的智能个体组成的网络系统[2].目前,多智能体系统已经被广泛应用于与日常生活及工业生产息息相关的领域,例如: 无人机协同编队[3]、智能城市交通[1]、智能电网[4]等.趋同问题作为多智能体系统分布式协作控制领域中最基础的研究方向之一,是指在没有控制中心的情况下,系统中每个智能体(或节点)仅使用邻居间相互广播的状态信息,将智能体动力学方程与通信网络拓扑耦合成复杂网络,并使用合适的分布式控制算法,从而在有限时间内实现所有智能体状态值的一致或同步.

然而,由于多智能体系统所具有的开放式网络环境、通信渠道种类单一、节点同构性高且单个节点资源有限等特性,使得网络中通讯链路容易被恶意第三方窃听或破坏.因此如何在恶意网络环境下实现节点之间状态信息的隐私保护和精准趋同,已成为多智能体系统研究的新挑战.具体地,多智能体系统趋同控制在实际应用中面临两个关键问题:1)节点自身初始状态信息的隐私泄露问题;2)节点间的通信链路可能会遭受网络攻击的问题,如拒绝服务(Denial-of-service,DoS)攻击、欺骗攻击等.

在过去10 年,已有较多研究人员针对节点初始状态值的隐私问题开展相关的研究工作.研究的目标是在确保多智能体系统趋同的基础上,避免网络中节点的状态值隐私泄露.一方面,有研究人员针对迭代趋同问题提出了一种差分隐私迭代同步趋同机制[5].但是采用差分隐私机制所带来的收敛状态与期望状态不精确一致问题无法避免.随后,使用差分隐私机制并针对不同等级隐私需求的分布式趋同方法被提出[6-8].这类方法的基本思想是在信息交互过程中用零和随机噪声掩盖真实状态值,通过精心设计噪声插入过程实现趋同并保护节点隐私.其次,有学者针对均值趋同问题提出了一种添加伪随机偏移量的隐私保护方法[9],它克服了使用差分隐私机制导致的精度下降的不足.此外,有学者研究利用可观测性的概念,结合图论和优化工具来保护节点隐私[10-12].这类方法的本质是通过调整网络拓扑中的链路权重以减小窃听者推算被窃听节点的观测能力,从而保护节点的隐私.另一方面,部分研究人员开始将目光投向逐步应用的同态加密技术.同态加密技术在文献[13-14]中被应用于计算加密域的趋同.网络中每个节点仅能获得其他节点交互的加密值,因此节点的状态值是保密的.但是同态加密技术也有不足之处,它的计算复杂度非常大导致资源开销显著增加.为了摆脱使用同态加密技术所带来的限制,有学者将安全多方计算中的方法融入到分布式趋同控制系统中,例如: 基于加性秘密共享的隐私保护均值趋同算法[15],以及基于Shamir秘密共享的隐私保护异步均值算法[16]等.这类基于秘密共享的隐私保护方法虽然减少了计算和通信消耗,但仍不适用于单个智能体计算和通信资源有限的分布式多智能体系统.最近,Wang[17]提出了一种基于状态分解的隐私保护均值趋同机制,主要思想是将每个节点的初始状态分解为两个随机状态值子状态,让一个子状态扮演分解前原节点的角色参与邻居节点间的信息交互,而另一子状态则被隐藏起来仅与第一个子状态通信.该机制能够使系统达成均值趋同的目标,并且保护每个节点的初始状态信息不被泄露.

上述的研究成果均假设在安全理想的网络环境下,即系统不存在网络攻击的前提下得出的.然而,在实际应用场景中,由于智能体的组成部件众多,组件之间的通信链路和智能体之间的通信链路皆有可能遭受网络攻击,导致相关的多智能体系统趋同控制方法不再适用,这使得研究多智能体系统在各种类型的网络攻击下的安全趋同发展迅速,并产出了大量的研究成果.目前,多智能体系统中常见的网络攻击主要有DoS 攻击[18-21]和欺骗攻击[22-25]两种形式.欺骗攻击作为一种典型的网络攻击类型,在攻击者精心设计的情况下可以巧妙地绕过攻击检测机制的监测,造成严重的损失.与DoS 攻击相比,欺骗攻击更难发现,同时严重影响数据的完整性[26].多智能体系统分布式网络可能遭受例如数据重放、数据篡改、虚假数据注入等不同形式的欺骗攻击导致系统不能达成共识状态.近年来,学者们从不同的角度入手对欺骗攻击下的多智能体系统趋同问题开展了相关研究并取得了较多的成果.其中,有学者提出一种基于后退地平线控制方法的新型分布式弹性算法[22],解决了攻击者针对控制器-执行器通信渠道重复传送数据的重放式欺骗攻击.此外,有学者针对传感器-控制器通信渠道提出了一个新的分布式观测器[23],通过使用这个观测器来估计相对完整的状态,然后在反馈协议中使用估计的状态,最终实现系统在网络攻击下的共识.同样的,针对传感器-控制器通道,有研究者提出了一种分布式安全脉冲控制器[24],通过引入与每个通信通道相关的随机变量,实现了存在虚假数据注入形式的欺骗攻击下的趋同.

然而,上述文献仅考虑隐私保护需求或网络容错功能.例如,Wang[17]提出的状态分解机制满足了对于节点初始状态值的隐私需求,但是如果遭受欺骗攻击,则系统将不能实现预期的均值趋同.文献[23]提出的重设计观测器能够抵御网络中可能出现的欺骗攻击,但是若存在一个只窃听交互信息不产生恶意攻击行为的第三方,网络中节点的隐私就无法保证.目前,已有部分同时考虑隐私保护需求和网络容错功能的文献.Li 等[27]率先开展了分布式多智能体网络在信道攻击下系统全局一致性的工作,随后在文献[28]中更进一步地提出在有限资源条件及隐私保护需求下的高效分布式算法.特别针对分布式系统优化问题,文献[29]提出了一种时变非平衡有向网络环境下差分隐私随机次梯度推送算法.2019 年,Fiore 等[30]进行了欺骗攻击下满足差分隐私需求的多智能体系统弹性趋同研究工作,但成果仍存在非精确均值趋同、未考虑节点内部通讯链路的安全状况等可以进一步改进和扩展的地方.随着多智能体系统在关键领域的逐步应用,如何设计兼顾隐私保护需求和网络容错功能的多智能体系统趋同控制算法成为亟须研究的热点问题,这也是本文的研究重点.

基于上述研究与总结,本文主要致力于研究欺骗攻击下保护节点初始值隐私信息的多智能体系统均值趋同问题,从而完善和补充现有趋同算法的相关研究成果.本文围绕系统的容错能力开展研究,不关注检测和处理网络攻击的能力,而是关注分布式控制算法在网络攻击下完成预期趋同的鲁棒设计实现.本文主要贡献包括以下3 个方面:

1)不同于文献[24-25]对网络攻击的建模,本文考虑了欺骗攻击在多智能体系统中对不同类型通信链路的攻击特性和发生范围,提出了广义f-局部攻击模型.新攻击模型相比于传统攻击模型考虑的场景更面向实际应用,具有一定的普适性.

2)针对提出的广义f-局部攻击模型欺骗攻击下的无向通信拓扑结构多智能体系统,提出一种基于状态分解机制的隐私保护与弹性均值趋同控制算法.相比于文献[17],本文提出的算法在保证节点初始状态值的隐私基础上进一步实现了网络容错功能.理论分析证明在一定网络鲁棒性条件下系统可容忍一定数量的通信链路遭受欺骗攻击破坏,并最终实现均值趋同.

3)相比于文献[24,26],本文扩宽了欺骗攻击的抵御范围,从单一通信链路防御扩展到多类型不同链路的全面防御,针对不同链路传输的多类型数据的篡改进行相应的处理.

本文内容结构如下: 第1 节介绍本文需要用到的图论知识和网络鲁棒性等相关预备知识;第2 节对广义f-局部攻击模型欺骗攻击进行建模以及给出相关假设,随后给出引理及其证明;第3 节提出欺骗攻击下具备隐私保护的均值趋同控制算法,并分别对算法在欺骗攻击下的系统均值趋同以及隐私保护能力进行分析;第4 节通过四组数值仿真实验验证所提算法的有效性;第5 节是总结与展望.

1 预备知识

1.1 图论知识

考虑一个通信网络拓扑结构为无向加权图G=(V,E,A) 的多智能体系统,系统由N个节点组成,其中节点集和边集分别表示为V={v1,v2,...,vN}和E⊆V×V.两个节点之间的连接关系用邻接矩阵(权重矩阵)表示,如果(vj,vi)∈E,表示节点vi和节点vj之间存在着信息交互,则aij >0,否则aij=0.无向图的定义规定图的邻接矩阵是对称的,即如果 (vj,vi)∈E,则有(vi,vj)∈E,且aji=aij.同时,本文不考虑节点自环情况,即aii=0.Ni={vj ∈V|(vj,vi)∈E}代表节点vi的邻居节点集.

注1.AB表示集合{x:x ∈A,x∈/B}.

除了上述提到的图论相关知识以外,本文涉及到文献[31]提出的r-可达集和r-鲁棒图概念.值得一提的是,其中的r-鲁棒图概念之后被文献[32]加以延伸,提出了强r-鲁棒图概念.

定义1 (r -可达集)[31].对于一个图G,其节点的一个子集S,如果∃vi ∈S满足|NiS|≥r,其中r ∈Z≥1,则称该子集S为r-可达集合.

定义2 (强 r -鲁棒图)[32].对于图G,如果对任意一个非空子集S⊆V,S是r-可达集合或者∃vi ∈S满足VS ⊆Ni,其中r∈Z≥1并且则称G为强r-鲁棒图.

鲁棒性概念是通信网络拓扑图的连通性衡量标准.根据本文所需,笔者将r-可达集和强r-鲁棒图概念分别修改为如下定义:

定义3 (r -链路可达集).对于一个图G,其节点的一个子集S,如果∃vi ∈S满足 |CiCS|≥2r,其中r∈Z≥1,Ci表示与节点vi相关的所有通信链路,则称该子集S为r-链路可达集.

注2.CS表示与子集S相关的所有通信链路,当集合中仅包含一个节点时,该集合相关的通信链路为 0,即 |CS|=0.当集合中包含多个节点时该集合相关的通信链路为集合中节点相连的通信链路.

定义4 (强 r -链路鲁棒图).对于图G,如果对任意一个非空子集S⊆V,S是r-链路可达集或者∃vi ∈S,满足CV CS ⊆Ci,其中r∈Z≥1并且则称G为强r-链路鲁棒图.

1.2 分布式均值趋同

在一个由N个智能体组成的多智能体分布式网络G中,每一个智能体vi ∈V在时刻k拥有一个标量状态值xi[k].分布式均值趋同问题的目标即每个智能体节点仅使用从邻居节点接收到的局部信息,使得网络中智能体节点状态值xi[k]最终收敛于它们的初始平均值下述定义形式化了分布式均值趋同问题的目标.

定义5 (均值趋同)[32].对于一个由N个智能体节点组成的拓扑图G所代表的多智能体分布式网络,如果对每一个节点的初始状态值xi[0],i=1,2,···,N,满足limk→+∞xi[k]=xa,∀i ∈{1, 2,···,N},则称该网络达成均值趋同.

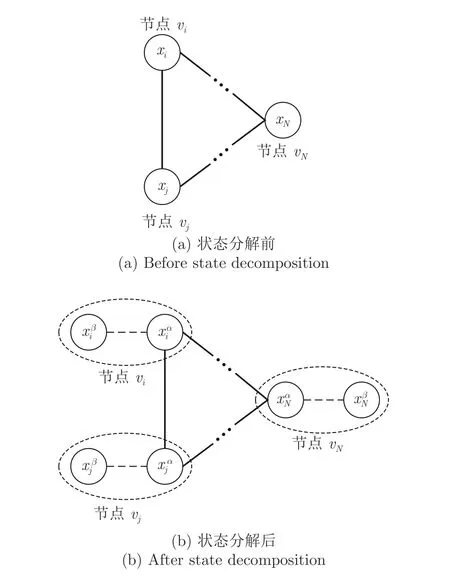

1.3 状态分解

状态分解方法由文献[17]在2019 年提出,是一种噪声避免的隐私保护方法.该方法的主要思想是将每个节点的状态值xi分解成两个子状态,分别用表示.具体来说,节点初始状态的子状态值在满足条件:的前提下可以取为任意实数.

图1 状态分解方法示例图Fig.1 Example diagram of state decomposition method

2 问题描述

本文考虑的研究对象为由N个智能体组成的一阶离散多智能体系统,系统中的智能体遵循预先设定的动力学方程:

式中,xi[k] 表示智能体vi在k时刻的状态值,θi是下文将要设计的隐私保护状态值,εi为控制增益,ui为下文将要设计的控制输入.需要注意的是,本文所考虑的智能体节点由控制器、执行器、传感器三部分构成,控制器负责接收由传感器发送来的邻居节点数据并经过处理发送给执行器,执行器收到控制器发送的数据对其进行处理并最终更新节点的状态值,ui在数据交互过程中可能受欺骗攻击的影响而无法传输原始的正确状态值.

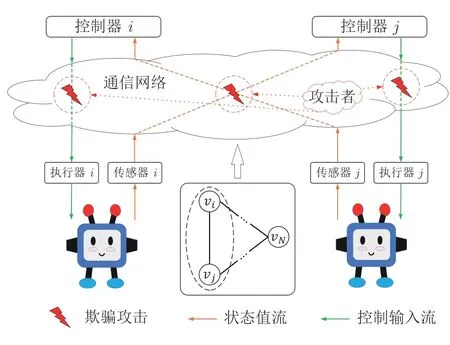

2.1 欺骗攻击模型

近年来随着云技术的发展,大量的分布式多智能体系统开始采用基于云辅助的协同控制[33].基于云辅助的协同控制通过一个开放的网络环境进行数据传输.本文考虑针对通信链路传输数据的数据篡改欺骗攻击.基于云辅助的协同控制中通信链路可分为两类,一类为智能体组件(如控制器、执行器等)之间的节点内部通信链路,另一类为节点间信息交互的外部通信链路.在多智能体系统分布式网络中,不同类型的通信链路遭遇欺骗攻击的示意图如图2 所示.

图2 中,节点vi和节点vj为多智能体系统网络中相邻的一对邻居节点.对于系统中任一智能体,一条智能体组件之间的内部通信链路(控制器至执行器)对应一条节点间信息交互的外部通信链路(传感器至控制器).

图2 欺骗攻击下多智能体系统分布式网络示意图Fig.2 The diagram of the multi-agent system distributed network under deception attacks

当多智能体系统启动并完成初始化阶段后,攻击者探测到通信链路中的数据传输行为,开始针对不同的通信链路发动攻击.在k时刻欺骗攻击对节点vj至节点vi的外部通信链路中传输的数据进行篡改,其数学模型可以表示为:

式中,pij[k] 为攻击参数,当欺骗攻击在节点vj至节点vi的外部通信链路中发生时pij[k]=1,否 则表示欺骗攻击篡改的数值.在k时刻欺骗攻击对节点vi的内部通信链路中传输的数据进行篡改,其数学模型可以表示为:

式中,pi[k] 为攻击参数,当欺骗攻击在节点vi的内部通信链路中发生时pi[k]=1,否则表示欺骗攻击篡改的数值.攻击者的目标是通过改变精心设计的得到任意篡改后的数值使得系统中各个节点接收到篡改后的错误状态值信息,进而达到破坏多智能体系统分布式网络趋同的目的.

考虑到实际应用环境中恶意攻击者自身资源的有限性以及经济效益的回报率,通常真实环境下的网络攻击存在着一定的约束.因此,本文将首先介绍f-局部攻击的模型定义,该攻击模型在现有文献[23,25,34]中已被广泛采用.其概念具体定义如下:

定义6 (f -局部攻击)[34].对于分布式网络中的任一智能体,在任意时刻其邻居节点中恶意节点的数量小于等于f,则称此类攻击模型为f-局部攻击.

传统攻击模型可以通过节点的度等网络特性确定网络攻击约束条件f的数值.然而,本文所考虑的欺骗攻击发生范围已不再局限于恶意邻居节点数量,而是同时考虑了节点间信息交互的外部通信链路以及智能体组件内部通信链路遭受欺骗攻击的数量.节点的度等网络特性通常仅能表示节点间信息交互的外部通信链路数量,使得传统攻击模型不再适用.同时,本文攻击模型相比较于传统攻击模型适用范围更广泛,从而具有一定的普适性以及实际应用价值.因此,本文拓展了传统的f-局部攻击模型,提出了广义f-局部攻击模型,具体定义如下:

定义7 (广义f-局部攻击).对于分布式网络中的任一智能体,如果在该节点相关的通信链路中,任意时刻遭受欺骗攻击的通信链路数量之和小于等于f,则称此类攻击模型为广义f-局部攻击.数学模型表示为:

注3.本文欺骗攻击针对的对象不同于传统模型,不考虑邻居恶意节点数量而是关注相关通信链路被破坏数量,因此与节点的度等网络特性无关.

2.2 系统假设

通过结合上述给出的广义f-局部攻击模型以及欺骗攻击针对多智能体系统分布式网络的发生特性,本文对所研究的基于云辅助协同控制的一阶离散多智能体系统做出以下假设:

假设1.系统中与任意一个智能体相关的所有通信链路中在任意k>2 时刻至多有f条通信链路同时遭受欺骗攻击,即满足定义7 攻击模型.具体来说,即对于任意vi ∈V,在任意k>2 时刻,都有下式成立:

式中,Ai表示与节点vi相关的遭受欺骗攻击的通信链路.

注4.不同于单一链路攻击仅考虑对某一种数据(如节点状态值或控制输入等)进行篡改,本文攻击模型考虑与节点相关的所有被攻击通信链路,并在后续控制算法设计中处理不同类型被篡改的数据.

假设2.系统在k=1 与k=2 时刻的网络环境是安全的,即没有恶意攻击的存在.并且对于所有vi ∈V,ai,αβ的值是未知的.

注5.在真实应用环境中,攻击者对目标发动的攻击往往需要一定的部署和准备时间,因此本文合理假设在系统初始运行阶段网络环境暂时是安全的.

根据上述假设,可以得出系统具备如下属性:

引理 1.多智能体系统 (1) 在k=1 时刻执行状态分解方法更新后重组各节点子状态,其均值不变.

证明.由第1.3 节可知,节点初始状态值xi[0]经过状态分解后产生的子状态值需要满足条件:本文引用文献[17]的状态更新方程并加以修改,得到系统中节点在k=1时刻的动力学方程为:

此时,得到重组后的节点状态值为:

由此,可以得到:

根据无向拓扑图的特性可以得到aij=aji,对于任意vi,vj ∈V,有:

将式(9)代入式(8),易得:

最后,将式(10)代入式(8),可得:

综上,由式(11)不难看出,在经过一次状态分解方法后重构各节点子状态,系统节点状态均值仍维持不变. □

根据上述提出的欺骗攻击模型以及相关的系统假设,本文的研究目标是设计一种控制算法,使得:1)多智能体系统分布式网络达到均值趋同的同时实现智能体初始状态值的隐私保护;2)算法无论是面对特定通信链路的攻击抑或是面对针对不同类型的通信链路同时发动攻击均能够拥有一定的弹性.

3 算法设计

3.1 弹性分布式检索

为便于后续控制算法的描述与理解,首先对弹性分布式检索的概念进行定义.

定义8 (弹性分布式检索)[32].如果系统中任意节点vi ∈V可以检索到所有其他节点的初始状态值,即xj[0],vj ∈V vi,则称该欺骗攻击下的多智能体系统分布式网络中节点实现了弹性分布式检索.

3.2 基于状态分解的弹性均值趋同算法

为了实现欺骗攻击下具备隐私保护的多智能体系统均值趋同,本文提出了基于状态分解的弹性均值趋同算法,该算法的伪代码如算法1 所示.

算法1.基于状态分解的弹性均值趋同算法

网络中的每个节点vi在k=1 时刻将会执行状态分解方法下的更新方程.在k=2 时刻节点广播si[1] 给所有的邻居节点vj ∈Ni,同时接收sj[1] 并且更新其自身存储向量,即这里本文假设通信网络中没有通信延迟存在,也就是每个节点vi在k时刻同时发送自身的存储向量si[k-1]与接收邻居节点发送来的存储向量信息sj[k-1]. 为了抵抗k>2 时刻发生的欺骗攻击,引入了一种少数服从多数的更新机制,即对于节点vi在k>2 时刻,仅接受由超过f+1 条内部通信链路传输的相同的邻居节点状态值,并将这些值更新至存储向量中,否则不变.最后,节点vi根据当前时刻的存储向量以及动力学方程(1)得到节点更新后状态值xi[k].

3.3 均值趋同分析

接下来将要给出本文的主要结论,在此之前还需要给出下述引理知识.

引理 2.对于一个多智能体系统分布式网络G,如果该网络满足强 (2f+1) -链路鲁棒图,则在网络中存在符合广义f-局部攻击模型的欺骗攻击时,通过执行至少Kˆ≥N -1 次算法迭代,网络中的任意节点vi ∈V都能够实现弹性分布式检索.

证明.上述假设的广义f-局部攻击模型根据图2 具体可分为2 种情况: 1)所有f条遭受欺骗攻击的通信链路是同一类型,即全部攻击发生在图中靠外两线或者靠内两线处;2)遭受欺骗攻击的通信链路是不同类型,即一部分攻击发生在图中靠内两线处,另一部分攻击发生在靠外两线处.针对第1种情况,无论是发生在传感器至控制器的外部通信链路或控制器至执行器的内部通信链路,根据定义2,可以得出此时节点vi至少拥有 2f+1 个邻居节点所对应的 2f+1 对通信链路传送过来的信息,其中最多存在f对通信链路遭受欺骗攻击导致虚假错误数据被节点vi接收.但是根据本文算法,至多f个虚假错误数据并不会被节点vi所接受,其所对应的存储向量不会发生改变.并且,最终在某一时刻k ≤Kˆ 将会接收到由至少f+1 条内部通信链路发送的正确存储向量,将其正确的状态值更新到自己的存储向量中.针对第2 种情况,本文假设节点内部一条传感器至控制器外部通信链路对应一条控制器至执行器内部通信链路.因此,如果传感器至控制器通信链路或控制器至执行器通信链路遭受攻击时,可以看作与之对应的通信链路同时遭受了攻击.此时,节点不同类型的通信链路中遭受攻击链路总数之和仍然至多为f对,后续证明过程与第1 种情况相同.迭代次数Kˆ 的证明与文献[32]相同. □

注 6.相比于文献[32] 证明的最少迭代次数Kˆ≥N -2,本文所提出的算法1 在设计过程中进一步考虑了保护系统中节点的初始状态值隐私,因此引入了状态分解的方法,算法迭代所需的最少次数变为Kˆ≥N -1.

下面给出本文第1 个主要结果.

定理 1.考虑存在定义7 欺骗攻击下的多智能体系统网络(1),在满足假设1 和假设2 条件下,若其网络拓扑结构满足强 (2f+1) -链路鲁棒图,则网络中每个节点在算法1 下进行不少于Kˆ≥N -1 次更新后,所有节点实现初始值均值趋同.

证明.本文假设多智能体系统分布式网络同步进行状态值更新.网络中节点vi在时刻k>1,通过执行本文提出的算法1 更新其存储向量si[k],并且随着时间的推移从其邻居节点那里接收并接受更多的网络中其他节点的初始状态值,本文将节点vi在k >1时刻得到的控制输入定义如下:

式中,Si[k]表示存储向量si[k]中非空元素的索引集,索引集的基数由给出.在这里,笔者重写动力学方程(1)为:

式中,控制增益的取值范围为 0≤εi <1. 当εi=0时,节点更新后的状态值xi[k] 与控制输入ui[k] 相等.需要说明的是,控制增益εi的取值在取值范围内可以是任意的,但是它的大小可能决定了节点的动力学方程对状态值瞬时变化的敏感性.根据引理2,一个满足强 (2f+1) -链路鲁棒图的多智能体系统分布式网络G,通过执行至少次算法迭代,网络中的任意节点vi ∈V都能够实现弹性分布式检索.同时,根据式(12)易得控制输入ui[k] 是节点在时刻k接收并接受的初始状态值xi[0],vi ∈V的线性组合.并且,因为每个节点vi都将在t=Kˆ 前接收到所有其他节点的初始状态值,因此,控制输入ui[k] 最终将会渐近收敛到xa,即:

此时,在式(13)等号左边加上和减去xa,等号右边加上和减去εixa,可得:

最后,当k→+∞时,根据式(14),可得:

因此,当 0≤εi <1 时上述系统满足舒尔稳定,所有节点实现初始值均值趋同. □

3.4 隐私保护分析

本节将对本文所提算法执行过程中单个节点初始状态值的隐私保护进行分析.本文考虑两种针对节点初始状态值的隐私窃听者: 好奇窃听者和第三方窃听者.好奇窃听者指的是网络中遵循预先规定的控制协议算法执行状态更新,但是想要通过接收到的信息计算推测邻居节点的状态值的一类好奇节点.第三方窃听者指的是能够获取整个网络拓扑结构信息(包括节点间链路权重)的外部窃听者,并且这些第三方窃听者能够抓取网络中节点之间通信链路所传输的信息数据.

具体地,第三方窃听者能够同时抓取多个节点间通信链路上所传输的数据,而好奇窃听者只能获得与该节点有信息交互的邻居节点的信息,因此,第三方窃听者通常比好奇窃听者更值得关注对其隐私泄露的防御.相比较于第三方窃听者,好奇窃听者也具有自己的优势,即该好奇窃听者自身的初始状态值是已知的.

本文采用与文献[17]一致的隐私定义,具体描述如下:

定义9 (节点初始状态值隐私)[17].如果窃听者无法以任何确定的精度准确估计节点初始状态信息xi[0] 的值,则称节点vi的初始状态值xi[0] 的隐私得到了保护.

下面给出本文第2 个结果:

定理2.考虑欺骗攻击下多智能体系统分布式网络(1),在满足假设1 和假设2 条件下,若网络中节点采用算法1 进行状态值更新,则该网络中所有节点的初始状态值信息具备隐私保护.

根据式(3),条件互信息可以表示为:此时,由于好奇窃听者vj对于系统整体网络拓扑并不清楚且无法确定节点vi的内部权重ai,αβ,可得:

根据上述推导可知,该情况下好奇窃听者无法准确估计节点vi的初始状态值,因此节点vi的初始状态值xi[0] 得到了隐私保护.

接着,分析系统存在第三方窃听者的情况.相比较于好奇窃听者,第三方窃听者可以获得包括节点间链路权重与链路所对应的邻居节点交互的状态值数据等更多信息.同样的,节点vi初始状态值的隐私泄露可以被定义为:

根据式(3),条件互信息可以表示为:

此时,由于第三方窃听者无法确定节点vi的内部权重ai,αβ,可得:

根据上述推导可知,该情况下第三方窃听者无法准确估计节点vi的初始状态值,因此节点vi的初始状态值xi[0] 同样得到了隐私保护.□

4 数值仿真实验

本文实验采用了与文献[17]相同的模拟仿真实验平台进行对比说明,同时参考文献[24,25,32]构建了简单抽象化通信拓扑结构,通过模拟一些数值仿真实验来验证本文算法的有效性以及特性.

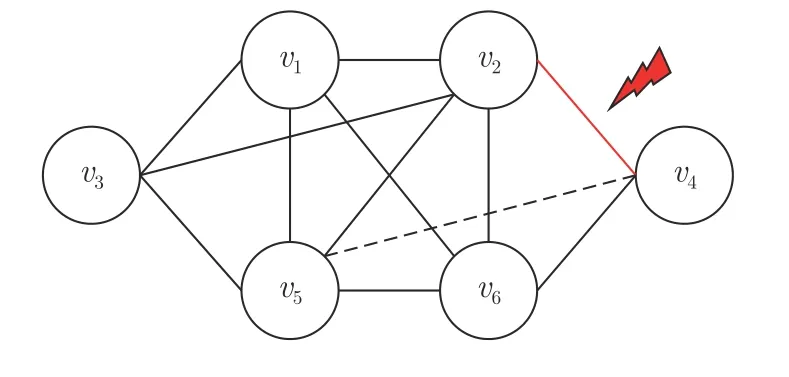

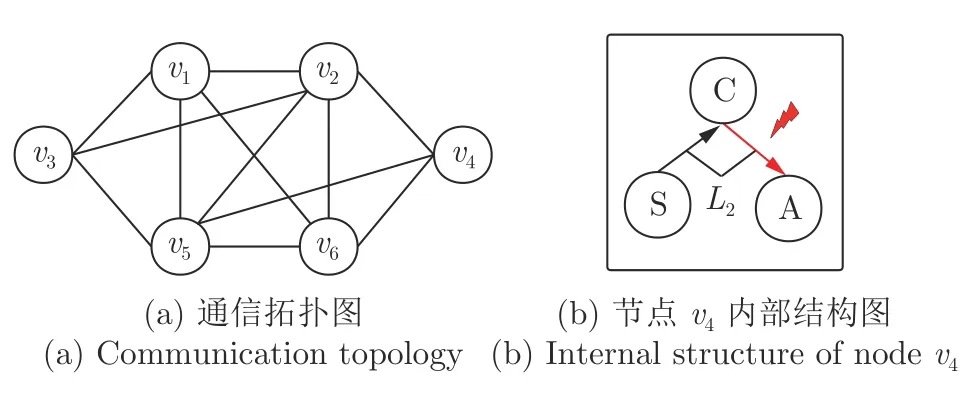

考虑一个由6 个节点组成的多智能体系统分布式网络,其抽象通信拓扑如图3 所示.欺骗攻击将会对节点v2与节点v4间的外部通信链路进行攻击.图中每个节点分别指定初始状态值x1[0]=2,x2[0]=4,x3[0]=6,x4[0]=8,x5[0]=10,x6[0]=12.

网络中每个节点在k=0 时刻开始执行本文提出的算法1,这里不妨假设控制增益εi=0.欺骗攻击将会在k >2 时刻对被攻击的通信链路上传输的数据进行篡改.具体来说,当k为偶数时,将链路上数据篡改为当k为奇数时,将链路上数据篡改为此时,网络中除节点v4以外均满足广义 1 -局部攻击模型.

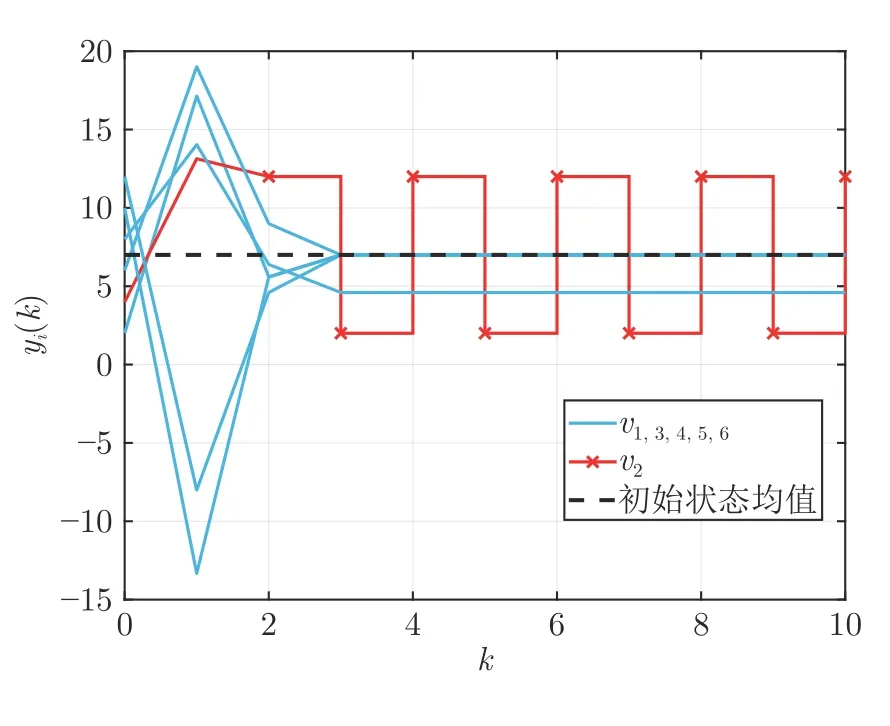

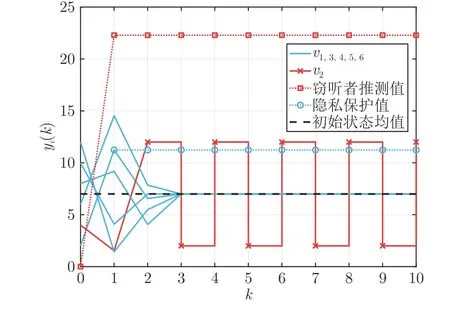

首先,考虑节点v4和节点v5之间的通信链路(见图3 中虚线)被移除.此时网络拓扑图鲁棒性不满足强 3 -链路鲁棒图.本文的模拟仿真实验数据采集的是节点v4未被攻击通信链路上的各个节点状态量测值yi[k].网络中各个节点的量测值变化轨迹如图4 所示.图4 中实线表示各个节点状态量测值变化,虚线表示网络中节点的初始状态均值.可以看出,在针对节点v2与节点v4间的外部通信链路的欺骗攻击影响下,当系统网络拓扑图不满足一定鲁棒性条件时,系统整体无法达成均值趋同.

图3 6 个节点组成的多智能体系统通信拓扑图Fig.3 Network topology of multi-agent system with 6 nodes

图4 系统不满足强(2f +1)-链路鲁棒图下各节点的状态量测值变化轨迹Fig.4 State trajectory of each node with system that does not meet the strong (2f +1)-links robustness

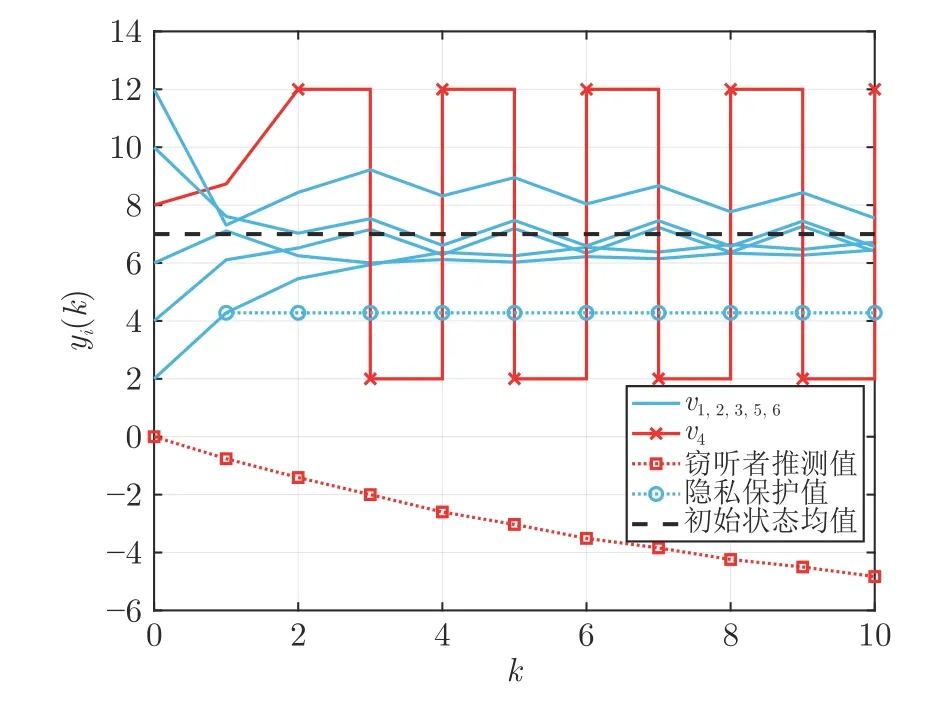

接着,考虑节点v4和节点v5之间的通信链路未被移除的情况,此时该网络拓扑图是一个强 3 -链路鲁棒图.同时,考虑存在第三方窃听者试图通过收集到的数据推测节点v1的初始状态值x1[0].窃听者对节点v1的初始状态值计算推测公式为:

式中,z[1] 表示窃听者在k=1 时刻计算出的推测值.不妨设窃听者初始赋值为z[0]=0,并假设窃听者除了节点v1分解后的内部权重a1,αβ未知,拥有整个分布式网络其他的数据信息.系统满足强 3 -链路鲁棒图条件下各节点的状态量测值变化轨迹如图5 所示.其中方形点线表示窃听者对节点v1在k=1 时刻状态的推测值,圆形点线表示节点v1希望得到保护的隐私状态值.从图5 可以看出,系统在欺骗攻击下仍然可以精确收敛到节点初始状态值的平均值7,且窃听者无法准确估计节点v1在k=1时刻的状态值.

图5 系统外部通信链路遭受欺骗攻击下各节点的状态量测值变化轨迹Fig.5 State trajectory of each node under deception attack on the external communication link of the system

同样考虑一个由6 个节点组成的多智能体系统分布式网络,其通信拓扑及针对节点v4的攻击示意图如图6 所示.图6(b)中C、A、S 分别表示控制器、执行器、传感器,L2为节点v4中第二对内部通信链路.各节点初始状态值设置与图3 相同.欺骗攻击将在k>2 时刻对节点v4中控制器与执行器的内部通信链路进行攻击.具体来说,当k为偶数时将链路上数据篡改为当k为奇数时将链路上数据篡改为此时,多智能体系统满足广义1-局部攻击模型.

图6 节点 v4 内部遭受欺骗攻击的通信拓扑及攻击示意图Fig.6 Communication topology and attack diagram of the deception attack inside node v4

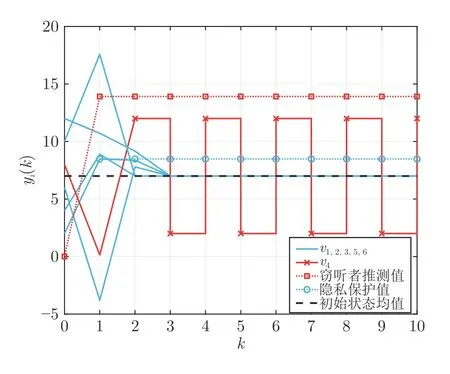

首先,考虑网络中各节点使用文献[17]提出的状态分解算法进行实验.网络中各个节点的量测值变化轨迹如图7 所示.可以看出,在针对节点v4内部通信链路的欺骗攻击影响下,当系统网络拓扑图鲁棒性符合条件时,系统不能够达成均值趋同.网络中节点虽然通过状态分解方法实现了隐私保护,但多智能体系统最基本的趋同目标没有实现.

图7 系统内部通信链路遭受欺骗攻击下使用状态分解算法各节点的状态量测值变化轨迹Fig.7 State trajectory of each node under deception attack on the internal communication link of the system by using the state decomposition algorithm

最后,考虑网络中各节点使用本文提出的算法进行实验.网络中各个节点的量测值变化轨迹如图8所示.可以看出,在针对节点v4内部通信链路的欺骗攻击影响下,当系统网络拓扑图鲁棒性符合条件时,系统不仅能够达成均值趋同的目标而且节点的初始状态值隐私得到了保护.

图8 系统内部通信链路遭受欺骗攻击下使用本文算法各节点的状态量测值变化轨迹Fig.8 State trajectory of each node under deception attack on the internal communication link of the system by using the proposed algorithm

5 结束语

本文针对欺骗攻击下无向多智能体分布式网络均值趋同问题,提出了一种具备隐私保护能力的趋同控制算法,实现了欺骗攻击下多智能体系统分布式网络的均值趋同控制.首先,本文对传统的攻击模型进行了拓展提出了广义f-局部攻击模型.其次,使用一种改进后的状态分解方法对分布式网络中节点的初始状态值信息进行处理,经过处理后的系统中所有节点初始状态值得到了隐私保护.然后,利用已具备隐私保护特性的节点状态值加以使用安全接受广播算法实现欺骗攻击下的均值趋同,综合上述方法构造出一种适用于广义f-局部欺骗攻击下无向通信拓扑的多智能体系统均值趋同控制算法.最后,通过4 组数值仿真实验验证了所提算法的有效性.

然而,本文提出的控制方法仍存在着不足:1)所提方法目前仅适用于无向网络,在实际应用中,有向网络则更为普遍,因此接下来的研究将针对有向拓扑图网络对具备隐私保护的均值趋同控制器进行设计;2)为了抵消欺骗攻击的影响,本文要求系统网络拓扑图符合强 (2f+1) -链路鲁棒图条件,这在实际应用中实现具有一定难度,因此如何在放宽通信网络拓扑图鲁棒性要求下仍能有效抵御欺骗攻击的控制器设计将是接下来另一个值得研究的方向.这些不足,需要在未来的工作中进一步研究.