安全漏洞国际披露政策研究

2021-03-11时翌飞冯景瑜黄鹤翔曹旭栋张玉清

时翌飞 冯景瑜 黄鹤翔 曹旭栋 王 鹤 张玉清,

1(西安邮电大学网络空间安全学院 西安 710121)2(中国科学院大学国家计算机网络入侵防范中心 北京 100049)3(西安电子科技大学网络与信息安全学院 西安 710071)

(syf19961002@outlook.com)

2019年11月20日,中国国家互联网信息办公室发布《网络安全威胁信息发布管理办法(征求意见稿)》[1],这是继2019年6月中国工业和信息化部发布《网络安全漏洞管理规定(征求意见稿)》[2]后,再次提出规范威胁信息发布的征求意见.该征求意见标志着我国进一步对安全漏洞披露流程规范性的关注.

安全漏洞披露是网络威胁情报共享中的重要环节,是有效缓解攻防不平衡态势的重要手段.目前在网络威胁情报共享和交换方面已有学者做了大量研究工作,其中石志鑫等人[3]就威胁情报的相关标准角度阐述了如何进行高效的威胁情报信息共享;李留英[4]就目前美国制定的较为完善的网络威胁情报共享体系进行深入分析,并举出了网络威胁情报的实践举措;林玥等人[5]通过广泛调研有关文献,分析和归纳了威胁情报共享与交换的发展趋势,并着重从共享模型、交换机制的角度进行了深入分析;黄克振等人[6]则根据威胁情报共享面临的隐私保护问题,提出了基于区块链的威胁情报共享模型.该模型能在保护隐私性的前提下,利用区块链的回溯能力构建完整的攻击链.上述作者的工作为威胁情报共享研究作出了许多贡献,但目前有关安全漏洞披露方面的工作还不完善.

目前我国的网络安全形势依然严峻,伴随着信息技术的发展,新的安全漏洞带来的威胁正在进一步加重.目前国际上已有部分国家建立了标准的安全漏洞披露流程,我国也正在逐步规范安全漏洞披露的流程,并出台了《中华人民共和国网络安全法》相关法案[7].我国多数厂商还尚未发布规范的漏洞披露政策,为安全漏洞信息共享带来了困难.基于该问题,本文广泛调研了当前国际上成熟的安全漏洞披露政策,并通过对比分析得出一些有用的结论.本文的主要贡献有:

1) 对比了国际上成熟的安全漏洞披露政策;

2) 介绍了目前成熟的政府安全漏洞公平裁决程序;

3) 分析了目前制定安全漏洞披露政策所面临的问题和挑战;

4) 对我国建立规范的安全漏洞披露政策提出一些建议.

1 安全漏洞披露

安全漏洞披露是一个过程,IT产品供应商和安全漏洞发现者可以通过该过程协同工作,以寻找可降低安全漏洞相关风险的解决方案[8].

安全漏洞披露的实践经常处于2个极端情况之间,即完全披露和完全不披露,具体的有以下几种情况:

1) 完全披露.即安全漏洞信息一经掌握就立刻完全公开,这意味着攻击者可以在厂商修补前就获得安全漏洞的全部信息,从而利用漏洞发动攻击.

2) 完全不披露.安全漏洞发现者从自身利益出发对安全漏洞信息完全保密并不对外公布.

3) 负责任披露.发现者以一种负责任的态度披露安全漏洞,可以和供应商协商安全漏洞披露的具体流程,但双方并不总能达成一致.

4) 协同披露(coordination vulnerability disclosure, CVD).这是目前更为成熟的方法,该方法引入一个公平的第三方,由第三方来帮助双方就安全漏洞披露事宜达成一致,该方法目前被广泛使用.

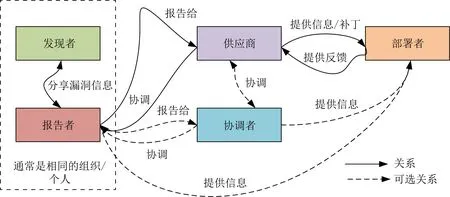

图1[8]是CVD过程中所涉及到的各角色之间的关系示意图.

图1 CVD中各角色之间关系

CVD过程主要涉及到5个角色,他们是:

1) 发现者(finder)是识别安全漏洞的组织和个人;

2) 报告者(reporter)是通知安全漏洞供应商的组织或个人;

3) 供应商(vender)是创建或维护具有安全漏洞产品的组织或个人;

4) 协调者(coordinator)是帮助协调披露流程的组织或个人;

5) 部署者(deployer)是对安全漏洞采取补救措施的组织和个人.

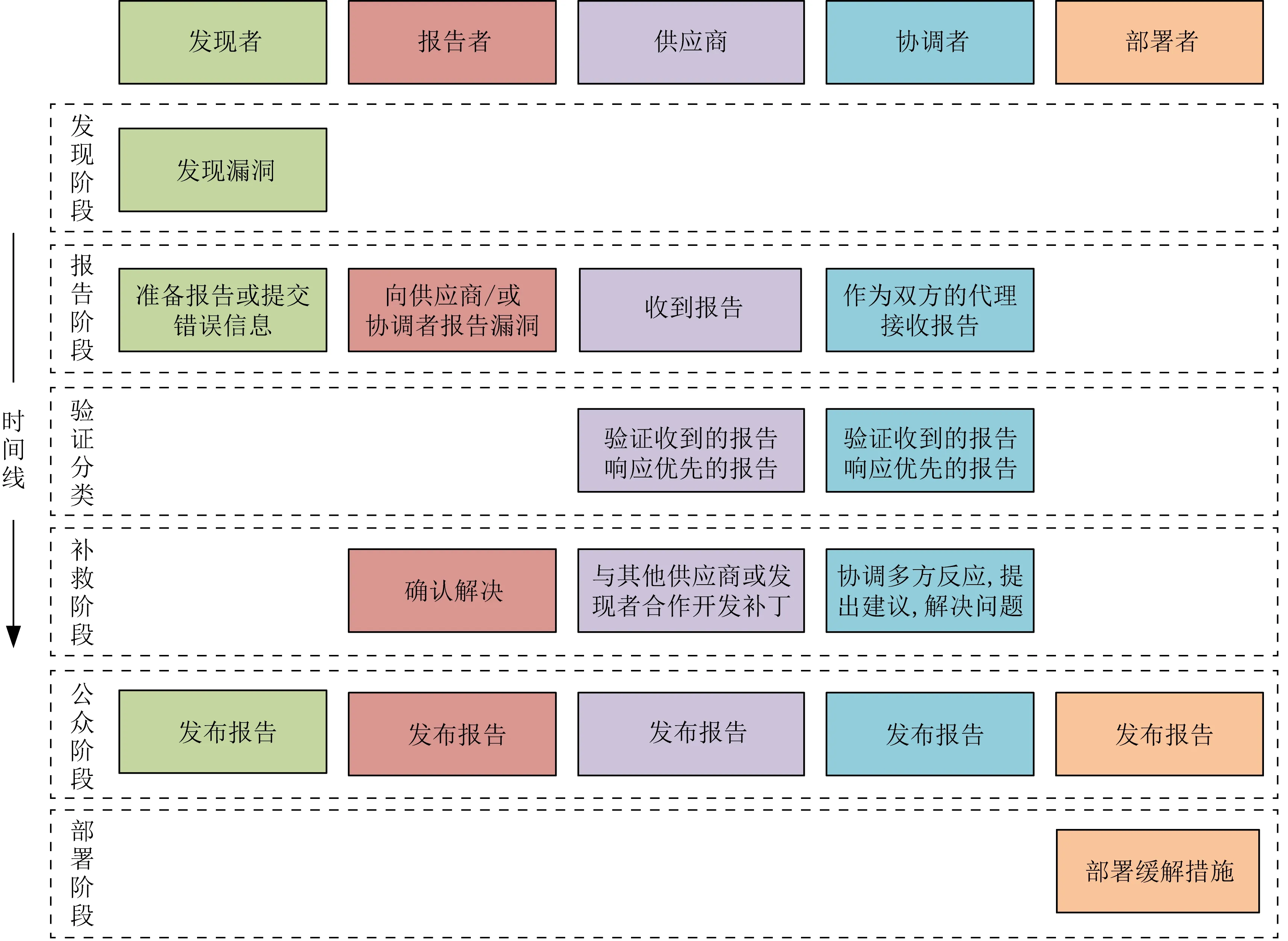

CVD过程包括发现、报告、验证并分类、补救、发布和部署阶段,图2描述了CVD中涉及角色在不同阶段的行为指南.

图2 CVD中涉及角色在不同阶段的行为指南

2 各国的安全漏洞披露政策

本节主要对各国的安全漏洞披露政策进行分析研究,并总结了各国目前的安全漏洞披露的状态及特点.

2.1 我国的安全漏洞披露政策

我国的安全漏洞披露政策建设尚处于起步阶段,2015年6月19日由中国互联网协会网络与信息安全工作委员会起草,由国家计算机网络应急技术处理协调中心(National Internet Emergency Center, CNCERT)、漏洞平台、供应商等32家单位签署的《中国互联网协会漏洞信息披露和处置自律公约》[9]是目前安全漏洞披露政策较有价值的参考.公约中的规定包括:

1) 各方的角色和职责;

2) 各方需要遵守“客观、适时、适度”的原则;

3) 在完成安全漏洞修复前禁止各方进行披露,发布前需要征得供应商同意.

《网络安全威胁信息发布管理办法(征求意见稿)》[1]和《网络安全漏洞管理规定(征求意见稿)》[2]中对威胁信息的发布提出了详细的要求:

1) 发布时禁止带有“预警”字样;

2) 区域性、行业性、全国性发布需要先向有关部门报备;

3) 第三方组织可以发布安全漏洞信息,但应建立内部审核机制,避免内部泄露安全漏洞信息.

另外,国家信息安全漏洞共享平台(China national vulnerability database, CNVD)的《原创漏洞审核和处理流程》[10]提出应遵循处置后发布的原则,默认在45天后公开披露.

总体来看我国的安全漏洞披露政策还处于起步阶段,各方达成共识和广泛实施安全漏洞披露政策尚需时日.

2.2 其他国家的安全漏洞披露发展状况

2.2.1 美国

美国是目前世界范围安全漏洞披露实施最为广泛、规范最为健全的国家,其网络安全法规制定相对完善,也发布了丰富的指导文献来帮助各组织建立安全漏洞披露政策.

卡内基梅隆大学软件工程研究所的计算机紧急事件响应小组协调中心(Computer Emergency Response Team/Coordination Center, CERT/CC)于2000年就发布了安全漏洞披露政策,目前仍在更新维护.CERT/CC还发布了《CERT协调漏洞披露指南》[8],该指南被公认为CVD政策的权威参考.CERT/CC的披露政策提到[11]:

1) 初次接到报告的45天后将公开披露安全漏洞,此时无论是否有缓解措施;

2) 允许CERT/CC自行决定拒绝协调或发布安全漏洞信息;

3) 针对于美国政府的安全漏洞将会转发给美国计算机紧急事件响应小组(US Computer Emergency Response Team, US-CERT).

美国计算机紧急事件响应小组(US-CERT)是隶属于美国网络安全和基础设施安全局(Cyber Security and Infrastructure Security Agency, CISA)的官方组织,负责接收关于政府机构的安全漏洞信息,其CVD政策[12]提到:

1) 初次接到报告的45天后将公开披露安全漏洞,此时无论是否有缓解措施;

2) 当CISA参与跨部门的安全漏洞权益裁决(vulnerabilities equities policy, VEP)时,该政策收集的安全漏洞不参与此裁决,VEP政策将会在后文提到.

在披露政策指导方面,2016年12月美国国家电信和信息管理局(National Telecommunications and Information Administration, NTIA)发布的CVD模板[13]是较早的政策模板.2017年7月美国司法部(Department of Justice, DOJ)发布了安全漏洞披露程序在线框架[14],该框架旨在帮助各方构建完善的披露程序,避免不当行为导致的法律追责.2020年1月,CISA发布披露政策约束性操作指令(Binding Operational Directive, BOD)[15],该指令要求每个联邦政府机构在指令发布180天内制定自己的披露政策,同时CISA也发布了安全漏洞披露模板[16]供各机构参考.2020年NTIA和事件响应和安全团队论坛(Forum of Incident Response and Security Teams, FIRST)发布了多方安全漏洞披露准则[17],解决了当前多数政策仅仅关注两方协调的问题.

总体来看美国在安全漏洞披露政策制定、实施和改进等方面都具有丰富经验,在国际上处于领先地位.

2.2.2 日本

日本在软件或Web应用程序的安全漏洞披露遵循《信息安全预警合作指南—2019》[18],该指南提到:

1) 信息促进机构(Information-Technology Promotion Agency, IPA)充当联络机构,负责接收并审查安全漏洞;

2) 日本计算机紧急事件响应团队协调中心(JPCERT/CC)充当协调机构;

3) 针对软件安全漏洞,由IPA提交给JPCERT/CC,然后JPCERT/CC再与开发者联系.而Web应用程序安全漏洞则由IPA直接联系运营者;

4) 初次接到报告的45天后将公开披露;

5) 在首次报告起满1年后,发现者可以向IPA发出退出请求,并自由公开披露;

6) 要求所有发现者应先向IPA报告他们的发现,除非供应商同意直接接收安全漏洞.

总体上看日本的安全漏洞披露政策相对健全,但缺乏对于研究人员的激励,并且要求发现者先向IPA提交他们的发现,这一要求有悖于使相关方迅速获得威胁信息的初衷.

2.2.3 欧洲

欧盟网络与信息安全局(European Union Agency for Network and Information Security, ENISA)是欧盟的网络安全机构,致力于就信息安全的良好实践为盟国提供建议.ENISA于2015年11月发布《从挑战到建议的漏洞披露良好做法指南》[19]是较早发布的披露指南,其中提到:

1) 谷歌零项目[20]提供的披露时间90天是比较好的参考;

2) 披露政策的制定可在现有的参考文档上进行,避免重复工作.

欧盟成员国中,荷兰在CVD政策的努力值得关注.荷兰国家网络安全中心(National Center for Cyber Security, NCSC)和其他部门合作,早在2013年就发布了政策指导方针[21],其中提到:

1) 软件安全漏洞的合理响应时间是60日,硬件安全漏洞的响应时间是6个月;

2) 特定情况下双方可以同意不披露安全漏洞;

3) 如果披露方按照披露政策行事,组织将表明其拒绝采取法律行动的立场.

西班牙(INCIBE-CERT)也发布了CVD政策[22];英国政府一直在进行漏洞披露政策的试点工作,英国政府机构通过与Hackone[23](一个漏洞协调和漏洞赏金平台)合作进行安全漏洞披露[24],另外英国也已发布了其VEP政策[25];法国的CVD政策已经建立,并将其纳入《数字共和国法案》[26];德国的CVD政策仍在制定当中[27].

从政策制定的角度看,目前欧洲仅少数国家拥有较成熟的安全漏洞披露政策,其他国家正在制定或还没有行动,整体处于发展阶段.

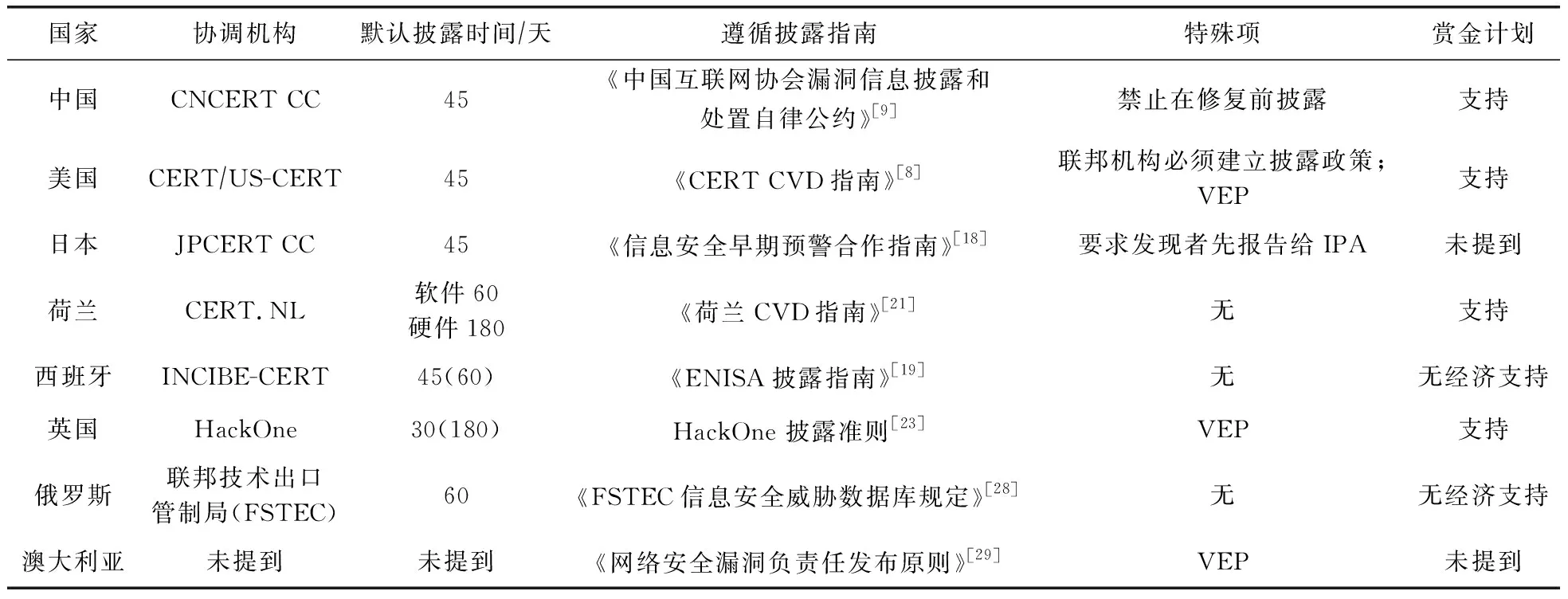

我们对拥有安全漏洞披露政策国家进行了对比和总结,如表1所示:

表1 安全漏洞披露政策对比

3 美国政府的安全漏洞公平裁决程序及涉及的组织机构

政府可以通过多渠道获取安全漏洞信息,尽管不披露安全漏洞会造成安全风险,但安全漏洞可被政府用于执法调查、情报收集或攻击利用等.政府各个部门拥有公平的裁决权力,各部门代表参与决策环节来确定是否立即披露安全漏洞,该过程称为安全漏洞公平裁决程序.一些国家政府已建立了自己的政府披露决策程序,但目前多数国家还没有相关程序.

由于美国是最早公开该政策的国家,本节的研究将以分析美国政府安全漏洞公平裁决程序为主.

3.1 美国的漏洞公平裁决程序

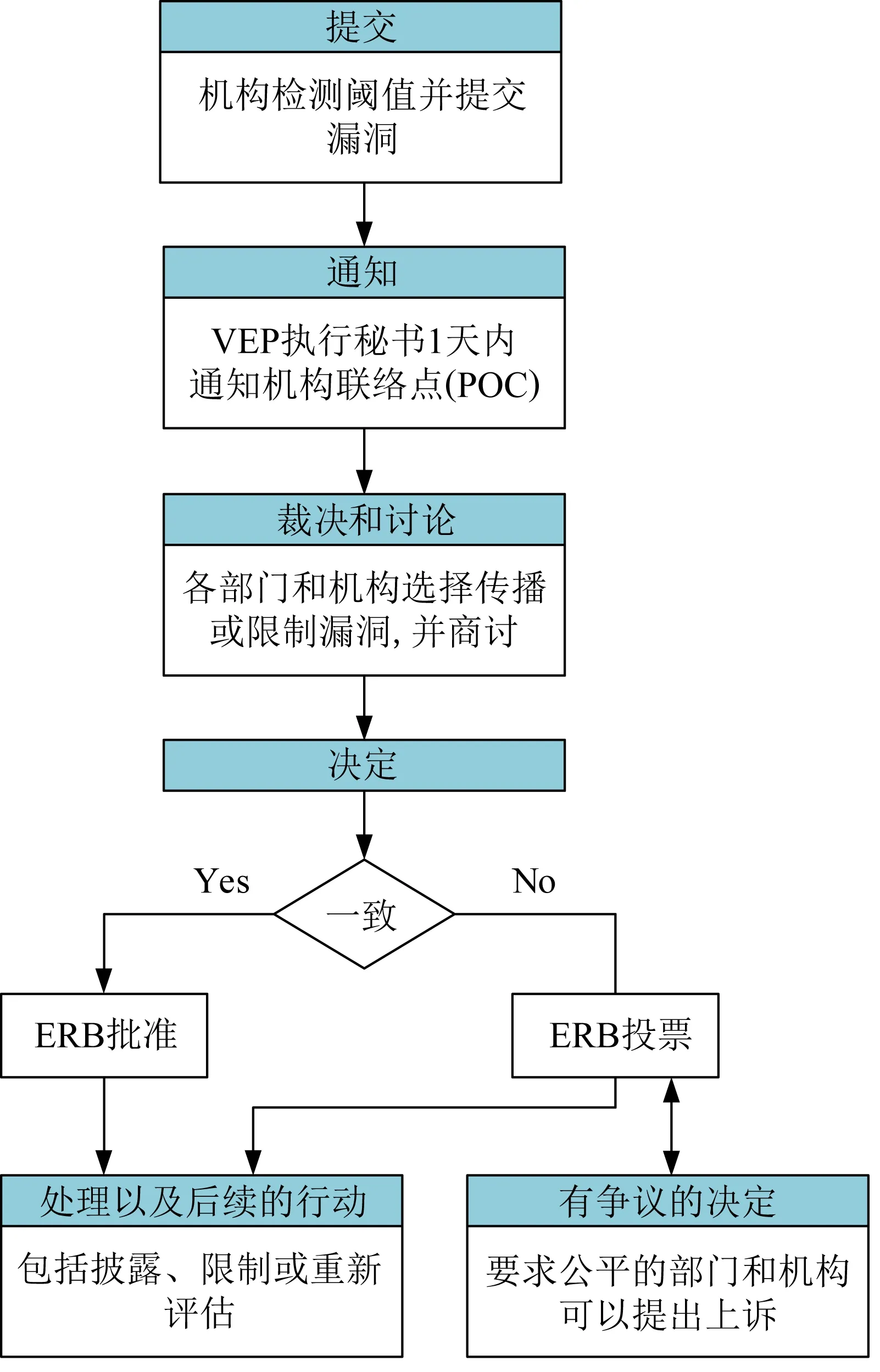

美国已于2017年11月部分公开安全漏洞公平裁决程序[30](vulnerabilities equities policy, VEP).图3为美国安全漏洞公平裁决程序流程,其中关键点为:

图3 安全漏洞公平裁决程序流程

1) 政策适用于美国政府的所有部门和人员(包括供应商);

2) 权益审查委员会(Equities Review Board, ERB)是审议的主要论坛,由美国多个政府机构的代表组成,每月进行1次,如紧急情况也可提前召开.

美国是最早开始实施安全漏洞公平裁决程序的国家,英国和澳大利亚也有某种形式的公平裁决程序,其他国家尚未对外公布该政策或缺乏实践经验.另外2018年跨大西洋网络论坛的提案《政府漏洞评估和管理》[31]被认为是目前安全漏洞公平裁决程序很有价值的参考.目前一些专家提出并推行国际安全漏洞公平裁决程序(International Vulnerability Equities Process, IVEP)[32],旨在帮助更多国家快速建立标准的安全漏洞公平裁决程序.

3.2 组织机构设置

安全漏洞披露的流程通常涉及多个机构,了解机构间的协作关系有助于建立更快捷的处理流程.由于美国披露流程较为成熟,因此以美国为例进行分析.

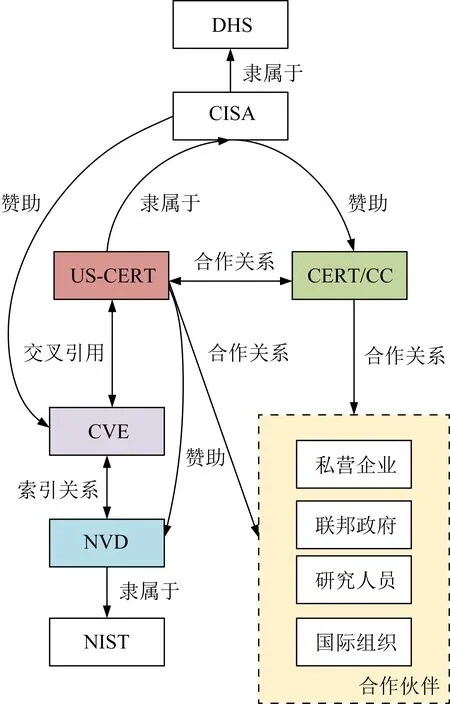

US-CERT是美国政府的权威安全漏洞发布机构隶属于CISA,国土安全部(Department of Homeland Security, DHS)是CISA的直接上级.CERT/CC为US-CERT提供技术支撑,由CISA赞助,并为私营机构提供安全漏洞协调.两者均以US-CERT的名义发布安全漏洞信息.公共漏洞披露(Common Vulnerabilities and Exposures, CVE)为安全漏洞提供统一的标识.国家安全漏洞数据库(National Vulnerability Database, NVD)利用CVE命名标准,提供快捷和详细的漏洞索引服务.国家标准和技术研究所(National Institute of Standards and Technology, NIST)是NVD的创建者.图4所示为安全漏洞披露过程中可能涉及的组织机构间关系.

图4 安全漏洞公平裁决程序涉及组织机构关系

对于供应商来说,根据FIRST的产品安全事件响应团队(Product Security Incident Response Team, PSIRT)服务框架[33]和计算机安全事件响应团队(Computer Security incident Response Team, CSIRT)服务框架[34]的要求,相关机构应尽快建立PSIRT和CSIRT,前者专注于产品的安全性,而后者专注于组织的整体安全性.2个团队就安全性问题与外部对接,并维护漏洞披露政策.

4 面临的问题与挑战

本节主要对目前安全漏洞披露制定面临的问题与挑战进行分析,并期望得到一些有启发的结论.

4.1 意识问题

根据物联网安全基金会(IOT Security Foundation, IOSFT)于2020的调查显示[35],尽管该机构已于2017年发布了安全漏洞披露最佳实践[36],但在对330家公司的调查中,仅44家公司拥有某种形式的安全漏洞披露政策,结果显示大量的供应商还没有意识到安全漏洞披露程序在其网络安全体系中的重要地位.同时供应商被认为并不像安全研究人员一样关注安全问题,且不能完全理解安全研究的真实意图.供应商应尽快认识到安全的重要性并充分信任研究人员,从而提升产品的安全性.

4.2 沟通胜过独奏

根据NTIA 的安全漏洞披露状态和行动调查[37]显示,尽管发现者最初计划以负责任的方式公开安全漏洞,但由于令人失望的沟通,50%的人最终会选择公开披露,95%的发现者期望能在问题解决之后得到供应商的恢复,但仅少数人能够得到这样的回复.

从实践的角度看,如果双方的沟通中断,安全漏洞披露的进程将受到阻碍,有效的沟通可以帮助供应商更好地处理安全风险.

4.3 奖励很重要

同样根据NTIA安全漏洞披露态度和行动调查[37],53%的发现者表示希望供应商至少认可他们的贡献,仅极少数的15%的发现者期望获得赏金或经济奖励.赏金可以是纪念品或重大贡献表彰的形式体现,甚至是航空公司的飞行里程数,并非需要经济上的奖励.赏金并非是必要的,但却是激励组织外部安全研究的重要手段.

4.4 法律的豁免

协调披露政策面临的最大挑战之一仍然是不确定的法律环境.以美国为例,美国反黑客法令《计算机欺诈与滥用法案》(Computer fraud and Abuse Act, CFAA 1986)[38],早期的司法定义非常宽泛,没有对善意的安全研究加以定义.供应商利用《数字千年版权法案》(The Digital Millennium Copyright Act, DMCA 1998)[39]阻碍安全研究,该法案将绕过受保护产品的访问控制行为定义为犯罪行为.

目前这一环境正在逐渐改善,2016年10月针对《数字千年版权法案》的豁免发布[40],豁免的研究环境要求:

1) 诚信且善意的安全研究;

2) 研究需要在可控范围;

3) 仅合法购买的适用于个人消费者的设备.

目前已经有供应商在其安全漏洞披露政策中承诺保护研究人员,以Dropbox的安全漏洞披露政策[41]为例,其政策中规定:

1) 明确声明欢迎进行外部的安全研究;

2) 承诺不对遵从该政策的安全研究采取法律行动;

3) 不会以胁迫研究人员的姿态谈判赏金问题.

4.5 标准化的政策制定

NTIA安全漏洞披露态度和行动调查[37]通过3个指标规定了政策制定的规范性:内部审核、同行审核和ISO安全漏洞披露标准审核.结果显示76%的公司会进行内部审核,一半以上的公司选择同行审核,而仅20%的公司选择ISO标准审核.尽管内部审核已经比不审核好很多,但是选择ISO标准流程的审核会使政策有更低的错误率.

除了2个ISO安全漏洞披露标准[42-43],HackOne还发布了成熟度在线生成模型[44],该模型通过回答几个问题来帮助组织快速生成标准化的安全漏洞披露政策.可以看出,未来安全漏洞披露政策标准化的趋势会越来越明显.

5 对我国制定漏洞披露政策的启发与建议

通过对比我国和其他国家成熟的安全漏洞披露政策,并从目前政策制定所面临的挑战来看,可以得到如下结论:

1) 发布安全漏洞披露政策应该明确表示欢迎安全漏洞研究,而不应该视外部安全研究为威胁,并应给予安全研究人员一定的保护;

2) 发布的披露政策应该是容易访问且无门槛的,对比最近开始流行的security.txt[45],该方案需要报告者具备一定的技术门槛;

3) 发布的披露政策应对法律界限有明确的定义,应明确表示遵守此政策的前提下,不追究漏洞披露和研究人员的法律责任;

4) 披露政策应对披露细节有明确定义且应标准化,避免产生歧义;

5) 建议我国政府机构可以先行建立安全漏洞披露政策;

6) 各类组织应加大对发现者的激励,以促进安全研究;

同时在政策制定时也应对一些不利于安全漏洞披露的负面行为加以限制:

7) 发现者应确保其报送的安全漏洞是新发现的,而不是为了骗取赏金而重复报送的;

8) CVD流程中禁止使用不安全的通信渠道,以防止造成安全漏洞信息的泄露;

9) 当涉及多方的安全漏洞披露时,禁止一方在协商一致前就披露安全漏洞;

10) 另外在披露安全漏洞时禁止夸大其造成的安全威胁.

6 总 结

安全漏洞披露政策的健全与否对组织、用户乃至国家的网络安全具有重要的意义.标准、完善、低门槛的安全漏洞披露政策,有助于帮助漏洞发现者及时准确地报告安全漏洞信息,并帮助组织在威胁发生前或发生时及时修补和缓解威胁.本文通过对当前国际安全漏洞披露政策进行分析对比研究,总结和归纳了各国政策的特点,并在此基础上得出一些启发与建议,以期对我国安全漏洞披露起到抛砖引玉的作用.