基于物联网中传输层图像信息加密及压缩的算法探讨

2020-07-15冯娜

冯 娜

(潍坊工程职业学院,山东潍坊262500)

图像信息安全是物联网发展的重要技术壁垒,特别是随着网络传输速度的加快,图像压缩与加密技术的提升,对于科研工作与生活而言都变得十分重要[1]。现如今,在国家安全、金融、工业等领域,如何加强密钥安全以及加强压缩率是一个重要问题[2]。同时也促进了我国对不同领域图像信息压缩加密技术研究的发展。卢佩等人根据现有投影光学图像信息安全的缺陷,建立了4F双随机相位编码光学系统和二次加密技术,提升了接收端对于信息加密与隐藏的效果[3]。郭丽艳为提升舰载无人机传输实时图像的安全性,提出了基于整数小波变换和改进嵌入式零树的图像传输系统,达到减少冗余数据保障目标辨识度的传输效果[4]。吴国新等人利用分形理论与小波变换理论,对东巴经典古籍的历史特征与图像信息进行数字化处理,具有压缩比高、压缩效率强的特点[5]。尽管图像加密与压缩技术得到了广泛的应用与推广,但是还需要对不同的数据信息漏洞进行深入挖掘,特别是目前的图像二维加密技术仅仅针对正方形图像进行简单加密,存在着不可忽视漏洞。因此,在现有技术缺陷的前提下,进行图像加密与压缩算法的改进。

1 现有图像加密与压缩算法的优缺点

1.1 图像压缩加密算法的优点

为了保证图像加密与压缩过程可以通过统一的函数算法进行设计,一般在构建图像加密与解密时采用同一个密钥,该方法称为对称加密算法。从国家专用的密钥算法SDBI,到其它算法例如DES、IDEA等[6]都是采用了对称加密算法。对称算法之所以应用广泛,主要是基于其具有非常明显的优势,主要包括:图像信息采用一对一的方式进行加密,加密速度非常快,此外由于密钥的单一性使其管理过程也非常的简便。例如,加密算法DES主要是通过分组乘积的方式进行密码的构建,首先输入64位比特明文,经过密钥运算后得到64位比特密文,其中包含8位校验码。

1.2 图像压缩加密算法的缺点

尽管对称加密算法能够为图像压缩加密带来很多便利性,但根据算法的不同也存在各样的缺陷[7]。主要是由于对称加密算法存在特别多的缺点,包括由于算法比较对称单一化,密钥的程度一般是在56-128比特,导致密钥的抗击强度较弱;同时,因为对称算法采用一对一的图像信息加密,无法实现一对多的加密信息传输,从而阻碍了对称加密算法在更多领域的应用。例如,DES算法就充分体现了对称加密算法的短处,由于算法密钥容量特别低,只能够存储56位比特密文,在实际运用过程中往往不能够成为重要图像文件的加密方法。此外,处理对称加密算法存在不可忽视的缺陷外,非对称加密算法也存在非常明显的缺陷。例如,非对称加密算法RSA在为保证图像信息的安全性和抵抗大数分析算法的攻击,采用大模数的计算方式进行加密,这样的加密方式极大地降低加密算法的复杂性,从而使得密钥非常容易被破解。

2 改进的加密及压缩算法设计

2.1 基于二维混沌映射的图像加密算法图像增补算法原理

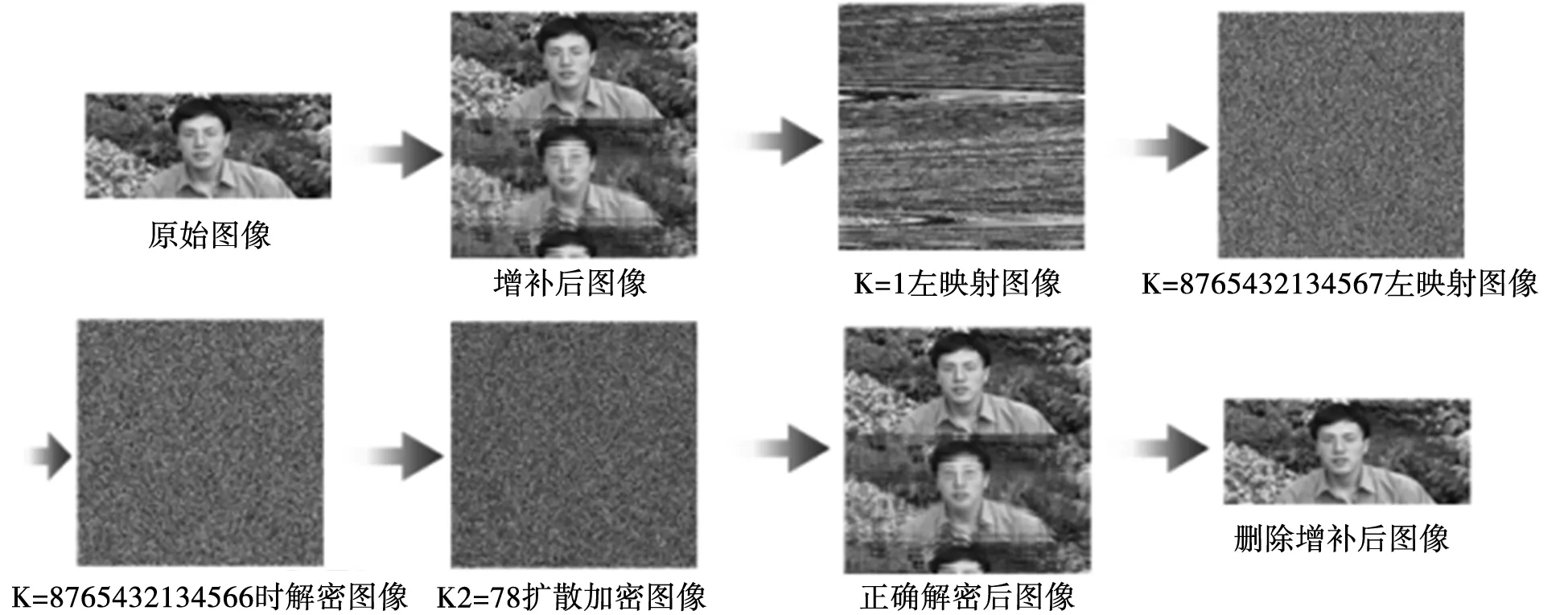

如图1所示,为二维混沌映射图像加密的增补算法加密的流程:(1)首先将原始图像进行模式识别,是否为方形图像,如果不是则需要进行图像算法增补处理,然后根据像素与像素之间的混合程度,对处理后图像进行拉伸与折叠使得图像达到均一化。根据图像像素的相邻数目特点,分别从水平方向与垂直方向进行像素的插入,得到具有左右映射特点的新图像实现原始图像的预处理。(2)采用二维混沌映射加密的方式进行K1密钥的计入,得到二次图像(置乱图像);(3)再通过扩散加密方式植入密钥K2实现像素值的扩散加密,通过双层加密后最终得到了增补加密后的图像。

图1 加密流程图Figure 1 Encryption flowchart

2.2 基于混沌理论的图像加密算法步骤

(1)混沌二值序列的生成

其中,混沌二值序列的生成过程主要是通过增加步长,实现密钥空间的不断扩大。在增加步长的过程中还进行了错位比较,以达到算法的安全统一性,混沌二值化的公式如下:

(2)二维混沌映射加密算法

二维混沌映射预处理图像的加密过程如图2所示,假设图像为M×M大小的方形图像。首先沿着方形图像的对角线进行折叠,拆分为两个等腰三角形图像。图像中的每一列的像素数目与相邻的都不一样,所以需要从其中的一列中的像素插入到相邻列的像素中,最终形成环环相扣的一条直线,再重新折叠可以得到M×M大小的新图像。

a.左映射

b.右映射

(3)密匙设计

密钥的设计主要是通过图像像素插入够形成左右映射交互构成,如图2所示,分别为左右映射的像素变化,映射的次数能够运用于密钥Key。例如,当密钥Key=3124时,代表密钥设计需要进行左映射3次,右映射1次,接着左映射2次和右映射4次。这充分体现了图像置乱的算法的核心技术,所以在进行密钥设计的时候需要考虑映射次数的选取问题。为了得到更加复杂与安全的密钥,一般会采用混沌序列生成的数列作为最终的密钥。

2.3 仿真实验结果分析

2.3.1 二维混沌映射加密算法实验

图3 二维混沌映射加密算法实验效果图Figure 3 Experimental results of two-dimensional chaotic mapping encryption algorithm

2.3.2 密匙的敏感性分析

密钥的抗击能力体现在其复杂程度,其中密钥长度主要取决于密钥空间的大小,而密钥空间的大小与二维混沌数列的映射加密情况有关。比较原始图像和加密图像相关系数可以发现,加密后的密图像素之间的相关系数非常小,加密置乱的效果好。如图3所示,当k1=8765432134567时对图像加密处理,然后使用k1=8765432134566进行解密。通过对比发现,图像加密的密钥与解密的密钥仅仅只差一位数,但是也无法得到加密前原始的图像。这样的结果充分的说明了基于二维混沌映射的增补加密算法对于密钥的保护具有极强的敏感性。

2.3.3 统计特性分析

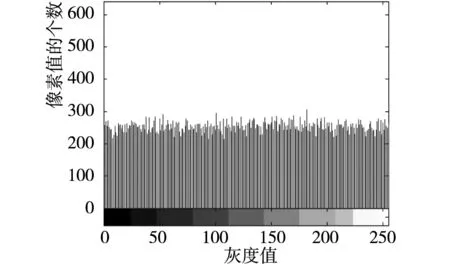

a 加密图像像素分布

b 原始图像像素分布 图4 加密图像像素分布情况图Figure 4 Pixel distribution of encrypted image

如图4所示,分别为加密前后图像像素的分布情况。其中原始图像像素分布比较集中,在灰度值为100-200之间像素分布个数较多,而其它区域分布较少。通过置乱后加密图像像素分布非常均匀,整个灰度区域跨度都充分展示了加密后图像的抗统计攻击的能力。此外,前人研究中的二维混沌映射图像加密方法仅仅是针对于正方形图像,而本文中增补加密方式却使用与所有的方形图像,其中包括正方形图像与长方形图像,在应用范围上得到了扩展。

3 结论

图像信息加密与压缩技术是国家信息网络安全的利器,是筑建图像加密平台的重要基础。本文提出适合长方形图像的加密技术,在原有圆形图像加密基础上加密效果得到进一步提高,然而该方法对于椭圆图像的加密效果并不理想。因此,为推动图像信息安全技术的发展,需要更多的科研工作者参与其中为国家的信息技术安全做应有的贡献。