抗关键词猜测攻击的可搜索属性基加密方案

2020-03-13周李京秦璐璐

王 敏 周李京 秦璐璐

(河海大学计算机与信息学院 江苏 南京 211100)

0 引 言

云计算允许用户将加密文件上传到云服务器,然后在需要时下载到本地。此外,上传的加密文件还可以分享给别的用户。随着上传文件的增多,用户需要对加密文件进行搜索,从而下载感兴趣的密文。带关键词搜索的公钥加密(Public key encryption with keyword search,PEKS)[1]允许用户对加密关键词进行搜索,同时不泄露搜索信息。但是,大部分PEKS方案[2-6]针对的是多对一环境,即多个发送者利用单个接收者的公钥生成密文。对于不同的接收者,发送者需要分别使用他们的公钥加密文件,然后接收者利用自己的私钥生成陷门来搜索密文。为了使同一份加密文件可以被多个接收者搜索,文献[7-8]提出可搜索属性基加密(Attributed-based encryption with keyword search,ABKS)。在ABKS中,发送者利用一个访问结构或属性集加密关键词,当且仅当用户的属性满足访问控制策略(或用来加密关键词的属性集满足用户私钥指定的访问控制策略)时,用户才可以搜索这些加密文件。但是,除了文献[9],大部分ABKS方案[10-17]不能抵抗关键词猜测攻击。需要指出的是,文献[9]需要隐藏访问控制策略,这样大大限制了方案的使用范围。关键词猜测攻击可以分为三种,分别是外部攻击者的离线关键词猜测攻击、外部攻击者的在线关键词猜测攻击和内部攻击者的离线关键词猜测攻击,具体参考文献[18-20]。外部攻击者可以生成若干关键词密文上传给云服务器,通过侦测云服务器将这些密文返回给哪些用户,从而获取这些用户的搜索信息。

因此,本文提出了一种可以抵抗关键词猜测攻击的可搜索属性基加密方案。方案包括四个参与方,分别是发送者、接收者、授权中心和云服务器。发送者必须先向授权中心获取发送者私钥才能生成密文。非法用户无法获取发送者私钥,也就无法生成合法密文,从而可以抵抗关键词猜测攻击。

1 预备知识

1.1 双线性对映射

设G和GT是乘法循环群,它们的阶是素数q,g是群G的生成元,双线性对映射是e:G×G→GT,此双线对映射具有以下三种性质:

2) 非退化性:对于任意g1,g2∈G,有e(g1,g2)≠1。

3) 可计算性:对于任意g1,g2∈G,存在一个高效的算法计算出e(g1,g2)。

1.2 DBDH困难问题

设G和GT是乘法循环群,它们的阶是素数q,g是群G的生成元,双线性对映射是e:G×G→GT。选取随机数a,b,c∈Zq,不存在一个概率多项式时间的敌手能够以不可忽略的优势区分(ga,gb,gc,e(g,g)abc)和(ga,gb,gc,e(g,g)z)。我们定义能够区分它们的优势为:(ga,gb,gc,e(g,g)abc)=1]-Pr[(ga,gb,gc,e(g,g)z)=1]|。

1.3 访问结构

假设P={P1,P2,…,P3}是一组参与方,A⊆2P是一个单调集合。如果集合B∈A且B⊆C,那么有C∈A。对于非空集合P,A可作为一个访问结构。我们称属于A的集合是授权集合,不属于A的集合是非授权集合。

设ω和A分别是一个属性集合和访问结构,谓词γ(ω,A)定义如下:如果ω∈A,那么γ(ω,A)=1;否则,γ(ω,A)=0。

2 方案设计

2.1 定 义

抗关键词猜测攻击的可搜索属性基加密方案由六个算法组成:设置算法、发送者私钥生成算法、接收者私钥生成算法、加密算法、陷门生成算法、搜索算法。

设置算法:该算法由授权中心运行。算法输入系统安全参数l,输出公共参数pm和主私钥mk。授权中心发布pm,保留mk。

发送者私钥生成算法:该算法由授权中心运行。算法输入主私钥mk和发送者的身份ID,输出发送者私钥sks,ID。发送者在生成密文前,先向授权中心请求获得发送者私钥。授权中心验证用户的身份后,将发送者私钥通过安全信道发送给用户。

接收者私钥生成算法:算法由授权中心运行。算法输入主私钥mk和一个访问结构T,其中接收者的属性集Atts满足γ(Atts,T)=1,算法输出接收者私钥skr。接收者在生成陷门前,先向授权中心请求获得接收者私钥。授权中心验证用户的身份后,将接收者私钥通过安全信道发送给用户。

加密算法:算法由发送者运行。算法输入关键词w、属性集Atts、发送者的身份ID和发送者私钥sks,ID,输出关键词密文cph。然后发送者将密文上传到云服务器。

陷门生成算法:算法由接收者运行。算法输入关键词w′和接收者私钥skr,输出关键词陷门td。然后接收者将关键词陷门发送给云服务器。

搜索算法:算法由云服务器运行。算法输入关键词密文cph和关键词陷门td,输出搜索结果。一旦云服务器接收到关键词陷门,便运行搜索算法。如果搜索成功,则将相应的密文返回给用户;如果搜索失败,则返回搜索失败给用户。

2.2 构 造

抗关键词猜测攻击的可搜索属性基加密方案构造如下:

设置算法:给定安全参数l,算法生成一个素数q。选择一个双线性对映射e:G×G→GT,其中G和GT是阶为q的乘法循环群,g是群G的生成元。H1:{0,1}*→G和H2:{0,1}*→Zq是单向哈希函数。选择随机数s∈Zq,设置公共参数pm和主私钥mk为:pm=(H1,H2,e,g,q,G,GT),mk=s。

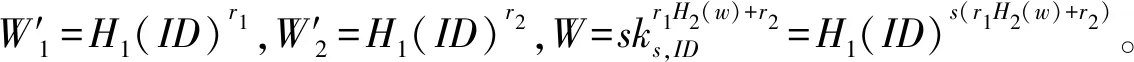

发送者私钥生成算法:算法输入主私钥mk和发送者的身份ID,输出发送者私钥sks,ID=H1(ID)s。

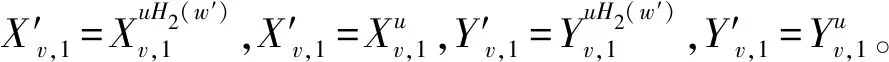

接收者私钥生成算法:算法输入一个访问结构树T,输入主私钥mk=s作为T的根节点。然后自上而下地设置树的内部节点和叶子结点的值。对于访问结构树T的每个叶子节点v∈lvs(T),选择随机数t∈Zq,计算Xv=gqv(0)H1(att(v))t和Yv=H1(ID)t。接收者私钥为skr=(T,{(Xv,Yv|v∈lvs(T))})。

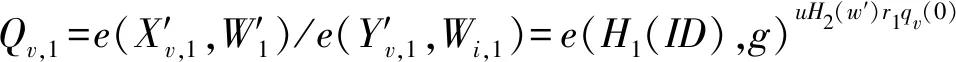

方案的正确性如下:

e(W,TD)=e(H1(ID)s(r1H2(w)+r2),gu)=

e(H1(ID),g)us(r1H2(w)+r2)

Qroot,1Qroot,2=e(H1(ID),g)us(r1H2(w′)+r2)

3 安全性分析

3.1 安全模型

为了保证抗关键词猜测攻击的可搜索属性基加密方案的安全性,我们考虑密文不可区分和陷门不可区分。因为内部攻击者具有比外部攻击者更强的能力,这里我们仅考虑内部攻击者。让作为一个概率多项式时间的敌手,我们考虑两种情况。第一种情况是作为发送者,他可以获得任意ID的发送者私钥以及用其加密的关键词密文,但他仍然无法区分用他未获得的ID的发送者私钥加密的关键词密文。第二种情况是作为接收者,他可以获得任意属性集对应的接收者私钥以及用其生成的关键词陷门,但他仍然无法区分用他未获得的属性集对应的接收者私钥生成的关键词陷门。我们将上述两种情况定义为两个游戏。

纵观各大景区,总是不断地推出新的游玩项目,也开发出很多的营销模式,像乌村不定期推出季卡以及优惠套餐,相应的结合产品的设计推广,但是这些体现在了景区的主要活动上,但旅游纪念品的销售并没有得到相同的待遇。乌村特品屋的纪念品单纯地放在货架上,让游客自己来挑选,不会主动地向旅游者推销,更不要说是营销策略了。

设置阶段:C运行设置算法,输入安全参数,输出公共参数和主私钥。C将公共参数发送给,保留主私钥。

设置阶段:C运行设置算法,输入安全参数,输出公共参数和主私钥。C将公共参数发送给,保留主私钥。

3.2 安全分析

4 性能分析

在这一部分,我们将本方案与文献[11]的KP-ABKS方案、文献[16]的ABKS-CSC方案和文献[17]的方案在计算代价、存储代价和功能三个方面进行对比。E表示群G中的指数运算,ET表示群GT中的指数运算,M表示群G中的乘法运算,MT表示群GT中的乘法运算,Pair表示配对运算。N表示访问结构中叶子节点的数目,S表示属性集中的属性个数,|G|表示群G中元素的存储长度。此外,由于哈希函数的计算比其他算法高效得多,这里忽略哈希函数的计算时间。从表1和表2可以看出,本方案在计算代价和存储代价方面不如KP-ABKS方案、ABKS-CSC方案和文献[17]的方案,但表3显示本方案在陷门不可区分和抗关键词猜测攻击两个方面性能优于KP-ABKS,在抗关键词猜测攻击方面性能优于ABKS-CSC方案和文献[17]的方案。

表1 计算代价对比

表2 存储代价对比

表3 功能对比

5 结 语

本文提出了一种抗关键词猜测攻击的可搜索属性基加密方案。通过与KP-ABKS方案、ABKS-CSC方案和文献[17]的方案进行比较,本方案在陷门不可区分和抗关键词猜测攻击两方面性能优于KP-ABKS方案,在抗关键词猜测攻击方面性能优于ABKS-CSC方案和文献[17]的方案,但在计算效率和存储代价两方面不如KP-ABKS方案、ABKS-CSC方案和文献[17]的方案。所以,下一阶段的目标是在不改变方案性能的基础上提高本方案的计算效率和存储代价。

DOI :10.1109/TSC.2017.2757467.