基于Biohashing的指纹模板保护算法

2018-05-15王慧珊张雪锋

王慧珊 张雪锋

随着信息技术的发展,身份识别技术已经被广泛应用于各种领域.个人虚拟身份已经与人们的工作、学习和生活密切相关,其安全问题也变得愈加重要,如何准确地鉴别一个人的身份信息,成为信息系统安全面临的主要问题之一[1].而生物特征识别技术由于具有稳定性、唯一性、不易改变和防伪造等身份识别技术不具备的优势[2],逐渐成为信息安全领域的研究热点之一.

传统的基于模板匹配的生物特征识别系统,模板数据中存储有大量的用户原始生物特征信息,一旦模板数据泄露或者丢失,攻击者就可以利用得到的模板数据轻松骗过验证系统,甚至能从得到的特征模板中恢复出原始的生物特征[3].由于生物特征是不可更改的,所以一旦模板数据丢失,其生物特征的泄露将是永久性的.为了有效解决这一问题,研究者相继提出了多种不同的解决方案.

1999年,Davida等在虹膜密钥绑定的方案中引入纠错码[4],该方案当查询样本与注册模板差异较小时,可直接恢复出密钥.但缺点是需保留纠错码,所以存在原始特征数据泄露的可能.随后Juels等在此基础上提出Fuzzy Commitment方案[5],利用纠错码技术将生物特征数据和密钥绑定在一起.但Fuzzy Commitment方案要求生物特征必须编码为定长的比特值.为了克服这一缺点,Juels等提出一种Fuzzy Vault方案[6],其思路是将生物特征点集映射到密钥构造的多项式上得到真实点,再将真实点隐藏在大量杂凑点之中组成模糊金库,验证时只要能提取出足够的真实点,就可恢复出密钥.但是Fuzzy Vault方案也存在严重的安全隐患[7],通过交叉比对多个Vault模板,很容易获得真实细节点数据[8],而且当密钥丢失或被盗取后,攻击者可以通过把其中部分杂凑点对换成自己的点对,冒充合法用户通过系统验证.

2001年,Ratha等首次提出可撤销生物认证(Cancelable Biometrics)的概念[9],其思想是通过某种可调参数的不可逆变换函数,对生物特征数据进行变换,并将变换后的特征作为模板.如果模板泄露,只须修改变换函数即可生成一个新的模板,随后他们给出基于指纹细节点的具体实现方案[10].然而,如果攻击者知道变换的规则,就可以从转换后的特征中恢复出原始的指纹细节.Lee等提出一种免预对齐的可撤销指纹模板构造方法[11],该方法利用指纹细节点邻域的方向图和用户的PIN码,产生旋转和平移参数,然后根据参数对细节点进行平移和旋转操作,即可得到可撤销指纹模板.Ang等提出一种将指纹细节点模板进行平面对折的几何变换的方法[12].其思路是定位指纹图像的中心点,并指定通过中心点的线.通过改变密钥值或角度来获得不同地变换的指纹模板.这种方法的缺点是需要对准输入的指纹图像,并且由于线上方的细节未被移动,所以转换的模板中仍然保留了一些原始的指纹信息.Jin等提出一种基于Biohashing的可撤销生物认证的方案[13],该方案是将用户令牌生成的正交随机矩阵与指纹特征向量迭代内积,阈值量化后生成一组BioCode码,通过比较查询指纹和注册指纹的BioCode码之间的汉明距离获得识别结果.当模板存在安全威胁时,通过用户令牌的更换可随时发布新的模板,具有良好的安全和识别性能.但Kong等指出[14],如果攻击者在获取到用户令牌后,结合自己的指纹特征冒充合法用户进行身份认证,骗过认证系统的成功概率相当大,此时的Biohashing方法将不如普通生物认证有效.

本文针对用户令牌泄露导致Biohashing识别性能严重退化的问题,给出了两种改进的Biohashing指纹模板保护算法,算法在量化过程中通过将特征向量序列变为特征矩阵,降低了特征值之间的关联性,并结合可变步长参数和滑动窗口,获得了更大的密钥空间,增加了指纹的类间距,有效提高了算法的安全性和识别性.

1 Biohashing算法

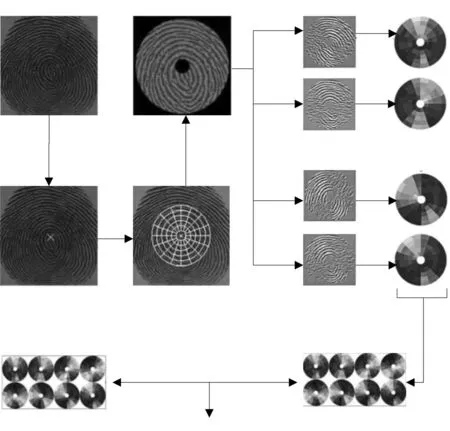

2004年,Jin等提出Biohashing的可撤销生物认证方法[13],该方法将随机数与指纹特征相结合并求取指纹方向场确定指纹中心点,再经过小波变换、Fourier变换、梅林变换提取出指纹图像的小波Fourier-Mellin特征(Wavelet-FMT feature,WFMT)[15],随后将指纹特征向量投影到正交随机矩阵中,经阈值量化生成一组BioCode码作为指纹特征模板.认证时,通过比较查询指纹和注册指纹的BioCode码之间的汉明距离获得识别结果.

Biohashing方法的具体步骤如下:

步骤1.定位指纹中心点.运用与指纹中心点相匹配的复滤波器的强响应进行指纹中心点的定位,并根据指纹中心点的位置将指纹图像裁剪为尺寸合适的系统输入图像.

步骤2.小波变换.对裁剪后尺寸合适的图像进行小波变换,并提取分解后指纹图像的低频部分作为特征指纹图像.

步骤3.Fourier-Mellin变换.对经过旋转、平移和缩放变换后的指纹图像进行傅立叶变换,并通过高通滤波器抑制低频分量,保持高频分量,获得具有平移、旋转和缩放不变性的WFMT特征,然后将得到的WFMT特征按行连接生成指纹特征向量.

步骤4.特征向量二值化.将生成的指纹特征向量与用户令牌中的正交随机矩阵进行内积运算,生成指纹特征序列记为:{X1,X2,···,Xm|Xi∈(−1,1),i=1,2,···,m},对其量化处理后,得到二值序列:{b1,b2,···,bm|bi∈{0,1},i=1,2,···,m}.

其中,τ为预设阈值.

步骤5.计算汉明距离.在身份认证环节,通过查询指纹与注册指纹的BioCode码,利用下式计算两者的汉明距离获得识别结果.

其中,code(R)代表查询指纹的 BioCode码,code(T)代表注册指纹的BioCode码,‖X‖表示二值序列X中1的个数.

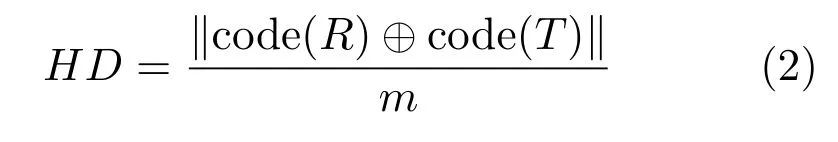

Biohashing方法的基本流程如图1所示.

图1 Biohashing方法的基本流程Fig.1 The basic process of the Biohashing method

在指纹数据和令牌都安全时,Biohashing方法会使系统具有良好的识别性能,如等错误率为零等.但是当用户令牌丢失或泄露后,如果攻击者利用获得的用户令牌进行攻击或冒充合法用户进行身份认证,此时的Biohashing识别性能将严重退化.分析原因主要是使用式(1)量化生成BioCode码的过程中,为了保证二值化处理的结果序列具有较好的随机统计特性,一般取单一阈值进行二值化处理,这使得二值序列保留了原始特征向量取值的大小分布规律特征,安全性能较差.基于以上分析,本文将给出两种改进的Biohashing指纹模板保护算法.

2 改进算法基本原理

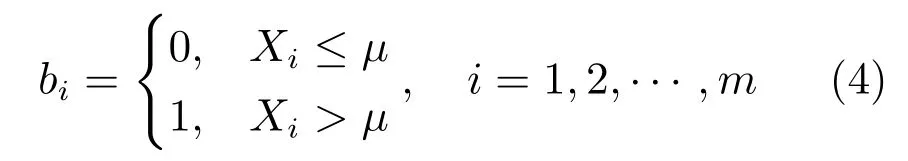

改进算法首先利用指纹脊线的对称性质,使用复滤波方法检测指纹的奇异点[16],随后将指纹奇异点裁剪待处理的指纹特征区域划分扇区,并对特征区域内的扇区分别进行归一化处理,再应用Gabor组合滤波器提取指纹特征向量,得到的指纹特征向量维数为1×512,与用户令牌中矩阵维数为512×511随机正交矩阵进行迭代内积,得到1×511位的指纹特征值,随后用改进的二值量化方法生成511位的BioCode码.

改进算法的具体步骤如下:

步骤1.指纹奇异点定位.利用指纹脊线的对称性质,将指纹图像的块方向与脊线特征有机结合,使用复滤波方法检测指纹的奇异点,并根据指纹奇异点的位置将指纹图像裁剪为尺寸合适的系统输入图像.

步骤2.划分扇区.将裁剪待处理的指纹特征区域划分为Si=SR×SA个扇区,其中SR是等间隔同心圆的划分数量,SA是等角扇的划分数量.

步骤3.归一化处理.对特征区域内的扇区分别进行归一化处理,使各扇形区域内指纹灰度值达到统一的均值和方差.

步骤4.Gabor滤波.对归一化后的特征区域进行八方向的Gabor滤波.

步骤5.计算平均绝对误差(Average absolute deviation,AAD).计算每个扇区Si滤波后的灰度AAD,每方向滤波可提取Si个特征,因此八方向滤波可提取长度为8×Si指纹纹理特征.

步骤6.计算汉明距离.在身份认证环节,通过比较查询指纹与模板指纹的FingerCode码,利用改进算法计算两者的汉明距离获得匹配结果.

改进算法的基本流程如图2所示.

在改进算法中,指纹特征向量的二值化处理过程能够有效保护指纹数据的特性,是指纹模板保护算法的关键步骤之一.文献[17−18]给出一种线性的特征向量二值量化方法,即全局阈值取定值τ.得到的二值序列{b1,b2,···,bm|bi∈{0,1},i=1,2,···,m}为

图2 改进算法的基本流程Fig.2 The basic process of the improved algorithm

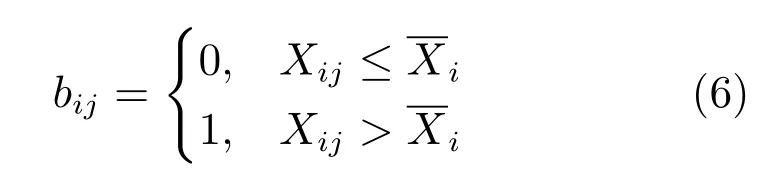

实验结果表明,利用该方法得到的BioCode码区分性虽然良好,但由于该方法是线性量化的方法,攻击者易得到原始特征的大小分布规律,安全性较差.文献[19−20]对上面的量化过程进行了改进,给出的二值序列{b1,b2,···,bm|bi∈{0,1},i=1,2,···,m}为

其中,

与文献[17−18]相比,文献[19−20]虽然对阈值做出了改变,但二值量化仍然是线性处理的过程,而且随着m值的增大,µ的值逐渐减小趋近于0值时,会退化为和文献[17−18]类似的结果,安全性能改进有限.

本文在已有方法的基础上,进一步提出两种基于特征矩阵的二值化方法.

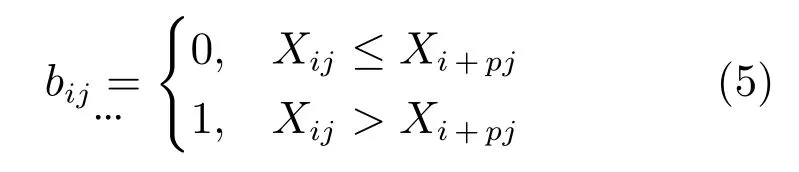

方法 1.首先将指纹特征序列{X1,X2,···,Xm|Xi∈(−1,1),i=1,2,···,m},变为指纹特征矩阵,选取步长参数p,p∈{1,2,···,n},通过对比特征矩阵中第i行和第i+p行的元素大小,得到相应的特征BioCode码.其基本原理如图3所示.生成的特征BioCode 码{b11,b12,···,bnm|bij∈{0,1},i=1,2,···,n,j=1,2,···,m}为

图3 矩阵行向量比较的基本原理Fig.3 The basic principle of the comparison of matrix row vectors

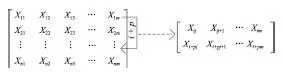

方法 2.首先将指纹特征序列{X1,X2,···,Xm|Xi∈(−1,1),i=1,2,···,m},变为指纹特征矩阵,选取步长参数p,p∈{1,2,···,n},在指纹特征矩阵中置入一个宽度可调的p×p滑动矩阵窗口,取落于滑动矩阵窗口内指纹特征的平均值,基本原理如图4所示.将取得的平均值序列记为定义由该平均值序列进一步生成的特征BioCode码{b11,b12,···,bnm|bij∈{0,1},i=1,2,···,n,j=1,2,···,m}为

图4 滑动矩阵窗口的基本原理Fig.4 The basic principle of the sliding matrix window

与已有的量化方法相比,本文将指纹特征序列变为指纹特征矩阵,减少了特征值之间的相关性,并在特征向量二值化方法的比较过程引入步长参数p,p∈{1,2,···,n},在指纹特征矩阵中置入一个宽度可调的p×p滑动矩阵窗口,进一步扩展了生成BioCode码的密钥空间,拉大指纹的类间距.通过比较矩阵行向量和滑动矩阵窗口中的各数值与其均值得到BioCode码,这两种比较的方法与现有文献所用量化方法相比,量化后的二值序列能够较好地掩盖原始特征的大小分布规律,有效增加算法的安全性.

3 实验结果及分析

3.1 测试对象

为评价改进方法的性能,本文以标准的指纹图像作为测试对象,在CPU为Intel®Pentium ®G3240,频率为3.10GHz,内存为4.00GB,硬盘为500G的PC和MATLAB R2010b的开发环境下进行仿真实验,对算法的相关性能进行验证和分析.文中测试的指纹数据采用FVC2002 DB1 Set A和FVC2002 DB2 Set A[21],每个数据库中包含有100个手指的采样数据,其中每个手指采样8次,共有800幅指纹图像.由于提取指纹特征依赖于指纹中心点,而数据库中部分指纹没有中心点,所以实验在FVC2002 DB1 Set A中选用包含有指纹中心点的80个手指的采样数据,每个手指取2幅图像,共160幅图像,在FVC2002 DB2 Set A中选用包含有指纹中心点的70个手指的采样数据,每个手指取2幅图像,共140幅图像.图5给出了实验所用的指纹图像示例.

3.2 识别性能

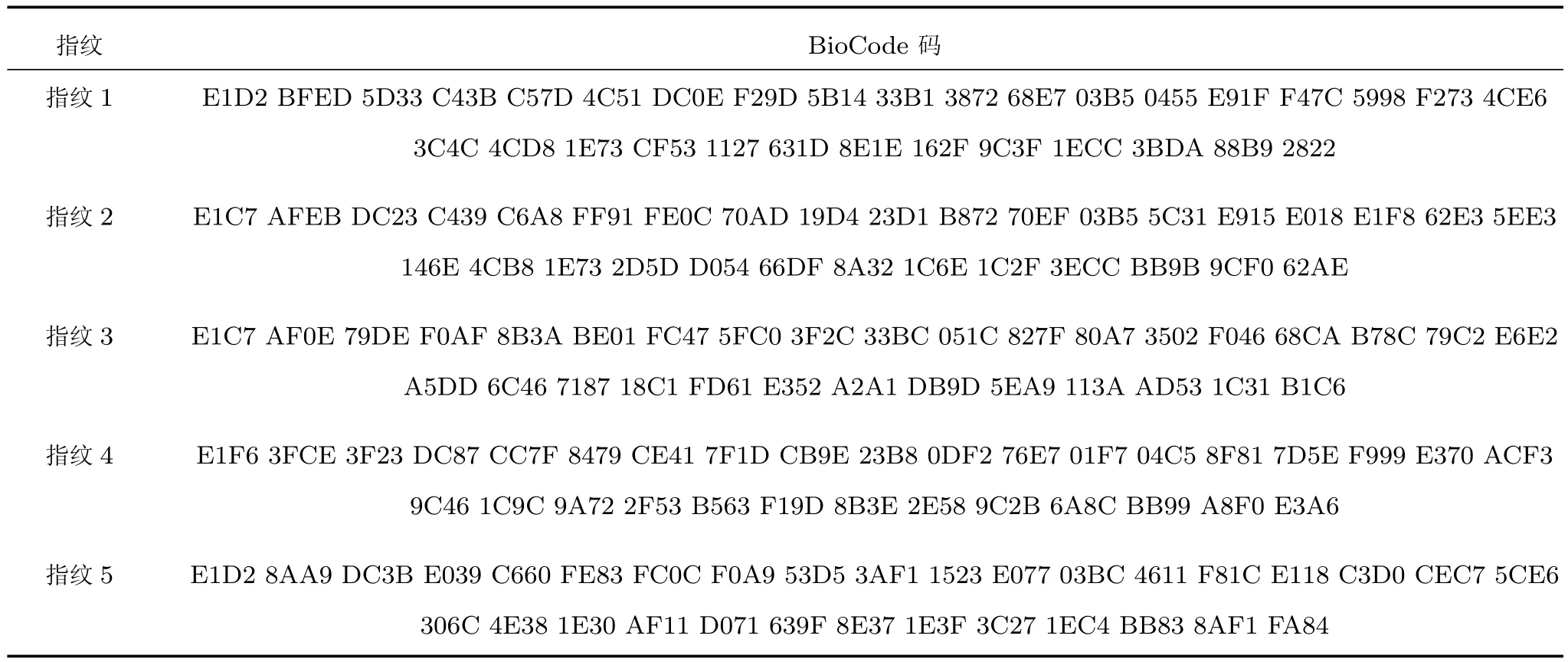

本文对150组不同的指纹图像进行了实验仿真,计算得出相应的BioCode码,方法1和方法2部分BioCode码计算结果如表1和表2所示.

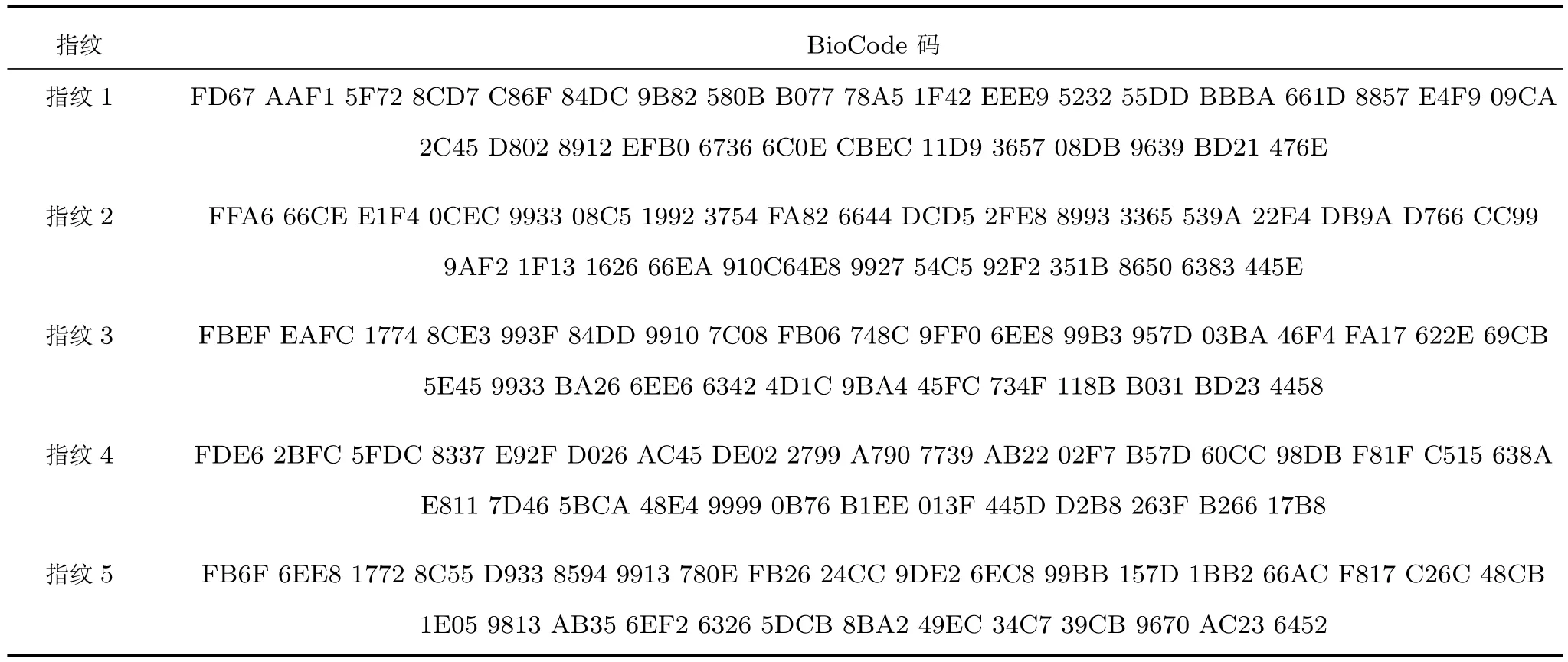

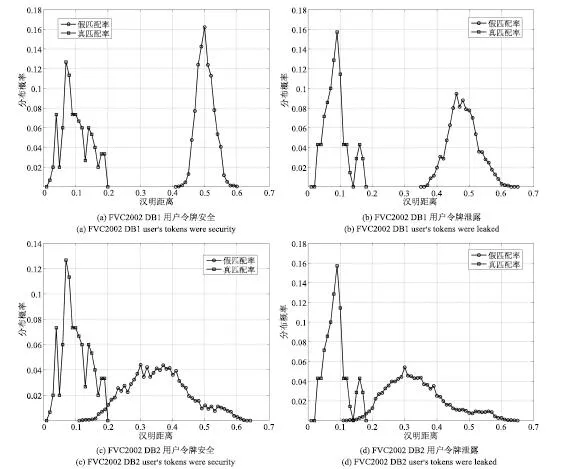

图6和图7分别给出了本文方法在使用不同数据库产生的真假匹配汉明距离分布情况下的实验结果.

图5 实验选用的指纹图像示例Fig.5 Examples of fingerprint images that used in experiments

表1 应用方法1的BioCode码计算结果Table 1 The results of BioCode calculations with the first method

表2 应用方法2的BioCode码计算结果Table 2 The results of BioCode calculations with the second method

图6 应用方法1的真假匹配汉明距离分布情况Fig.6 The distribution of Hamming distance about the match for true-false with the first method

图6和图7的实验结果表明,在用户令牌安全时,真匹配的汉明距离分布在0∼0.2左右,假匹配的汉明距离则分布在0.4∼0.6左右,此时能完全的区分不同用户.而当用户令牌泄露后,真匹配的汉明距离分布在0∼0.2左右,而假匹配的汉明距离大多分布在0.1∼0.62左右,与真匹配距离分布形成部分重叠,可能会引起错误的识别.

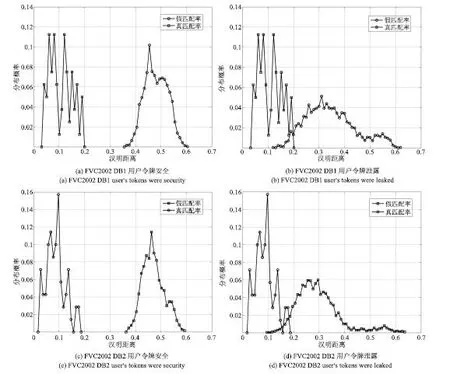

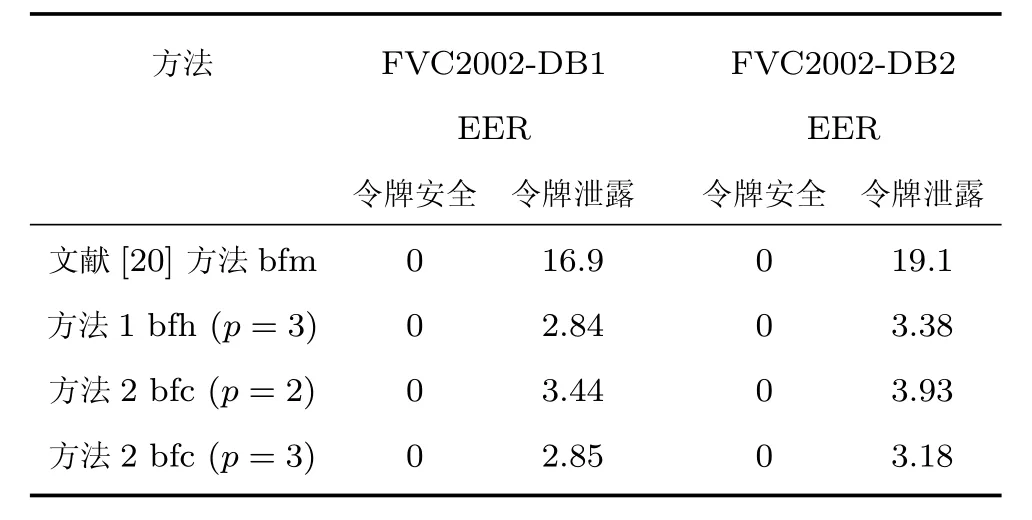

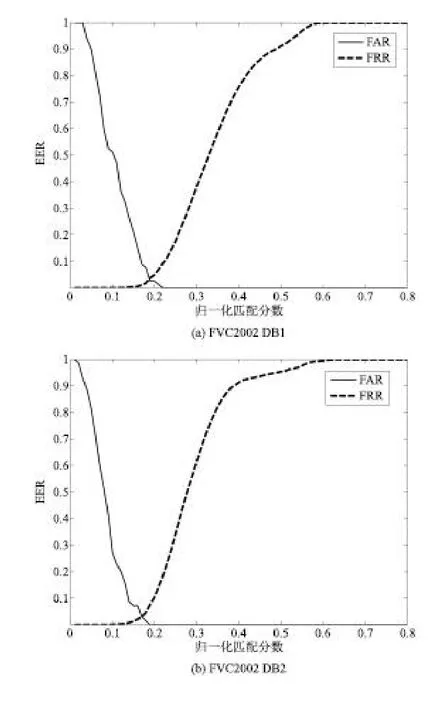

指纹识别性能的评价参数主要有误识率(False accept rate,FAR)、误拒率 (False refuse rate,FRR)和等错误率(Equal error rate,EER)等.其中,等错误率EER越小,代表指纹的识别性能越好,因此本文以等错误率EER作为评价指标在两个不同指纹数据库中得到结果.图8和图9给出了当p=3用户令牌泄漏时本文方法在FVC2002 DB1和DB2数据库匹配的EER曲线图.表3中,给出了不同方法在两个数据库中得到的EER值.其中bfm,bfh,bfc分别代表文献[20]、本文方法1和方法2得到的BioCode码,p为步长参数.

从表3中可以看出,针对相同的指纹数据库进行测试,用户令牌安全时,bfm,bfh,bfc的EER都为0,此时的Biohashing方法具有较好的识别性能.用户令牌泄露时,bfh在指纹数据库FVC2002 DB1和DB2的EER分别为3.38%和2.84%,bfc在指纹数据库FVC2002 DB1和DB2的EER分别为3.44%、2.85%和3.93%、3.18%,bfm的EER却达到了16.9%和19.1%.而且,bfc的等错误率随着p值的增大依次减小,分别为2.85%和3.18%,说明本文提出方法的识别性能优于文献[20]的方法.

表3 指纹识别算法认证结果对比(%)Table 3 The comparison of authentication results of the fingerprint identi fication algorithm(%)

图7 应用方法2的真假匹配汉明距离分布情况Fig.7 The distribution of Hamming distance about the match for true-false with the second method

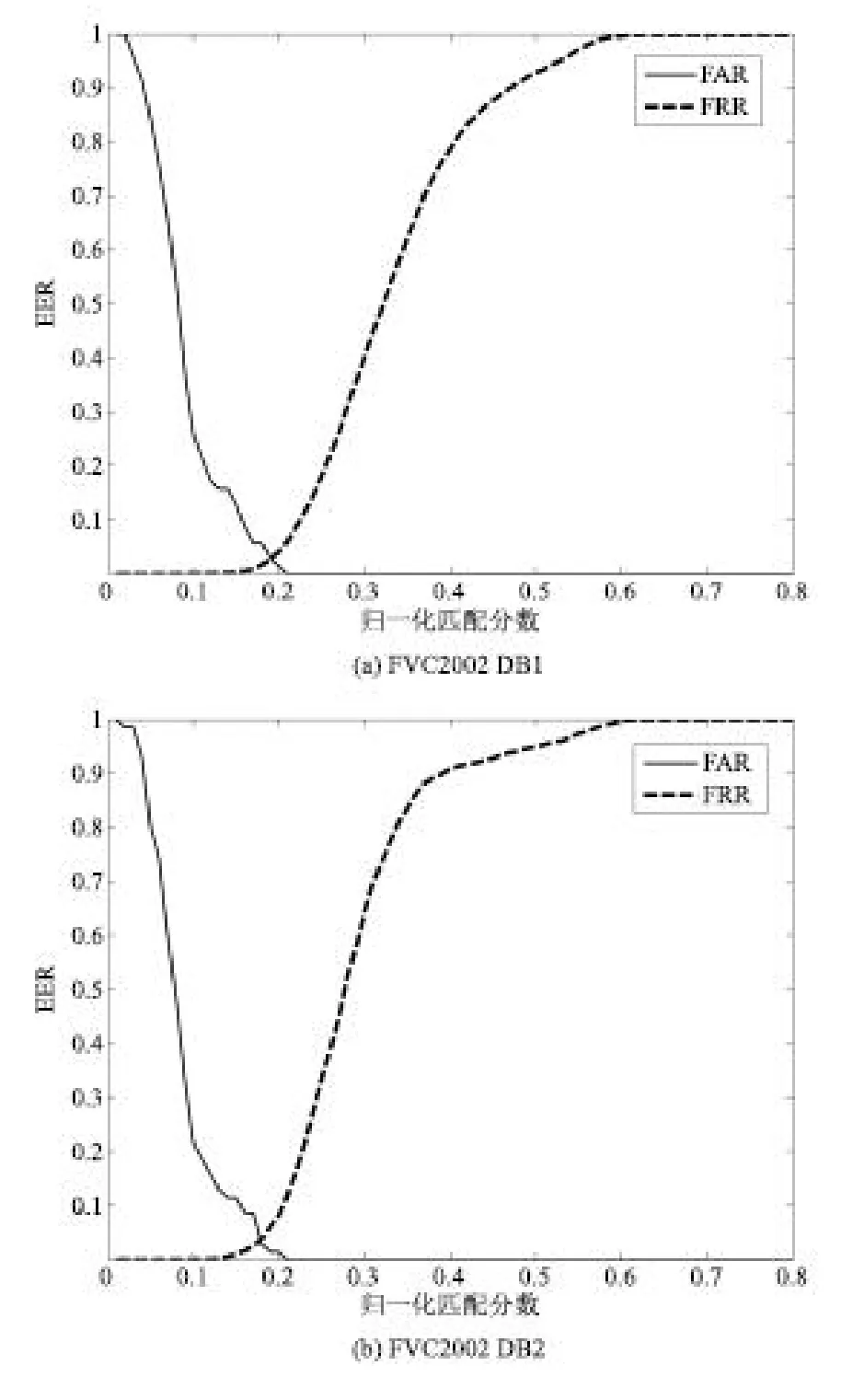

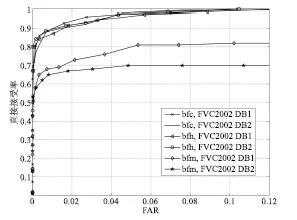

图10为文献[20]与本文的两种特征BioCode生成方法在用户令牌泄露的情形下,步长参数p=3时在FVC2002 DB1和DB2指纹数据库中生成的受试者工作特征(Receiver operating characteristic,ROC)曲线分布.ROC曲线横坐标为错误接受率(FAR),纵坐标为真实接受率(Genuine acceptance rate,GAR),ROC曲线下面积越大说明算法的正确识别率越高.

从表3和ROC曲线可以看出,bfc和bfh比bfm具有更好的识别性能.而且在数据库DB1的EER要低于数据库DB2的EER,即在DB1的识别性能比DB2的识别性能要好,这是因为DB1的指纹图像质量比DB2的指纹图像质量略好,说明本文方法在较好质量的指纹图像中能得到较好的匹配性能.

3.3 安全性分析

改进方法中存储在用户令牌的信息包含生成正交随机矩阵的种子和步长参数p,而数据库中存储的信息为用户的BioCode码,整个系统保护的是用户的指纹信息,需要对系统中可能存在的安全问题进行分析.

本文给出的生物模板保护算法中,用户令牌是需要保密的敏感参数.当用户的令牌丢失或指纹模板被盗时,由于Biohashing方法是一种“用户令牌+指纹模板”的双因子身份认证方案,具有良好的可撤销性,通过更换用户令牌发布的指纹模板,随时达到撤销丢失的信息的目的.

图8 应用方法1的EER曲线Fig.8 EER curve with the first method

图9 应用方法2的EER曲线Fig.9 EER curve with the second method

而且文中提出的两种量化过程都是非线性过程,量化阈值不固定,使指纹特征序列都参与到量化过程中,并将量化序列变为矩阵,减少了特征值之间的关联性,有效地掩盖了原指纹特征的相关信息,同时又引入了步长参数和滑动窗口,进一步扩展了密钥空间,因此指纹模板具有较好的识别性和安全性.

考虑到攻击者暴力破解系统的情形,当攻击者在未获得真实的BioCode码或用户令牌时,要想获得长度为511位的真实指纹模板特征值需要进行2511次尝试,这在计算上是不可行的.即便攻击者掌握了用户的令牌,结合所拥有的指纹信息来冒充真实用户进行认证,由实验可知,在指纹数据库FVC2002 DB1和DB2上成功的概率也不高于3.38%和3.93%,与已有方法比较,本方案的安全性更好.

图10 令牌泄露后三种方法的ROC曲线Fig.10 ROC curves about three methods after tokens were leaked

4 结论

针对用户令牌泄露会导致Biohashing识别性能严重退化的问题,本文提出了两种基于Biohashing的指纹模板保护算法.改进算法采用步长参数和滑动窗口的形式对特征矩阵进行量化,减少了特征值之间的关联性,有效地掩盖了指纹特征的相关信息,量化阈值不固定,减少了指纹特征在量化过程中信息熵的损失,提高了指纹特征自身的区分能力.实验结果表明,基于本文给出的两种特征二值化方法的生物特征匹配算法均取得了较好的识别性能,也具有更好的安全性.

References

1 Zhang Ning,Zang Ya-Li,Tian Jie.The integration of biometrics and cryptography—a new solution for secure identity authentication.Journal of Cryptologic Research,2015,2(2):159−176(张宁,臧亚丽,田捷.生物特征与密码技术的融合—一种新的安全身份认证方案.密码学报,2015,2(2):159−176)

2 Xu Qiu-Wang,Zhang Xue-Feng.Generating cancelable fingerprint templates using minutiae local information.Acta Automatica Sinica,2017,43(4):645−652(许秋旺,张雪锋.基于细节点邻域信息的可撤销指纹模板生成算法.自动化学报,2017,43(4):645−652)

3 Cao K,Jain A K.Learning fingerprint reconstruction:from minutiae to image.IEEE Transactions on Information Forensics and Security,2015,10(1):104−117

4 Davida G I,Frankel Y,Matt B J.On enabling secure applications through off-line biometric identi fication.In:Proceedings of the 1998 IEEE Symposium on Security and Privacy.Oakland,USA:IEEE,1998.148−157

5 Juels A,Wattenberg M.A fuzzy commitment scheme.In:Proceedings of the 6th ACM Conference on Computer and Communications Security.Kent Ridge Digital Labs,Singapore:ACM,1999.28−36

6 Feng H,Anderson R,Daugman J.Combining crypto with biometrics effectively.IEEE Transactions on Computers,2006,55(9):1081−1088

7 Hartato B P,Adji T B,Bejo A.A review of chaffpoint generation methods for fuzzy vault scheme.In:Proceedings of the 2016 International Conference on Information Technology,Information Systems and Electrical Engineering(ICITISEE).Yogyakarta,Indonesia:IEEE,2016.180−185

8 You L,Yang L,Yu W K,Wu Z D.A cancelable fuzzy vault algorithm based on transformed fingerprint features.Chinese Journal of Electronics,2017,26(2):236−243

9 Ratha N K,Connell J H,Bolle R M.Enhancing security and privacy in biometrics-based authentication systems.IBM Systems Journal,2001,40(3):614−634

10 Ratha N K,Chikkerur S,Connell J H,Bolle R M.Generating cancelable fingerprint templates.IEEE Transactions on Pattern Analysis and Machine Intelligence,2007,29(4):561−572

11 Lee C,Choi J Y,Toh K A,Lee S.Alignment-free cancelable fingerprint templates based on local minutiae information.IEEE Transactions on Systems,Man,and Cybernetics,Part B(Cybernetics),2007,37(4):980−992

12 Ang R,Safavi-Naini R,McAven L.Cancelable key-based fingerprint templates.Information Security and Privacy.ACISP 2005.Lecture Notes in Computer Science.Berlin,Heidelberg,Germany:Springer,2005.242−252

13 Jin A T B,Ling D N C,Goh A.Biohashing:two factor authentication featuring fingerprint data and tokenised random number.Pattern Recognition,2004,37(11):2245−2255

14 Kong A,Cheung K H,Zhang D,Kamel M,You J.An analysis of Biohashing and its variants.Pattern Recognition,2006,39(7):1359−1368

15 Jin A T B,Ling D N C,Song O T.An efficient fingerprint veri fication system using integrated wavelet and Fourier-Mellin invariant transform.Image and Vision Computing,2004,22(6):503−513

16 Moon D,Yoo J H,Lee M K.Improved cancelable fingerprint templates using minutiae-based functional transform.Security and Communication Networks,2014,7(10):1543−1551

17 Liu Y X,Hatzinakos D.BioHashing for human acoustic signature based on random projection.Canadian Journal of Electrical and Computer Engineering,2015,38(3):266−273

18 Meetei T C,Begum S A.A variant of cancelable iris biometric based on BioHashing.In:Proceedings of the 2016 International Conference on Signal and Information Processing(IConSIP).Vishnupuri,India:IEEE,2016.1−5

19 Guo Jing,Xu Jiang-Feng.Cancellable key binding scheme based on BioHashing and shuffling algorithm.Application Research of Computers,2014,31(5):1511−1515(郭静,徐江峰.一种基于BioHashing和洗牌算法的可撤销密钥绑定方案.计算机应用研究,2014,31(5):1511−1515)

20 Liu E Y,Liang J M,Pang L J,Xie M,Tian J.Minutiae and modi fied Biocode fusion for fingerprint-based key generation.Journal of Network and Computer Applications,2010,33(3):221−235

21 Maio D,Maltoni D,Cappelli R,Wayman J L,Jain A K.FVC2002:second fingerprint veri fication competition.In:Proceedings of the 16th International Conference on Pattern Recognition.Quebec City,Canada:IEEE,2002,3:811−814