WSN中基于节点位置消息验证的女巫攻击检测方法

2018-04-18王向华

王向华 宋 欣

(天津职业大学电子信息工程学院 天津 300410)

0 引 言

无线传感器网络[1]的构建目标是形成自组织性强、灵活性高、容错性大、传感保真度高和成本低的无线网络[2],但由于底层协议的漏洞和软硬件缺陷,网络数据的安全性、完整性和有效性饱受威胁[3]。女巫攻击就是一种严重威胁网络完整性的攻击。通常情况下,女巫攻击会在网络中伪造多个实体来误导真实节点相信其周围邻节点[4-5],其特点是不需要专门的硬件,也无需与其他节点合作,就可对网络作业(如分布式存储、数据聚合和资源分配等)造成众多破坏。因此,研究女巫攻击的检测方法具有重要意义和商业价值。

检测女巫攻击的现有方法主要分为两方面:基于身份的方法和基于位置验证的方法。基于身份的方法依赖于中央服务器分配的安全ID,通过限制生成有效节点信息来缓解攻击。如文献[6]将基站BS(Base Station)视为可靠实体,每个节点均通过BS建立共享密钥实现交流。但这种协议易受对称攻击,同时会增加第三方网络实体的额外成本。文献[7]提出一些替代的防御机制,包括:无线电资源验证、位置验证、节点注册和随机密钥预分布。指出密钥预分布是处理女巫攻击最有前途的方法。然而,随机密钥预分布的成本较高,且容易出现兼容性问题。文献[8]提出一种监测技术,每个节点周期性记录接收到的不同身份集,使用统计分析来检测女巫攻击。总的来说,上述几种方法采用密钥交换或加密证书来解决身份认证问题,但随机密钥的大量分布明显增加了能耗,同时还会消耗宝贵的内存资源[9]。

基于位置验证的方法主要基于这样的事实,即每个节点在给定时间内都有且仅有一个物理位置,而位置验证技术可以定位一个身份,如果一组身份存在于相同区域内,那么这些身份就有可能是同一女巫攻击。文献[9]提出一种基于到达时间差TDOA(Time Difference of Arrival)的机制。该机制将TDOA比率和发送者ID联系起来。一旦有两个不同身份具有相同TDOA比率,那么就检测到一个女巫攻击。文献[10]提出一种邻居认证协议NAP(Neighbor Authentication Protocol),以阻止复制节点和女巫节点加入网络。

本文主要目的是设计一个检测和预防女巫攻击的算法。基于消息验证和传递,提出了匹配节点位置验证MNLV(Matching Node Location Verification)方法。该方法是位置验证方法的有效改进。

1 网络模型

女巫节点尝试通过正常节点的身份与相邻节点进行通信,在该过程中,单个节点向网络中的其他节点给出该区域中的多个身份。通常女巫节点可以形成一个新的身份,或者窃取一个合法身份。由于女巫节点是不良节点的额外实体,因此,容易导致网络混乱和崩溃[11]。图1是不同ID女巫攻击的例子。

图1 利用多个ID的女巫攻击

本文假设在一个管理员的控制下,数量为N的节点被随机地部署在网络中,且这些节点经过了较好的配置,能效较高。在节点创建过程中,每个节点将收到一个来自BS的问候消息,该消息包含网络节点创建的时间戳消息[12]。整个节点利用包含ID、时间戳和位置响应消息来响应基站的问候。因此,网络模型表示如下:

G={(N1,N2,…,Ni,…,Nm),基站,管理员}

(1)

式中:m为网络中节点的数量,Ni为第i个节点。每个节点在网络中被部署:

位置(Ni)=(随机(X),随机(Y))

(2)

式中:X,Y为网络区域内任意一个位置的坐标。基站向网络中所有新构建的节点发送一次Hello数据包,可表示如下:

(3)

式中:Ni为第i个节点,网络中的每个节点向基站发送一次响应数据包,其可被认为是Ni响应基站,且呼叫和响应数据包中均包含节点ID和时间戳。问候消息用τ(Ni)表示,响应消息用(ID(Ni),τ(Ni))表示,其中,τ(Ni)表示第i个节点的时间戳。

假设在网络G中,一个节点S需要向节点D传送一次数据。因此,需要找出一个通过N跳中间节点,从S到D的路由。中间节点的数量取决于网络的规模。本文所使用的路由机制遵循AODV协议。在这一过程中,关于中间节点的当前信息(ID,时间戳)被暂时存储在一个路由表中,本文称之为i_路由表。

表1为i_节点信息表,由于在发现路由过程中,路径搜寻和数据传输之间的持续时间非常短。而在数据传输时,将i_路由表数据条目与i_节点信息表中的可用条目(如表1所示)进行比较,这样可以有助于利用ID、时间戳和位置识别出重复节点。例如,G={(N1,N2,…,Ni,…,Nm)N3}为源节点,N9为目的节点,而中间节点为N5、N7和N8。从N3到N9之间发现的路由为N3→N5→N7→N8→N9。表2为发现的i_路由表,包括原始节点ID、时间戳、[τ]、位置以及路径搜寻期间的当前时间戳。

表1 i_节点信息表

表2 i_路由表

现在,在数据传输过程中,通过比较当前中间节点信息与i_路由表对发现的路由,更新节点条目进行验证。从表3可以发现,N7的信息是重复的,根据发现可以得出:复制节点的信息与i_节点信息表中的原始N7信息是不匹配的。因此,节点N2为女巫节点,冒充为N7。

表3 女巫节点示例

2 提出的女巫节点检测方法

基于以上的网络模型,提出一种匹配节点位置验证方法(MNLV),该方法可有效检测女巫节点,其缺点是应用耗时较长,具体算法如算法1。因此,结合一种预防措施,即MAD算法,如算法2所示。且MAD包括了网络中单播和多播的通信。为便于比较,结合了MAD的方法用MNLV-MAD表示。

算法1匹配节点位置验证方法 (MNLV)

1. 设G={N1,N2,N3,...,Nm}

2. 设基站,管理员为配置良好的节点

3. fori=1至m

//随机放置节点

4.Ni←位置(随机(X),随机(Y))

5.ID(Ni←i)

6. End Loop

7. 设Li为网络中成对节点之间的链接集

8.Ni→基站(消息,τ)

//对于所有节点Ni

9.U*→最小距离(Ni,Ni+1)

10.Ni响应基站消息;响应消息 =ID,τ,X,Y

11. 响应消息→i_节点信息表

12. End loop

13.Su{U*}→S

14.S→RT(S)

15.Ni+1→Ni(τ)

16.τc=(ID,X,Y,τ)

17.U*→D

18. fori=S至D

//路由发现

19.RT(S)Ni

20.Li→(Ni,Ni+1)

21. 响应→i_路由表

22. End loop

23. fori=S至D

// 数据传输

24. if (当前Ni.信息==i_节点信息表==i_路由表)

25. 则Ni数据+1,变为Ni+1

26. 否则

27. 将Ni+1被视为女巫节点

28. End Loop

29. i_路由表清除

30. End

算法2消息认证和传递 (MAD)

1.G={N1,N2,N3,...,Nn}

2. fori=1到n

3.r表=(Ni(id),Ni(x),Ni(y),Ni(消息))

// 节点ID,第i个节点的x,y的数值

4. End

5. fori=1到n

6. forj=1到n

7.Ni发送(请求)→Nj

8.Nj发送(接受)→Ni

9. if(消息(Ni),消息(Nj))且存在r表)

10.Ni发送数据P到Nj

11. 否则

12. 选择下一个邻近节点

13. End if

14. End forj

15. End fori

16. End

在网络中路由发现和数据传输阶段,使用匹配节点位置验证方法,从基站i_节点信息表中检查节点信息。完成验证后,收集节点的ID、时间戳以及当前位置信息,并将这些信息与节点注册时的初始信息进行比较。匹配节点位置验证方法的结果仅会给出路由中的可信节点,以确保安全的数据传输。否则,特定的节点将被视为女巫节点,且当前路径中的数据传输将被终止,并选择出替代路径。

本文中的MAD是一种预防措施,以排除女巫活动。每个节点均通过传递认证消息进行通信。假如源节点动态地怀疑目的节点,则可以将算法1结合算法2使用,进行比较和消息认证,以检查当前节点是否为女巫节点。例如,在网络G中,一个节点Ni将数据向节点Nj传递,节点Ni将一个带有密钥请求消息Ni向节点Nj发送,该消息是节点Ni在注册到网络G的时候由基站生成。节点Nj(目的节点)提交其密钥信息,随后,基站对两个密钥均进行验证,产生出一个“OK”信号表示对数据和其他任何信息均进行共享。一旦从基站处收到该信号,节点Ni和Nj之间即开始数据传输。

3 实验结果与分析

3.1 仿真环境

本文使用NS2软件模拟,设置网络规模为1 200×1 200,共有25个传感器节点,每个节点遵循AODV协议[13](按需距离向量)。配备802.15.4对等传感器网络,所有节点均在单一基站下构建。 规定节点17准备接收来自节点0的数据。当节点0向节点17发送一个请求消息,该节点向节点0发送回一个响应消息。这可以被节点11感知到,节点11发送一个带有节点17标签的响应消息。而在节点11无法提交其属于节点17的认证秘钥数值时,上一步可以被跟踪到。因此可检测一个女巫节点,且拒绝节点11。在加入MAD算法前后,本文通过计算数据包传送的平均延迟、吞吐量、恶意节点,以及用于判断路由协议的服务质量的其他必要因素来分析性能 。

3.2 模型验证分析

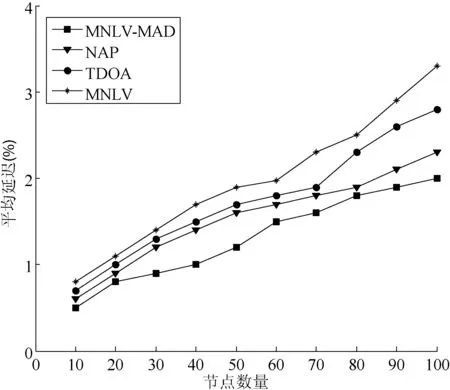

在部署MAD算法之前,网络数据包传送的平均延迟如图2所示,其中不同大小的数据包在不同时间间隔传输。从图2可以观察到,应用MAD算法后,MNLV-MAD的平均延迟较比其他方法大幅减少。

图2 各方法数据包传输的平均延迟比较

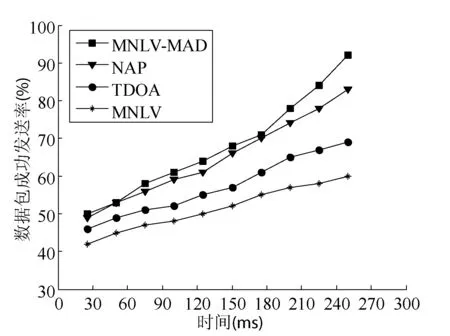

为了进一步对性能进行评估,本文在网络中部署了大量的节点,以观察女巫节点检测率的变化。根据网络中节点的数量不同而采用若干次数的迭代。随着节点数量的上升,行为不良节点的数量也随之增加,这会造成数据丢失。结合MAD算法之后,如图3所示,吞吐量明显提升。这说明了MNLV-MAD的效率非常高。

图3 各方法的吞吐量比较

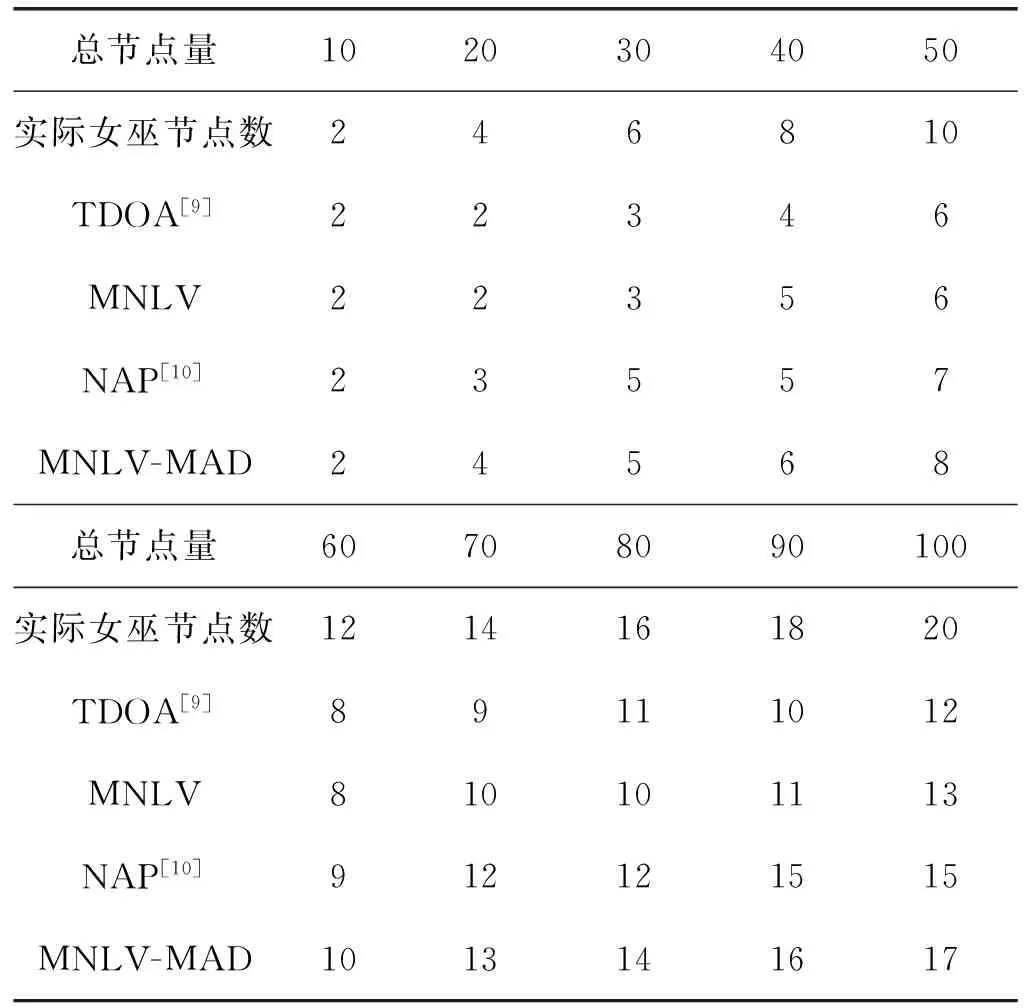

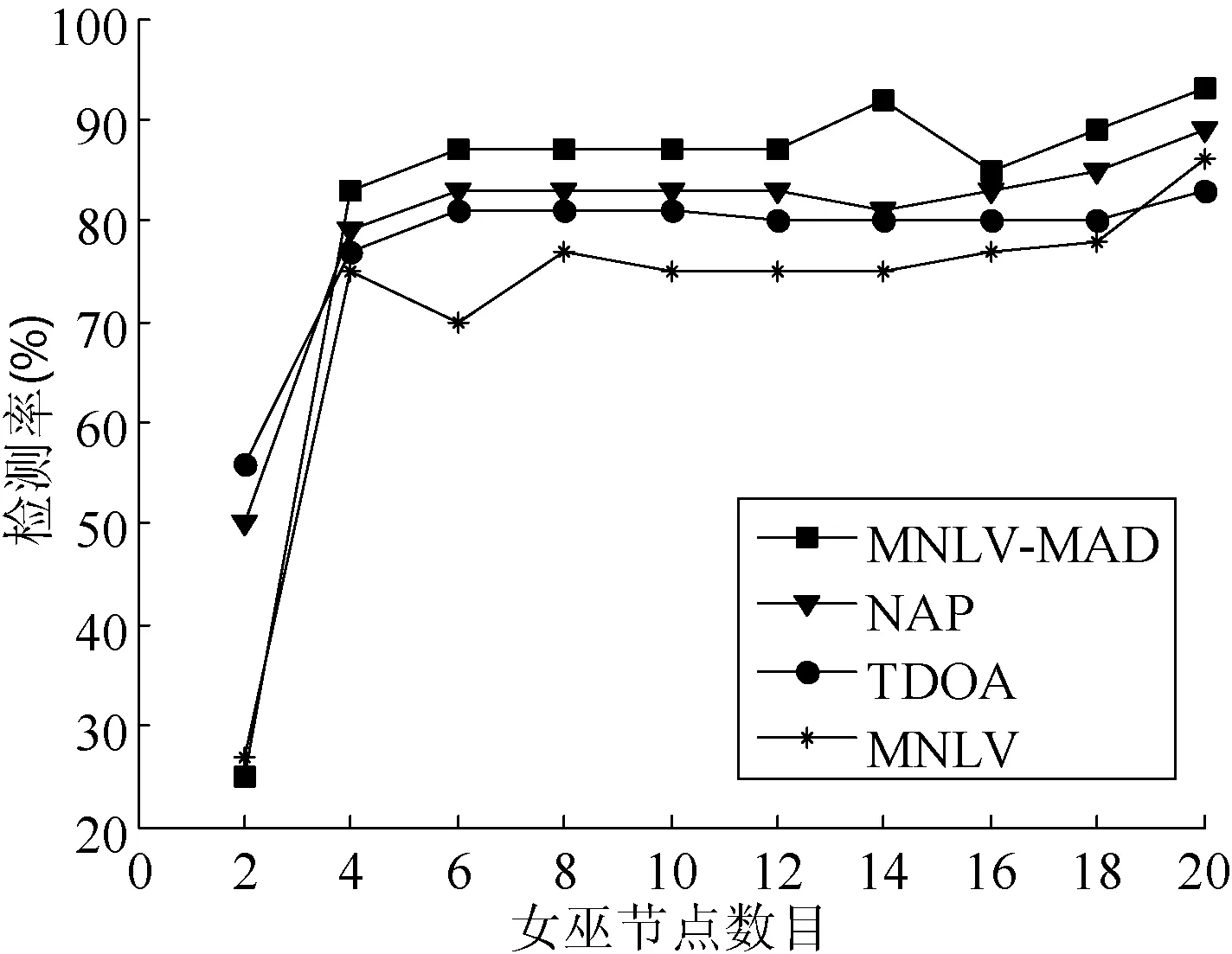

在数据传输过程部署检测程序,数据丢失问题就可以通过检测来解决。该情况下,为了提高服务质量,需要考虑消耗的时间。因此,女巫攻击的检测率变得非常重要,在网络模拟软件中,本文对n个节点重复了n次仿真实验。各方法检测到的女巫节点数目如表4所示。其中每10个节点中部署2个女巫节点,从10个节点开始,不断增加到100个节点。从表4可以看出,提出的MNLV-MAD拥有更高的检测精度。女巫节点的数量最小时(2个),各方法的结果相同,但随着恶意节点的数量增加。

表4 各方法检测女巫节点数目的比较

MNLV和TDOA[9]方法的性能开始下降,而MNLV-MAD性能最为稳定,NAP[10]次之,这说明了单纯的位置和时间差信息并不是最优的,而结合MAD是有必要的。各方法的检测率如图4所示,本文MNLV-MAD方法则达到了92%的检测率,具有更好的检测优势。

图4 各方法在检测率方面的比较

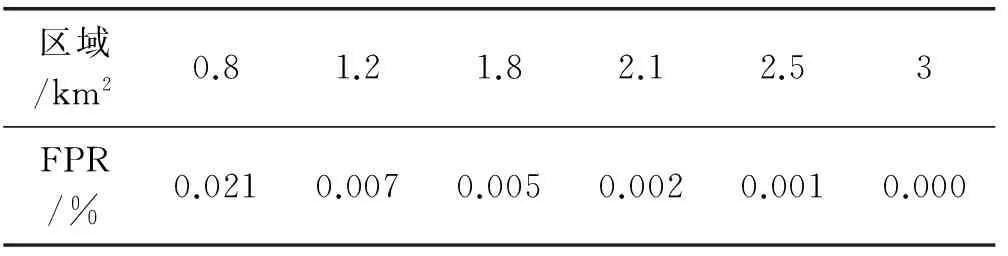

上述实验并没有考虑区域大小所带来的影响,为了研究区域大小的影响,考虑区域大小从0.8 km2到3 km2之间变化。通常情况,当部署的节点密度较高时,会导致较高的假警报概率,从而使得合法节点错误引发假警报。表5所示为区域大小变化时假阳性率。可以看出假阳性非常低,低于0.021%。这也说明了MNLV-MAD可以有效发现活跃的女巫节点,即使在较为严密的网络区域部署也是如此。

表5 改变区域大小时报告的假阳性率

3.3 综合比较

总之,提出的MNLV-MAD方法可以容忍的女巫节点数量的变化,虽然潜在女巫攻击检测算法会产生假警报,但是这些警报非常少,对整个网络性能没有重要影响。另外,从数据包传输、吞吐量和恶意节点检测率三个方面看,本文方法的性能更优势。

引言中介绍的两类女巫检测方法与本文方法的综合比较结果如表6所示,可以看出本文方法属于轻量级的,能识别直接和伪造两种攻击类型的女巫节点检测系统。综合比较,提出方法的综合性能最优。

表6 不同女巫攻击检测系统的对比分析

续表6

4 结 语

本文将消息认证与传递(MAD)算法用于女巫节点的检测。节点的验证采用MNLV方法。提出的方法没有耗费大量时间,利用MAD在通信之前进行节点认证。如果一个节点没有得到网络或基站的任何授权,则该节点将无法与网络中任何其他节点进行通信。实验结果表明提出的MNLV-MAD综合性能更优。

[1] 陈渊, 叶清, 李墨泚. 无线传感器网络中基于身份的加密算法研究[J]. 计算机应用与软件, 2015, 32(12):302-304.

[2] Xing K, Rivera M J, Li J, et al. Attacks and Countermeasures in Sensor Networks: A Survey[M]//Network Security. Springer US, 2010:251-272.

[3] Martins D, Guyennet H. Wireless Sensor Network Attacks and Security Mechanisms: A Short Survey[C]//International Conference on Network-Based Information Systems. IEEE, 2010:313-320.

[4] 张柯丽. 信誉系统安全和隐私保护机制的研究[D]. 北京:北京邮电大学, 2015.

[5] Vamsi P R, Kant K. A lightweight Sybil attack detection framework for Wireless Sensor Networks[C]//Seventh International Conference on Contemporary Computing. IEEE, 2014:387-393.

[6] 周捷. WSN中节点捕获攻击的检测与防御方法研究[D]. 郑州:解放军信息工程大学, 2012.

[7] Newsome J, Shi E, Song D, et al. The Sybil attack in sensor networks: analysis & defenses[C]//International Symposium on Information Processing in Sensor Networks. IEEE, 2004:259-268.

[8] 张衍志, 叶小琴. WSN中基于周期性超宽带距离信息的女巫攻击检测[J]. 电信科学, 2016, 32(8):110-117.

[9] Vamsi P R, Kant K. Sybil attack detection using Sequential Hypothesis Testing in Wireless Sensor Networks[C]//International Conference on Signal Propagation and Computer Technology. Hershey, PA, USA: IEEE press, 2014:698-702.

[10] 胡蓉华, 董晓梅, 王大玲. 无线传感器网络节点复制攻击和女巫攻击防御机制研究[J]. 电子学报, 2015,43(4):743-752.

[11] 熊平. 信息安全原理及应用[M]. 清华大学出版社, 2009.

[12] Hai T H, Huh E N, Jo M. A lightweight intrusion detection framework for wireless sensor networks[J].Wireless Communications & Mobile Computing, 2010,10(4):559-572.

[13] 李喆, 刘军. 基于AODV协议的自组网络安全机制的研究[J]. 电子学报, 2006, 34(2):272-276.

[14] Sarigiannidis P, Karapistoli E, Economides A A. Detecting Sybil attacks in wireless sensor networks using UWB ranging-based information[J]. Expert Systems with Applications, 2015, 42(21):7560-7572.