基于四粒子W态的量子密钥分配协议

2018-04-18汪学明

高 明 汪学明

(贵州大学计算机科学与技术学院 贵州 贵阳 550025)

0 引 言

在网络通信广泛普及的今天,如何将密钥合理生成并安全分配到通信双方已经成为网络安全的一个重要保障环节。自1984年第一个量子密钥分配协议BB84诞生以来[1-2],基于量子物理原理的量子密钥分配协议已经被人们广泛研究起来,甚至已经凭借自身的优势在某些领域取代了经典密码体制而得到了应用[3-5]。三大协议之后的量子密钥分配协议最初是基于粒子的纠缠交换[6]来实现的,Vaidman等[7]于1996年率先提出了相应的协议,但由于其效率较低,人们又将研究焦点转为基于三重最大纠缠态GHZ态的量子密钥分配协议[8]:利用不同的测量基(X基与Z基)产生不同的结果,再根据转换关系在通信双方生成一致的二进制数字串。虽然利用GHZ态的量子密钥分配协议效率较高,但是由于GHZ态的粒子损失鲁棒性较差[9],在失去一个粒子的时候,剩余的两个粒子将不会纠缠下去,因此它也是非常脆弱的。于是人们又利用另一种三粒子纠缠态W态[10]和CH-BELL不等式[11]来设计密钥分配协议,把三粒子分给通信双方和第三方,经过相应转换得出密钥。在先前的众多协议中,有的基于W态的密钥分配方案的效率较低,仅有25%[12];另外,陶源等[13]提出的基于W态的方案需要第三方来协助完成方案,从而加大了方案的复杂及危险性;在曹博[14]等提出的任意两用户的量子密钥分配协议中,制作的纠缠态GHZ态,在损失粒子之后相比W态而言不易保持较好的纠缠特性,且所需可信第三方CA做大量制备工作,难以保证协议速率;2013年刘林曜等[15]提出的通过Bell测量的密钥分配协议,前提是必须通信双方事先共同拥有一个密钥,这些无疑限制了方案的普及应用。以上这些方案都有待改进。

本文提出了一种基于四粒子W态的量子密钥分配协议,借助量子W态在失去粒子后所拥有的较强鲁棒性的特点完成信道的检测和密钥的生成。通过使用不同测量基对粒子进行测量,将用于信道检测和生成密钥的粒子区分开来,然后利用Bell测量,使通信双方手中的EPR对里的粒子产生相应的关系,再经过与运算得到相应的密钥。另外,前后两次的检测信道,让通信双方能够在Eve存在的情况下安全地进行密钥的分配,且在Eve介入方案时能够及时察觉并终止通话。此协议无需第三方的协助,也不必让通信双方事先拥有共同的密钥,且除了用于信道检测外的粒子外,其余粒子都参与了最后密钥的生成,粒子的利用率较高。最后对协议进行了安全性分析。

1 基础知识

1.1 量子密码

Hilbert空间:每一个孤立的物理系统都有着相应的状态空间,并且它们是有着紧密联系的,我们称这个状态空间为Hilbert空间。此外,整个物理系统均由相应的状态向量(即来描述系统状态空间的单位向量)来描述。

Dirac符号:量子力学中称量子的状态为量子态,它是由Hilbert空间中的矢量来表示的,每个矢量的标准符号记为|φ>,φ表示该向量的符号,|>是Dirac符号,表示符号中的对象是一个向量。|>是右态矢,<|是左态矢。|φ> 与<φ|互为共轭。量子比特有两个可能的状态,分别为|0>和|1>,此外在叠加态中,量子态也可能处于|0>和|1>之间。

纠缠态:假设系统M和N构成一个复合系统,但这个复合系统的状态无法用这两个子系统的状态直积来表示,即|ψ>MN≠|φ>M⊗|φ>N,则称为纠缠态。对其中一个系统的测量将影响到另一个系统的状态。

量子纠缠:则是描述微观粒子间的一个物理现象,处于纠缠下的粒子,其信息大多数都包含在它们之间的相互关系上;无论他们距离有多远,只要其中的某个粒子被测量而确定了结果,那么其他粒子会立即自动地塌缩到相应的状态。

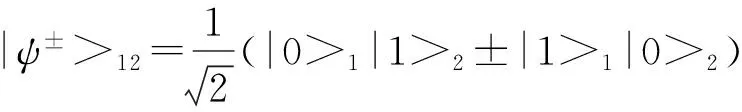

EPR对:

该系统中,若1粒子的状态处于|0>1,则2粒子的状态则为|1>2,反之亦然,各有50%的概率。但是如果此系统被测量了,那么这种关系就不复存在了。

1.2 GHZ态、W态及其鲁棒性

GHZ态和W态均是一种粒子的纠缠状态的描述,根据粒子数目的不同有着不同的表达形式。

三粒子GHZ态的表达形式如公式所示:

(1)

最常见的是三粒子W态标准形式:

(2)

文献[14]根据系数对测量结果的影响,将其转化为适用于量子密码体制的一般形式:

(3)

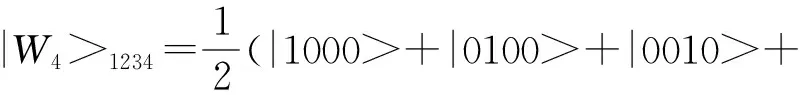

由此可知,四粒子W态的一般形式为:

|0001>)1234

(4)

GHZ态在被测量一个粒子后,另外的粒子会立刻塌缩到各自的单粒子态,如1粒子的测量结果为|0>1,那么2、3粒子均会塌缩到单量子态|0>而不会再有任何的纠缠;W态被测量一个粒子后,如果结果为|0>,那么另外两个粒子会塌缩到|01>+|10>,依旧是纠缠态,因此它具有更强的鲁棒性。

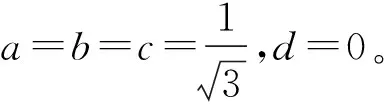

1.3 W态系数的选取

三粒子W态的标准形式为1.2节中的公式所示:

(2)

式中:a、b、c均大于0,且d=1-a-b-c。

根据文献[14]的方法,把式(2)、式3粒子在Bell基下展开:

(5)

|0>1|ψ+>23]

(6)

简化之后即为:

(7)

当粒子1测量结果为|0>1时,2、3粒子Bell基测量结果为|ψ+>23;当粒子1测量结果为|1>1时,2、3粒子Bell基测量结果将等可能的得到|φ+>23和|φ->23。

2 四粒子W态的量子密钥分配协议

协议由信道检测以及密钥生成分配两部分组成。假设量子密钥分配双方是Alex和Bess,Alex手中有n组四粒子W态:

(8)

2.1 信道检测阶段

(1) 若Alex与Bess间需要分配密钥进行通信,则Alex首先将序列中所有的粒子1和粒子2发送给Bess。

(2) 而后Bess随机选取大部分粒子对,用Z基来测量这些序列中的粒子1;采用X基检测结果,若为|1>1,则剩余三粒子状态为|000>234;若为|0>1,则剩余三粒子状态为三粒子W态:

(9)

用X基测量剩余的粒子对中的粒子1和2,而后Bess将测量基及其对应的测量位置信息发送给Alex。

(3) Alex根据被Bess用X基测量的粒子1、2的序列的信息测量自己手中位置相对应的部分3、4粒子,然后根据结果计算错误的概率,若超过一定的门限值,那么就证明有人对信道进行了监听。若信道安全,则将信道安全的信息反馈给Bess。

(4) Bess随后对在(2)中被测量过得那些粒子序号所对应的2粒子进行单粒子Von-Neumann测量,如果测量结果为|1>,则与其对应的3、4粒子为正相关;若为|0>,则与其对应的3、4粒子呈负相关。随后Bess将测量结果为|1>的粒子位置及结果发送给Alex。

(5) Alex随后检测这些未知的粒子,根据结果计算错误几率,看是否超过了一定的门限值,若超过,证明信道存在监听;若未超过,则说明信道安全。

2.2 密钥生成与分配阶段

(1) Alex将手中的所有3粒子发送给Bess。

(2) Bess在收到粒子3序列后,选出与信道检测阶段用X基测量粒子1序号相对应的那部分3粒子,进行Z基检测,将结果发送给Alex。

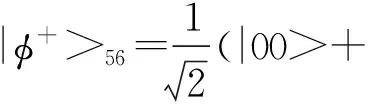

(3) 随后Alex测量自己手中相对应的4粒子,并根据结果计算错误几率,若超过一定的门限值,则证明信道刚刚可能处于被监听状态,中断此次会话,具体情况如表1所示。

表1 Bess用Z基检测粒子3及此时Alex手中粒子4对应状态

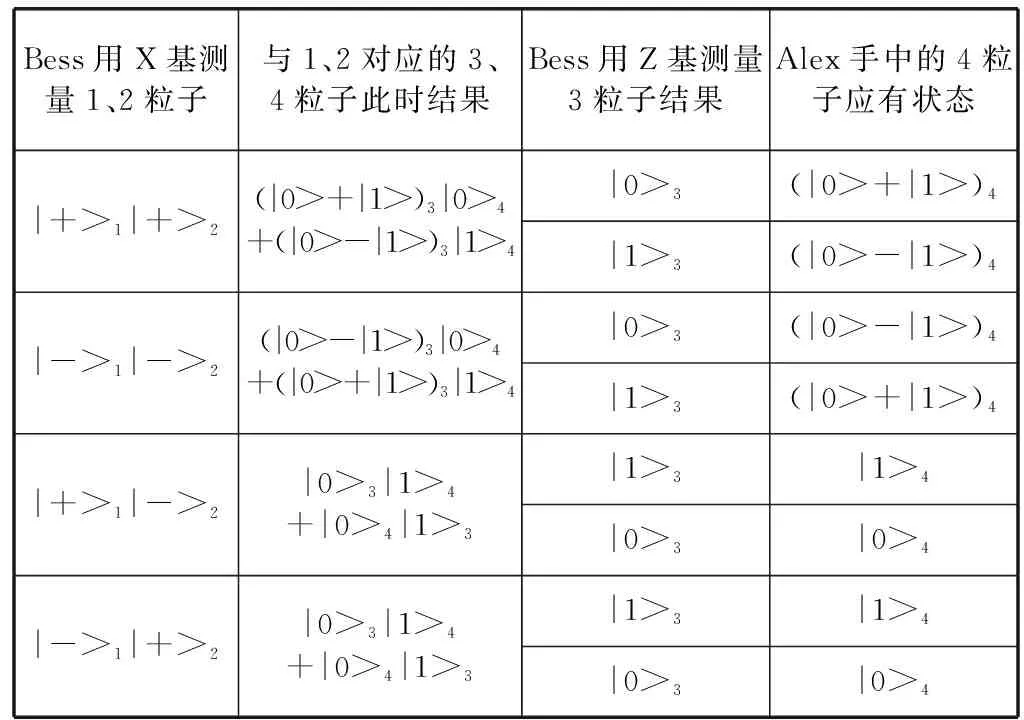

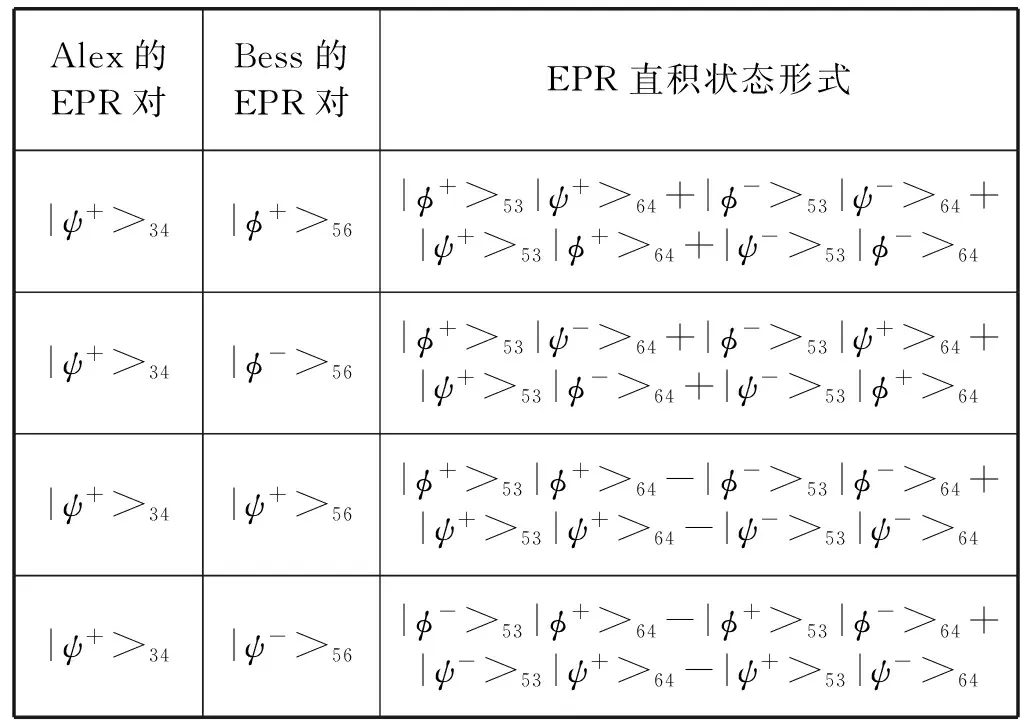

(4) 若信道安全,Bess把其余的3粒子与自身的m个EPR对中的粒子5进行Bell测量,随后粒子4与粒子6就会产生一定的塌缩,具体结果如表2所示。双方可以事先约定,如果结果为|φ±>46,则编号为1,如果结果为|ψ±>46,则编号为0,以此形成一个二进制数字串,组成相应的密钥。Bess根据自己测量的3、5粒子的结果形成一个二进制数字串,设为K1,进而再用Z基对相应的6粒子进行测量,若结果为|0>4,则记为0;若结果为|1>4,则记为1,以此形成另一个二进制数字串S1。随后Bess把S1通过经典信道发送给Alex。

表2 Bess选用的EPR对及Bell测量后4、6粒子塌缩的相应结果

(5) Alex收到后,用Z基检测手中的4粒子,同样的,若结果为|0>4,则记为0;若结果为|1>4,则记为1,生成二进制数字串S2。随后S1和S2进行“与”运算,得出K2。如无信道干扰或者窃听外,K1=K2。

(6) 而后Alex和Bess经过数据纠错和保密加强等,完成密钥的最终生成。

3 安全性及效率分析

假设会窃听和攻击此次通信的一方为Eve,它的目的就是在Alex和Bess均无察觉下窃取此次通信生成的密钥。

3.1 Eve截取粒子

首先在通信双方的信道检测阶段,此时Eve无论是截取1、2粒子还是3、4粒子,均无法取得最终的密钥,因为这些粒子只是起到了检测信道的作用,而不会对最终密钥的生成有任何贡献或产生任何影响。相反,此时截断并窃取这些粒子只会让Alex测得的错误率高于门限值,从而暴露自己的攻击,以至于通信双方会放弃此次通信。

在密钥生成阶段,Eve截取了Alex发送的3粒子序列,由于其内包含检测信道和生成密钥的两部分3粒子,因此Eve将很难在没有信息的情况下,分辨并提取出生成密钥的那部分3粒子。如果它对此进行了测量,必然会被发现。

3.2 Eve替换粒子

如果Eve在信道检测阶段得到了某些信息,使得它能够把截取的3粒子序列中的粒子按不同作用区分开来,这样它就会把用于检测信道的那部分粒子原封不动地转发给Bess。但是为了避免被发现,他并未测量那些用来生成密钥的粒子,而只是用自己生成的单粒子序列E:

λ>E=α|0>E+β|1>E

(10)

式中:满足|α|2+|β|2=1,代替3粒子发送给了Bess。那么接下来按照步骤,Bess会把粒子5和粒子E进行Bell测量,过程如公式所示:

|θ>56E=(|01>+|10>)56⊗(|0>+|1>)E=

(|00>+|01>)5E|1>6+(|10>+|11>)5E|0>6=

(|φ+>5E+|φ->5E)|1>6+(|ψ+>5E+|ψ->5E)|1>6+

(|φ+>5E-|φ->5E)|0>6+(|ψ+>5E-|ψ->5E)|0>6

(11)

由此可见,如果Bess测得的结果为|φ+>5E,那么Bess手中的6粒子各有50%几率塌缩到|0>6或|1>6,造成塌缩结果与Bell测量结果的不唯一匹配,进而产生的二进制数字串S1中的0或者1与K1中的0、1不对应,Eve无法获取准确密钥。

若Eve用自己生成的EPR对里面的粒子E替代粒子3发送给Bess,那么Bess将对粒子E和粒子5进行Bell测量。此时Bess手中的粒子6和Alex手中的粒子4并未发生任何的纠缠,因此Alex与Bess在一个粒子上产生一致的密钥二进制数字的可能性仅为1/2。这样设密钥有p位,Alex与Bess所生成密钥一致的可能性为(1/2)p,p越大,概率越小。这样在密钥数据纠错阶段,双方会发现密钥的差异很大,因而就会放弃此次生成的密钥。Eve也不会获取任何的通信利益。

3.3 Eve截取二进制数字串

如果Eve截取了Bess发送的S1并将之复制转发给了Alex,由于Eve并没有相应的粒子4在手,因此此时Eve的手中只有一串自己无法利用的无意义数字串,他无法根据数字串的内容进行操作以得出最后的密钥。

综上所述,本协议方案能帮助通信双方在不会被第三方秘密窃取的情况下安全地生成密钥。

3.4 效率分析

基于四粒子W态的密钥分配协议只包含两个通信方,无需第三方介入协议,在提高协议安全性的同时亦减少了协议的复杂性。W态的较强鲁棒性使得粒子在有粒子损失的情况下能够保持较好的纠缠特性。协议无需通信双方事先拥有相同的密钥,使协议易于实现和应用。另外,协议的粒子利用率远远高于25%,较之前的协议有明显提升。

在粒子利用率方面,协议的参与方Bess的粒子均参与了密钥的生成,利用率是100%。由于在W态中,测量的粒子状态为|0>才会使其他粒子继续处于纠缠态中,以进行密钥的生成:用X基检测四粒子W态中的粒子,结果为|0>的概率为75%;在三粒子W态中粒子塌缩到|0>的概率为66.7%。因此理论上协议发起方Alex平均两个四粒子W态得到一比特密钥。但协议还需在信道检测阶段用Z基测量部分粒子,这部分不会参与最后密钥的生成,因此实际的粒子利用率略低于50%,但却要高于先前的25%。

4 结 语

本文基于鲁棒性较强的量子的四粒子W态,将信道检测以及密钥生成两部分融合到一个量子态中去,在区分开粒子的同时又在传输中把它们混合在一起,有着较好的防窃听效果。而Bell测量则可使通信双方生成一致的密钥。此外,粒子的利用率较先前协议有了明显提高,不会造成粒子成本的过度浪费。通过安全性的分析证明,该协议能够有效地抵抗Eve的窃取攻击,即Eve不会在通信双方毫无察觉的情况下获取密钥。接下来将进行提高粒子利用率的研究,使粒子利用率进一步提高。

[1] 李培培,谭晓青.基于可重用的不对称三粒子纠缠态的量子秘密共享[J].计算机应用研究,2016,33(4):1120-1123.

[2] 雷奇,尚涛,刘建伟.基于随机预言模型的量子仲裁签名方案安全性分析[J].密码学报,2016(6):619-628.

[3] 崔明路,王治强,刘薇.一种星地量子密钥通信仿真平台[J].中国科学院大学学报, 2011, 28(2):241-245.

[4] Russell J. Application of quantum key distribution[C]// Military Communications Conference, 2008. Milcom. IEEE, 2008:1-6.

[5] Broadbent A, Schaffner C. Quantum cryptography beyond quantum key distribution[J]. Designs, Codes and Cryptography, 2016, 78(1):351-382.

[6] Pljonkin A, Rumyantsev K. Quantum-cryptographic network[C]// East-West Design & Test Symposium. IEEE, 2017:1-4.

[7] Lo H K, Curty M, Tamaki K. Secure quantum key distribution[J]. Nature Photonics, 2014, 8(8): 595-604.

[8] 周南润, 宋汉冲, 龚黎华,等. 基于GHZ态的三方量子确定性密钥分配协议[J]. 物理学报, 2012, 61(21):214203-214203.

[9] 杨新元,马智,吕欣.基于W态的量子安全直接通信协议[J].计算机科学, 2009, 36(10):68-71.

[10] 胡杏, 郁季军, 宁小玲,等. 基于三粒子W态的身份认证[J]. 光学学报, 2009, 29(6):1680-1683.

[11] Cabello A. Erratum: Bell’s theorem with and without inequalities for the three-qubit Greenberger-Horne-Zeilinger and W, states [Phys. Rev. A 65, 032108 (2002)][J]. Physical Review A, 2012, 85(2):93-95.

[12] 杨宇光, 温巧燕, 朱甫臣. 基于W态的量子密钥分配和秘密共享[J]. 北京邮电大学学报, 2006, 29(3):40-43.

[13] 陶原,潘炜,罗斌,等.基于W态的网络中任意两个用户间量子密钥分配方案[J]. 电子与信息学报, 2008, 30(11):2588-2591.

[14] 曹博, 张盛, 王剑. 网络中任意两用户量子密钥分配协议[C]// Asia-Pacific Conference on Information Theory. 2010.

[15] 刘林曜, 胡孟军, 吕洪君,等. 基于任意Bell态的量子密钥分配[J]. 量子电子学报, 2013, 30(4):439-444.