一个新的适用于移动设备的双方身份认证与密钥共识协议

2017-11-16王佳强亢保元邵栋阳

王佳强,亢保元,邵栋阳

(天津工业大学 计算机科学与软件学院,天津 300387)

一个新的适用于移动设备的双方身份认证与密钥共识协议

王佳强,亢保元,邵栋阳

(天津工业大学 计算机科学与软件学院,天津 300387)

随着现代互联网的高速发展,人们通过网络进行远程通信变得越来越频繁。但是,在远程通信中如何确认通信双方的身份以及如何保证通信内容的安全,成为人们越来越关注的问题,身份认证与密钥共识协议就是用来解决这个问题的。在现有的身份认证与密钥共识协议中,有些协议在身份认证方面存在一些问题,在没有验证对方身份的前提下达成会话密钥是危险的。本文通过对Liang Ni等人协议的分析,提出了一个改进的身份认证与密钥共识协议,并对其安全性进行了分析。分析结果表明,新协议可以抵抗中间人攻击、假冒攻击等。而且,新协议中不包含双线性对运算,它特别适用于资源受限制的移动设备。

身份认证;密钥共识;信息安全;密码学;椭圆曲线

0 引言

随着现代网络的飞速发展,远程通信、电子商务、电子政务等也得到了迅速的发展。特别是移动设备普及的今天,人们通过网络进行远程通信变得越来越频繁。我们在享受网络给我们带来便利的同时,如何在通信中保证信息的安全也变得极为重要。为了让远程通信的实体,在确定对方身份的前提下,达成共享密钥,并对通信内容进行加密,从而保护通信者的隐私,这就必须使用有效的身份认证与密钥共识协议。身份认证与密钥共识(Authenticated Key Agreement,AKA)协议是密码学运用最广泛的协议之一,它可以保证两方或多方实体在公开信道上进行安全的通信,在现代通信和网络中起着非常重要的作用。

目前人们已经提出了很多 AKA协议[1-11]。Zhang等人[6]基于CDH困难问题,使用双线性对提出了一个无证书的双方认证与密钥共识协议。Zhang[7]还提出了一个一次信息交换的双方认证密钥共识协议,这个协议中,只需要一位用户向另一位用户发送一次消息即可达成密钥。但文献[7]的协议仍然使用了计算量大的双线性对运算,为了提高协议的计算效率,何德彪[9]等人提出了一个无双线性对运算的无证书双方认证与密钥共识协议。同样,Liang Ni[10]等人也提出了一个无双线性对运算的强安全的基于身份的认证与密钥共识协议。因为文献[9,10]中的协议没有使用计算量大的双线性对运算,所以,这两个协议有较高的计算效率。但是,在两个协议中,存在着这样一个问题,当攻击者修改了通信双方发送的信息后,通信者仍然会进行所有的计算。虽然,在安全性方面,若不是合法的用户,难以达成会话密钥,但是,这就造成了部分计算的浪费,影响协议的效率。SK Hafizul Islama等[11]人提出的身份认证与密钥共识协议中,增加了明确的身份认证步骤,该协议可以有效地认证用户身份,并在用户身份认证失败后终止计算,从而减少计算的浪费,提高了协议的效率。

本文参考了前人协议的优点,结合Liang Ni[10]等人的协议,提出了一个改进的身份认证与密钥共识协议。该协议包含明确的身份认证步骤,而且没有使用双线性对,从而减小了计算量,特别适用于广泛使用的移动设备。

1 预备知识

这一部分,我们将介绍Liang Ni等人的协议和我们提出的新协议中用到的一些数学难题。

1.1 椭圆曲线离散对数问题

设G是一个由某椭圆曲线上的点P生成的p(素数)阶加法循环群,当给出G中的某元素P和元素Q = xP 时,计算x ∈是困难的。

1.2 可逆计算Diffie–Hellman问题

设G是一个由某椭圆曲线上的点P生成的p(素数)阶加法循环群,当给出xP和yP时,计算 x y-1P是困难的。

2 新的身份认证与密钥协商协议

通过对Liang Ni[10]等人身份认证与密钥共识协议的分析,我们发现该协议不能及时发现传递的信息是否被攻击者修改。而且,当攻击者修改了通信双方发送的信息后,通信者仍然会进行全部的计算,这就影响了协议的效率。这一部分我们给出了一个改进的协议,加入了明确的认证步骤。新协议包括密钥生成中心初始化阶段、用户注册阶段以及认证与密钥共识三个阶段。

2.1 协议中所需符号和意义

• q :一个大素数;

• G :一个由某椭圆曲线上的点P生成的q阶加法循环群;

• P:G的一个生成元;

2.2 新协议

新协议中有一个可信的密钥生成中心(KGC)。下面是新协议的具体描述:

2.2.1 初始化阶段

(1)KGC选择一个安全素数k,选择一个由椭圆曲线上的点p生成的q(k-bits)阶加法循环群G。

(2)KGC随机选择一个生成元PG∈,并选择两个HASH函数

2.2.2 用户注册阶段

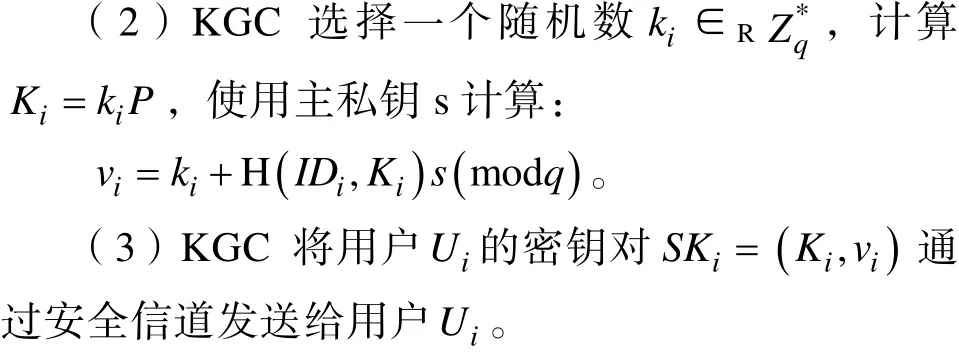

(1)用户iU向 KGC发出注册申请,并通过安全信道发送自己的身份信息iID。

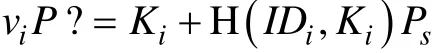

(4)用户iU收到密钥对后,验证:

若等式成立,则保存密钥对;否则,则注册失败。

2.2.3 用户间认证与密钥共识阶段

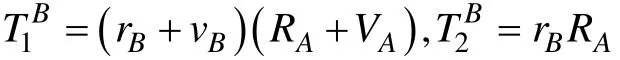

用户 A的身份信息是 I DA,密钥对是 S KA=(KA, vA)。用户 B的身份信息是 I DB,密钥对是SKB= (KB, vB)。当用户A和用户B想要达成会话密钥时,他们执行下面的步骤(如表1):

若等式不成立,则放弃执行下面的步骤;若等式成立,则继续计算:

所以,若用户A和用户B均为合法用户,则他们最终的会话密钥SKBA= SKAB。而且,该协议有明确的验证步骤,可以有效地避免由于攻击者篡改用户之间的通信信息而造成的计算浪费。

表1

3 新方案的安全性分析

这一部分我们将使用常见的攻击方法对新协议进行安全性分析,这里假设存在一个攻击者 Eve,他可以截获所有在公共信道中传输的信息。具体做法如下:

3.1 假冒攻击

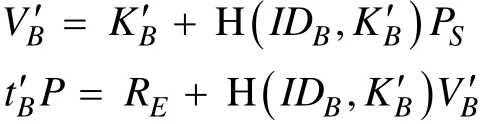

攻击者Eve想要假冒用户B,用户B的身份信息为BID ,为了通过用户A的验证,其验证等式为:

攻击者Eve必须找到可以使该验证等式成立的参数 tB, RB, KB,攻击者Eve选择参数 KB′,RE,计算:

此时,攻击者Eve想要通过tB′P计算tB′是困难的,所以,攻击者Eve难以找到可以让用户A计算验证等式成立的参数 tB, RB, KB。故新协议可以抵抗假冒攻击。

3.2 修改攻击

攻击者Eve试图通过修改所截获的用户A,B间的通信信息,并发送修改后的信息给对方用户,从而可以分别和用户 A,B达成会话密钥,达到获取信息的目的。以攻击者Eve修改用户B发送的信息并与用户A达成密钥为例,攻击者Eve修改:

此时,验证等式

很明显用户A计算验证等式时不成立,所以,攻击者Eve通不过用户A的验证,故新协议可以抵抗修改攻击。

3.3 中间人攻击

3.4 重放攻击

所以,最终攻击者Eve和用户B达成的会话密钥SK不相同。故新协议可以抵抗重放攻击。

3.5 临时密钥泄露攻击

若某次用户A和用户B进行通信时,所选用的临时秘密信息 rA,rB被攻击者Eve获得,由于:

所以,攻击者 Eve在没有 vA, vB的情况下,想要计算 TA, TB是困难的。而且,又因为用户A和用

11

户B计算验证信息

4 结论

本文提出的协议的安全性基于椭圆曲线离散对数难题,由于协议没有使用双线性对计算,这样做减小了计算量。同时,该协议可以有效地进行身份的验证,通过验证后才可以进行之后的步骤,从而减少了不必要的计算。该协议可以抵抗修改攻击,假冒攻击等,具有一定的安全性。在安全和效率方面都可以满足广泛使用的移动设备的要求。

[1] M. Hou, Q. Xu, A two-party certificateless authenticated key agreement protocol without pairings[J]. 2nd IEEE International Conference on Computer Science and Information Technology, 2009, pp. 412-416.

[2] N. McCullagh, P.S.L. M.Barreto, A new two-party identity-based authenticated keyagreement[J]. CT-RSA 2005, vol.3376, 2005, pp. 262-274 .

[3] Yang Lu, Quanling Zhang, et al, Comment on a certificateless one-pass and two-party authenticated key agreement protocol[J]. Information Sciences 369 (2016) 184-187.

[4] 刘文浩, 许春香. 无证书两方密钥协商协议[J]. 软件学报,2011.22(11): 2843-2852.

[5] 曹阳, 邓方安, 等. 一种基于身份可认证两方密钥协商协议[J]. 成都理工大学学报(自然科学版), 2016. 43(6): 758-761.

[6] L. Zhang, F. Zhang, et al, Simulatable certificateless two-party authenticated key agreement protocol[J]. Information Sciences 180(6), (2010): 1020-1030.

[7] L. Zhang, Certificateless one-pass and two-party authenticated key agreement protocol and its extensions[J] Information Sciences, 293, (2015): 182-195.

[8] Debiao He, Sahadeo Padhyeb, et al, An efficient certificateless two-party authenticated key agreement protocol[J].Computers and Mathematics with Applications 64, (2012):1914-1926.

[9] Liang Ni, Gongliang Chen, et al, Strongly secure identity-based authenticated key agreement protocols without bilinear pairings[J]. Information Sciences 367–368, (2016):176-193.

[10] SK Hafizul Islam, G.P. Biswas, A pairing-free identity-based two-party authenticated key agreement protocol for secure and efficient communication[J]. Journal of King Saud University Computer and Information Sciences, 2017, 29(1):63-73.

A New Two-party Authenticated and Key Agreement Protocol for Mobile Devices

WANG Jia-qiang, KANG Bao-yuan, SHAO Dong-yang

(School of Computer Science and Software Engineering, Tianjin Polytechnic University, Tianjin 300387, China)

With the development of modern Internet, the frequency of our online communication is growing. But,the problem of how to confirm the identity and ensure the safety of the communication content has been concerned.And the Authenticated and Key Agreement Protocol is used to solve this problem. However, there are some drawbacks of authentication in several existing AKA protocols, and it is dangerous to accomplish the shared session key without verifying the identity of the two-party. In this paper, we proposed an improved AKA protocol by analyzing Liang Ni[10]s’ protocol. We also analyze the security of the protocol. The result show that new protocol can resist the man-in-the-middle attack, impersonation attacks ... And new AKA protocol is particularly suitable for resource-constrained mobile devices for the bilinear parings is not included.

: Authenticated; Key Agreement; Information security; Cryptography; Elliptic curve

TP309.7

A

10.3969/j.issn.1003-6970.2017.10.013

本文著录格式:王佳强,亢保元,邵栋阳. 一个新的适用于移动设备的双方身份认证与密钥共识协议[J]. 软件,2017,38(10):73-76

本文受到天津市应用基础与前沿技术研究计划项目(项目编号:No.15JCYBJC15900)

王佳强(1991-),男,山西运城人,硕士研究生,主要研究方向:密码学、信息安全、身份认证与密钥共识;亢保元(1965-),男,陕西凤翔人,教授,博士,主要研究方向:密码学、信息安全、数字签名、身份认证与密钥共识、电子货币。