信息系统全生命周期安全风险评估体系研究

2017-04-25宋天予卢黎明

宋天予, 黄 立, 卢黎明

(1.浙江师范大学 数理与信息工程学院, 浙江 金华 321004; 2.国网浙江省电力公司湖州供电公司, 浙江 湖州 313000)

信息系统全生命周期安全风险评估体系研究

宋天予1, 黄 立2, 卢黎明2

(1.浙江师范大学 数理与信息工程学院, 浙江 金华 321004; 2.国网浙江省电力公司湖州供电公司, 浙江 湖州 313000)

结合传统的信息系统风险评估方法和全生命周期安全理论,以“信息系统全生命周期”为评估主线,按照信息系统安全与信息化“同步规划、同步建设、同步投入运行”的三同步原则,开展安全评估服务体系建设,并研究信息系统建设中需求分析、开发设计、程序开发、系统测试、部署上线、上线运行等各个环节的安全风险评估内容,建立一套贯穿信息系统全生命周期的安全评估服务体系,全方位地保障信息系统安全.

信息系统安全; 全生命周期; 风险评估

0 引 言

随着信息和网络技术的高速发展,信息安全在信息系统建设中的重要性不断提升.通过对在线信息系统进行安全风险评估,可以全面掌握信息系统存在的安全风险情况并及时加以整改.因此,信息系统安全风险评估是提升信息系统安全防护能力的重要手段.目前,信息安全风险评估通常集中在系统上线验收和系统运行两个阶段,存在漏洞较多、修复难度较大、修复成本较高、修复不完全、易对漏洞进行妥协等问题,给企业的信息化发展带来了隐患.

本文从信息系统特点出发,研究信息系统建设中需求分析、开发设计、程序开发、系统测试、部署上线、上线运行等各个环节的安全风险评估内容,建立一套贯穿信息系统全生命周期的安全评估服务体系,全方位地保障信息系统安全.

1 现状分析

风险评估作为信息系统安全工程的重要组成部分,是建立信息系统安全体系的基础和前提[1].但目前对信息系统风险评估的研究主要集中在评估方法[2-5]和信息系统内容安全[6-7]等方面,对信息系统建设体系评估的具体过程研究较少.传统的信息系统安全检测、应对方案以及周期性安全风险评估方法通常在功能验收阶段开展功能测试,在竣工验收阶段开展性能和安全测试[8],缺乏贯穿信息系统全生命周期的体系研究,主要存在以下安全隐患:

(1) 安全评估工作节点未贯穿全生命周期,无法全面实现信息系统开发过程中的质量精益化管控,系统投产风险和后续问题修复成本较高[8].

(2) 信息系统功能模块日趋复杂.信息系统应用功能模块检查均基于黑盒测试,在业务需求与信息系统建设规模不断提升的环境下,难以全面检测其安全性,进行安全评估时无法做到全面细致的检查.

(3) 网络规划问题修复难度大.一般信息系统所在网络均会在风险评估中发现若干网络拓扑及访问控制方面的问题,部分访问控制由于前期网络规划不到位,无法进行有效控制,而改动对业务影响过大,易造成对该类风险的妥协.

(4) 安全风险评估方法缺乏系统性.传统的风险评估方法未针对信息系统的需求、设计、建设、测试、试运行和上线等各个环节进行全面规划,无法为复杂的信息系统提供全面、系统的安全评估.

为有效解决上述问题,本文研究并设计面向信息系统全生命周期的安全风险评估体系,结合传统的信息系统风险评估方法和全生命周期安全理论,以“信息系统全生命周期”为评估主线,按照信息系统安全与信息化“同步规划、同步建设、同步投入运行”的三同步原则,开展安全评估服务体系的建设,以保证信息系统需求、设计、开发、测试、试运行和上线的全过程有效可控,实现对信息系统全生命周期的质量控制和过程管理,全面提升信息系统安全防护能力.

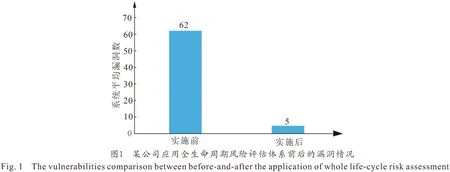

以某公司安全风险评估结果为例进行分析,采用全生命周期风险评估体系前的5年内,上线运行信息系统为18套,系统平均漏洞数为62个,平均整改漏洞数为56个,平均整改率约为90%;采用本文体系后的两年内,新增上线运行信息系统4套,系统平均漏洞数减少到5个,下降约92%,整改率为100%,如图1所示.

2 体系研究

2.1 体系架构

根据信息系统建设过程和质量保障重要节点,结合信息系统生命周期理论和传统的软件测试理论,安全评估体系主要在以下阶段实施: 需求分析阶段、开发设计阶段、系统开发阶段、系统测试阶段、部署上线阶段、上线运行阶段.对应的安全评估工作主要有需求评审、设计评审、代码审计、安全测试、安全扫描、配置检查、渗透测试、定期评估等.系统建设不同阶段开展的评估活动见图2.

2.2 体系说明

与传统的风险评估方式不同,信息系统全生命周期安全风险评估体系从需求和设计阶段开始,针对信息系统特点和安全需求,从安全检测角度着手分析,统筹安排信息系统建设各阶段的安全评估工作内容,如图3所示.

2.2.1 需求分析阶段

依据信息安全等级保护实施指引技术要求,对项目需求进行安全评审并给出评审建议,如确定信息系统登记保护分级、对软件需求进行机密性和可行性分析、回退用户提出的不合理需求(如内外网同时登录系统、企业秘密接入外网系统等),确保信息系统建设全过程均符合信息系统安全要求.

2.2.2 安全设计阶段

对信息系统项目的概要设计、详细设计以及关键里程碑节点成果进行安全评审,确认各项安全设计,如业务流程设计、系统技术架构安全性、网络安全架构、服务器基础环境架构设计、业务逻辑权限控制与授权等关键风险点的控制措施是否符合风险管理要求.对拟采用的认证、授权和数据访问技术进行全面审查,保证安全可靠,并对发现的风险提出合理的建议,形成安全设计规范.如:

认证管理:应用程序登录界面应设置图形验证码,避免攻击者暴力破解密码.涉及资金交易类系统登录时应采用多因素认证.

授权管理:应进行严格权限控制,防止恶意用户访问其他用户资源,并对不同角色用户的权限进行控制,防止低权限用户访问高权限用户资源.

数据加密:应采用SSL等安全的加密协议对网络传输数据进行加密,保护敏感数据在传输过程中的安全性,并采用安全可靠的加密算法对需要保护的存储数据进行加密保存,加强数据安全性.

数据库访问:应用程序应对数据库查询进行安全封装,使用预编译方式执行SQL命令,防止SQL注入攻击.

文件访问:应对文件上传、下载等过程进行严格控制,防止构造字符串读写未授权文件.具体的安全设计应与系统功能紧密结合,对数据验证功能模块进行安全设计.

2.2.3 安全编码阶段

在系统开发阶段,参照开发语言安全编码规范对常见编程安全缺陷进行总结,包括对漏洞可能导致的恶意攻击进行分析,并对安全漏洞提出有效的防范措施;对编码阶段涉及的安全知识要求在开发初期完成对开发团队的知识传递工作;对系统源代码进行代码审计;应用程序应对外部提交的数据进行严格验证,在页面输出数据时对特殊字符进行编码,防止恶意用户进行跨站脚本、命令注入等攻击.下面以网站编码为例进行说明:

验证范围:应用程序应全面覆盖POST方式和GET数据提交方式.

验证内容:数据类型只允许数字、字母和汉字,数据长度在3~20位之间.

验证方式:应使用白名单的方式进行匹配,验证通过返回true,不通过返回false.不使用黑名单方式,避免被绕过.

验证位置:除了客户端进行输入验证外,在服务端也应进行输入验证,防止攻击者绕过客户端验证.

失败处理:输入验证模块检测到非法字符时,应停止程序执行,显示错误信息.

2.2.4 安全测试阶段

完成安全测试用例编写及安全测试工作,确保安全需求定义的安全功能、安全设计中定义的安全策略和威胁缓解措施都得以实现.

2.2.5 上线评估阶段

系统正式上线前,完成对部署环境相关服务器系统和应用的安全漏洞扫描以及配置检查工作,完成系统渗透测试工作(含app客户端安全检查),并提供专业的安全解决建议.

2.2.6 上线运营阶段

实行网站安全监测并开展定期安全评估,系统大版本更新后也应安排评估工作.

2.3 体系优势

相比传统的安全评估活动,全生命周期的风险评估最主要的作用是将安全活动提早至整个系统开发之前,在需求设计阶段就已将安全介入其中,即在最初阶段就对网络拓扑进行规划,对系统各功能模块可能存在的风险点提出安全建议,有效降低安全漏洞的数量和修复成本.以某公司为例,采用全生命周期评估体系后,上线系统的平均漏洞数量由62个降低至5个,下降约92%,如图1所示.对人力、资金、时间等因素进行综合考量后,在需求设计阶段漏洞修复成本约为上线后的1/30,如图4所示.

3 结 论

本文充分研究信息系统评估特点,创新性地提出基于信息系统全生命周期的安全评估体系,能够更加全面、系统地保障信息系统安全可控,尤其是从需求阶段便实施安全评估,使安全投入时间节点前移,降低系统后期整改所需要的时间和经济成本.该评估服务体系结合实际和建设需要,以系统全生命周期为主线,系统地分析了系统建设各阶段安全评估的服务类型和内容,并对信息系统安全性进行有效控制.通过对评估体系的规划建设,使信息安全评估工作规范化、体系化、指标化,降低了运营风险,减少了后期维护成本,确保了信息系统安全.

[1]王伟,李春平,李建彬.信息系统风险评估方法的研究[J].计算机工程与设计,2007,28(14):3 473-3 475.

[2]李晨旸,张晓梅,李媛.一种基于层次分析法的大规模信息系统风险评估方法[J].计算机应用与软件,2013,30(10):322-325.

[3]马刚,杜宇鸽,荣江,等.基于威胁传播的复杂信息系统安全风险评估[J].清华大学学报(自然科学版),2014,54(1):35-43.

[4]付沙,刘文彬,薛娟.基于熵权理论的模糊风险评估方法在网络系统中的应用[J].数学的实践与认识,2013,43(17):103-109.

[5]方明,徐开勇,杨天池,等.基于攻击图的分布式网络风险评估方法[J].计算机科学,2013,40(2):139-144.

[6]张曙光.高速铁路系统生命周期安全评估体系的研究[J].铁道学报,2007,29(2):20-26.

[7]李武银.信息系统生命周期各阶段的风险评估[J].有线电视技术,2006(8):11-14.

[8]徐辉,魏理豪,王甜,等.基于软件全生命周期的电力行业信息系统测评服务体系研究[J].计算机应用与软件,2012,29(11):239-242.

[责任编辑 高俊娥]

A Research of Whole Life-cycle Risk Assessment on Information System Security

SONG Tianyu1, HUANG Li2, LU Liming2

(1.Physics and Information Engineering, Zhejiang Normal University, Jinhua 321000, China;2.Huzhou Power Supply Company, Zhejiang Electric Power Corporation, State Grid, Huzhou 313000, China)

According to the "three synchronization" principle that synchronization planning, synchronization construction, and synchronization operation of information system security, this paper describes a security assessment service scheme based on the traditional information system risk assessment method and whole life-cycle security theory. The whole life-cycle security assessment service scheme runs through the whole life-cycle of information systems such as analysis, design, program development, system testing, deployment, operation and other aspects of security risk assessment, ensures information systems security all-around.

information system security; whole life-cycle; risk assessment

2016-12-13

宋天予,研究方向:数理与信息工程.E-mail:244699235@qq.com

TP393.08

A

1009-1734(2017)02-0057-05