动态弹性安全防御技术及发展趋势*

2015-07-10曾浩洋田永春张金玲中国电子科技集团公司第三十研究所四川成都6004北京邮电大学电子工程学院北京00876

刘 杰,曾浩洋,田永春,张金玲(.中国电子科技集团公司第三十研究所,四川成都6004;.北京邮电大学电子工程学院,北京00876)

动态弹性安全防御技术及发展趋势*

刘 杰1,曾浩洋1,田永春1,张金玲2

(1.中国电子科技集团公司第三十研究所,四川成都610041;2.北京邮电大学电子工程学院,北京100876)

动态弹性安全防御(DRSD,Dynamic Resiliency for Security Defense)是国际上赛博安全领域新近出现的研究热点。动态弹性安全防御技术完全不同于以往的赛博安全研究思路,其通过多样的、不断变化的构建、评价和部署机制及策略来增加攻击者的攻击难度及代价,有效限制脆弱性暴露及被攻击的机会,增加系统弹性。充分利用时间、空间复杂性增强系统安全。文中对动态弹性安全防御技术进行了综述,首先介绍了动态弹性安全防御的研究现状,然后介绍了动态弹性安全防御的基本原理,并分别从网络配置随机化、网络服务组件多态化、软件多态化、拟态计算等方面介绍了当前具有代表性的动态弹性安全防御技术,最后讨论了动态弹性安全防御技术的优势和问题,对其应用前景进行了展望。

动态 弹性 安全防御 系统安全

0 引 言

动态弹性安全防御是当前信息通信系统安全领域的研究热点。根据美国国土安全部赛博安全研发中心的解释[1],动态弹性安全防御是这样一种技术:控制跨多个系统维度的变化,从而增加攻击者对系统的不确定性和明显的攻击复杂度,减少攻击者的机会时间窗口,并增加攻击者探测和进行攻击的花销。其假设系统完美的安全性是不可实现的,且所有系统都是受到攻击威胁的,其研究着重考虑在受威胁的环境中启用连续的安全操作,并且使系统对于安全威胁来说是可防御的。动态弹性安全防御使系统创造、分析、评估、部署多样化的时变机制和策略,从而增加攻击者的攻击复杂度和攻击花销,限制系统漏洞的暴露和遭受攻击的机会,增加系统的弹性。

动态弹性安全防御是国际上出现的一种系统性安全防御新思潮[2-5]。美国堪萨斯州立大学Scott Deloach、Xinming Simon Ou和MikeWesch联合提出了通过人类学方法来看待赛博安全算法和技术的发展[6]。他们利用人类学技术帮助分析赛博安全问题,其研究的根本目的是找出赛博安全本质的运作机制。而这种本质的运作机制就体现出动态弹性安全防御的思想。国际上许多赛博安全研究机构都正在研发基于动态弹性安全防御的安全防御系统[7],比较著名的有美国SCIT实验室、IBM Watson实验室。同时许多学术机构也在开展相关研究,例如美国麻省理工大学、堪萨斯州立大学、加州大学、弗吉尼亚大学、卡内基梅隆大学、哥伦比亚大学、以及乔治梅森大学[8-11]。

近期,动态弹性安全防御技术在国外已取得很多新进展[12-15],比较典型的包括美国军方的变形网络(MORPHINATOR)、商用的自清洗网络,以及动态目标IPv6防御(MT6D)技术、开放流随机主机转换技术(OF-RHM)、大规模软件多态化等。

变形网络[16]主要研究在敌方无法探测和预知的情况下,网络管理员有目的的对网络、主机和应用程序进行动态调整和配置,从而预防、延迟或制止网络攻击。

自清洗网络的自清洗入侵容忍(SCIT)体系结构[17]可以通过不断清洗服务器以及不断变换个人服务器准则来阻挡或限制网络攻击。

动态目标IPv6防御技术[18]通过重复转动发送和接收者的地址来实现对用户隐私和目标网络的保护。MT6D能与新的IPv6地址无缝绑定,同时为平台和应用层提供一种有力的安全防御解决方案。

开放流随机主机转换技术[19]就是利用开放流研究动态弹性安全防御体系结构,实现IP地址的不可预知性及高速变换,同时保持配置的完整性,并最小化操作管理。OF-RHM能够有效防御秘密扫描、蠕虫传播以及其他基于扫描的攻击。

软件多态化[20]就是利用编译器把高级源代码翻译成低级机器代码时,能够自动对机器代码进行多样化处理,这样就可以为一个程序建立多个外在功能相同、但内部代码不同的变形。

在国内,关于动态弹性安全防御的研究处于起步阶段,中国电科第三十研究所[21]对相关技术进行了跟踪研究。同时,解放军信息工程大学开展了属于动态弹性安全防御范畴的拟态安全防御研究[22]。国家高技术发展计划(863计划)[23]也设置了专门的课题进行拟态网络研究,主要关注拟态网络安全的理论体系,形成主动防御的安全机理;可定义、可重构、智能感知和主动变迁的拟态网络安全体系架构;拓扑结构、路由、环境、软件等网络要素的主动变迁关键技术、变迁策略和协同机制。

本文对动态弹性安全防御技术进行了综述,首先介绍了动态弹性安全防御的研究现状,然后介绍了其基本原理,最后分别从网络配置随机化、网络服务组件多态化、软件多态化、拟态计算等方面介绍了当前具有代表性的动态弹性安全防御技术。

1 基本原理

当前的信息通信系统构建并运行于相对静态的配置中,例如地址、名字、软件堆栈、网络、以及多样化的配置变量。这种静态的系统结构是在系统设计之初基于尽快实现系统功能的设计模式所导致的,所以没有考虑攻击者对系统漏洞的恶意利用。

动态弹性安全防御要求系统对非正常用户表现为不断变化的状态,并且这种变化是混沌的,对于合法用户来说是运行正常的。其目标是有效限制系统脆弱性暴露及被攻击的机会,提高系统的弹性。这种系统运行机制是基于这样一种假设:信息通信系统完美的安全性是不可实现的,且总会受到攻击威胁。其实质是用系统自身的运行机制来解决安全问题,将系统的安全防御从静态转变为动态,从被动转变为主动。

目前对动态弹性安全防御思想的解释,主要从系统攻击面和攻击生存期来进行理解。系统通过改变自身各种资源配置、系统属性,向攻击者呈现不断变化的攻击面,使攻击者更难发起有效的攻击。攻击者制定有效攻击方案所需的时间较长,当建立攻击模型时,系统在这段时间已经发生足够的变化,这些变化足以破坏攻击模型的有效性。

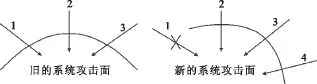

关于系统攻击面(系统安全指标,攻击面越大,系统越不安全),从直观上看,攻击面是攻击系统时使用的系统资源(程序、通道和数据)的子集。系统攻击面示意图如图1所示。

图1 系统攻击面示意Fig.1 Diagram of a system's attack surface

同时,防御者可以不断转移系统攻击面,以增加攻击者利用系统漏洞的难度。防御者转移攻击面示意图如图2所示。图2中,若防御者转移系统的攻击面,则原本有效的攻击,如攻击1,可能将不复存在。为此,攻击者需要花费更多心思使原来的攻击重新有效或寻求新的攻击途径,如攻击4。

图2 防御者转移攻击面示意Fig.2 Diagram of shifting a system's attack surface

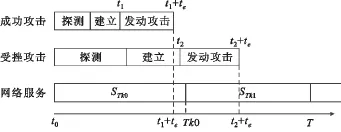

图3 显示了攻击生存期示意图。在时刻时间t0,系统防御者生成防御方案k0,并启动多样化服务STk0。te定义为攻击者从开始发动攻击到系统受损之间的时间,也可以认为攻击者从服务器获得秘密账户信息所需要的时间。

图3 攻击生存期示意Fig.3 Diagram of attack lifetime

从图3可以看出,对于一次成功攻击,从探测到攻击完成总用时t1+te<Tk0,在服务STk0结束之前就完成了攻击过程。而对于一次受挫攻击,从探测到攻击完成总用时t2+te>Tk0,在服务STk0结束之前未能完成攻击过程。

目前,业界已经出现了足够支撑动态弹性安全防御思想实现的基础技术,包括虚拟化技术、多核技术、新的网络标准、系统智能管理、软件应用开发、软件定义网络(SDN)等。后文将从网络配置随机化、网络服务组件多态化、软件多态化、拟态计算等方面介绍当前具有代表性的动态弹性安全防御技术。

2 主要技术

2.1 网络配置随机化

网络配置随机化旨在使网络通信系统具备能随机、动态地改变配置(如IP地址和路由),同时又能满足网络运行要求,保持网络运行完整性的能力。主要目标是阻碍攻击者扫描和发现网络目标、发动拒绝服务(DOS)攻击和建立僵尸网络结构的能力。

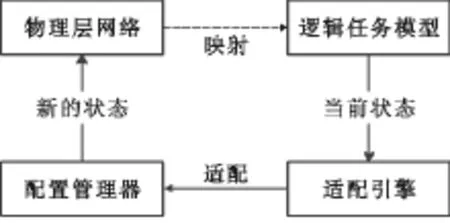

网络配置随机化中体现的动态弹性安全防御思想在于通过适配引擎周期性的给网络配置定制随机的适配策略,并且这些适配策略由配置管理器来执行。适配管理器控制了物理层网络的配置。为了使网络配置策略的改变不会影响到正在执行的上层业务,通过一个逻辑任务模型来映射当前物理网络的配置情况,以及网络的功能和安全需求。网络配置随机化的基本体系结构如图4所示。

图4 网络配置随机化的基本体系结构Fig.4 Basic architecture of network configuration randomization

在网络配置随机化的基本体系结构之上,进一步加入智能控制机制。该机制可以使网络配置策略选择过程中,考虑系统风险的因素,例如系统漏洞扫描结果和IDS告警等。智能网络配置随机化体系结构如图5所示。其中,智能分析引擎从物理层网络接收实时事件信息,从配置管理器接收当前的配置策略信息。以此对系统可能和正在遭受到的攻击进行分析评估。

图5 智能网络配置随机化体系结构Fig.5 Architectureof intelligent network configuration randomization

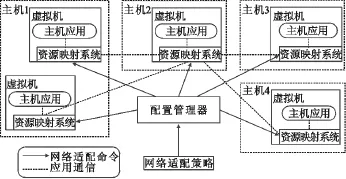

智能分析引擎对可能遭受到的攻击进行识别并分析系统已知的漏洞,并在此基础上进行网络资源适配。由于适配策略的作用,使得攻击者不能从某一个网络资源发起对其他资源的攻击。但是资源之间仍然要维持正常通信来保证各资源发挥系统所要求的作用。为了在网络配置不断变化的过程中保证网络中各资源发挥其功能的连续性,需要一个资源合法定位的机制:资源映射系统。资源映射系统结构如图6所示。

图6 资源映射系统结构Fig.6 Architecture of resourcesmapping system

资源映射系统在实现上是一个硬件模块,与配置管理器通信,将配置策略推送给系统各资源。所有的系统间通信都经过资源映射系统,这样就可以保证网络配置改变时,系统各资源间的通信稳定性。

网络配置随机化的关键技术主要包括随机地址跳变、随机网络指纹识别等。在系统实现中所面临的难点包括:系统的快速和不可预测性、可部署性、操作安全性、可伸缩性。

2.2 网络服务组件多态化

面向网络服务的特点是有外部可见的接口,这些接口的语法和语义是固定的,而其内部实现是可以随意变化的,只需要满足外部接口约束即可。因此,多态化可应用于网络服务实现的任何部分,并可应用于实现期望安全保证的任何程度。即只要能保持提供给用户的接口,实现可以采用任何组成方式,并且可以在运行时经常变化。在一个典型的多层结构网络服务组成中,很多方面是可以进行多态化的。例如:互联网服务中,提供给客户端浏览器的HTML文档,它与网站服务器之间的通信,网站服务器上运行的应用程序,它与中间件之间的通信,中间件本身,中间件与数据库服务器之间的通信。服务中多个组件的多态化可以确保服务免遭多种类型的攻击。

这里以SQL注入攻击为例。SQL注入攻击是互联网服务面临的主要安全威胁之一。但是对几乎所有形式的SQL注入攻击来说,攻击者必须清楚(或能够侦测)数据库表的名称和表中列的类型,这里就需要利用网络服务程序中的SQL注入漏洞。因此,互联网服务可以针对这一点进行服务组件多态化,利用信息不对称性,对那些滥用嵌入式子程序(即SQL查询语句、shell命令、含JavaScript代码的HTML文本)的攻击者施加影响。图7显示了对SQL组件进行多态化处理后网络服务实例的结构。

图7 基于SQL组件多态化处理的互联网服务实例的结构Fig.7 Architecture of the internet service based on SQL component diversity

网络服务组件多态化的关键技术主要包括多态化服务组件部署、多态化组件运行时效能的维持、多态化工具链的自动化以及多态化参数的管理。

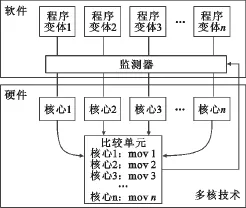

2.3 软件多态化

关于软件多态化,从应用程序开发者或用户的角度看,软件系统本身无需改变,改变的仅是软件分发系统。软件多态化的核心机制是几个软件变体拥有同样的指令序列,但内部行为不同,它们共同运行于一个监控程序之中。图8显示了大规模软件多态化应用流程。

解决这个问题的核心是编译器,当编译器把高级源代码翻译成低级机器代码时,它能够自动对机器代码进行多样化处理,这样就可以为一个程序建立多个外在功能相同、但内部代码不同的软件变体。通过建立有多种变体的可执行程序,同时利用一个监控层按严格次序执行多个变体,检查其行为是否不同,以识别攻击。采用大规模的软件多态化,每个用户使用自己的多态化版本,这样,攻击者对这个变形的内部结构一无所知,因此也就无法进行攻击。图9显示了软件多态化的具体实现方式。

图8 大规模软件多态化应用流程Fig.8 Application procedure ofmassive software diversity

图9 软件多态化的具体实现方式Fig.9 Implementation of software diversity

软件多态化还可以使攻击者想要通过对安全补丁进行逆向工程并生成攻击方案变得更加困难。由于在一个多态化软件环境中,每个软件的每个实例都是独一无二的。所以攻击者很难从软件补丁中获取有关漏洞信息,包括存在漏洞的软件版本和修正这个漏洞的补丁版本。

关于软件多态化的实用支撑条件包括在线软件分发、可靠的编译器、高性能计算平台。软件多态化实现的关键技术包括:反向堆栈技术、随机化技术、代码序列随机化技术等。

2.4 拟态计算

拟态计算是以“应用决定结构,结构决定效能”为理念,以多维重构函数化结构与动态多变体运行机制为基础的新型计算技术。其计算结构函数化的特性使其能根据动态参数选择生成多种功能等价的可计算实体,实现计算模式的动态变换。对于一个确定的可计算问题,在拟态计算中可以由多种功能等价、计算效能不同的软硬件变体来实现,动态地选择与使用这些变体,可以大幅提高计算效能。同时,拟态计算固有的随机性、动态性和小确定性,自然阻断了目前攻击技术所依赖的攻击链完整性。相对于传统网络信息系统的静态性、相似性和确定性,使用拟态技术可以提高系统的不确定性,实现具备计算或处理结构功能等价条件的主动跳变或迁移特性的拟态环境。这可以使系统防御者以可控的方式随机的改变系统配置和结构,使攻击者难以观察和预测目标系统的变化,因而能从体系结构技术层面降低由病毒和木马或漏洞及后门引发的安全风险。

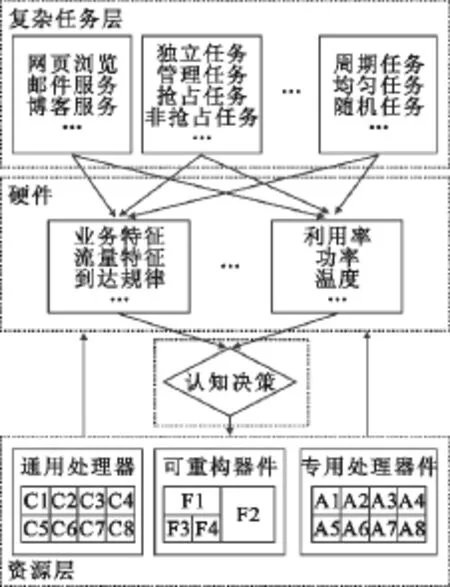

这里以主动可重构Web服务体系为例。Web服务具有高并发性和多样性的特点,广义上的Web服务提供过程涵盖了计算密集型,存储密集型,I/O密集型和通信密集型等多种运算处理的过程。要达到高效能的目的,主动可重构Web服务体系结构的需要考虑资源状态、计算结构、服务特征、业务负荷、计算粒度、拓扑连接、通信方式、存储策略等多种因素。即主动可重构Web服务体系是以应用驱动、主动认知、深度可重构为基本特征的新型Web服务体系结构。该体系结构是由通用、专用和可重构处理器件组成的混合计算结构,能够根据任务特征和系统状态,对体系结构进行动态配置和重构,使每个任务都能在最合适的结构里高效运行。主动可重构Web服务体系组成和工作原理如图10所示。

图10 主动可重构Web服务体系结构Fig.10 Proactive reconfigurable architecture for Web service

主动重构主要包括两部分:①能够根据服务具体需求决定能耗及性能可定制计算组件的类型与数量;②支持应用初始化和运行中的重构可重配置计算结构。主动可重构Web服务体系涉及的关键技术包括:主动认知决策、可重构处理器件、专用处理器件、可变多级缓存、智能内存。

3 优势及问题分析

动态弹性安全防御旨在通过主动的系统重构来阻止或降低网络攻击,降低攻击影响和后果,即使无法完全抵御所有攻击,或无法使所有攻击失效,也可通过系统重构来提高弹性,降低攻击成功的可能性,或者,即使攻击成功了,这种高弹性系统也可降低对关键操作的影响,提高攻击者的攻击成本和不确定性,并对其后续攻击予以威慑,从而超越传统安全保障、灾难恢复和顽存技术等,为系统安全防御带来革命性变革。其具备的优势可以归结为以下几点:

1)可以逆转网络攻击中攻击者的不对称优势,并最小化攻击对关键任务能力的影响。动态弹性安全防御并不是追求构建一种完美无瑕的系统来对抗攻击,而是综合运用防御、侦查、自适应技术、操作响应设计策略和技术来动态响应当前及未来的系统攻击。

2)具备即时感知系统攻击事件并快速做出响应的更安全、更具抵抗性的体系结构。使系统能够抵抗无意和目标明确的攻击,具有足够的弹性,能够承受初始及随之而来的破坏。

3)分割、隔离、封闭。例如,从可信系统中分割出不确定部分,减少攻击面,限制敌人的利用和破坏。将关键资源从非关键资源中隔离出来,或虚拟化计算飞地以减少对关键资源的攻击。

4)多样性和随机性。多样性包括使用多种操作系统、多种网络协议、不同版本的应用程序(例如在不同机器上使用不同的浏览器)等。随机性通过在不同的时间内使用不同操作系统和应用程序,达到增加攻击复杂度的目的。

5)非持续性。主要应用于对数据、应用程序和连通性等并不是必需要连续访问的情况,减少敌方识别和攻击脆弱性的机会,维持系统原状。非持续性技术可以保护系统免遭危险行动所带来的长期影响。

6)数据和系统的完整性与可用性。除了传统的加密检验、数字签名或哈希表等完整性机制外,还可以通过度量关键系统组件或应用服务组件来保证完整性,以确保安全防护机制的完整性和功能的恰当性。

动态弹性安全防御相对于传统安全防御技术具有诸多优势,是当前网络信息系统安全防御技术的研究热点。但是,其在实用性和有效性方面仍然存在一些具有挑战性的问题。

1)快速和不可预测的动态性。系统的变化速度能够动态调整,而且对于外部输入(如传统安全防御系统报警),要有态势感知能力。此外,虽然变化是高度不可预测的,其性能损耗或影响能够度量,而且减到最低。

2)由于采用弹性的系统运作机制,需要基于效率、风险和成本等因素,对冗余、随机化、多样性和其他弹性机制做出权衡。并且要做到一体化的感知、检测、响应和恢复机制,需要具备新的系统资源管理算法,对系统弹性性能进行分析。

3)操作上的安全性。在系统动态变化期间,必须保持系统不变性。换句话说,全部系统功能需求必须在整体上始终强制执行,即使在过渡期间也如此。另外,系统变化对于用户必须是“透明”的,这样,活动的会话和运行的服务不会因改变配置而受到干扰。

4)部署的灵活性。对于网络通信系统来说,这意味着在基础设施、协议或终端主机方面没有任何改变。系统可以不依赖于终端主机平台和协议单独部署。同时,部署策略具有可伸缩性。系统的变化应该随节点数目、网络流量、动态变化速度和攻击强度呈线性缩放。换句话说,整个体系必须灵活动态适应以上因素。

4 应用前景展望

近年来出现的一系列高级先进持久安全威胁(APT),如震网、火焰、杜克、高斯、沙蒙、迷你火焰等,严重威胁着现有信息通信系统的安全。传统的安全防御手段对于这些新型安全威胁已显得力不从心。这种严峻的形势迫切要求在信息系统和网络通信等领域运用动态弹性安全防御的观念和思路,以扭转安全防御长期处于被动的局面。因此,可以预见在专用和通用领域,动态弹性安全防御都会成为系统安全防御的主流技术,并占据主流市场。

同时,由于动态弹性安全防御是一种新兴安全防御技术,在该技术的发展上,我国与西方国家处于同一起跑线,这对于构建自主可控的国家信息通信系统是重大的机遇。动态弹性安全防御技术不仅可以用于增强信息通信系统的局部安全,更可以从全局的角度构建系统性的安全防御体系,从而营造出安全的赛博空间生态系统。

具体的,可以将动态弹性安全防御技术应用于网络通信的核心器件,如核心路由器、边界路由器、汇聚路由器等。在区域网络中,可以将此技术应用于接入路由器、交换机、网关和防火墙等。在终端基于动态弹性安全防御构建多种应用平台。在基础软件、支撑软件、工具软件等软件方面,全面引入动态弹性安全防御机制。总之,全方位形成信息通信系统安全的新格局。

5 结 语

本文对动态弹性安全防御技术进行了综述,介绍了其研究现状和基本原理、思想。从网络配置随机化、网络服务组件多态化、软件多态化、拟态计算等方面介绍了当前动态弹性安全防御的具体技术。分析了动态弹性安全防御技术的优势,面对的问题和应用前景。相较于传统的安全防御技术,动态弹性安全防御技术突破了被动的静态安全防御模式,使用动态的有弹性的资源变换机制达到安全防御的目的,这种创新性的方式对于解决未来信息系统和网络空间的综合安全防御的难题有着很大的优势。

[1] Executive Office of the President,National Science and Technology Council.Trustworthy Cyberspace:Strategic Plan for the Federal Cybersecurity Research and Development Program[R].USA:http://www.whitehouse. gov/,2011.

[2] SUSHIL J,ANUP K G,VIPIN S,et al.Moving Target Defense-Creating Asymmetric Uncertainty for Cyber Threats[M].New York,USA:Springer,2011.

[3] PRATYUSA K M,MANISH JAIN,DANIEL BILAR,et al.Moving TargetDefense II-Application of Game Theory and Adversarial Modeling[M].New York,USA: Springer,2013.

[4] DAVID J JOHN,ROBERT W SMITH,WILLIAM H TURKETT,etal.Evolutionary based Moving Target Cyber Defense[C]//Proceedings of the 2014 Conference Companion on Genetic and Evolutionary Computation Companion(GECCO Comp 2014).Vancouver,Canada:ACM,2014:1261-1268.

[5] Yu Li,Rui Dai,Junjie Zhang.Morphing Communications of Cyber-physical Systems Towards Moving-target Defense[C]//Proceedings of IEEE International Conference on Communications(ICC 2014).Sydney,Australia:IEEE,2014:592-598.

[6] Argus lab,Kansas State University.Cybersecurity algorithms,techniques being developed through anthropology methods[R].ScienceDaily:www.sciencedaily.com/releases/2013/11/131107103406.htm,2013.

[7] ZHUANGRui,ZHANG Su,BARDAS A,et al.Investigating the Application of Moving Target Defenses to Network Security[C]//Proceedings of the 6th International Symposium on Resilient Control Systems(ISRCS 2013). San Francisco/CA,USA:IEEE,2013:162-169.

[8] SCOTT A DELOACH,OU Xinmin,ZHUANG Rui,et al.Model-driven,Moving-Target Defense for Enterprise Network Security[J].Lecture Notes in Computer Science,2014,8378:137-161.

[9] PAL P,SCHANTZ R,PAULOSA,et al.Managed Execution Environment as a Moving-Target Defense Infrastructure[J].Security&Privacy,2014,12(2):51-59. [10] MARCO M CARVALHO,THOMAS C ESKRIDGE, LARRY BUNCH,et al.A Human-Agent Teamwork Command and Control Framework for Moving Target Defense(MTC2)[C]//Proceedings of the Annual Cyber Security and Information Intelligence Research Workshop (CSIIRW 2012),Oak Ridge/Tennessee,USA:ACM, 2012:11-14.

[11] CARROLL T E,CROUSEM,FULPEW,et al.Analysis of Network Address Shuffling as a Moving Target Defense[C]//Proceedings of IEEE International Conference on Communications(ICC 2014).Sydney,Australia:IEEE,2014:701-706.

[12] Quanyan Zhu,Tamer Basar.Game-Theoretic Approach to Feedback-Driven Multi-stage Moving Target Defense [J].Lecture Notes in Computer Science,2013,8252: 246-263.

[13] Quan Jia,Kun Sun,STAYROU A.MOTAG:Moving Target Defense against Internet Denial of Service Attacks [C]//Proceedings of 22nd International Conference on Computer Communications and Networks(ICCCN 2013).Nassau,Bahamas:IEEE,2013:1-9.

[14] ALBANESE M,DE BENEDICTIS,JAJODIA S,et al.A Moving Target Defense Mechanism for MANETs based on Identity Virtualization[C]//Proceedings of IEEE Conference on Communications and Network Security (CNS 2013).National Harbor/MD,USA:IEEE, 2013:278-286.

[15] MARCO CARVALHO,JEFFREY M BRADSHAW, LARRY BUNCH,etal.Command and Control Requirements for Moving Target Defense[J].Intelligent Systems,2012,27(3):79-85.

[16] KELLER J.Raytheon Cyber Maneuver Technology to help Safeguard Army Networks from Information Attacks [J].Military and Aerospace Electronics,2012,23 (8):7-8.

[17] CASOLA V,DE BENEDICTIS,ALBANESE M.A Moving Target Defense Approach for Protecting Resource -constrained Distributed Devices[C]//Proceedings of IEEE 14th International Conference on Information Reuse and Integration(IRI 2013).San Francisco/CA, USA:IEEE,2013:22-29.

[18] MATTHEW D,STEPHEN G,WILLIAM U,et al. MT6D:A Moving Target IPv6 Defense[C]//Proceedings of the IEEE Military Communications Conference (MILCOM 2011).Baltimore/MD,USA:IEEE, 2011:1321-1326.

[19] JAFAR H J,EHAB A,DUAN Q.Openflow Random Host Mutation:Transparent Moving Target Defense U-sing Software Defined Networking[C]//Proceedings of the 1st Workshop on Hot Topics in Software Defined Networking(HotSDN 2012).Helsinki,Finland: ACM,2012:127-132.

[20] AZAB MOHAMED,ELTOWEISSY MOHAMED.ChameleonSoft:Software Behavior Encryption for Moving Target Defense[J].Mobile Networks and Applications,2013,18(2):271-292.

[21] 张晓玉,李振邦.移动目标防御技术综述[J].通信技术,2013,46(06):111-113. ZHANG Xiaoyu,LI Zhengbang.Overview on Moving Target Defense Technology[J].Communications Technology,2013,46(06):111-113.

[22] 邬江兴.拟态计算与拟态安全防御的原意和愿景[J].电信科学,2014(07):2-7. WU Jiang-xing.Meaning and Vision of Mimic Computing and Mimic Security Defense[J].Telecommunications Science,2014,7:2-7.

[23] 科技部.国家高技术研究发展计划(863计划)项目申报指南[R].中国:出版地不详,2014. Ministry of Science and Technology.Projects Application Directory of National High-Technology Development Plan (863 Plan)[R].http://program.most.gov.cn,2014.

LIU Jie(1984-),male,Ph.D.,engineer, mainly engaged in network security,machine learning and intelligent information processing.

曾浩洋(1968—),男,硕士,研究员级高级工程师,主要研究方向为战术通信网络设计和无线通信系统;

ZENG Hao-yang(1968-),male,M.Sci.,professor-level senior engineer,mainly engaged in tactical communication network design and wireless communication system.

田永春(1974—),男,博士,研究员级高级工程师,主要研究方向为战术通信网络设计和无线通信系统;

TIAN Yong-chun(1974-),male,Ph.D.,professor-level senior engineer,mainly engaged in tactical communication network design and wireless communication system.

张金玲(1968—),女,博士,副教授,主要研究方向为电磁兼容,太赫兹,信息计算。

ZHANG Jin-ling(1968-),female,Ph.D.,associate professor,mainly engaged in electromagnetic compatibility,terahertz and information computation.

Technologies and Development Trend of Dynam ic Resiliency for Security Defense

LIU Jie1,ZENG Hao-yang1,TIAN Yong-chun1,ZHANG Jin-ling2

(1.No.30 Institute of CETC,Chengdu Sichuan 610041,China; 2.School of Electronic Engineering,Beijing University of Posts and Telecommunications,Beijing 100876,China)

DRSD(Dynamic Resiliency for Security Defense)is the recent research hotspot in cyber security area.DRSD technologies,unlike the traditional cyber security research thinking,aim to increase the complexity and cost for attackers through diverse and continually-shifting establishment,analysis and deploymentmechanisms and strategies,thus effectively limiting the exposure of vulnerabilities and opportunities for being attacked,and improving the system resiliency.DRSD takes full advantage of the time and spatial complexity to enhance the system security.This papermakes a review of DRSD technologies.Firstly it gives the current status of DRSD research,then proposes the fundamental principle of DRSD,and describes the typical DRSD technologies from the four aspects of network configuration randomization,network service components diversity,software diversity,and mimic computing,finally it discusses the superiorities,challenges and application prospects of DRSD technologies.

dynamic;resiliency;security defense;system security

National Natural Science Foundation of China(No.61171501)

date:2014-09-10;Revised date:2014-12-28

国家自然科学基金(No.61171501)

TP393

A

1002-0802(2015)02-0117-08

刘 杰(1984—),男,博士,工程师,主要研究方向为网络安全,机器学习,智能信息处理;

10.3969/j.issn.1002-0802.2015.02.001

2014-09-10;

2014-12-28