蜜罐技术在网络安全系统中的应用与研究

2014-12-18孙中廷

孙中廷

(江苏联合职业技术学院徐州机电工程分院江苏徐州 221011)

1 引言

随着计算机技术的不断进步和互联网规模的不断扩大,存在于网络中的攻击行为也在不断增多,网络安全和信息安全问题日益凸显。传统上使用的网络安全和网络防御技术都只能被动地对攻击行为进行检测和阻隔,无法对可能发生的攻击进行预测,处于被动挨打的状态。而在近年来兴起的主动防御技术则可以改变这一状态,其通过对攻击者意图的分析和预测,化解可能发生的攻击。基于蜜罐的网络欺骗技术正是主动防御和入侵检测技术的代表,该技术除了可以防御入侵者的攻击外,还可以对攻击行为进行分析和取证,具有很高的实用价值[1,2]。

2 蜜罐技术

蜜罐技术,是一种在需要保护的网络附近运行的,存在一定漏洞的网络系统,用于对主动发起攻击者进行欺骗,吸引其对蜜罐网络发起攻击,把原来可能针对目标网络的攻击转移到蜜罐网络上,而蜜罐网络中又不存在有价值的信息,这样就成功转移了攻击目标,使得受保护目标免于受到攻击。同时,由于蜜罐网络中不对外提供有价值的服务,因此所有对蜜罐网络的访问都可以被视为是攻击行为,在蜜罐中可以部署日志记录服务器,对攻击行为进行记录和分析,并且保存证据。简单的说,蜜罐就是用于欺骗攻击者的一个陷阱。蜜罐技术具有以下一些优势[3,4]:

①记录攻击行为的正确率:由于蜜罐服务器本身不会对外提供任何有价值的服务,因此不会有用户对蜜罐服务器进行访问,只有当攻击者对网络进行攻击,对网络中的服务器进行扫描时才会有请求进入到蜜罐系统中。因此可以认为蜜罐系统收到的请求都是来自于攻击者。排除了正常用户访问请求的干扰,检测正确率得到了大幅提升;

②适应性强:蜜罐系统对攻击行为的监测不会局限于某种特定的攻击技术或者是特定的攻击行为,对不同的攻击行为有较好的适应能力,即使攻击者使用新的攻击技术,在一定程度上也可以对其进行防御;

③成本较低:蜜罐系统构建简单,只需要在网络的特定位置搭建简单的服务器就可以构建蜜罐系统,一般的机构或是公司都有能力在网络中搭建多个蜜罐系统,并且其维护和升级都比较简单,不需要投入太多的资金和人力。

在此基础上,采用VB.NET 编写专门的数据库应用程序,利用DATA 控件来动态访问数据库,便于客运站问询工作管理人员对相关表单中的记录进行录入、修改、删除、查询、统计和打印等操作[10]。

3 蜜罐部署方案分析

3.1 蜜罐交互性分析

根据蜜罐和攻击者之间信息交互的频率和数量不同,将蜜罐分为不同交互程度的等级,其特点和比较如表1 所示[5,6]。

表1 不同交互度的蜜罐系统比较

从表1 中可以看出,随着蜜罐和攻击者之间交互程度的变化,蜜罐的风险性和获取到的信息业在不断的提高,在实际的应用中,根据需要保护网络的基本特点和蜜罐系统部署的实际位置来选择合适交互程度的蜜罐。目前,中等交互程度的蜜罐由于其部署的复杂性较高但是获得的信息较少一般不被使用,在实际的应用中形成高交互度和低交互度蜜罐的互相搭配使用,可以取得更好的效果。

3.2 蜜罐部署位置分析

根据需要保护网络的规模和实际情况,将蜜罐系统部署的位置如图1 所示[4]。

图1 蜜罐部署位置

A 位置在需要保护的网络防火墙之外,主要目的是可以诱导攻击者对该网络进行攻击,转移对需要保护网络的攻击,同时可以对攻击行为进行分析和统计,由于该蜜罐系统可以检测所有攻击行为,因此被攻破的概率很大,并且由于网络中大量存在攻击行为,可能会导致该网络经常瘫痪,所以很少将蜜罐部署在该位置。

B 位置部署在需要保护网络内部,并且在隔离区(demilitarized zone,DMZ)中,其功能是监测对被保护网络高风险的攻击行为,这类蜜罐系统和其他服务器一样被部署在需要保护的网络中,使其功能行服务类似于其他服务器。当攻击者开始对网络中的各个端口和服务进行扫描时,该蜜罐系统就可以对其攻击行为进行响应,并且通过和其进行信息交互获取攻击者的信息,可以实现对攻击进行分析和取证。该位置部署的蜜罐可能被攻击者绕过,但是如果监测到攻击行为,都可以视为高风险的入侵行为,是目前最常用的蜜罐部署方案。

C 位置的蜜罐主要监测用于来自网络内部的攻击行为,根据相关研究表明,最常见并且危害性最大的攻击都是来自于网络内部。在该位置部署蜜罐系统,可以有效监测来自内部的攻击行为,是目前使用较多的针对内部攻击的蜜罐部署方案。

D 位置的蜜罐部署在防火墙之后,主要是监测突破防火墙之后的攻击行为,该位置的蜜罐主要用于对攻击者的欺骗,引诱其对蜜罐服务器进行攻击,转移其攻击目标或者是拖延入侵者对需要保护网络的攻击时间,以此来对目标网络进行保护,同时也可以通过交互实现取证和分析。

3.3 部署数量分析

对蜜罐系统的性能和防御效果进行分析时,引入防御期望值,该值为蜜罐数量和网络中存在的总服务器数量之比,以在图1 中的C 位置部署蜜罐为例,如果蜜罐数量增加,需要保护服务器被攻击的概率就会降低,这样防御期望值就会提高[7,8]。

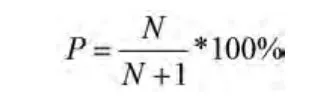

假设在网络中只存在一台需要保护的服务器,设N 为蜜罐数量,P 为防御期望值,可以得到公式

并且可以得到

防御期望值和蜜罐数量之间的关系,如图2 所示。

图2 防御期望值和蜜罐数量之间的关系

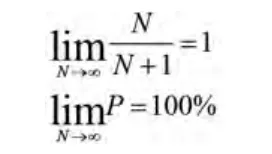

同时可以得到防御期望值的增长和蜜罐数量增长之间的关系如图3 所示

图3 防御期望值增长和蜜罐数量之间的关系

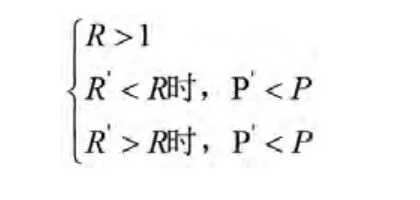

从图3 中可以看出,随着蜜罐数量的增长,防御期望值增长速度在不断下降,因此在部署时需要选择合适的蜜罐数量,达到防御效果和经济效益的最优。假设存在一个最优值可以表示蜜罐数量和网络中需要保护主机数量的比值,R=N/m 其中m 为需要保护主机的数量,N 为蜜罐数量,就可以得到当R 值最优时其性质为[9,10]:

根据分析和计算可以得到当R=2 时,蜜罐保护效果和经济效果之间达到最优,也就是蜜罐数量是需要保护主机数量的2 倍。

4 蜜罐系统实现

4.1 取证服务器

取证服务器是蜜罐系统中最重要的控制中心,其功能是用来记录攻击者对网络的入侵证据,并且要防止攻击者在攻陷蜜罐系统后将其作为桥梁继续攻击需要保护的服务器。在部署时取证服务器和其他服务器之间使用桥相连,由于在桥连接时工作在数据链路层,使得取证服务器不需要IP 地址,没有路由信息也不会产生TTL的消耗,这样可以做到对攻击者隐藏蜜罐系统的存在。同时取证服务器还兼具网关功能,可以将蜜罐系统和其他需要保护的服务器隔离开来,一旦发现攻击就可以实现拦截,让入侵者无法再攻击其他服务器。

当入侵者进入蜜罐系统后,一般会使用明文通信协议比如HTTPhe FTP 等进行操作,会产生一定的数据交互,通过对交互信息的记录和重现,取证服务器就可以记录下所有入侵者的行动,保留下入侵行为的证据。如果入侵者使用加密手段对会话中的数据传输进行加密,取证服务器可以记录下加密的数据流,同时在系统内核中记录下攻击者对系统的操作行为,同样可以获取到入侵者的控制命令或者传输的文件,其行为在取证服务器面前一览无余。

4.2 取证客户代理

对攻击行为进行取证,首先需要进行数据捕捉。在Linux系统中,攻击者通过输入命令对系统进行远程控制,并且可能会使用加密手段对会话中的数据传输进行加密。可以在内核中对这种行为加以捕捉,可以修改系统内核中的相关接口,加入记录攻击行为的相关操作,并使得自己定义的接口成为系统调用的一部分,在攻击者使用系统命令时,就调用了自定义的接口,可以将攻击行为进行记录。

可以自定义new_read 接口代替系统函数read,在new_read 函数中添加了写日志的相关操作,这样当系统进行调用时,其实是调用了自定义的new_read 接口,就可以保存下所有的攻击数据。

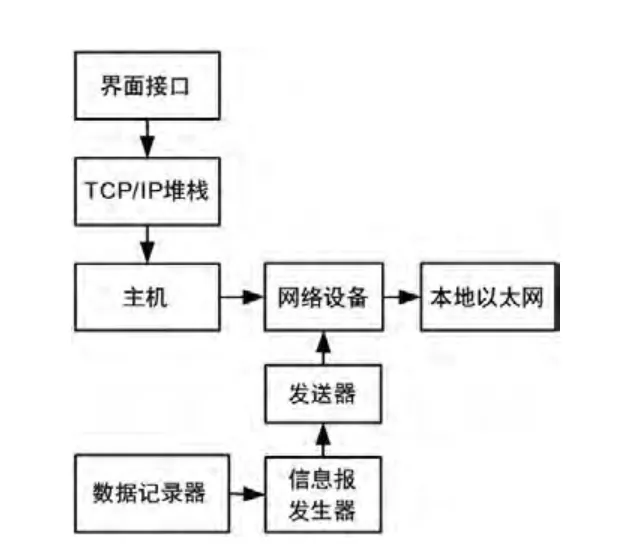

对攻击数据进行捕捉和记录后,需要将其发送到监控服务器中,如果直接使用UDP 或者TCP 通信协议来发送数据包,会在网络中产生数据流,入侵者通过简单的抓包工具就可以截取数据并且意识到蜜罐系统的存在,就可以有意识的绕过蜜罐系统攻击其他服务器。所以需要一种隐蔽的方式对数据包进行处理,在实际部署中蜜罐系统对数据包进行处理的方法和流程如图4 所示。

图4 蜜罐系统数据包处理流程

在定义新接口new_read 时,直接将攻击行为封装成数据包,数据包中记录下调用该接口的时间、用户名、会话过程和数据流信息等。数据包产生后不使用TCP/IP 协议进行传输,而是直接将其发送到网络驱动器中。这样在主机中进行操作的用户无法使用抓包工具对本机发送的数据包进行截取,也无法使用IPTABLES 对网络传输进行控制,保证了数据传输的隐蔽性和安全性。

另外,当系统中含有多个蜜罐系统时,为了防止蜜罐系统之间互相监测,需要在发送数据包包头上封装一个随机数,并且所有蜜罐系统使用相同的随机数发生器,当蜜罐系统捕捉到数据包后首先对该随机数进行校验,如果发现是其他蜜罐系统发送的数据包就忽略,如果随机数不一致或是不存在该随机数就认为是攻击数据包。

4.3 实验测试

根据上述分析,在局域网中进行了小规模实现,使用Solaris ftp 服务器作为蜜罐服务器,该服务使用缺省安装使其还存在一些漏洞,然后使用端口扫描软件对该局域网中的主机进行扫描,取证服务器中显示的日志信息,如图5 所示,测试结果表明该蜜罐系统可以实现对攻击行为进行捕捉和记录的功能。

图5 取证服务器日志显示

5 结束语

作为一种新型的主动防御安全系统,蜜罐技术已经越来越在网络安全防护技术中占据重要的地位。通过分析蜜罐技术的主要特点,分析其部署位置和部署数量,得到了蜜罐系统个数和网络中需要保护服务资源个数的最佳配比,然后对蜜罐系统中关键部分取证服务器的实现进行了研究,并进行了实验测试。测试结果表明该蜜罐系统可以实现对攻击行为进行捕捉和记录的功能。蜜罐系统最大优势是可以对攻击者进行欺骗,引导其对蜜罐系统进行攻击,然后对攻击者的攻击行为进行记录和分析,基于蜜罐系统的网络欺骗技术将会在未来有更多的应用场景。

[1]杨 雄,朱宇光,徐则中.基于蜜罐识别的僵尸网络多时区改进扩散模型[J].计算机工程与设计,2011(3):400-404.

[2]张建忠,张 健,董大凡.网络安全高级软件编程技术[M].北京:清华大学出版社,2010(4):150-176.

[3]诸葛建伟,唐 勇,韩心慧,等.蜜罐技术研究与应用进展[J].软件学报,2013,24(4):825-842.

[4]石乐义,姜蓝蓝,贾春福,等.蜜罐诱骗防御机理的博弈理论分析[J].电子与信息学报,2012,34(6):1420-1424.

[5]乔佩利,岳 洋.蜜罐技术在网络安全中的应用研究[J].哈尔滨理工大学学报,2009(3):37-41.

[6]崔志磊,房 岚,陶文林,等.一种全新的网络安全策略--蜜罐及其技术[J].计算机应用与软件,2004,21(2):99-101.

[7]ARTAIL H,SAFA H,SRAJ M.A Hybrid Honeypot Framework for Improving Intrusion Detection Systems Inprotecting Organizational Networks[J].Computers and Security,2006(4):274-288.

[8]DURAISWAMY K,PALANIVEL G.Intrusion Detection System in UDP Protocol[J].International Journal of Computer Science and Network Security,2010(3):1-5.

[9]ARTAIL H,SARA H,SRAJ M.A Hybrid Honeypot-frame-work for Improving Intrusion Detection Systems in Protecting Organizational Networks[J].Computers&Security,2006(4):274-288.

[10]CHUVAKIN A.Honeynets:High Value Security Data:Analysis of Real Attacks Launched at a Honeypot[J].Network Security,2003(8):11-15.