DDoS攻击的查找与防范

2014-07-09周兰香ZHOULanxiang

周兰香ZHOU Lan-xiang

(广东省城市建设高级技工学校,广州510650)

1 分布式拒绝服务(DDoS)

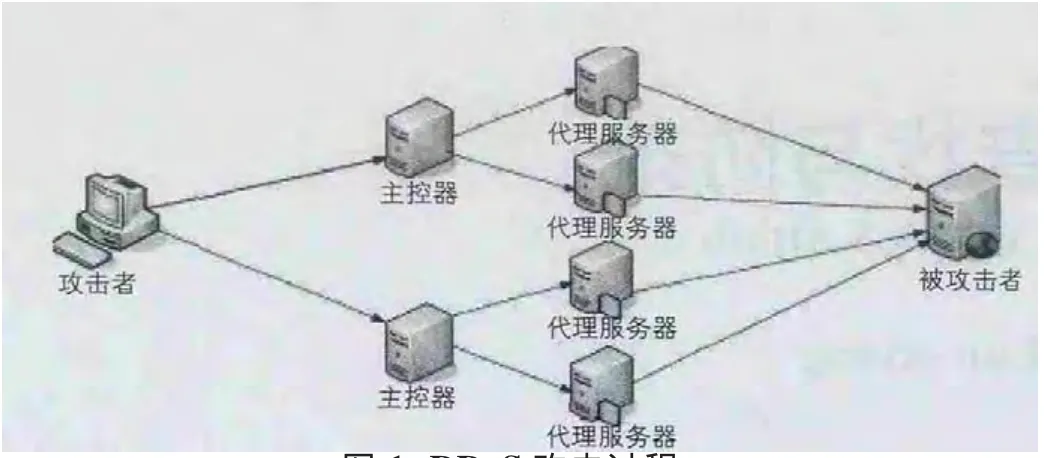

DoS是指攻击者想办法让目标机器停止提供服务或资源访问。这些资源包括磁盘空间、内存、进程甚至网络宽带,从而阻止正常用户的访问。对网络带宽进行的消耗性攻击只是拒绝服务攻击的一小部分,只要能够对目标造成麻烦,使某些服务被暂停甚至主机死机,都属于拒绝服务攻击。在各种DoS攻击中,分布式拒绝服务(DDoS)攻击策略侧重于通过很多“僵尸主机”向受害主机发送大量看似合法的网络包。DDoS的表现形式主要有两种,一种为流量攻击,主要是针对网络带宽的攻击,即大量攻击包导致网络带宽被耗尽,正常的网络包无法到达主机;另一种为资源耗尽攻击,主要是针对服务器主机的攻击,即通过大量攻击包导致主机的内存、CPU或某个缓冲区耗尽而无法提供正常的服务。

2 DDoS攻击查找

目前主要的DDoS追踪技术有Packet Marking、ICMP追踪、Logging。这些跟踪技术一般都需要路由器的支持,实际中也需要ISP的协助。

Packet Marking基本思想是路由器在IP包中的Identification域加入额外信息以帮助确定包的来源或路径。如果对每个包都做处理没有必要,因此大多数Packet Marking方法都是以一个较低的概率在IP包中加入标记信息。Packet Marking方法需要解决的主要问题是:由于IP包的Identification域只有16比特,因此加入的信息量很受限制,如果要追踪源地址或者路径就要精心构造加入的信息,这涉及到路由器如何更新已有的标记信息,如何降低标记信息被伪造的可能,如何应对网络中存在不支持Packet Marking的路由器的情况。

ICMP追踪主要依靠路由器自身产生的ICMP跟踪消息。每个路由器都以很低的概率,将数据包的内容复制到一个ICMP消息包中,并且包含了到临近源地址的路由器信息。当DDoS攻击开始的时候,受害主机就可以利用这些ICMP消息来重新构造攻击者的路径。这种方法的缺点是ICMP可能被从普通流量中过滤掉,并且,ICMP追踪消息依赖于路由器的相关功能,但是,可能一些路由器就没有这样的功能。同时ICMP Tracking必须考虑攻击者可能发送的伪造ICMP Traceback消息。

Logging通过在主路由器上记录数据包,然后通过数据采集技术来决定这些数据包的穿越路径。虽然这种办法可以用于对攻击后的数据进行追踪,但也有很明显的缺点,如要求记录和处理大量的信息。

图1 DDoS攻击过程

3 分布式拒绝服务攻击的防范方法

3.1 优化网络和路由结构 在理想情况下,提供的服务不仅要有多条链路与Internet的连接,而且最好有不同地理区域的连接。这样服务器IP地址越分散,攻击者定位目标的难度就越大,当问题发生时,所有的通信都可以被重新路由,可以大大降低其影响。

3.2 使用防火墙保护内部网络及主机 从现在和未来看,防火墙都是抵御DoS/DDoS攻击的重要组成部分,这是由防火墙在网络拓扑的位置和扮演的角色决定的。下面以港湾的SmartHammer防火墙为例,说明如何通过配置资源控制保护内部网络或特定主机免受DoS/DDoS攻击。

3.2.1 资源控制的配置

ip inspect max 500000

ip inspect max 500000 tcp

ip inspect max 500000 udp

ip inspect maxincomplete high 20000 tcp

ip inspect maxincomplete low 10000 tcp

ip inspect one-minute high 20000 tcp

ip inspect one-minute low 10000 tcp

ip inspect idletime 3600 tcp

当TCP半连接达到最高水位线时,防火墙开始清除超过的半连接,一直清到最低水位线为止。

3.2.2 限制主机的最大连接数

access-list 40 permit 192.168.0.0 255.255.0.0

ip inspect max flow 50 src list 40

3.2.3 适应特殊主机的需求 网络内部可能会存在一些特殊连接需求的主机,如内部的DNS服务器或一些部门的代理服务器等,对于这些主机它们的连接请求数会超过一般主机,所以需要对这些特殊的主机执行特殊的流限制。

access-list 11 permit host 10.1.0.4

access-list 12 permit host 10.1.1.1

access-list 13 permit 10.0.0.0 255.0.0.0

ip inspect max flow 1000 src list 11

ip inspect max flow 1000 src list 12

ip inspect max flow 50 src list 13

3.2.4 对服务器资源的保护

access-list 2001 permit tcp any 10.1.0.4 eq 21

access-list 2001 permit tcp any 10.1.0.5 eq http

ip inspect max flow 500 dst list 2001

ip inspect max flow 1000 dst-dport list 2001

3.3 安装入侵检测系统 入侵检测是防火墙的合理补充,它通过收集计算机系统、计算机网络介质上的各种有用信息帮助系统管理员发现攻击并进行响应,在不影响网络性能的情况下能对网络进行监测,从而提供对内部攻击、外部攻击和误操作的实时保护。入侵检测系统分三类:

3.3.1 基于主机的IDS通常安装在被重点检测的主机之上,主要是对该主机的网络实时连接以及系统审计日志新型智能分析和判断。

3.3.2 基于网络的IDS检测端一般被布置在网络的核心交换机,或部门交换的交换机的镜像端口。在网络管理员的机器上,安装上入侵检测系统的控制台,通过接收、分析检测端传来的日志来做报警处理。

3.3.3 基于分布式的IDS该系统综合了前两个系统的优点,既通过基于网络的检测端收集网络上流动的数据包,又通过在重要的服务器端安装代理程序收集系统日志等系统信息,来寻找具有攻击特性的数据包,对恶意攻击倾向进行报警,是目前较为先进的综合IDS技术。

3.4 与ISP服务商合作 DDoS攻击非常重要的一个特点是洪水般的网络流量,耗用了大量带宽,单凭自己管理网络,是无法对付这些攻击的。当受到攻击时,与ISP协商,确定发起攻击的IP地址,请求ISP实施正确的路由访问控制策略,封锁来自敌意IP地址的数据包,减轻网络负担,防止网络拥塞,保护带宽和内部网络。

局域网中的“黑”与“防”永远是对立的,总是此消彼长,它们的斗争永远不会结束。作为网络管理员如何才能掌握斗争的主动权呢?网络系统管理员要综合考虑设计安全的体系结构来支撑网络安全,选择好的网络安全产品,以提高网络系统管理员的工作效率和对网络的控制强度。

[1]施游,张友生.网络规划设计师考试全程指导[M].北京:清华大学出版社,2010:379.

[2]黄传河.网络规划设计师教程[M].北京:清华大学出版社,2009:603-613.

[3]季福坤.计算机网络基础[M].北京:人民邮电出版社,2013:252.