从破坏计算机信息系统案件看Windows系统日志取证实践

2014-04-27罗文华张

罗文华张 谦

(1 中国刑警学院 辽宁 沈阳 110035;2 长治市公安局刑事技术支队 山西 长治 046000)

从破坏计算机信息系统案件看Windows系统日志取证实践

罗文华1张 谦2

(1 中国刑警学院 辽宁 沈阳 110035;2 长治市公安局刑事技术支队 山西 长治 046000)

Windows系统日志能够记录系统中发生的各类事件,为涉计算机犯罪案件的破获提供重要证据或线索。本文以一起真实的破坏计算机信息系统案件为背景,通过Windows系统日志记录具体格式的分析,详细说明针对系统日志的电子数据取证步骤与方法。

Windows系统日志 SecEvent.Evt特征标识 事件ID 事件描述 IP地址

1 案件背景

2012年5月6日,某政府部门网站负责人周某报案称,其部门网站(http://www.XXXXX.com.cn,为保密起见部分信息用字符X代替,下同)及公共服务业务无法正常运行,怀疑有人非法侵入该部门计算机系统并破坏其内部数据资料,从而导致政务运行受到严重影响。取证人员对该部门计算机系统进行了初步调查,发现该系统中的C盘安装有Web服务器和MySQL数据库,D盘则已被格式化。针对D盘执行数据恢复操作后,恢复出大量网站文件、业务数据以及管理信息。上述信息由于格式化操作而遭到损坏,导致网站业务无法正常运营。同时根据D盘下NTFS文件系统元文件时间属性信息判断,获知该分区于时间05/05/2012 23:15:14被格式化(图1)。为获取更为全面详尽的案情信息,取证人员重点针对系统日志文件开展深入细致分析。

图1 依据NTFS文件系统元文件时间属性信息判断分区格式化时间

2 Windows系统日志取证实践

2.1 针对现存日志记录的取证分析

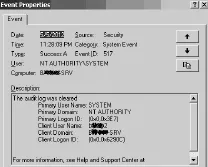

在C盘下,取证人员发现一个Windows Server 2003系统安全日志(SecEvent.Evt)文件。图2所示为该安全日志中的第1条记录具体信息,表示05/05/2012 23:28:09有人使用系统账户“bXXXX2”登录了该部门计算机系统(计算机名称为“BXXXX-SRV”),并将该时间之前的安全日志记录清除(事件ID517,日志描述为“The audit log was cleared”)。

图2 安全日志信息被恶意清除

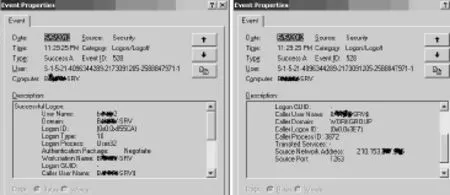

之后该人于05/05/2012 23:28:42登出了计算机系统。在紧接下来的05/05/2012 23:29:25,有人通过远程方式(“Logon Type:10”表示登录方式为RemoteInteractive),使用系统账户“bXXXX2”再一次成功登录了该计算机系统(计算机名称为“BXXXX-SRV”),而调用方用户名为“BXXXX-SRV”,所对应的远程登录IP地址为210.153.XXX.XXX,使用端口号1263(图3)。

图3 通过远程交互方式登录部门计算机系统

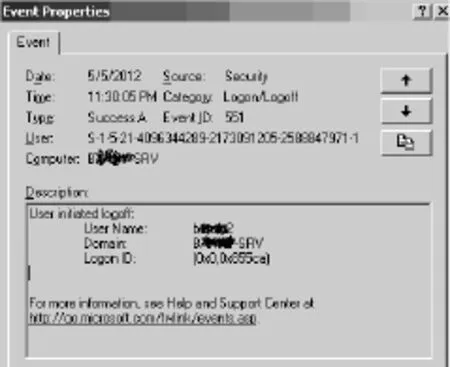

之后,该用户于05/05/2012 23:30:05从部门系统登出(图4)。事件ID551表示用户登出成功;S-1-5-21-4096344289-2173091205-2588847971-XX X则为登录用户的 SID(安全标识符,Security Identifiers),表示标识符颁发机构和域内特定的账户及组等信息。

图4 用户bXXXX2从计算机系统登出

2.2 针对被删除日志记录的取证分析

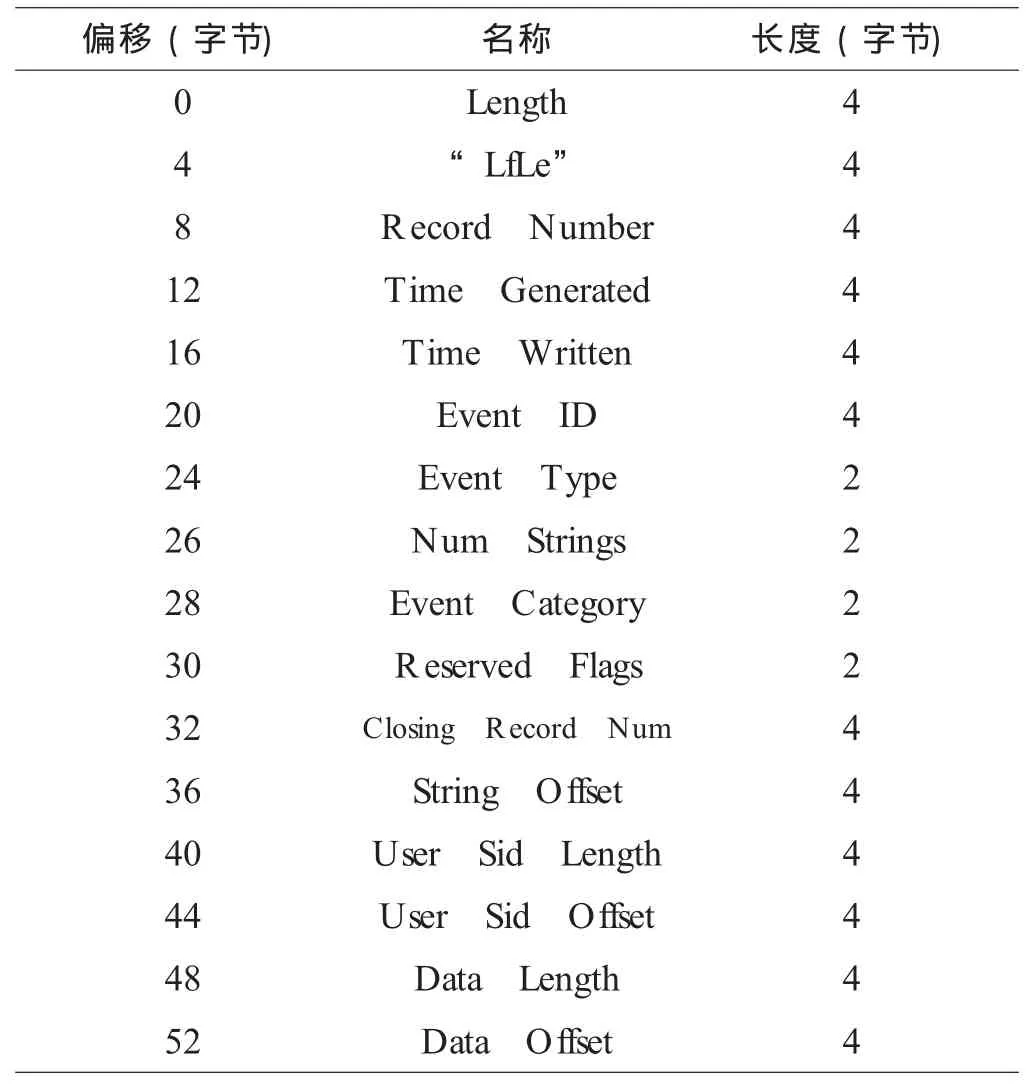

由于部分关键日志信息已被删除,因此取证人员决定针对未分配空间利用关键字搜索技术找寻残余日志信息。依据微软公司官方网站提供的资料,可知Windows XP/2003系统日志记录采用如下表所示的结构格式。从记录头开始的4字节表示该日志记录的长度,后接日志记录特征标识“LfLe”;记录号后则是日志记录的生成与写入时间信息,该信息采用“Unix/C日期+时间”方式表示,需解析后才能获知具体时间;再后便是和具体记录紧密相关的事件ID、事件类型、事件描述等信息。

若要获知已被删除的日志记录信息,可利用特征标识“LfLe”(4C 66 4C 65)进行关键字搜索。为避免命中信息数量过多,还可配合已知线索作为组合关键字,图5所示即为利用“LfLe”及已知的IP地址(210.153.XXX.XXX,Unicode编码格式)命中的日志记录信息。根据表所示记录格式,可知该记录长度为0x128字节,日志记录的生成和写入时间均为“4F A5 3F 32”,解析后可得05/05/2012 22:54:42;事件ID为540(0x21C),事件类型为8;String Offset为0x0000007C,表示该记录头部偏移124字节处为日志描述信息。从图5可以看出,除了已知的IP地址信息外,该记录还包含有用于远端控制的计算机名称信息“PC25”。

图5 被删除日志中出现有用于远端控制的计算机名称信息

表 Windows XP/2003系统日志记录格式

在其他的残余信息中,取证人员还发现有人于05/05/2012 22:55:38使用远程控制软件WinVNC4以匿名身份(anonymous)与该部门计算机系统建立连接,并于05/05/2012 22:55:47成功登录了该计算机系统,远程登录IP地址均为210.153.XXX.XXX(图6)。

图6 被删除日志中的远程登录信息

2.3 基于获取到的日志信息展开后续侦查

经调查,日志中提取到的IP地址210.153.XXX. XXX为联通网苑XXX网吧所拥有。在网吧业主协助下,侦查人员寻找到了名称为“PC25”的计算机(经确认,此网吧内只有该台计算机以此名称命名)。基于网吧上网历史记录,侦查人员确定家住沈阳市皇姑区的郝某某有重大作案嫌疑。通过对郝某某家中笔记本电脑的检验,发现该电脑F盘下有一名为“BXXXX”的RAR压缩文件,该文件的生成时间为2012年5月7日09:55:51;对该压缩文件解压后,其内含有大量被入侵政府部门的政务文件与数据信息。在强大的证据链面前,郝某某供认了自己的犯罪事实。

3 结束语

对于检材中完整的系统日志文件,可将其导入电子数据取证综合平台,利用系统自带的“事件查看器”进行解析。而对于已彻底删除日志文件,则需要利用关键字搜索技术才能够发现残留的痕迹。Windows XP/2003下可选择日志记录特征标识“LfLe”(4C 66 4C 65)作为关键字;Win7下日志文件可通过关键字“ElfFile”(45 6C 66 46 69 6C 65)定位,日志记录则可利用“ElfChnk”(45 6C 66 43 68 6E 6B)搜寻。需要指出的是,Win7系统日志采用XML(Extensible Markup Language,可扩展标记语言)进行描述,需深入理解其格式规范才能正确解析记录内容。另外,实际操作时可将已获知的线索(如用户名称、时间信息、事件ID、域名、IP地址等,使用时需注意编码格式)与特征标识作为组合关键字一并搜索,以减少命中项数量。

[1]秦景旺,张宇.浅析Windows系统中电子证据的发现和提取[J].警察技术,2010,(3).

[2]邹锦沛,罗越荣.NTFS文件系统的时间规则[J].警察技术,2012,(1).

[3]张俊,麦永浩.网络传销案件中电子证据的获取与分析[J].信息网络安全,2013,(8).

(责任编辑:孟凡骞)

D918.2

A

2013-11-6

罗文华(1977-),男,辽宁沈阳人,中国刑警学院网络犯罪侦查系副教授,硕士,主要从事电子数据取证研究。