一种改进的信息网络安全防御图模型及生成方法研究

2014-04-26任天成井俊双

刘 新,任天成,马 雷,井俊双

(国网山东省电力公司电力科学研究院,山东 济南 250002)

0 引言

目前网络安全防护技术可分为被动防御技术和主动防御技术。被动防御技术主要通过配置网络安全策略达到网络安全保护的目的,如防火墙技术和IDS技术等,然而被动防御技术很难适应网络中层出不穷的攻击方法和手段,不能有效保障网络安全。主动防御技术通过网络信息收集、态势感知、脆弱性分析、风险评估和等级保护等技术手段可对网络的安全性进行分析,模拟攻击行为找出攻击路径,并依据分析结果合理设置“适度”主动防御安全体系[1-3]。

Kotenko等人模拟了多 Agent的攻击方与防御方的攻防博弈,提出实验环境下的防御策略[4]。 Chen等人提出一种基于贝叶斯博弈模型的混合防御框架[5]。姜伟等人基于非合作零和博弈理论提出攻防博弈模型[1]。林旺群等人基于非合作、非零和动态博弈理论提出一种完全信息动态博弈主动防御模型[2]。

本文面向网络安全主动防御技术,提出了一种改进的防御图模型。 通过模拟网络中的攻击者,分析攻击方法和攻击路径,建设相应防御策略数据库和等级保护符合性检验模块,构建防御图并给出安全策略建议等级和保护定级参考。基于贪婪假设、单一性假设和单调性假设提出主动防御模型和算法,具有更强的适用性,可根据不同的安全环境提出

具体安全策略,具有较高的可操作性。

1 主动防御技术

随着国家对信息安全的重视程度不断提高,特别是电力系统、交通系统等国家重要信息系统不能够忍受攻击事件后的补救措施,因此为了更主动、客观地对网络脆弱性进行分析、评估和预判,需要综合目标网络的网络拓扑、提供的服务、脆弱性及物理链接等信息,模拟攻击场景,提出可能的攻击路径。类似主动防御技术有攻击树和攻击图等。

攻击树是一种信息系统安全性描述方法,通过攻击变化的系统化、形式化描述,对安全攻击和威胁进行建模。

攻击树模型最早由Bruce Schneier在1999年提出,它使得分析者以攻击者的角度对目标网络的脆弱性进行分析。攻击树模型安全状态描述由下及上,叶子节点表示攻击者可能采取的攻击手段,根节点表示攻击者的最终目标,叶子节点与根节点之间的节点表示攻击步骤或节点安全状态,叶子节点与根节点之间的通路表示攻击者达到攻击目标的完整攻击路径,攻击者可从多条可行路径中选择代价较小的路径,攻击树最终状态可能是N叉树。 攻击树中存在三种节点,与节点、或节点和顺序与节点。与节点表示只有攻陷所有子节点a1,a2,a3后,才能攻陷父节点b1,即或节点表示当攻陷子节点a1,a2,a3中的任意节点后,可攻陷其父节点序与节点表示只有按照一定顺序攻陷子节点 a1,a2,a3后,才能攻陷其父节点 b1,即(a1→a2→a3)→b1。

攻击图是一种基于网络配置和脆弱性的网络威胁评估方法,它能够理清系统内各脆性之间的关系,发现所有可能的攻击路径,给出潜在的安全威胁。

攻击图可表示为一个四元组,AG=(S,T,SO,Sd),其中,S为信息系统中所有状态的集合;T为状态转换关系集合;SO为初始状态集合;Sd为目标状态集合。

目前,攻击图的生成方法主要分为三类:基于模型检测的攻击图建模;基于图论的攻击图建模和基于逻辑编程的攻击图建模。

基于模型检测的攻击图建模和基于逻辑编程的攻击图建模[6-9]需要获得所有网络状态,因此可能会使模型具有较高的时间或空间复杂性,造成攻击图的生成过程复杂,生成规模较大;基于图论的攻击图建模与其它两种建模方法具有较小的时间及空间复杂性,但是攻击图生成规模没有改善,且攻击模板较单一,不够灵活。

2 防御图及算法

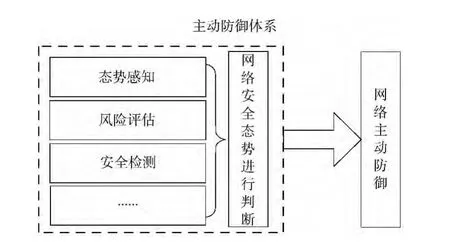

被动防御是指在信息系统遭受到攻击者攻击并产生较大损失时,才对系统采取安全检查、安全加固等事后补救措施。入侵检测系统、安全域及防火墙等安全技术为典型的被动防御安全技术。主动防御是指通过对信息系统的安全状态进行分析,在攻击者未对重要信息系统发生攻击或未造成重大损失前发现系统漏洞[10],提出积极、主动地安全防御措施。主动防御使信息系统的安全状态由被动防御转变为主动防御,是一种可使信息系统付出很小的代价即可达到较高安全状态的技术,主动防御体系如图1所示。

2.1 防御图模型

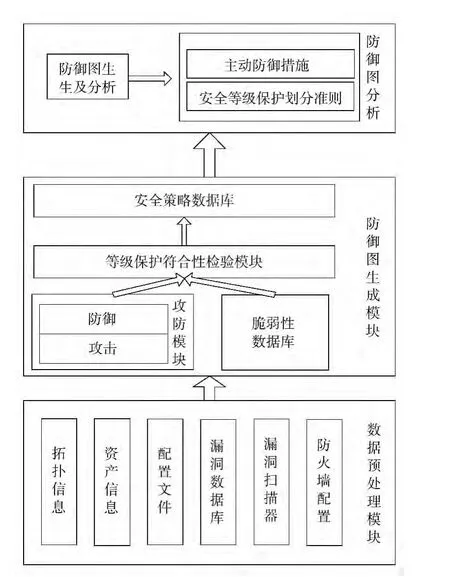

防御图模型由三部分组成,数据预处理模块、防御图生成模块和防御图分析模块,见图2。第一部分,攻击者首先通过工具或社会工程等方法收集目标网络的拓扑信息、资产信息、配置文件及系统漏洞等信息。第二部分,利用收集到的信息,攻击者发动攻击,找到一条或多条攻击路径,达到攻击目标。根据文献[11]和文献[12]等标准制定等级保护符合性检验模块,将已收集到的脆弱性对应到五级等级保护的管理和技术子项中,并根据危害程度给出权值,权值越高,其危害程度越高。第三部分,在第二部分的基础上分析防御图,并生成主动防御措施策略和安全等级保护划分准则文档。

图1 主动防御体系

图2 防御图模型

2.2 攻击模板

攻击模板可描述为六元组Attack-Model=(SrcID,SrcPriv,ConnList,ConnPriv,TargList,AttkLen)。其中,SrcID为攻击者所在主机的标识,SrcPriv为攻击者所在主机的权限等级,ConnList为攻击者所在主机与目标网络其他主机的连接列表,ConnPriv为ConnList中对应主机的权限等级列表,TargList为攻击者目标列表,AttkLen为攻击者设定的最大攻击路径长度,从而可有效防止攻击图构建过程中出现空间爆炸等情况的发生。

2.3 攻防模板

攻防模板制定攻击者进行攻击和防御者进行防御的规则。攻击者利用网络的脆弱性对网络中的节点组件进行攻击,并获得一定权限。防御者根据攻击者实施的攻击从数据库中选择相应的应对措施,提出加固建议。攻防模板体现出攻击者与防守者在网络节点组件的博弈过程。

攻防模板可表述为六元组AD-template=(Atks,AtkPriv,Vuls,Ports,Priv,DefDB), 其中,Atks为攻击者所发动的攻击,AtkPriv表示攻击者在攻击节点发动此攻击所需最低权限,Vuls表示攻击者所利用的目标节点的脆弱性,Ports表示攻击者所利用的端口号如21,、23等,Priv为攻击者在当前目标节点上获得的最低权限,DefDB为与攻击者所利用的攻击策略相应的防御策略数据库。

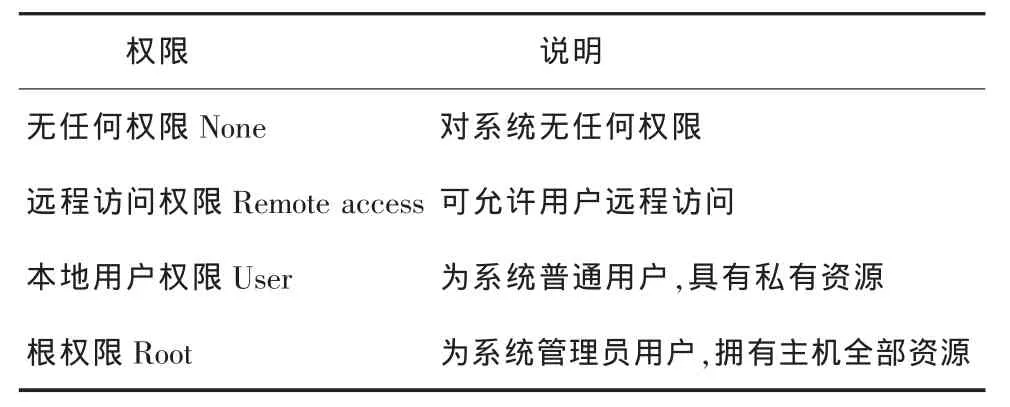

由于攻击者可能会导致网络节点的权限状态的变化,本文把网络节点的权限状态分为四类:无任何权限None,远程访问权限Remote access、本地用户权限 User、根权限 Root。

表1 权限状态分类

2.4 防御图算法

防御图生成过程同样可能面对攻击图生成过程中面对的时间与空间复杂性问题,并最终导致状态爆炸等问题。在我们设定攻击路径长度AttkLen的前提下,我们做了以下假设:

假设1 攻击者是智能且贪婪的,当攻击者获得网络中节点的漏洞后,攻击者知道如何利用漏洞进行攻击且不会重复;

假设2 单一性假设,攻击者在一个节点获得权限提升后,可多次利用此节点发动针对不同节点的攻击;

假设3 攻击单调性假设,我们假设攻击者不会重复攻击已经被攻陷的节点(攻击队列保障),且攻击方向只会向着提升节点权限的方向发展。

基于已有的攻击图产生算法,我们提出基于主机权限的,广度优先的攻击图产生算法。

第一步,攻击者对目标网络进行脆弱性扫描,收集网络的脆弱点、拓扑结构、配置文件及被动防御设施等信息;

第二步,分析收集到的信息进行有针对性的攻击动作;

第三步,当攻击动作成功后,能够获得对当前节点组件的非授权访问权利,即提升了攻击者的权限等级,将此节点权限加入到攻防模板中的Priv属性中,并将被攻陷节点有联系的所有节点加入攻击队列中;

第四步,在攻击路径长度不超过攻击者模板设定长度AttkLen的情况下,以当前被攻陷节点为跳板,对攻击队列中与当前节点有联系且具有弱点的节点进行攻击;

第五步,重复第二部至第四步,直到达到攻击目标。

3 实验

3.1 实验环境

攻击图实验环境拓扑结构如图3所示。防火墙将内外网络分开,我们设定攻击者主机为IP0,且攻击者在此节点具有Root权限,攻击目标为IP1的Root权限,攻击者可分别访问IP1和IP2节点且具有远程访问权限,IP1和IP2节点之间可互相访问;IP1的脆弱性为Ftp.rhost Overwrite和Local Buffer Overflow,IP2的脆弱性为Ftp.rhost Overwrite和 Sshd Buffer overflow。

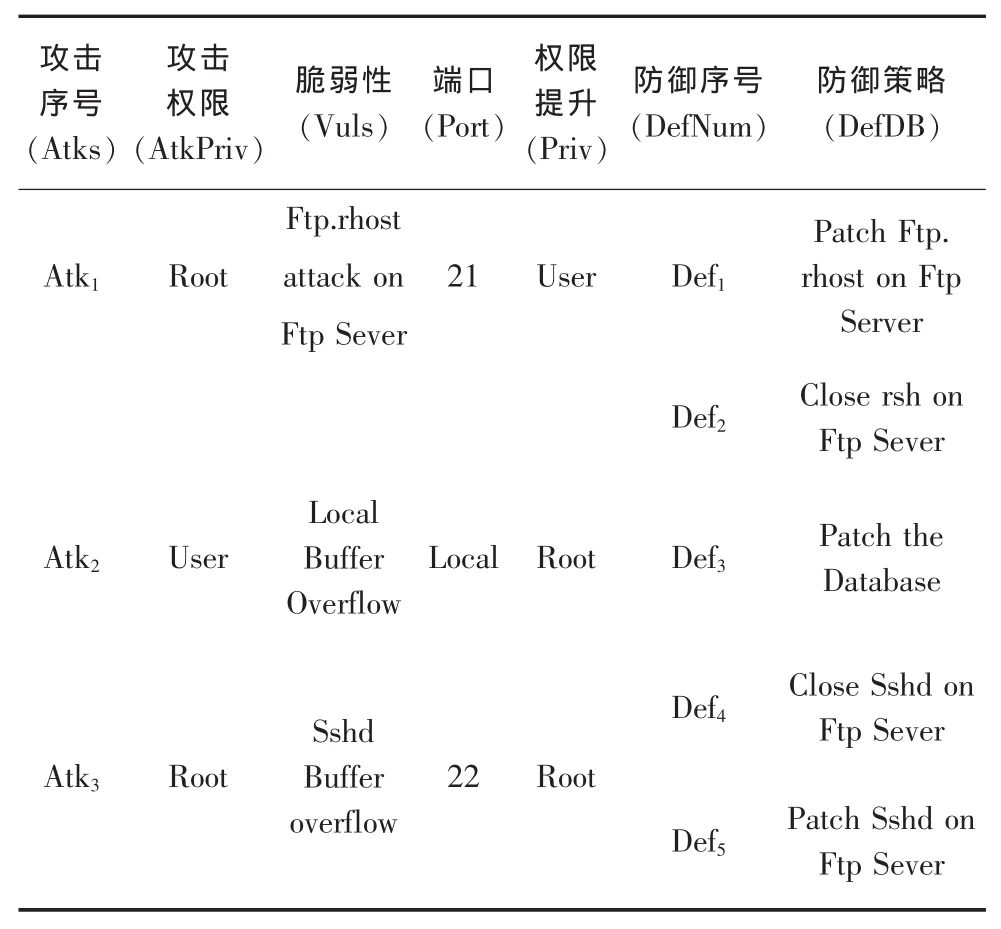

3.2 构造攻防模板

由攻击模板、实验环境和目标节点的脆弱性可得攻击模板和攻防表(见表2)。

AD-template1=(Atk1,Root,Ftp.rhost Overwrite,21,User,(Def1,Def2));

AD-template2=(Atk2,User,Local Buffer Overflow,Local,Root,(Def3));

AD-template3=(Atk3,Root,Sshd Buffer overflow,22,Root,(Def4,Def5))。

图3 实验网络拓扑环境

表2 攻防表

3.3 生成防御图

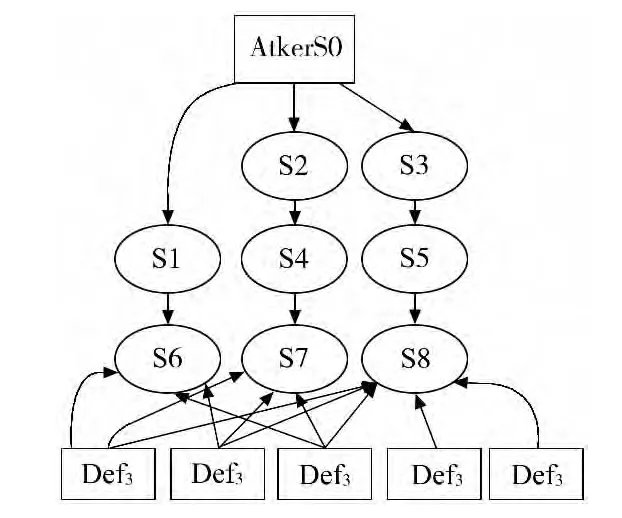

智能且贪婪性假设可使防御图生成过程中减少重复性攻击路径,简化防御图;单一性假设使得攻击者可利用被攻陷节点进行发散性攻击,较逼真的模拟了现实攻击场景;单调性假设可避免攻击路径环路现象,明确攻击方向,有利于防御图简化。根据本文防御图算法,并利用Graphviz工具[13]结合主动防御策略数据库生成防御图,如图4所示。

状态AtkerS0表示攻击者初始状态,S1-S5表示防御图中攻击路径的中间状态,S6、S7和S8表示攻击者达到的攻击目标,即获得IP1的Root权限。Def1-Def5为防御图针对攻击路径的攻击手段,结合防御策略数据库给出的防御策略。

图4 防御图

4 结语

在已有防御图模型的基础上,提出一种基于假设的新型防御图模型,并给出生成方法。此模型和方法能够有效避免安全状态爆炸等问题,能够删除次要信息,较快生成防御图;利用等级保护符合性检验模块,能够对网络的威胁的严重程度给出明确级别,有利于银行系统、电力系统等国家重要信息系统的后续等级保护工作;能够准确、及时反映网络安全状态,帮助用户发现潜在的脆弱性并提出改进策略。但本模型其还需进一步研究大规模网络防御图生成算法,细化和丰富等级保护符合性检验模块。

[1] 姜伟,方滨兴,田志宏,等.基于攻防博弈模型的网络安全测评和最优主动防御[J].计算机学报,2009,32(4):817-827.

[2] 林旺群,王慧,刘家红,等.基于非合作动态博弈的网络安全主动防御技术研究[J].计算机研究与发展,2011,48(2),306-316.

[3] 张永铮,方滨兴,迟悦,等.用于评估网络信息系统的风险传播模型[J].软件学报,2007,18(1):137-145.

[4] 张涛,胡铭曾,云晓春,等.网络攻击图生成方法研究[J].高技术通讯,2006,16(4):348-352.

[5] Chen Y,Boehm B,Sheppard L.Value driven security threat modeling based on attack path analysis [C].Los Alamitos,Procof the 40th Annual Hawaii Int Conf on System Sciences.CA:IEEE Computer Society,2007.

[6] Ritchey R W,Ammann P.Using model checking to analyze network vulnerabilities [C].Oakland,California,USA,In Proceedings of the IEEE Symposium on Security and Privacy,2001.

[7] Sheyner O,Haines J,J ha S,et al.Automated generation and analysis of attack graphs [C].California,USA,In Proceedings of the 2002 IEEE Symposium on Security and Privacy,2002.

[8] S hahriariH R,JaliliR.Modeling and analyzing network vulnerabilities via a logic2based approach [C].Shiraz,Iran,In Proceedings of Second International Symposium of Telecommunications(IST2005),2005.

[9] Ou X,Boyer W F,McQueen M A.A scalable approach to attack graph generation[C].Alexandria,Virginia,USA,CCS’06,2006.

[10] Ammann P, Wijesekera D, Kaushik S.Scalable,Graph-based Network Vulnerability Analysis[C].New York,USA:ACM Press,Proceedings of the 9th ACM Conference on Computer and Communications Security,2002.

[11] GB 17859—1999 计算机信息系统:安全等级保护划分准则[S].

[12]GB/T 22239—2008 信息安全技术:信息系统安全等级保护基本要求[S].

[13] Sheyner O,Wing J M.Tools for Generating and Analyzing Attack Graphs [C].Tehran,Iran: [s.n.],Proceedings of Workshop on Formal Methods for Components and Objects.2004.