基于融合网络的WLAN漫游认证方式研究

2012-08-07刘璋詟舒华英

刘璋詟,舒华英

(北京邮电大学 经济管理学院,北京 100876)

1 引言

信息技术的蓬勃发展和终端功能的迅速提升,催生了产业加速融合的趋势。之前作为移动网络重要补充的WLAN网络,越来越受到电信运营企业和手机用户的青睐,基于EAP SIM/AKA协议的认证可实现通过移动通信网络为WLAN终端完成认证的功能,将WLAN与移动通信网络无缝地融合在一起,即使客户在他网漫游期间,也可以通过拜访地移动通信网络的认证功能登录和使用拜访地WLAN网络。

2 WLAN漫游认证方式现状

为了减少网间适配的工作,目前,多数WLAN运营企业均采用中转方式实现WLAN网间漫游。在中转方式下,拜访地运营企业和归属地运营企业之间需要跨接一家中转商的网络(或网关、HUB),网络之间的认证、计费等消息的传输和网间适配工作均由该中转网络完成。中转方式可实现运营企业“一点接入,全球互联”,方便运营企业之间的对账和结算,降低运营企业之间进行网络连接和网络适配的难度。但这种方式也给运营企业网间漫游带来了新的故障点,增加了出现网络故障的概率,同时运营企业还需为中转服务支付费用。

基于中转方式,目前,WLAN网间漫游的组网结构图如图1所示[1]。

归属地和拜访地WLAN网络中的Radius网元之间通过中转商的Radius互联,实现客户的认证消息传递;计费系统也经由中转商的计费系统互联,实现计费信息在拜访地和归属地WLAN网络中的传递,为WLAN运营企业提供计费对账依据。中转方式下,认证流程和计费流程除了要在拜访地和归属地WLAN网络各个网元之间传递外,还必须经过中转网络的Radius和计费系统。

3 中转方式中的WLAN认证问题

随着互联网业务的蓬勃发展和终端设备能力的提升,越来越多的客户选择在漫游的状态下使用WLAN业务。在目前广泛使用的中转方式下,WLAN认证存在如下几个问题。

1) 认证消息和计费消息都承载在互联网上,安全性较低。

2) 消息均需经由中转商网络中转,增加了网络故障点,网络质量不高。

3) 有一定的计费能力,但仍需改进。

4 2G/3G与WLAN融合网络中非中转方式WLAN漫游认证的设计

在网络融合趋势下,为满足WLAN网间漫游状态下客户认证和计费的需求,解决目前中转方式下网络安全性低、网络质量不高等问题,应借鉴2G/3G网络中的安全性和质量均较高的漫游信令网络,即将EAP SIM/AKA认证方式承载于现有移动网络中的漫游信令网上,既保证了安全性,又保证了实时传送,没有增加故障点,成本较低。

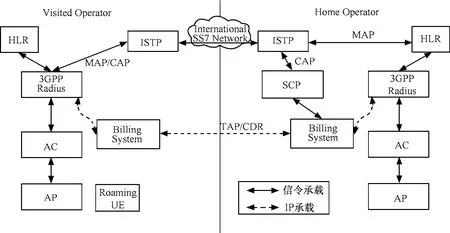

本研究提出了一种基于漫游信令网的、非中转方式的EAP SIM/AKA认证方案,其组网结构图如图2所示。

图1 中转方式下WLAN漫游的网结构

图2 非中转方式下WLAN漫游的网结构

在基于漫游信令网的认证方案中,归属地WLAN网络与拜访地WLAN网络通过2G/3G网络中的信令设备ISTP和国际信令转接网络互联,实现认证消息和计费消息等信息的传递,计费系统之间定期传递话单记录。与中转方式相比,在该方案中省去了中转网络及相关设备,WLAN网络得以通过现有2G/3G网元连接。

该方案具体认证流程与EAP SIM/AKA认证方案类似,如图3所示[2]。

各步骤说明如下。

1) WLAN UE 和 WLAN AN建立关联之后,UE向WLAN AN发送EAPoL-Start,发起鉴权请求。

2) WLAN AN发送 EAP-Request/Identity消息到WLAN UE。

3) WLAN UE回复EAP-Response/Identity消息,向网络发送其用户身份标识信息,身份标识可以为伪随机NAI或永久NAI。

4) WLAN AN将EAP报文使用RADIUS Access-Request消息封装,并将Identity放在Radius的User-Name属性中,发送给3GPP AAA Server。

5) 3GPP AAA Server收到包含用户身份的EAP-Response/Identity报文。

6) 3GPP AAA Server识别出用户准备使用的认证方法为EAP-SIM。如果UE送上的Identity为伪随机NAI,3GPP AAA Server检查本地若没有该伪随机NAI与IMSI的映射关系,则使用EAP Request/SIM-Start消息再次请求永久NAI(6)、7)、8)、9)步仅用于WLAN UE漫游到新的拜访地而使用其他AAA分配的伪随机NAI接入认证的场景)。EAP报文封装在RADIUS Access-Challenge消息中,发送给WLAN AN[3]。

图3 非中转方式下的认证流程

7) WLAN AN转发EAP-Request/SIM-Start消息到WLAN UE。

8) WLAN UE使用EAP-Response/SIM-Start消息携带永久NAI进行响应

9) WLAN AN转发EAP-Response/SIM-Start消息携带永久NAI到3GPP AAA Server,EAP报文封装在RADIUS Access-Request消息中。

10) 3GPP AAA Server检查本地是否缓存可用的鉴权向量,如果没有则向HLR发送MAP_SEND_AUTH_INFO请求,请求获取n组鉴权向量(n可配置,取值范围1~5)。

11) HLR响应3GPP AAA Server鉴权请求,下发n组鉴权三元组[RAND, SRES, Kc]。

12) 3GPP AAA Server检查本地是否存在用户的签约信息。如果没有,则AAA向HLR发起MAP-RESTORE-DATA请求,获取用户签约信息。

13) HLR向3GPP AAA Server发起插入用户数据MAP_INSERT_SUBS_DATA请求,向3GPP AAA Server插入数据。

14) 3GPP AAA Server响应HLR插入用户数据消息,完成用户签约信息获取。

15) HLR向3GPP AAA Server回复MAP_RESTORE_DATA响应消息,完成HLR的交互流程。如采取从BOSS下发用户签约信息至3GPP AAA Server的操作,则取消12)~15)步骤。

16) 3GPP AAA Server检查用户签约通过后,根据算法生成TEKs、MSK和EMSK(参见IETF RFC4186),将N组(默认N=2,可配置,同步设备规范)RAND串起来后生成一个N×RAND。为支持标识保密功能,3GPP AAA Server还要生成伪随机NAI和快速重鉴权NAI,用于后续的全鉴权和快速重鉴权过程。

17) 3GPP AAA Server在EAP-Request/SIMChallenge消息中发送RAND,一个消息鉴权码(MAC)和2个用户标识(伪随机NAI和快速重鉴权NAI)给WLAN AN,EAP报文封装在RADIUS Access-Challenge消息中。

3GPP AAA Server可选发送给WLAN UE一个指示。指出希望保护最后的成功结果消息(如果结果成功)。

18) WLAN AN转发EAP Request/SIM- Challenge消息到WLAN UE。

19) WLAN UE根据每个RAND为128bit,解析出m个RAND,依据GSM算法得出K_sres,K_int、K_ency、Session_Key,并且用K_int得出AT_MAC,和接收到的AT_MAC进行比较,如果一致,表示3GPP AAA Server认证通过。再利用K_sres作为key用规定的算法生成MAC_SRES。

20) WLAN UE 使用新密钥素材覆盖整个EAP消息计算新消息认证码(MAC, message authentication code)值。WLAN UE发送包含RES和新消息认证码的EAP Response/SIM-Challenge消息给WLAN AN。

如果WLAN UE从3GPP AAA Server收到认证结果保护指示,则WLAN UE必须在此消息中包含结果指示。否则WLAN UE必须忽略该指示。

21) WLAN AN发送EAP Response/SIM- Challenge报文到3GPP AAA Server,EAP报文封装在RADIUS Access-Request消息中。

22) 3GPP AAA Server利用本端产生的K_sres作为key生成MAC_SRES,和接收到的MAC_SRES进行比较,如果一致,表示终端认证通过。

23) 如果所有检查都成功,且3GPP AAA Server之前发送过认证结果保护标识,则3GPP AAA Server必须在发送EAP Success消息前发送EAP Request/SIM/Notification消息。EAP报文封装在RADIUS Access-Challenge消息中,且用MAC保护。

24) WLAN AN转发EAP消息到WLAN UE。

25) WLAN UE发送EAP Response/SIM- Notification。

26) WLAN AN转发EAP Response/SIM- Notification 消息到3GPP AAA Server,EAP报文封装在RADIUS Access-Request消息中。3GPP AAA Server必须忽略该消息内容。

27) 3GPP AAA Server发送EAP-Success消息到WLAN AN (可能在发送EAP Notification之前,参见第23)步描述)。如果3GPP AAA Server产生了额外的用于WLAN AN和WLAN UE间链路保护的机密性和/或完整性保护的鉴权密钥,3GPP AAA Server在RADIUS Access-Accept消息中包含这些密钥素材。

28) WLAN AN通过EAP Success消息通知WLAN UE鉴权成功。至此,EAP-SIM交互已经成功完成,WLAN UE和WLAN AN共享交互过程中生成的密钥素材[4]。

认证处理可能在任何时候失败,例如由于消息校验码检查失败或者WLAN UE没有对网络请求给予响应。这种情况下EAP-SIM过程将按IETF RFC 4186中描述终止。

在非中转方案中,计费信息在拜访地的Radius中产生后,将经由拜访地ISTP、国际信令转接网络发送到归属地的SCP设备中,由SCP记录计费信息并向拜访地网络反馈应答信息。具体流程如图4所示。

图4 非中转方式下计费消息流程

非中转方案的计费消息传递周期可根据业务需要调整,通常每15min传递一次。

5 非中转方式认证方案的实验验证

为了验证该认证方案的可行性,本研究设计并进行了模拟实验验证。对形成对比效果,在实验室环境下对中转方式和非中转方式分别组网并验证,实验验证的网络拓扑如图1和图2所示。

在中转和非中转方式下分别进行了10组模拟实验,每组进行连续10次认证过程,将每组的成功认证平均时间列出,如图5所示。

图5 模拟实验结果

图5中横坐标为认证次数,纵坐标为认证协议的执行时间,单位为s。模拟验证的结果表明,在同等网络环境下中转方式的认证时间大于非中转方式,由于中转方式还需考虑中转网络的时效性和安全性,中转方式的认证时间会比非中转方式更长。

通过以上模拟仿真实验的数据和分析可得出如下结论。

1) 提高效率。避免了对中转网络的依赖,归属地WLAN网络和拜访地WLAN通过信令直接连接,所以可以大大提高了效率,节省网络资源。

2) 节约认证时间。经实验验证,非中转方式与中转方式的认证原理相同,但由于网络承载的变化,非中转方式用时明显小于中转方式,节约了认证时间。

3) 增强安全性。在中转方式下,认证消息是在公开的互联网承载上传输,虽然有虚拟专网等方式加以保护,但仍比非中转方式下在信令这种私有网络上传输安全。

可以看出,非中转认证方案非常契合WLAN认证在网间漫游状态下的实际需求。

6 安全性及效率分析

非中转方式与中转方式相比,并没有改变整个协议交互流程,而且消息的传递次数也没有发生改变,只是用信令网络承载消息的传递,并在信令网上实现对WLAN计费信息的传递。

1) WLAN UE对WLAN AN身份的有效认证。WLAN UE对WLAN AN身份的认证依赖于随机数rl的机密性,WLAN UE发送的Ex(r1)只有3GPP AAA服务器才能解密,而3GPP AAA服务器发送的Ekl(r1)只有合法的WLAN AN才能正确解密。如果WLAN UE接收到WLAN AN发送来的正确的h(r1),则可以确认WLAN AN的合法性[5]。

2) 3GPP AAA服务器对WLAN AN身份的有效认证。3GPP AAA对WLAN AN身份的认证依赖于随机数r2的机密性,3GPP AAA发送的Ek(rz)只有合法的WLAN UE才能正确解密,而WLAN UE发送的Er,(rz)只有合法的WLAN AN才能正确解密。如果3GPP AAA服务器接收到WLAN AN发送来的正确的h(rz),则可以确认WLAN AN的合法性[6,7]。

3) 密钥材料的机密性。3GPP AAA服务器将用随机数r2加密的密钥材料随同EAP成功消息一起发送给WLAN AN。由于随机数r2的机密性,可以保证密钥材料不被窃听,从而有效地保证了密钥材料的机密性[8,9]。

4) 对IMSI的安全性保护。利用WLAN UE和3GPP AAA服务器之间的共享密钥K对其加密后再进行传输。只有合法的3GPP AAA服务器才能正确解密,所以如果NAI中含有IMSI,则IMSI是在加密之后传输的,这在一定程度上保证了用户身份信息传输的安全性[10]。

非中转方案在保证原有安全性能的基础上,通过信令传输替代公开的互联网传输,有效地提升了整个认证方式的安全性和效率。

7 结束语

在WLAN漫游业务中,认证是一个非常值得研究的问题。通过基于2G/3G成熟的、安全的、低成本的漫游信令网络实现WLAN认证消息的传递,可摆脱对中转网络的依赖,减少了网络故障点,增强了网络安全性,节约了认证时间和提高了效率。后续WLAN漫游的认证问题研究还任重而道远,如加密、完整性、隐私保护等都亟待深入研究。

[1] IEEF Std 802.11i-2004[S]. 2004.

[2] IEEE Std 802.1X-2001[S]. 2001.

[3] BLUNK L, VOLLBRECHT J. PPP, Extensible Authentication Protocol(EAP[S]. RFC2284, 1998.

[4] BLUNK L, etal.Extensible Authentication Protocol (EAP)[R]. Internet draft, draft-ietf-eap-rfc2284b-is-04.txt,2003.

[5] 舒华英.比特经济研究[M]. 北京: 人民邮电出版社, 2012.SHU H Y. Study of Bit-Economy[M]. Beijing: Posts & Telecom Press,2012.

[6] HAVERINEN H, SALOWEY J. Extensible Authentication Protocol Method for GSM Subscriber Identity Modules (EAP-SIM)[R].Internet Draft, draft-haverinen-pppext-eap-sim-13.txt, 2004.

[7] 舒华英.3G时代中国电信业的机遇与挑战[J]. 北邮电大学学报(社会科学版), 2008, (5):57-60.SHU H Y. Opportunity and challenge of Chinese telecom industry in 3G era[J]. BUPT Journal, 2008,(5):57-60.

[8] ARKKO J, HAVERINEN H. Extensible Authentication Protocol Method for UMTS Authentication and Key Agreement (EAPAKA)[R]. Internet Draft, draft-arkko-pppext-eap-aka-15.txt, 2004.

[9] ABOBA B, SIMON D. PPP EAP-TLS Authentication Protocol[S].IETF RFC 2716,1999.

[10] 3GPP TS33.102 3G Security[S]. Security Architecture.