移动接入解决方案持续监测机制研究*

2020-03-22房利国

郭 庆,余 海,房利国

(中国电子科技集团公司第三十研究所,四川 成都 610041)

0 引言

处理机密信息的终端用户设备(End User Device,EUD)通过移动通信网连接到相同保密等级的政府机构内部网络或政府合作企业内部网络时,需要使用密码实现网络传输数据的加密保护和基础设施网络接入的安全认证,同时需要综合利用各种网络监测手段,提升基础设施网络的可见性,赋予用户对网络安全态势的感知能力。

针对上述EUD 安全接入相同保密等级内部网络的问题,美国国家安全局(National Security Agency,NSA)在移动接入能力包(Mobile Access Capability Package,MA CP)中提出了基于IPsec VPN 和TLS VPN 等货架式商用密码产品,实现跨越移动通信网传输机密数据的双层加密解决方案,同时给出了在基础设施网络和EUD 实施持续监测的机制及实施要求。

本文将介绍NSA 针对移动接入解决方案提出的持续监测机制及实施要求,并就其安全原理进行分析。

1 持续监测机制

1.1 移动接入方案

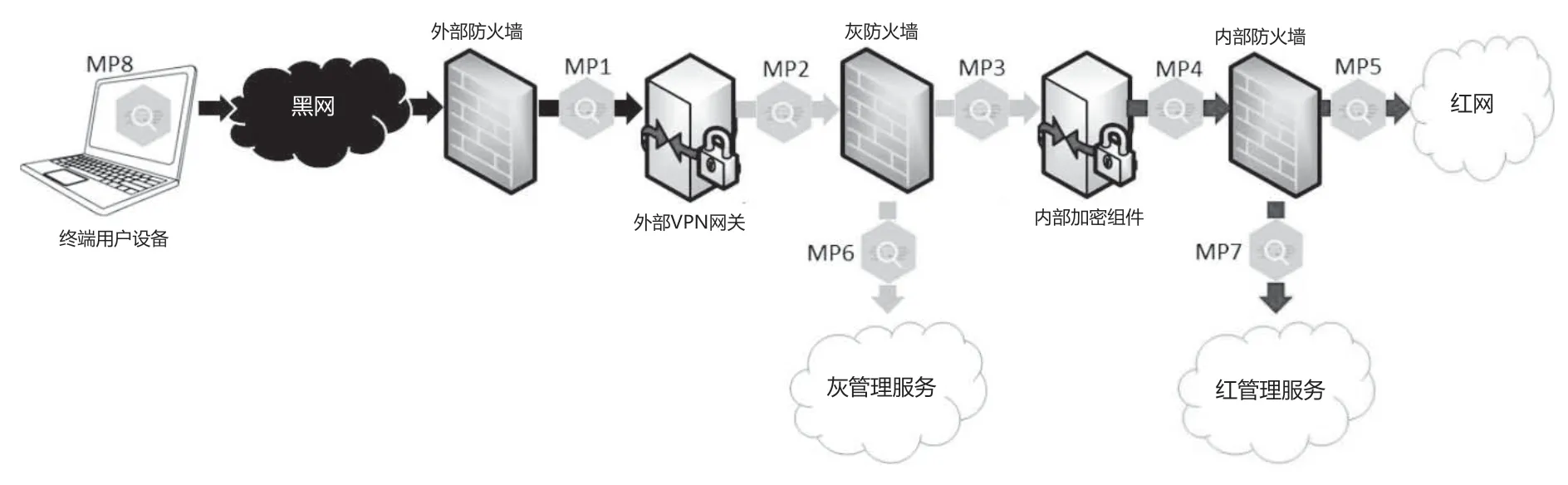

文献[1]MA CP 赋予了用户利用具备双层传输加密功能的EUD,通过移动通信网接入相同保密等级网络的能力。如图1 所示,跨越黑网的EUD 流量依次通过外部防火墙、外部VPN 网关、灰防火墙、内部加密组件、内部防火墙,最后接入相同保密等级的红网。

图1 移动接入解决方案

随着该安全接入能力的增加,产生了对解决方案中基础设施网络流量和系统日志等进行持续监测的需求。这种持续监测将使得用户能检测、响应和报告针对其解决方案基础设施的攻击事件,同时能侦测解决方案基础设施组件中的配置错误和潜在威胁。

1.2 监测点

文献[2]中的CSfC 持续监测架构定义了分布在移动接入解决方案黑网、灰网和红网上的8 个监测点(Monitoring Point,MP)。如图2 所示,每个MP 都代表了基础设施网络上的一个关键点,其上的监测功能使系统和网络行为具有可见性,使分析人员能够通过观察加密点前后和管理网内部的网络情况来确认各加密组件的运行状态。

图2 MA CP 监测点位置

监测点1(MP1):位于黑网中,用于监视外部防火墙和外部VPN 网关之间的网络数据。部署在此处的监测组件应配置为在检测到任何本应被外部防火墙阻断的流量时产生异常告警。这些异常告警可能指示外部防火墙的过滤功能失效,也可能表示存在错误配置、潜在威胁或试图未经授权连接外部VPN 网关。

监测点2(MP2):位于灰网中,用于监视外部VPN 网关和灰防火墙之间的网络数据。部署在此处的监测组件应配置为在检测到任何本应被外部VPN 网关或灰防火墙阻止的流量时产生异常告警。这些异常告警可能指示灰防火墙或外部VPN 网关的过滤功能失效,也可能表示存在错误配置或潜在威胁。

监测点3(MP3):位于灰网中,用于监视灰防火墙和内部加密组件之间的网络数据。部署在此处的监测组件应配置为在检测到任何本应被灰防火墙阻止或不该由内部加密组件发送的流量时产生异常告警。这些异常告警可能指示灰防火墙的过滤功能失效,也可能表示灰防火墙或内部加密组件存在错误配置或潜在威胁。

监测点4(MP4):位于红网中,用于监视内部加密组件和内部防火墙之间的网络数据。部署在此处的监测组件应配置为在检测到任何本应被内部加密组件或内部防火墙阻止的流量时产生异常告警。这些异常告警可能指示内部加密组件或内部防火墙的过滤功能失效,也可能表示存在错误配置或潜在威胁。

监测点5(MP5):位于红网内部,用于监视内部防火墙和红网之间的网络数据。部署在此处的监测组件应配置为在检测到任何本应被内部防火墙阻止或不该从红网发送给EUD 或内部加密组件的流量时产生异常告警。这些异常告警可能指示内部加密组件或内部防火墙的过滤功能失效,也可能表示存在错误配置或潜在威胁。

监测点6(MP6):位于灰管理网内部,用于监视部署在灰网中的管理服务的网络数据。部署在此处的监测组件应配置为在检测到本应被灰防火墙阻止或不该从灰管理网发出的流量时产生异常告警,并使安全管理员能够查询连接到灰管理网的所有组件的系统日志数据。在灰管理网产生的异常告警可能指示灰防火墙的过滤功能失效,也可能表示外部VPN 网关、灰防火墙或灰管理网组件存在错误配置或潜在威胁。

监测点7(MP7):位于红管理网内部,用于监视部署在红网中的管理服务的网络数据。部署在此处的监测组件应配置为在检测到本应被内部防火墙阻止或不该从红管理网发出的流量时产生异常告警,并使安全管理员能够查询连接到红管理网的所有组件的系统日志数据。在红管理网产生的异常告警可能指示内部防火墙的过滤功能失效,也可能表示内部加密组件、内部防火墙或红管理网组件存在错误配置或潜在威胁。

监测点8(MP8):位于EUD 上,用于从设备中采集系统和应用的日志数据。部署在此处的监测组件应配置为将EUD 日志数据和异常告警发送到红网。这些日志和告警可能表示EUD 存在错误配置或潜在威胁。

1.3 监测数据收集

MA CP 要求收集和分析的安全事件数据包括但不限于各设备的系统日志、IDS/IPS 告警和网络流量数据。设备系统的日志可以非常广泛,包括安全关联事件、配置变更、状态告警以及在感知系统安全态势时可能有用的数据。MA CP 数据收集方案,如图3 所示。

黑网:黑网中的两个关键组件是外部防火墙和监测点MP1。建议在黑管理服务中部署专门的数据收集服务器,从这两个独立的设备上收集安全事件数据。如图3 所示,通过获得认证的跨域解决方案(Cross Domain Solution,CDS)将这些数据转发到灰网的数据收集服务器。

图3 MA CP 数据收集方案

灰网:灰网中的关键组件是外部VPN 网关、灰防火墙、监测点MP2、监测点MP3、监测点MP6以及灰管理服务器。在最低要求下,这些设备的安全事件数据至少被直接发送到部署在灰网中的安全信息与事件管理器(Security Information and Event Management,SIEM)。灰SIEM 不允许从黑网收集数据,除非使用获得认证的CDS,如图3 所示。建议利用专门的数据收集服务器接收所有设备的安全事件数据,并通过获得认证的CDS 将这些数据转发到红网中的数据收集服务器。

红网:为EUD 提供各种服务的红网中的关键组件至少包括内部加密组件、内部防火墙、监测点MP4、监测点MP5、监测点MP7 以及红管理服务器。所有安全事件数据必须被发送到部署在红网监测域的专门的数据收集服务器,并被提供给红网中的SIEM。红SIEM 不允许从黑网或灰网收集数据,除非使用获得认证的CDS,如图3 所示。建议利用红SIEM 收集、统计、关联和分析来自黑网、灰网、红网的全部安全事件数据。

为了保护安全事件数据的机密性和完整性,所有数据的传输都采用TLS、SSH 或IPsec 加密。

另外,可使用单向无源光纤网络测试接入点(Test Access Point,TAP)将原始网络通信流量传输到更高保护级别网络中的IDS 或SIEM。光学TAP 的使用仅限于解决方案的原始网络数据捕获,不能用于向更高保护级别网络传输系统日志或任何其他数据。

2 监测实施要求

为保障有效提升基础设施网络的整体防御能力,解决方案实施连续监测时,在监测点选择、设备部署、告警设置、流量监测、日志记录和安全审计等方面需遵循相应要求。

如表1 所示,MA CP 实施持续监测时,必须对EUD、灰管理服务以及红管理服务进行监视;在内部防火墙的外网或内网侧选择一个监测点,对出入红网的数据进行监视;在外部VPN 网关或灰防火墙的外网或内网侧选择一个监测点,对出入黑网或灰网的数据进行监视。

在各监测点应部署IDS 或IPS,并在检测到任何未经允许的目的IP 地址或源IP 地址时产生告警。若部署的是IPS,还应在产生告警的同时阻塞可疑流量。

一般在灰网中应部署SIEM,除非已部署了经认证的CDS 将事件报给红网中的SIEM。灰SIEM应收集来自外部VPN 网关、灰防火墙和任何灰管理服务组件的日志,并维护一份最新的EUD 证书和外部IPsec 隧道IP 地址的关联表。

表1 MA CP 监测点部署要求

灰SIEM 应在以下情况下产生告警:

(1)检测到外部VPN 网关或灰防火墙阻塞了可疑流量等异常事件;

(2)EUD 试图使用错误的VPN 客户端设置与外部VPN 网关建立连接;

(3)外部VPN 网关或灰防火墙在24 小时内出现3 次以上的无效登录尝试;

(4)外部VPN 网关或灰防火墙发生授权扩大或配置变更;

(5)在外部VPN 网关、灰防火墙或任何灰认证服务器上创建新账户;

(6)试图利用无效的证书与外部VPN 网关建立IPsec 连接;

(7)出现预期IP 地址外的DNS 请求。

内部防火墙上应使能网络流量提取功能。同时,红网中应安装网络流量收集器,如SiLK、IPFlow、NetFlow 等,并建立网络流量数据基线且定期更新。

网络流量数据应检查以下内容:

(1)产生过多流量的网络数据流;

(2)试图连接不恰当的IP 地址;

(3)试图连接内部服务已关闭的端口;

(4)产生过多的小包数据,如超过60%的数据包仅含150 字节及以下的数据;

(5)产生过多ICMP 消息。

移动接入基础设施各设备发送到SIEM 的日志记录应包括以下内容:

(1)VPN 网关记录的VPN 隧道建立和隧道终结的日志;

(2)受TLS 保护的服务记录的TLS 连接建立和连接终结的日志;

(3)使用相同EUD 设备证书,从不同IP 地址同时建立2 条以上VPN 隧道或TLS 连接的日志;

(4)所有对审计日志进行操作的日志,如卸载、删除等;

(5)所有鉴别和认证相关操作的日志;

(6)未经认证就试图在对象上执行操作的日志,如读、写、执行以及删除等;

(7)所有以超级用户或管理员权限执行的操作;

(8)用户权限扩大的日志;

(9)产生、加载和撤回证书的日志;

(10)系统时间改变的日志。

每条日志记录都应记录事件的日期和时间、标识符、类型、成功或失败,并包括错误码、何时有效、主体标识符等。对于基于网络的事件,每条日志记录都应记录源地址。对于基于规则的事件,每条日志记录都应记录用户、规则标识符以及何处应用等。

审计员应至少每天参照建立的基线对比收集的网络流量数据。所有组件的基线配置应由安全管理员维护,并由审计员审计。

EUD 监测数据的来源包括但不限于操作系统事件日志数据、主机入侵检测系统、远程认证解决方案、移动设备管理器和企业数据驻留代理,监测数据包括但不限于VPN 隧道的状态、软件/固件更新、硬件状态、错误配置和与入侵相关的事件等。

3 安全原理分析

移动接入解决方案的安全原理是利用物理独立的外部VPN 网关和内部加密组件在基础设施网络中构建出灰网络,确保两层加密只要不同时失效,机密数据就不会泄露到黑网上;实施持续监测,确保能及时发现外部VPN 网关和内部加密组件等设备因错误配置或被攻破等导致机密信息泄露的风险,为问题处置和系统恢复争取宝贵的时间。

3.1 网络流量监测

网络流量监测点选择部署在外部防火墙和外部VPN 网关之间(MP1)、外部VPN 网关和灰防火墙之间(MP2)、灰防火墙和内部加密组件之间(MP3)、内部加密组件和内部防火墙之间(MP4)、内部防火墙以内(MP5)。

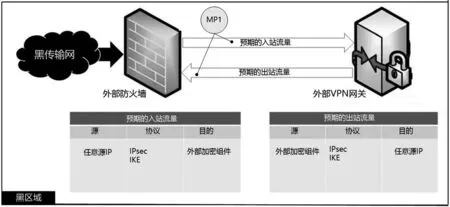

如图4 所示,MP1 上的常态流量为IPsec 加密流量、有限数量IKE 协议[3]。由于几乎所有通过MP1 的流量都使用了IPsec 加密,IDS/IPS 被限于仅能分析IP 地址、端口、协议和流量等数据。通过网络流量分析,当入站流量包含非IPsec 和IKE 包,或者目的IP 地址不是外部VPN 网关的IP 地址时,外部防火墙可能被攻破或存在错误配置。当出站流量包含非IPsec 和IKE 包,或者源IP 地址不是外部VPN 网关的IP 地址时,外部VPN 网关可能存在错误配置。当出入站的IKE 包流量明显超出基线值时,可能存在针对外部VPN 网关的IKE 协议攻击。

如图5 所示,MP2 上的常态流量可包括IPsec流量、使用TLS 或SRTP 加密的数据面流量、控制面流量和管理流量[3]。由于几乎所有通过MP2 的流量都使用IPsec、TLS、SRTP 或者SSH 进行了加密,IDS/IPS 被限于仅能分析IP 地址、端口、协议和流量等数据。通过网络流量分析,当入站流量包含非IPsec、TLS、SRTP、SSH 和ISAKMP 包或者目的IP 地址不是允许的IP 地址时,外部防火墙和外部VPN 网关可能被攻破或存在错误配置;当出站流量包含非IPsec、TLS、SRTP、SSH 和ISAKMP 包或者源IP 地址不是允许的IP 地址时,灰防火墙和内部加密组件可能存在配置错误。

图4 MP1 监测点上的合法流量

图5 MP2 和MP3 监测点上的合法流量

如图5 所示,MP3 上的常态流量可包括IPsec流量、使用TLS 或SRTP 加密的数据面流量[3]。由于几乎所有通过MP3 的流量都使用IPsec、TLS、SRTP 进行了加密,IDS/IPS 被限于仅能分析IP 地址、端口、协议和流量等数据。通过网络流量分析,当入站流量包含非IPsec、TLS、SRTP 和ISAKMP包或者目的IP 地址不是允许的IP 地址时,灰防火墙可能存在错误配置;当出站流量包含非IPsec、TLS、SRTP 和ISAKMP 包或者源IP 地址不是允许的IP 地址时,内部加密组件可能存在错误配置。

MP4 和MP5 是最难明确网络流量数据的,但由于流量没有被加密,能够实施深度包检查。通过网络流量深度检查,当入站流量包含非允许的数据包时,内部防火墙可能存在配置错误;当出站流量包含非允许的数据包时,内部红网中的服务器或用户终端可能存在错误配置,或者存在潜在的威胁,如木马、病毒等。

3.2 数据关联汇集

外部VPN 网关和内部加密组件基于密码实现了黑网和灰网、灰网和红网的隔离,禁止红网数据不经过内部加密组件流向灰网和黑网以及灰网数据不经过外部VPN 网关流向黑网。

但是,将黑网、灰网和红网中各设备系统日志、IDS/IPS 告警和网络流量数据等安全事件数据关联起来,用户将获得移动接入基础设施网络的安全态势全息图,从而及时应对和处理各种网络攻击和潜在的安全威胁。因此,可以采用获得认证的CDS 将低安全等级边界的数据逐次交换到红网,在确保红网、灰网、黑网网络隔离的同时实现安全事件数据的汇集。

3.3 系统安全模型

移动接入解决方案采用双层加密与持续监测相结合的方式,实现了包含策略、防护、检测以及响应恢复的P2DR2 动态安全模型。

3.3.1 策略(Policy)

根据移动接入业务服务需求,制定具体的“IPsec+IPsec”或“IPsec+TLS/SRTP”双层加密策略。另外,给各防火墙、IDS/IPS、SIEM、认证服务器、管理工作站等设备分别制定出站和入站规则、流量监测规则、安全告警策略、身份认证机制等安全策略,设置各类用户操作权限,建立流量、规则和权限等配置基线。

3.3.2 防护(Protection)

外部VPN 网关和内部加密组件实现EUD 和红网服务器间交互数据的双层加密保护,确保机密信息不会泄露到黑网上;各防火墙实现黑网到外部VPN 网关、外部VPN 网关到内部加密组件、内部加密组件到红网的网络包过滤。

3.3.3 检测(Detection)

IDS/IPS 对各持续监测点上的网络流量进行提取分析,SIEM 则收集分析各设备系统日志、IDS/IPS 告警和网络流量数据,并产生告警信息。

3.3.4 响应(Response)

若部署IPS,可在产生告警信息的同时阻断异常流量;各管理员接收到告警信息后,可及时进行策略更改、规则更新等操作。

3.3.5 恢复(Recovery)

完成异常告警处理后,通过新策略、新规则、新基线设置等的下发,可快速恢复系统运行,继续提供安全的移动接入服务。

一个比较典型的异常处理实例:当发现使用同一个EUD 设备证书从不同IP 地址同时建立两条以上VPN 隧道或TLS 连接时,认证服务器可立即停止对该EUD 设备证书的认证服务,并发送异常事件信息给SIEM;接收到告警信息后,CA 管理员可立即撤回设备证书,并给安全管理员提供一份更新的CRL,安全管理员则应立即中断会话;待排除掉该EUD 设备的安全威胁后,再采取更换EUD 和设备证书等措施恢复为该合法用户提供的服务。

4 结语

本文介绍了NSA 移动接入解决方案持续监测机制给出的监测点位置、安全事件数据汇集手段以及实施持续监测时需满足的要求,分析了各监测点网络流量类型和异常告警判断依据,利用CDS 实现数据汇聚的安全意义和整个系统的动态安全模型。类似的持续监测机制在NSA 的文献[4]多站点连接能力包(Multi-Site Connectivity Capability Package,MSC CP)和文献[5]WLAN 能力包(Wireless Local Area Network Capability Package,WLAN CP)中 也可找到。上述解决方案中提出的持续监测机制和实施要求可以为我国党政机关、企事业单位、科研院所等用户,基于移动通信网、互联网、WLAN 网等开放网络构建虚拟私有专网时设计网络整体监测方案提供参考。