交换机配置探析

2015-02-14张大庆

张大庆

(广东省东莞市技师学院)

一、交换机配置方法

1.本地配置

用翻转线将计算机COM 口与交换机的“Console”端口直接连接起来,在Windows XP 中打开超级终端,新建连接,参数如右图设置,单击确认后可通过命令方式对交换机进行设置,这里要注意交换机的三种模式,即普通用户模式、特权用户模式、全局配置模式,各种模式的设置权限不一样。

2.远程配置

远程配置可通过Telnet 或者Web 浏览器的方式实现的,如交换机IP 地址为192.168.1.1,Telnet 方式:在运行框中输入Telnet 192.168.1.1,确定后即可建立与远程交换机的连接;Web 方式:打开Web 浏览器,在地址栏输入交换机IP,按提示输入用户名和密码,建立连接。然后,就可以根据实际需要对该交换机进行相应的配置和管理了。

二、交换机配置与网络管理、故障检测

1.配置交换机名称

交换机名称要在全局模式下进行配置,使用命令hostname。在多交换机企业网络环境中,为每台交换机配置有意义且唯一的名称是非常有必要的,我们常常需要在一台计算机上通过Telnet 同时对多台交换机进行配置,独特的名称能够方便的区分各交换机CLI 命令行界面,提高工作效率。

2.配置交换机IP 地址

交换机IP 地址要在全局模式下进行配置,通过交换机管理地址,我们可以方便地利用网内计算机通过Telnet 和Web 实现交换机的管理访问。如下命令可以配置交换机IP 地址为10.10.1.1,子网掩码为255.255.255.0,网关地址为10.10.1.254。

Interface vlan 1

Ip address 10.10.1.1 255.255.255.0

No shutdown

Ip default-gateway 10.10.1.254

3.配置交换机DNS

为了实现管理和排错的目的,在交换机上配置DNS 是非常不错的选择,这样能够将域名解析成IP 地址。在全局模式下如下命令可以指定域名服务器为10.10.1.1 和10.10.1.2。

Ip domain-name hnsoft.com

Ip name-server 10.10.1.1 10.10.1.2

4.配置系统日志

在默认情况下,交换机将关键信息记录到本地缓冲区中,但众所周知,将关键设备的状态信息记录到系统日志服务器中才是更好的选择,这样可以通过系统日志服务器集中监控企业网络中所有的交换机,并依据这些信息掌握设备的运行状况,及早发现问题,及时进行配置设定和排障,保障网络安全稳定地运行。在全局模式下输入命令logging 10.10.1.1 可以配置系统日志服务器为10.10.1.1。

5.配置交换机集群

在企业局域网中,由一台交换机和若干计算机终端组成的局域网早已无法满足企业信息化的需要,多交换机局域网应运而生。我们可以通过交换机级联增加端口数量和拓展网络覆盖范围,通过交换机堆栈增加背板带宽,通过交换机集群管理技术实现交换机的集中管理、维护和网络监视。交换机集群管理配置只要配置主交换机即可,步骤如下:在命令方式下进入(启动)集群视图,先配置集群IP 地址池、设置集群名称,然后设置自动收集加入成员。在交换机集群环境下,只要对主交换机配置即可实现对集群所有交换机的配置,无须逐一配置每台交换机,另外管理员通过集群管理套件利用Web 接口即可实现对集群交换机所有端口状态信息的检查,这样能够大大缩短故障发现和解决时间。

三、交换机配置与网络安全

1.SNMP v3 和SSH 配置

安全网管SNMP v3 提出全新的体系结构,将各版本的SNMP标准集中到一起,进而加强网管安全性。SNMP v3 建议的安全模型是基于用户的安全模型,即USM.USM 对网管消息进行加密和认证是基于用户进行的。具体地说就是用什么协议和密钥进行加密和认证均由用户名称(userNmae)和权威引擎标识符(EngineID)来决定(推荐加密协议CBCDES,认证协议HMAC-MD5-96 和HMACSHA-96),通过认证、加密和时限提供数据完整性、数据源认证、数据保密和消息时限服务,从而有效防止非授权用户对管理信息的修改、伪装和窃听。

Telnet 是以明文方式在管理平台和交换机设备之间传递口令和数据,所以很容易被别有用心的人窃取口令,受到攻击。但采用SSH 进行通讯时,用户名及口令均进行了加密,有效防止了对口令的窃听,便于网管人员进行远程的安全网络管理。使用SSH 要求先配置用户名和密码,可以使用crypto key generate rsa 命令启用SSH。

2.配置安全端口

在局域网内部的不安全因素是非常多的,常见的有MAC 地址攻击、ARP 攻击、IP/MAC 地址欺骗等,我们可以通过配置交换机安全端口地址绑定、设置安全端口最大连接数来避免这些攻击。在全局模式下switchport port-security mac-address 00do.f800.073c ipaddress 192.168.1.10 命令可以实现IP 地址192.168.1.10 与MAC地址00do.f800.073c 的绑定,防止网络攻击。

3.配置访问控制列表ACL

访问控制列表(ACL)是在三层交换机和路由器上经常采用的一种流量控制技术,它可以在内网部署安全策略,保证内网安全权限的资源访问;可以在内网访问外网时,进行安全数据过滤;可以防止常见病毒、木马攻击对用户的破坏。ACL 可以基于数据包源IP 地址、目的IP 地址、协议及端口号等信息来过滤流量。如下命令可以实现拒绝来自192.168.2.0 的流量通过,允许来自192.168.1.0的流量通过:

Ip access-list standard aaa

Deny 192.168.2.0 0.0.0.255

Permit 192.168.1.0 0.0.0.255

Exit

Ip access-group aaa out

4.其他技术

流量控制。交换机六种安全设置的流量控制可以预防因为广播数据包、组播数据包及因目的地址错误的单播数据包数据流量过大造成交换机六种安全设置带宽的异常负荷,并可提高系统的整体效能,保持网络安全稳定的运行。

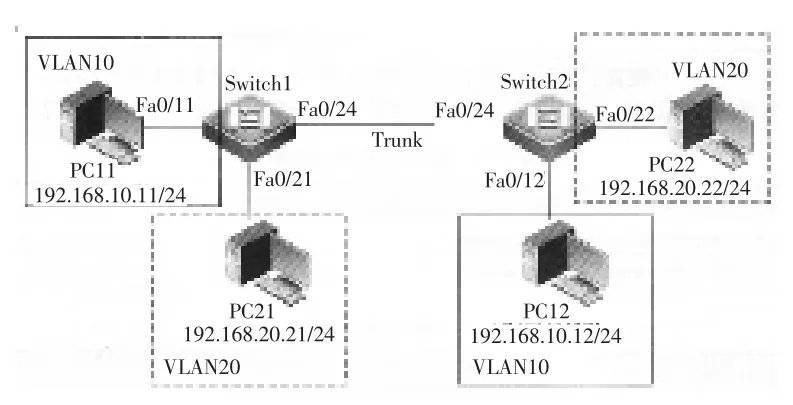

配置虚拟局域网(VLAN)。VLAN 的出现打破了传统网络的许多固有观念,使网络结构变得更加灵活、方便和随心所欲。在企业局域交换网维中,VLAN 可以不用考虑计算机终端的物理位置,而只根据功能、应用等因素将计算机在逻辑上划分为一个个功能相对独立的工作组,并可以实现不同工作组之间的单向访问。如上图是企业局域网拓扑图,VLAN10与VLAN20 代表不同部门,它们可能分布在不同楼层,也可能分布在几座楼之间,通过配置交换机,可以实现不同VLAN 间访问的任意控制,如VLAN10 间的计算机可以随意互访,但不能访问VLAN20 等。VLAN 在交换机上的实现方式可以是基于端口划分的VLAN、基于MAC 地址划分的VLAN、基于网络层协议划分的VLAN、基于IP 组播划分的VLAN、基于策略划分的VLAN、按用户定义和非用户授权划分VLAN,形式相当灵活,功能相当好用。

通过交换机配置基本参数,能有效提高网络管理效率,快速检测、发现网络故障点。而通过设置密码、安全端口、ACL 等,能有效提高网络安全系数。通过控制流量、划分VLAN 等,可以满足企业用户更多的不同的要求。

参与文献:

张国清.网络设备配置与调试项目实训[M].电子工业出版社,2012.