适合物联网环境的物品信息匿名传输方案

2014-07-02汪礼臻张龙军王晓红

汪礼臻,张龙军,王晓红

(1.武警工程大学信息工程系,西安710086;2.武警总部通信总站司令部,北京100000)

适合物联网环境的物品信息匿名传输方案

汪礼臻1,张龙军1,王晓红2

(1.武警工程大学信息工程系,西安710086;2.武警总部通信总站司令部,北京100000)

针对传统物联网物品信息传输过程中存在的不足,借鉴洋葱路由的思想,提出了基于双线性对和散列运算的一种新的物联网物品信息匿名传输方案。方案使用了基于伪名的密钥协商机制,采用对称密钥机制替代公钥签密机制,采用异或运算进行身份确认,经分析表明新的方案解决了向前机密性和时钟同步问题,具有更高的效率和安全性。

物联网;匿名传输;洋葱路由;双线性对;密钥协商器

随着传感器技术和网络技术的发展,智能家电广泛普及,人们可以通过网络实现对家居的远程监控。这里的网络就是指物联网(Internet of Things,IOT)。物联网技术的出现为数字家庭提供了更广阔的前景,数字家庭的发展也进一步促进了物联网技术的发展。

传统的EPC物联网给所有接入网络的物品分配一个身份,此身份在全网唯一,并通过电子标签的形式跟物体绑定,物体的具体信息都存储在网络中的物品信息服务器中[1]。然而,物联网网络中的任何节点都可能是恶意节点,这些不安全节点为了某种目的获得非法利益,根据网络中传输的信息,有可能进行流量分析、窃听等攻击,从而攻击物联网网络,威胁网络安全。如何保护物联网的匿名通信,是亟待解决的问题。因此,为了保护物联网中的信息传输,需要建立物品信息匿名传输机制。

近年来,各个国家和相关组织都进行了大量有关互联网、移动通信网等传统网络的安全通信课题方面的研究,也取得了较为突出的成果。总的说来,传统的匿名通信方案主要分为两类:基于洋葱路由的方案和基于虚电路的方案。一般而言,由于洋葱路由对传输分组采取了多次嵌套加密,对手更难对分组进行跟踪,因此具有更好的匿名性[2]。洋葱路由技术是由美国海军计算机系统安全研究实验室的David等人提出的一套路由策略[3]。但由于物联网具有终端异构、信息传输复杂、应用安全要求多样化等特点,同时物联网环境中的能量、存储和带宽都严格受限,传统的匿名通信协议在物联网环境中无法直接应用。吴振强等人[4]提出了物联网物品信息可信匿名传输机制,增强了物品信息传输过程的安全性,但这个方案采用公钥方式加密,而公钥加密是非向前安全的[2],同时时间戳的使用会引起时钟同步问题,时间同步可以存在一定误差(松散的),在验证端可以在一定时间范围内计算,但是这同时也增加了在这个松散时间内重放攻击的可能性[5]。

针对传统物联网物品信息传输过程中存在的不足,结合洋葱路由技术,提出了一种基于双线性对和哈希运算的新的适合物联网环境的物品信息匿名传输方案,在保证高效的同时也实现了物品信息传输的安全性。

1 预备知识

1.1 Tor系统工作原理

第二代洋葱路由(Tor)在匿名通信时,过程包括建立连接、数据传输和关闭连接3个阶段[6]。通信进入数据传输阶段时,发送方会按照传输路径上洋葱路由器的顺序,将数据单元在路径上所经过的洋葱路由器的加密密钥依次进行加密,这也就意味着数据加密次数与路径上所经过的洋葱路由器个数相同。当数据单元在传输路径上传输时,每经过一个路由器,就按照已经协商好的解密算法和解密密钥对数据进行解密。这样,每过一个洋葱路由器就解一次密,并将解密后的数据代替原数据继续传输,当数据单元经过最后一个洋葱路由器时,解密次数与加密次数刚好相同,密文信息就恢复了数据的明文信息[7]。

1.2 相关定义

1.2.1 定义1

设G1,G2是阶为q的循环加法群,q是一个大素数。P是G1的一个生成元。a,b∈Zq,是两个随机数。假设G1和G2这两个群中的离散对数问题都是困难问题,称G1和G2之间的映射e:G1*G1→G2为一个双线性对,如果e满足以下条件:

1)双线性,即对所有的P,Q∈G1有e(aP,bQ)= e(P,Q)ab;

2)非退化性,即存在P,Q∈G1使得e(P,Q)≠1;

3)可计算性,即存在一个有效的算法对所有P,Q∈G1,能够快速计算e(P,Q)。

1.2.2 定义2

双线性Deffie-Hellman问题(Bilinear Deffie-Hellman Problem,BDHP):设<G1,G2,e>是符合定义的双线性对和映射,给定P,aP,bP,cP∈G1,计算e(P,P)abc∈G2。

在现有条件下,解决BDHP问题是困难的,即不存在概率多项式时间的算法,能够以不可忽略的概率解决BDHP问题。

1.2.3 定义3

一个散列函数Hash(·)是安全的,如果满足下列3个条件:

1)原象固定,即给定x,计算Hash(x)=y是容易的;反之,给定y,计算Hash-1(y)=x是困难的。

2)弱抗碰撞,即给定x,找到一个x'≠x满足Hash (x')=Hash(x),在计算上是不可行的。

3)强抗碰撞,即找到一对x和x'满足x'≠x和Hash (x')=Hash(x)在计算上是不可行的。

1.3 物联网匿名对抗技术要求

被动攻击的存在给物联网络造成了极大的安全威胁,因此,应该考虑在物联网信息安全时采用匿名对抗技术,可以从根本上杜绝了网络拓扑和关键节点被探知的可能。物联网选择匿名对抗技术,需要注意以下3点:

1)在物联网中,相较于通过加密方式来隐藏身份,采用伪名机制来隐藏节点真实身份,即用另一个身份来代替真实身份通信的方法,会大大降低传输过程中中间节点和目的节点的运算开销,但必须保证伪名与真实身份之间有个合法映射关系。

2)应尽量使用轻型洋葱盲化路由技术,即用计算量小的运算方式,如散列运算、异或运算等,实现信息的嵌套盲化。

3)要尽可能地避免或选择性地使用分组重排、填充、流量诱惑等混淆技术。重排要求中间节点知道整个传输路径才能够重新排序,算法不够灵活,而且能量消耗变大。填充可能会使得传输链路的负载增大;流量诱惑会使网络能耗明显增大。

2 基于双线性对的物联网匿名信息传输方案

2.1 算法设计系统网络模型

本文采用物联网安全传输模型[4],引入可信中心(Trusted Center,TC),在对象名解析服务(Object Naming Service,ONS)的查询机制中增加了可信匿名认证过程,对本地对象名解析服务(Local Object Naming Service,L-ONS)解析的身份合法性及平台可信性进行认证;物品信息可信匿名传输机制确保物品信息的安全传输,保证了物联网中物品信息的安全性与可信性。本方案的安全是基于TC诚实可信的假设。

远程物品信息服务器(Remote Information Server of Things,R-TIS)用合法且可信的中继节点Ri及本地物品信息服务器(Local Information Server of Things,L-TIS)建立如图1所示的物品信息传输链路,与各节点协商会话密钥,并获知各节点的身份Hash值。

图1 物品信息传输示意图

2.2 符号说明

为了便于描述本文提出的物品信息匿名传输协议,这里对涉及到的符号及其意义如表1约定。

2.3 方案描述

本文构造的物品信息匿名传输方案分为如下5个阶段:1)系统初始化;2)基于伪名的密钥协商;3)数据加密;4)匿名数据转发;5)数据到达。

表1 本文所涉及的符号及其意义

1)系统初始化

首先,TC选择椭圆曲线上满足双线性对要求的,其中G1的生成元是P。然后,系统随机选择主密钥s∈,计算出系统公钥为P=sP。这里同时定义两个安pub全单向散列函数H1:{0,1}*→和H2:{0,1}*→{0, 1}n。可信中心保密主密钥s,随后公开系统参数{G1,G2,e,q,Ppub,H1,H2}。TC为网络中的节点IDi分配私钥di=sH1(IDi)∈。在系统初始化工作完成后,TC即退出操作。

2)基于伪名的密钥协商

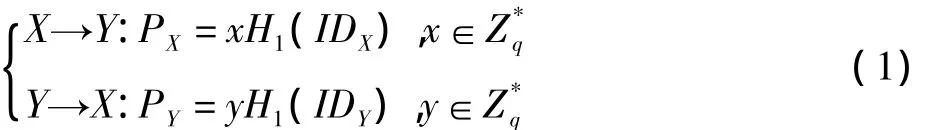

为了隐藏节点的真实身份,节点通过伪名代替真实身份进行通信。对于任意节点IDi,其伪名为Pi=rH1(IDi),其中r∈为IDi选取的随机数。假设节点X,Y匿名协商会话密钥,则它们交换伪名

根据定义1的双线性性质,可计算X,Y的共享密钥

在计算KX,Y结束时,清除随机数x,y。

3)数据加密

将查询到的物品信息M用R-TIS的签密私钥再用L-TIS的签密公钥加密INF=DL{ER{M}}。

得到匿名数据INF。R1,R2,…,Rn表示R-TIS和L-T IS之间n个中间节点,根据中间节点的伪名列表(P1,P2,…,Pn)和式(1)计算R-TIS同每个Ri的会话密钥

以及同L-TIS的会话密钥

R-TIS对秘密数据进行嵌套加密,发送的数据分组data格式为

式中:INF为秘密数据;Si={si,H2(Pi,si),Pi⊕PR},1≤i≤n,SL={sL,H2(PL,sL),PL⊕PR},si和sL为R-TIS选择的随机数,在每轮数据发送中均不同。

4)匿名数据转发

每个中间节点Ri在接收到数据分组后,首先Ri根据Si的第2部分判断,根据Ri的计算,若存在则说明Ri在路径上,否则丢弃。

通过Si的第三部分恢复出PR

并计算自己和R-TIS的会话密钥

Ri以Ki解密data中除Si以外其他部分,将解密结果取代原值,并转发分组,直至分组到达终点。

5)数据到达

分组到达终点L-TIS时,L-TIS同式(5)中过程一样,解密data中除SL以外的部分,得到密文INF。

由L-TIS先用L-TIS的签密私钥解密再用R-TIS的签密公钥加密即恢复出原文M。

3 性能分析

3.1 匿名性分析

在本文方案中,每个节点的真实身份都是以加入随机数的哈希值Pi=rH1(IDi)的伪名代替,从而保证了节点的身份机密性,具有更高的匿名。路径上的节点通过H2(Pi,si)'=H2(Pi,si)运算判断是否自己在路径上,只有节点能够通过PR=Pi⊕Pi⊕PR恢复出R-TIS的伪名,计算出会话密钥Ki=H2(e(PR,ridi)||PR||Pi),解密并进行转发。本方案中的会话密钥是R-TIS每同个节点Ri及L-TIS协商得到,不涉及相邻节点,保证了相邻节点的匿名性。数据包按照信息传输路径上节点R1,R2,…,Rn的逆序,按序依次用R-TIS同每个Ri协商的会话密钥,实现嵌套加密,每个节点Ri仅能通过计算获知与R-TIS的会话密钥,即使攻击者获得某节点的会话密钥,也只能解密出需转发的消息,无法获取发送方和接收方的真实身份。因此,本文提出的方案具有较高的匿名性。

3.2 安全性分分析

1)向前机密性

假设密钥协商方为A和B,攻击者C能够以不可忽略的概率计算出会话密钥KAB,则存在攻击者C解决BDHP。

考虑最坏的情况,即A,B的私钥均已泄漏给攻击者C。如果C能够在多项式时间内以不可忽略的概率计算出会话密钥KAB,则意味着C已知,QA=H1(IDA),QB= H1(IDB),dA=sQA,dB=sQB,PA=rAQA,PB=rBQB。

可有效计算由于QA是G1的生成元,那么

令rB'=brB,则PB=rB'QA,亦即C在已知sQA,rAQA,rB'QA的情况下,可有效计算

这解决了一个BDHP,与定义2产生矛盾。故对手不能有效计算KAB。

2)抗攻击性

当攻击者获得路由信息包时,在密钥协商阶段,由于随机数的参与,无法知道当前节点的伪名 Pi=rH1(IDi),也就不能获取节点Ri与R-TIS的共享密钥,显然攻击者就不能正确解密出节点收到的信息,这样,方案也就保证了只有合法的路由节点才能解密得到正确的转发信息或最终数据。本方案改进了相邻节点间协商会话密钥,会话密钥由节点Ri与R-TIS协商得到,提高了安全性。考虑最坏情况,即攻击者获得了所有中间节点的密钥,由于传输查询到的物品信息M用R-TIS的签密私钥再用L-TIS的签密公钥加密,而攻击者获得的是密文INF,在无L-TIS的私钥时,也无法恢复出明文消息M,具有较强的抗攻击性。

Si={si,H2(P,si),Pi⊕PR},1≤i≤n,SL={sL,H2(PL,sL),PL⊕PR},其中有随机数的参与,使得每一轮的转发数据都不同,这样使得匿名连接标识在每轮数据发送中不同[8],以对抗流量分析攻击。

在网络中不直接传输会话密钥,而是节点通过计算获得会话密钥,攻击者通过窃听无法获取密钥,同时窃听者无法根据内容和时间分析节点接收与发送的分组的关联关系,因此能有效地抵抗窃听攻击。

重放攻击是一种针对洋葱路由系统的十分有效的攻击,加入时间戳存在需要严格时间同步问题[9]。本方案在密钥协商阶段,随机数x,y的参与,可以使得密钥定期或不定期更换,甚至达到“一次一密”的要求,因此消息均具有新鲜性和不可预测性,能有效抵抗重放攻击。同时本方案中回避了时间戳的使用,避免了时钟同步问题的发生。

与文献[4]方案安全性比较如表2所示,结果显示本文方案更安全。

表2 方案安全性比较

3.3 效率分析

为了测试本文提出方案的效率,使用PBC密码函数库实现了算法,并在数据加密时间和数据转发时间两个方面与文献[4]进行了对比。实验环境为联想笔记本(Intel(R)Core(TM)i5 CPU 2.53 GHz,2.00 Gbyte RAM),操作环境是Ubuntu 12.04。

图2、图3分别是节点数量为2,5,10,15,20时,数据加密和中间节点匿名数据转发所需的时间图。在算法分析时,虽然文献[4]提出的算法比本文中的算法少1次双线性运算,但由于新方案中大量减少了散列运算,从图中可以看出本方案具有较明显的效率优势,尤其是随着中间节点的增加,效率优势更加明显。因此本文方案更加适合具有大量节点的物联网环境。

图2 数据加密时间图

图3 匿名数据转发时间图

4 结束语

匿名性和安全性是物联网网络中的两个重要的方面,本文提出了一个基于双线性对和哈希运算的物联网物品信息匿名传输方案,这一方案具有良好的匿名性,同时具备向前机密性、防流量分析、防窃听、防重放和时钟同步等安全特性。考虑到节点运算能力和能量有限,方案采用对称密钥机制替代公钥签名机制,采用异或运算替代模指数运算,并引入双线性对的算法进行密钥协商,降低了系统的计算复杂度,最后通过仿真实验进行了分析验证,结果显示新方案更加适合物联网环境下数据匿名传输。下一步,将通过搭建网络仿真平台,对方案的匿名度和数据包发送延迟进行仿真,以便更加全面地评价该方案。

[1]梁浩.基于物联网的EPC接口技术研究[D].武汉:武汉理工大学,2006.

[2]周曜,徐佳,刘凤玉.移动Ad Hoc网络中一种前向机密的匿名路由方案[J].南京航空航天大学学报,2010,42(2):204-208.

[3]REED M G,SYVERSON P F.Anonymous connections and onion routing[J].IEEE Journal on Selected Areas in Communication-Special Issue on Copyright and Privacy Protection,1998,16(4):482-494.

[4]吴振强,周彦伟,马建峰.物联网安全传输模型[J].计算机学报,2011,34(8):1351-1361.

[5]任伟,宋军,叶敏,等.物联网自治安全适配层模型以及T2ToI中T2T匿名认证协议[J].计算机研究与发展,2011,48(S):320-325.

[6]杨元原,马文平.一种混合的Tor匿名通信系统[J].计算机应用研究,2007,24(10):141-144.

[7]杨伟伟,刘胜利,蔡瑞杰,等.一种Tor匿名通信系统的改进方案[J].信息工程大学学报,2012,13(4):503-507.

[8]ZHU B,WAN Z,KANKANHALLIM S,etal.Anonymous secure routing in mobile Ad Hoc networks[C]//Proc.29th Annual IEEE International Conference on Local Computer Networks(LCN’04).Tampa: IEEE Computer Society,2004:102-108.

[9]李龙海,付少锋,苏锐丹,等.对一种混合结构洋葱路由方案的密码学分析[J].通信学报,2013,34(4):88-98.

Novel Things Information Transport Protocol in Internet of Things Environment

WANG Lizhen1,ZHANG Longjun1,WANG Xiaohong2

(1.Department of Information Engineering,Engineering University of CAPF,Xi’an 710086,China; 2.The Communication Terminal Command of The Armed Police Headquarters,Beijing 100000,China)

Concerning the shortage of traditional internetof things in the process of information transmission,a novel things information transport protocol based on bilinear pairings and hash algorithm is proposed by using the onion router technology.The protocol uses the key agreement based on the pseudo,and the symmetric key-based mechanism is used to replace the public key encryption.The identification is based on the xor operation.Analysis indicates that the novel protocol can solve the problem of forward secrecy and clock synchronization,and have a higher efficiency and security。

internet of things;anonymous transmission;onion router;bilinear pairings;key agreement

TN915;TP309

A

汪礼臻(1990—),硕士生,主要研究方向为网络与信息安全;

�� 盈

2014-08-08

【本文献信息】汪礼臻,张龙军,王晓红.适合物联网环境的物品信息匿名传输方案[J].电视技术,2014,38(23).

张龙军(1964—),教授,博士生导师,主要研究方向为网络与信息安全;

王晓红,女,硕士,武警总部司令部参谋。