基于动态多点VPN与防火墙的安全网络设计与实现

2023-11-14金恩实

金恩实

(辽宁民族师范高等专科学校,辽宁沈阳 110032)

由于互联网行业的变更,网络信息变得尤为重要,企业内部的信息数据随时都有可能处在网络攻击者的獠牙之下。从上个世纪末期起,在VPN 模式下利用IPSEC 的加密结构进入人们的视野,慢慢地取代原有的VPN 市场[1]。IETF 机构定义两种VPN,分别为IPSEC VPN 和MPLS VPN[2]。其中市场占有率比较高的VPN 是MPLS VPN,主要是国内的三大运营商优先向客户推荐的专线VPN[3]。本世纪以来,SSL VPN 出现了,它是利用了SSL 协议来定义的。SSL 协议采用的是和OSI一样的七层模型,SSL协议能够达到安全地在互联网上传输数据流量[4]。唯一的不足之处在于它是搭建在WEB 下的一种协议,所以它只能在WEB 的访问中进行加密,不是WEB 的访问无法对数据加密操作。就因为这个原因导致现在无法和IPSEC VPN 相比,现在大部分的企业使用的VPN模式是IPSEC VPN[5]。从现在企业的使用的情况来看,国内还没有一个系统的对于企业数据保护的一种意识。现在市面上比较主流的防火墙品牌有fortinet、cisco 等。而在许多国内的企业使用的主流VPN 还停留在SSL VPN、L2TP、PPTP[6],主要原因在于国内的企业只是享受网络搭建上的便捷性,而对于数据信息的安全没有防范意识导致的。反之国际上的一些发达国家都采用3 层及以上的VPN,来保护数据的安全性[7]。DMVPN 是一种使用IPSEC 加密机制的一项VPN 技术,它可以保证企业内的数据流量在公网上安全地传输[8]。相比之前所提到的VPN 技术而言,DMVPN 的使用减少设备对于密钥的管理及后期企业扩大而造成网络的拓展引发的网络问题[9]。基于此,本文通过VPN 和防火墙的技术来满足客户所提出的需求。在GNS3 的模拟器上完成了动态多点VPN 技术的整个组网架构的设计,利用DMVPN 和思科的防火墙进行搭建,实现企业内部网络和外部网络的区分,为企业数据保护和信息传递安全提供技术支撑。

1 企业安全网络组网方案设计

1.1 需求分析

随着信息化建设飞速发展,现有的非互联网企业在对自身网络构建需求日渐完善,对企业信息数据的保护意识逐渐增强,现有网络环境下的漏洞逐渐进入人们的视野。此次模拟企业总部和分部之间安全的网络通信是为了解决在真实的环境下数据通过ISP 网络,如何做到安全的传递信息数据。为了贴近现有企业对于内部网络的需求和公网的环境,本文设计方案中使用了动态多点虚拟隧道技术、防火墙的地址转换技术及故障转换技术。

1.2 网络架构

现有的大部分企业总部和分部之间还在使用由运营商提供的IPSEC及SSL VPN 在公网上传递数据信息。现有IPSEC虚拟隧道技术不足之处,包括密钥难以操作;企业内部网络数据传递的安全漏洞多;出口路由器瓶颈等。因此,本文设计是使用DMVPN 技术来替换现有的IPSEC 虚拟隧道技术。另外,还添加了cisco的防火墙来给数据进行加密操作,以做到保护企业的信息安全。

1.3 网络设计

如图1所示,企业组网设计由三个部分组成:企业内部网络架构;公网是由三大运营商组成;两个企业的不同区域的分企业。从这些就可以看出设计的环境比较贴近实际环境。技术方面是由两个方面组成:企业内部网络的配置;总企业和分企业之间通信使用的DMVPN 技术及防火墙技术。本设计拓扑中所有设备接口的规划见表1。

表1 各区域设备的接口的地址规划

图1 企业安全组网总设计

1.4 企业安全网络方案实现

1.4.1 ISP公网方案实现

利用图2 来解释设计里的网络环境下三大运营商的网络。三台路由设备分别模拟电信、移动、联通的网络环境。三台路由器使用的路由协议是ospf,首先利用conf t命令进入路由器的配置模式。然后用interface xx 进入接口配置之前规划的接口的ip 地址,最后配置ospf 协议,进ospf 协议配置界面,利用network 命令宣告直连接口下的网段地址。公共网络配置的ospf 协议,把设备的直连网段和模拟用户的lo0 接口宣告进协议里面,内部网络的网段信息不需要宣告在运营商使用的路由协议里。

图2 运营商网络

1.4.2 内网防火墙方案实现

根据图3 可知,一个企业内部网络的机构基本可以理解为一个出口的网关路由器,下连两台防火墙,两台防火墙的主要目的是做到故障倒换,防火墙的下连设备是一个路由器,现在是作为模拟用户的作用。在两台防火墙之间需要配置内容有:

图3 企业内部网络布局

(1)配置一台防火墙为主动模式,一台防火墙是被动模式,当一台防火墙出现故障的时候另一台防火墙才会去做抢占,把自己配置的被动模式更改为主动模式,处理数据的传递和加密/解密操作,保证信息数据在公网传递的安全性。还需要在防火墙的链接企业内部的接口上配置一个inside 命令在连接公网方向的接口配置outside 命令,同时inside 接口的等级权限需要高于outside 接口的等级,才会做到当数据包从企业内网访问公网网络的时候,数据包通过防火墙的时候,防火墙会对数据包进行一个加密操作,因为高等级区域的流量在访问低等级区域时需要做地址解析才能访问。

(2)需要在防火墙上配置一个故障倒换,两台防火墙之间相连的两根数据线,就是为了配置故障倒换所准备的,使用两条链路的作用也是体现到当一条链路发生故障时不能有效快速的传递设备故障信息给备用的防火墙,不能快速做到故障倒换,从而导致网络的中断,做到了防火墙设备的更加稳定。

所以,R4 上利用interface 接口配置命令配置相关的接口信息。首先要用interface tu 命令配置接口的IP 地址,然后把tunnel 接口配置成源出口,配置密钥为12345/认证密码为cisco/关闭水平分割,再开启eigrp 功能,最后配置相关的策略,保证两端能够成功建立隧道。具体配置如下:企业内部为了在最后的测试环节模拟出VPN 的建立,我们需要在R7 路由器上配置一个telnet 来模拟网络的连接情况,利用line vty 0 4 命令来开启telnet 功能。防火墙上需要配置相关配置,达到设计的需求,首先需要定义接口,在接口下配置相关的安全等级,再配置当单点发生故障的时候,需要定义一个IP 地址完成故障倒换功能。最后,需要在接口下开启故障倒换功能。当主动模式的防火墙出现故障的时候可以主动切换成主动模式,继续给内网提供保护和数据的加密和解密操作。需要对主设备配置active模式/备用设备配置standby模式。

1.4.3 内网DMVPN方案实现

如图4 所示,分部A 的网络设计和总部的网络设计基本一致,主要也使用的出口路由器,和一台防火墙进行对数据的加密和解密操作。在动态多点的虚拟网络隧道配置上和总企业的差不多,只要达到能够与总企业内部的nhrp服务端建立连接。在本设计里,企业分部的内网协议采用了EIGRP 协议,需要利用接口配置命令,配置接口的IP 地址,再配置一条默认路由指向出口e0/0 接口。企业内部的路由R8 配置的相关参数,需要先开启telnet 功能,在最后的测试阶段测试VPN 的连通性,根据路由器上配置eigrp 协议,在协议的配置模式下宣告所有直连接口的IP 地址网段。企业分部使用的防火墙为了满足相关的配置,达到上文所说的组网需求,需要对防火墙配置相关的策略命令。主要使用的命令有:接口配置ip地址;eigrp 协议下宣告直连路由;配置虚拟端口,在端口下启用静态路由,指向对端;定义隧道的策略。

图4 分部A的内网网络架构

2 结果分析

2.1 运行环境

为了更加真实的模拟现实中企业总部和分部之间的数据传递,采用了GNS3 作为方案的呈现模拟器,主要因为它的模拟环境的强大,能够真实的体现网络环境下的各种网络问题[10]。模拟网络环境需要的网络设备包括:思科的3600 型号的路由9 台,思科的交换机2 台,思科的ASA8.4系列的防火墙。

2.2 测试结果

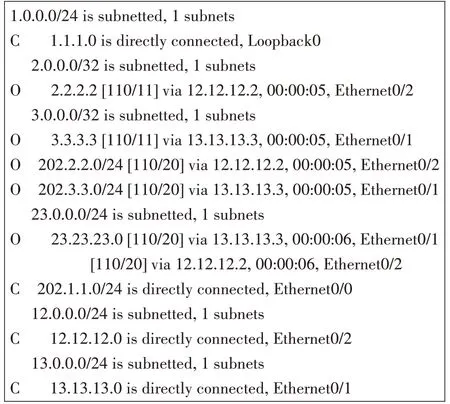

根据对网络环境的组网需求,首先需要在模拟的公网进行查看,如果公网的路由器上的路由表里没有企业内网的地址,那么就能体现防火墙配置是完全正确。

由图5可知,模拟公网的路由器上没有学到企业内网的路由信息,所以在企业出口路由器上配置的NAT 成功。企业的总部和分部之间相互访问,测试之间的连通性,同时利用telnet命令远程登录到各个分部的内网路由器上,都成功登录。如图6所示,各个节点之间的数据传递都已经成功进行数据加密操作。

图5 公网路由器配置的NAT结果

3 结语

自从网络信息安全逐渐进入人们的视野,网络攻击者的手段越来越多,需要解决的问题也越来越多,一个有效的,规范的,可靠的企业网络是现在关注的重点。本文在GNS3 的模拟器上完成动态多点VPN 技术的整个组网架构的设计,利用DMVPN 和思科的防火墙进行搭建,实现企业内部网络和外部网络的区分。通过性能测试,该组网设计具有良好的稳定性和安全性,在具有保护信息安全的前提下,满足中小型企业对于网络组网的需求:1)网络管理效率高;2)冗余性强;3)拓展性强。然而本文测试内容使用模拟环境,不能真实的反映在现在的网络大环境下的各种问题,且方案所采用的设备比较单一,后期需要在真实网络环境下对组网设计方案进行更深入的测试与优化。