基于PKI技术的证书签发和管理系统技术研究及其安全防护

2023-06-02佟强

佟强

关键词:PKI;信息安全;系统部署;网络规划

1引言

大数据技术在各个领域的持续深入使用,给人们在海量数据中进行数据挖掘、形成科学决策、创造数据的附加价值带来便利,但同日寸对于数据访问的安全性,尤其是对一些敏感数据的访问和使用是否合法合规,也越来越被人们所重视。人们已经意识到,需要通过某种方式,验证需要访问数据用户身份的真实性,确定其是否具备对数据访问和操作的权限,并通过对身份的追踪实现对数据访问和操作行为的审计,以及对传递过程中的信息进行加密解密。证书签发和管理系统以及与之完成对接并配套使用的零信任系统.安全管理中心等可以很好地实现对用户身份的标识、认证、鉴权、审计,以及信息的保密性、完整性、抗否认性等功能。其中,证书签发和管理系统是所有功能实现的基础和前提,所以证书签发和管理系统的功能性、健壮性、安全性又是整个认证加密鉴权审计体系的重中之重。本文介绍了基于PKI技術构建证书签发和管理系统,并采用了一种通过适当的安全防护措施完善其自身安全性的实践方式。

2证书签发和管理系统的构成

一套完整的PKI体系证书签发和管理系统一般可拆解为数字证书认证中心CA子系统(以下简称CA)、用于支撑数据审核的注册中心RA子系统(以下简称RA)、密钥管理中心KMC子系统(以下简称KMC)、对外服务子系统4个关键组成模块。其中,对外服务子系统包含基于目录访问服务(LDAP)的证书及吊销列表(CRL)发布机构(以下简称LDAP)和证书在线管理机构(以下简称PKOM)等部分。具体如图1所示。

鉴于各功能模块的开销,考虑到证书签发和管理系统的整体性能,KMC,CA,RA以及PKOM可以分别单独部署在1台高性能服务器上,LDAP可以和数据库软件安装在同一台高性能服务器上,供几个功能模块连接使用。KMC,CA,RA三台服务器各自通过一块网卡连接只用于本模块的1台加密机,用以生成和存储颁发证书时使用的密钥对。仅从实现系统的功能和性能要求的角度,5台服务器只需接人同一网络即可实现证书整个生命周期的各项功能和管理流程。

3网络拓扑规划

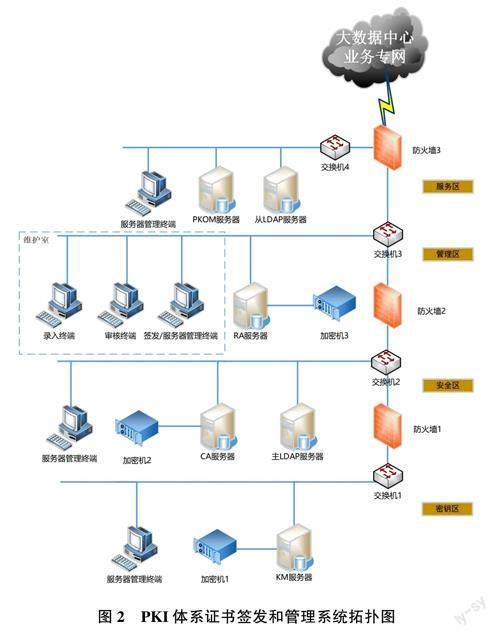

实际应用中的生产环境由于需要考虑安全因素,引入纵深防御机制,部署了配合各服务器的多台防火墙、交换机,组成按照安全等级和使用频率划分的4个子网区域,由内向外分别为密钥区、安全区、管理区和服务区。其中,最内层子网仅包含只跟CA服务器进行交互,提供密钥托管服务的KMC服务器;而系统的核心部分CA和LDAP两台服务器位于第2层的安全区:用于用户提交注册信息的RA服务器则位于第3层的管理区:为便于业务系统从LDAP同步吊销列表等信息,在服务区设置了从属LDAP服务器,后者可以从位于安全区的主LDAP服务器自动同步相关信息,该区域还包含PKOM服务器,以向业务系统提供证书的在线查询和管理等服务。PKI体系证书签发和管理系统拓扑图如图2所示。

系统每个区域通过1台交换机把本区域的服务器和管理终端等设设备连接起来相邻的2个区域之间设立1台防火墙。系统最外层通过防火墙实现与大数据中心及业务专网的隔离。

4系统部署及安全实现

4.1防火墙的应用

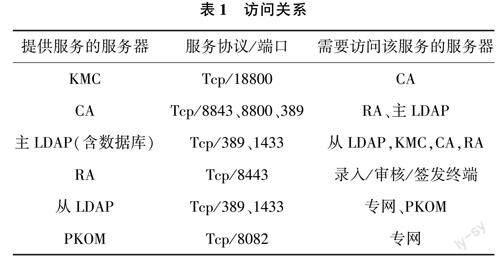

通过在各个服务器上部署相应的程序安装包,以实现各模块功能,并根据各模块之间的调用关系和对外服务,开放各子网区域之间和系统与专网之间防火墙的端口和可访问地址,访问关系如表1所列。

基于上述访问需求,对3台防火墙分别开启白名单方式的定向访问策略。通过采用防火墙的包过滤、NAT等技术,可以保证各子网区域的可用服务最小化,授权访问最小化以及隐藏真实服务地址端口等安全目的的实现。

4.2通信加密

系统内部署了3台国产加密机,分别独立连接到KMC,CA,RA三台服务器并提供加密服务。加密机可根据需求选择SM2,SM4等国产算法或者RSA,3DES等国际通用算法,生成、管理并存储签名密钥对和加密密钥对,私钥部分接受加密机自身的加密保护。同时,加密机也提供数据加密和解密、消息鉴别码的产生和验证、数据摘要的产生和验证、数字签名的产生和验证、数字信封、物理随机数的产生以及密钥备份及恢复等服务[1]。

系统内部主要服务器之间的通信采用SPKM加密协议进行加密。系统内部通信示意图如图3所示。

4.3管理/操作终端的安全

在服务区、安全区和密钥区3个区域分别配备1台管理终端,位于机房内服务器所在机柜或附近,平时非必要不开启,通过机房门禁,机柜加锁,机房设备使用记录等措施进行安全管理。RA服务器由于需要进行发证,需要配备信息录入、申请审核以及证书签发3台终端,且都可以作为服务区的管理终端,可供系统的日常运维使用,将其部署在运维室中,可以通过AD域登录控制、录屏录像、登录审计等措施进行安全管理[2-4]。

4.4管理员权限

系统遵循国际标准,根据职责分离、最小授权的原则,CA,KMC和RA分别设置可用于业务、审计、审核3大类权限的共6类管理员。每类管理员各司其职,有自己独立的权限和从属关系,使整个系统达到分级管理的目的,从而提高系统效率与安全性。具体如图4所示。

5结束语

本文通过对在实际生产运行中的PKI体系证书签发和管理系统的部署实现了安全防护方式的介绍,讨论了基于PKI技术的证书签发和管理系统在大数据、智慧云基础上,更加关注系统和数据安全的重要性、必要性和可行性。

基于PKI技术构建的证书签发和管理平台,作为业务信息系统安全保障体系的重要组成部分,为大数据安全边界,内网各类应用系统的身份认证、访问控制、安全审计,信息传输过程中的密钥管理等安全服务提供了有力支持。作为未来最重要的安全基础设施之一.PKI体系在各个行业的建立和推广必将为我国信息化、信息安全建设以及业务实体的正常生产和运作做出重要贡献。