基于PSO-ELM算法的网络入侵检测研究

2022-04-22陈爱萍

陈爱萍

(湄洲湾职业技术学院,福建 莆田 351111)

0 引言

物联网、云计算技术带动整个社会步入智能化时代,近年来,网络、移动智能已覆盖了社会生活的方方面面、各行各业。技术的进步使人类享受到了便捷的生活,与此同时,各种网络安全事件也层出不穷,入侵检测作为构建网络安全壁垒的关键部分,传统的被动型入侵防御技术如防火墙、虚拟专用网络以及数据信息加密技术已疲于应对大数据时代的各种层出不穷的网络攻击[1]。20世纪90年代,国外开始探索入侵检测技术,将未经授权的信息访问和修改导致系统无法使用的动作定义为入侵。同时,美国学者Denning将入侵检测模型分为主体、对象、活动记录、活动规则、异常记录以及审查记录等六部分,并持续研究如何建立准确的入侵检测模型[2]。关于入侵检测算法,谢修娟等人提出运用模糊集理论并结合数据关联规则用于分类识别入侵威胁,虽然能够做到主动防御,但是在出现未知攻击行为时,准确率仅在20%左右[3]。韩奕提出了运用BP神经网络算法进行入侵检测识别,算法的准确率提升较大,但算法本身的适应能力差、容易陷入局部最优解的问题[4]。杨帆等提出了将粒子群算法优化BP神经网络进行入侵检测,准确性及适应性均有提升[5],存在的问题在于分类效果及稳定性不足。

基于此,该文采用粒子群优化算法对极限学习机隐含层神经元的内连接权值进行优化,提出网络入侵检测的PSO-ELM模型,用以解决随机产生ELM隐含层神经元内连接权值造成分类检测算法稳定性不足、分类效果差的问题。将提出的算法应用于CUP99数据集,同时与传统极限学习机模型进行对比,验证所提出算法用于网络入侵检测的性能。

1 极限学习机

1.1 极限学习机网络结构

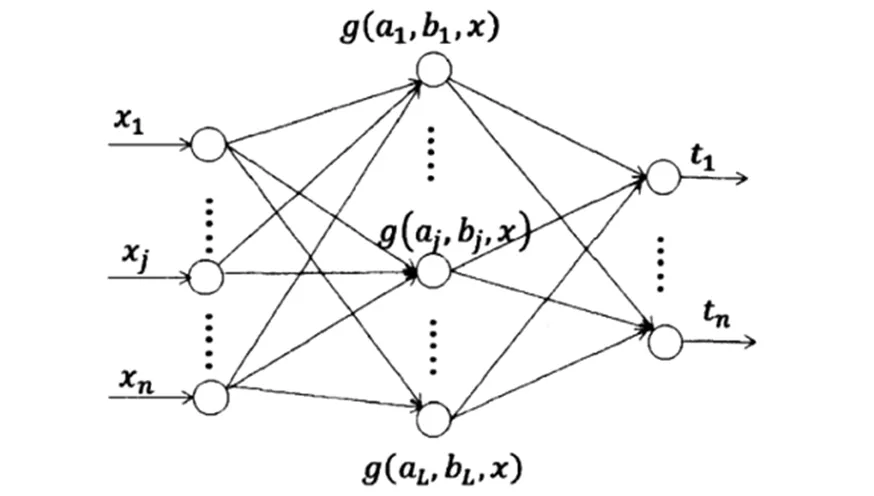

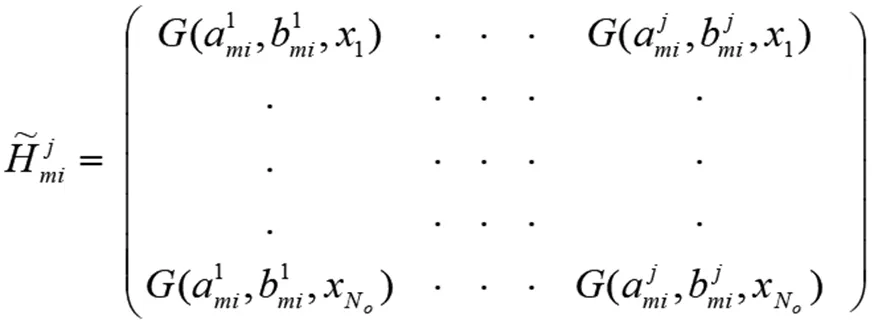

极限学习机属于线性模型,采用最小二乘法求解随机生成的隐含层偏置以及输入神经元权重值,其求解过程中无须循环迭代。其网络结构与典型的神经网络模型类似由输入层、输出层和隐含层三部分组成,具体的结构如图1所示[6]:

图1 自组织映射神经网络结构图

其中n代表输入层和输出层神经元的个数,L代表隐含层神经元的个数,aj是指输入层神经元到输出层神经元的权重,bj是指隐含层神经元偏置,使用如(1)所示公式向量矩阵代表输入和输出向量:

(1)

1.2 极限学习机算法

对于指定的N个输入样本数据(xi,ti)的向量表达式如(2)~(3)所示:

X=(x1,x2,…,xN)T

(2)

ti=(ti1,ti2,…,tiN)T

(3)

对应的极限学习机模型使用公式(4)表示:

(4)

公式(4)中,aj代表极限学习机网络输入层神经元与第i个隐含层神经元的连接权重值,βj是指隐含层神经元到输出层神经元的输出权重向量值,bj是指隐含层神经元偏置。

使用损失函数对公式(4)进行简化,并求网络输出最小误差值,结果如公式(5)所示

(5)

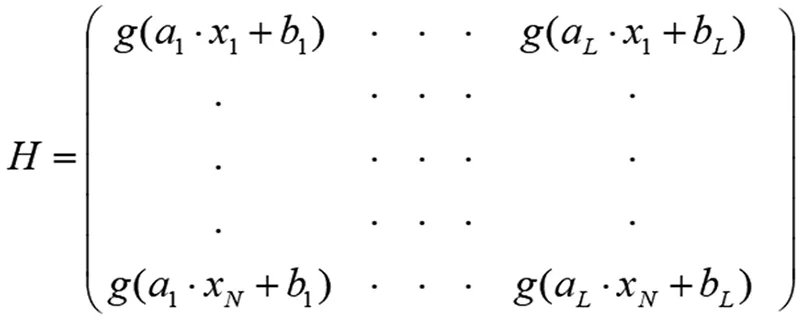

公式(5)中,H代表极限学习机的输入矩阵,β用于指代输出权重矩阵,T用于表示样本的目标输出矩阵,三者的具体表示如(6)~(7)所示:

(6)

(7)

(8)

其中H+为H的广义逆矩阵。

2 优化粒子群算法

粒子群优化算法起源于动物的群体活动行为,属于群体智能算法的一种,其原理是让群体中单个粒子化作公式的解,结合整体的搜索空间进行反复迭代来挖掘问题的最优答案[8]。该算法由于其求得最优解的收敛速度快而被广泛用于各种参数求解。

设置粒子群算法中的整体粒子数量为s,其占用的搜索空间为D,针对种群中的第n个粒子坐标、行进速度、历史最优位置以及群体历史最优位置如公式(9)~(12)所示

xn=(xn1,xn2,…,xnD)

(9)

vn=(vn1,vn2,…,vnD)

(10)

Pn=(Pn1,Pn2,…,PnD)

(11)

Pg=(Pg1,Pg2,…,Pgn)

(12)

经过公式(9)~(12)初始化粒子群后,循环迭代得到第i代的粒子群在维度空间e中的最优解,求解如公式(13)所示:

vid(k+1)=wvid+c1r1[Pid(k)-xid(k)]

+c2r2[Pgd(k)-xid(k)]

(13)

公式(13)中的w代表粒子运动惯性的权重值,其值在0到1之间,c1,c2是指粒子的运动变化参数,r1和r2是值在0与1之间的纠偏参数。

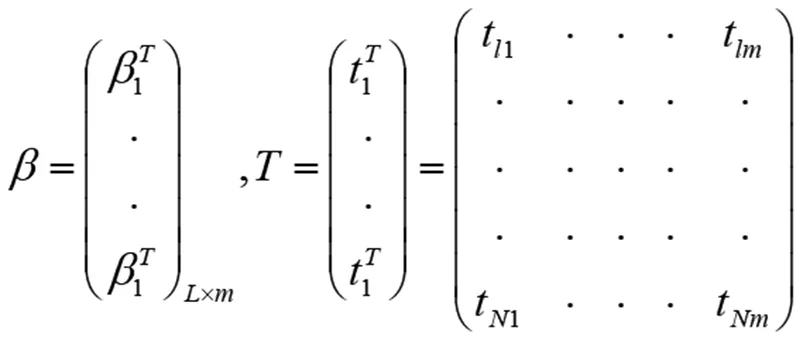

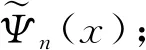

粒子群优化算法最优解求解过程如图2所示:

图2 粒子群优化算法最优解求解过程

图中的第i个粒子所对应的位置变化使用公式(14),最佳位置计算公式如(15)所示:

xi(k+1)=xi(k)+vi(k+1)

(14)

pi(k+1)={pi(k),iff(xi(k+1))≥f(pi(k))

xi(k+1)otherwise

(15)

粒子初始化得到当前的运动速度以及加速度权重值后,结合该值和自身位置计算得到当前坐标与最优位置间的欧几里得距离,最终与其他粒子完成位置互换,获得该粒子在群体中的最优位置得到最优解。

3 基于PSO-ELM算法的网络入侵检测模型

为了解决由于极限学习机网络中的权值与阈值受随机生成算法影响分类准确率与性能的问题,该文将粒子群寻优算法应用于极限学习机中,获得最优的阈值与权重。在极限学习机初始化阶段,首先使用随机函数生成含有2N个隐含神经元的网络结构(Ψ11(x),…,Ψ1n(x)),进一步根据计算输出与实际输出二者之间的差值,获取差值最小的网络作为初始网络。其次执行循环增加隐含层的神经元个数,仍然选择与实际误差最小的网络结构,然后将该网络结构与上一轮的最小误差网络结构进行比较,选取较小值。应用粒子群寻优算法获得2N个初始网络参数的最优参数,并获得最佳隐含层神经元个数。详细的原理如下:

对于给定的样本集合{(xi,ti)|xi∈Rn,ti∈Rm,i=1,2,…,N0}:

Step1:算法初始化。首先设置输出层神经元m=1时对应初始化隐含层神经元结构及其对应结构的参数,(a11,b11)∈Rd×R,(a12,B12)∈Rd×R,…,(a1n,b1n)∈Rd×R。

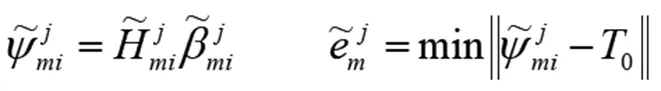

Step2:根据公式(8)计算隐含层到输出层之间的神经元连接阈值,获得输出矩阵(16):

Hi=(G(a1i,b1i,x1),G(a1i,b1i,x2),…,

G(a1i,b1i,xN0)T)i=1,2,…n

(16)

Step3:计算输入向量与隐含层的输入权重,β(i)=H+T,同时计算实际输出与计算输出的误差,并获取最小误差参数i,对应的m=1时的神经网络结构,如公式(17)。

Ei=min‖Ψ1i-T0‖

(17)

Step4:判断当前节点数L小于最大隐含层节点数,且误差小于期望误差时,增加M的值并随机选出参数生成临时网络Ψm,如公式(18)、(19),计算实际输出和误差值。

(18)

(19)

算法执行的流程如图3所示:

图3 算法流程图

4 实证结果与分析

4.1 实验数据集

该文实验选择的数据集为入侵检测系统常用的权威数据集CUP99网络入侵检测数据集,其内含有约50万条记录,每条记录具有41个典型固化特征以及1个分类标记字段,涵盖了目前常见的39种攻击类型,其中有拒绝服务攻击、非授权远程访问、权限篡改、非法扫描等常见的攻击类型。另外,由于该数据的每条记录所含有的典型特征会影响检测算法的执行效率,个别时候会影响结果的准确性,因此需要对数据进行预处理完成特征选择,去除重复属性、异常值等来提高数据处理速度,预处理主要采用以下公式完成。

采用公式(20)、(21)计算41个特征向量的平均向量值、平均方差,在此基础上进行特征标准化:

(20)

(21)

xij代表属性,N是总的数据记录数,标准化后的属性使用如下公式标识:

(22)

4.2 结果与分析

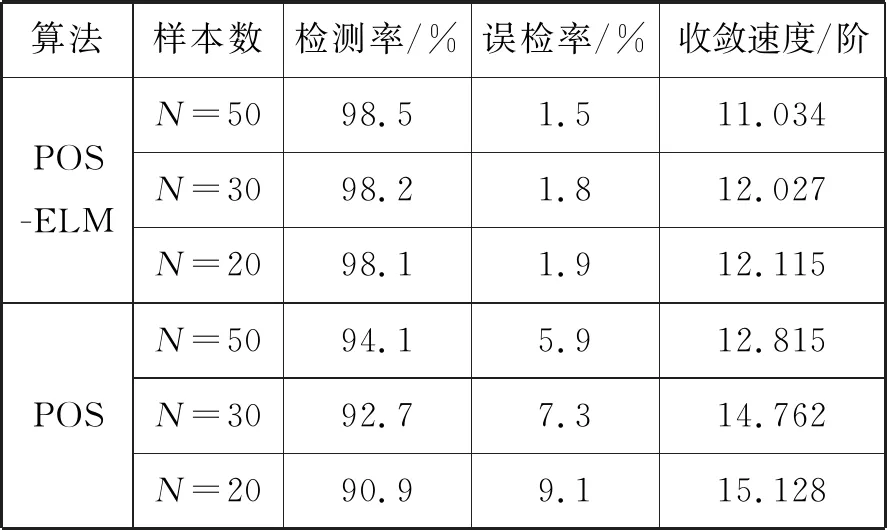

该文首先对不同种群规划的粒子群算法的收敛性方面进行测试,经典的基于PSO的神经网络算法与该文提出的PSO-EML算法进行对比实验,在此基础上通过引入PSO算法,优化ELM算法的神经元个数,初始化PSO算法的种群规模为20、30、50,对应的迭代次数选择500,随着种群规模的变化,检测率及误检率如表1所示:

表1 PSO算法与POS-ELM算法准确度对比

表1的数据显示,该文提出的PSO-ELM算法明显提升了检测率,同时,随着种群数量的变少,目标函数的最小值在增加,算法的收敛速度明显加快,且种群规模的变化对该文提出的算法的检测率影响不大。

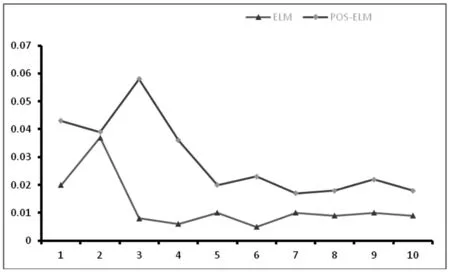

同时,为了验证算法的精度,该文采用了20次8组的交叉实验,实验过程中选择1000组数据按照4:1的比率进行训练样本与测试样本的分组,计算20次实验的平均值,误差走向如图5所示:

图5 ELM与POS-ELM算法误差情况对比图

分组实验进行POS-ELM算法的运行时间对比如表2所示:

表2 ELM算法与POS-ELM算法性能对比

对比表2的性能结果可以发现,由于POS算法引入后,适应度的均方差减小,入侵检测的稳定性增加明显,但是性能略有下降。

5 结论

为了解决被动型入侵防御技术应对大数据时代在防御效率低、准确性差等问题,将入侵检测技术与粒子群算法以及极限学习机网络模型相结合,使用粒子群优化算法获得极限学习机隐含层神经元的内连接权值最优解,有效地解决了随机产生权值造成的分类检测稳定性差、分类效果不理想的问题。经过比对实验发现,该文提出的PSO-ELM算法其入侵检测的平均识别准确率高达98%以上,且收敛速度快、稳定性较好,明显优于ELM 神经网络模型。