基于边缘计算的物联网安全架构

2021-11-27刘大庆刘搏方石乐洋

刘大庆 刘搏方 石乐洋

(1、湖北经济学院,湖北 武汉 430205 2、武汉轻工大学,湖北 武汉 430048 3、西安工业大学,陕西 西安 710021)

基于边缘计算的物联网架构,虽然在数据处理能力、提高网络负荷等方面表现出了诸多优势,但是设备、网络方面还是存在着一些安全隐患。探索基于边缘计算的物联网安全架构设计与应用方案,成为影响物联网发展的一项关键技术。现阶段,关于物联网数据存储安全的研究较为丰富,但是关于物联网端到端的安全研究相对较少。开发一种基于边缘计算设备代理的DTLS 端到端安全机制将会解决这一问题。

1 物联网安全架构的需求分析

1.1 物联网安全威胁

根据安全威胁的来源不同,大体分为两种类型:(1)来自于末端节点的安全威胁。例如在未经授权的情况下,读取节点信息,因为信息泄露从而带来安全威胁。或者是假冒节点,对传感器网络进行攻击,导致物联网的网络通信功能无法正常发挥等。还有就是末端节点兼容性、协同性差,导致多个节点之间无法实现信息共享,不能提供数据包转发服务,也会导致物联网的各项功能无法正常实现。(2)来自于通信网络的安全威胁。比较常见的有拒绝服务攻击,短时间内向物联网发起大量访问请求,占用网络带宽,导致服务器无法响应甚至宕机,从而达到攻击、破坏物联网的目的。其他的还有中间人攻击、重放威胁等。

1.2 物联网安全需求

鉴于物联网运行期间面临的多种安全威胁,对物联网的运行安全提出了以下需求:(1)保证数据在存储期间和传输过程中的机密性。为保障用户信息隐私,禁止非授权用户非法访问,需要对所有存储于物联网服务器内,或者在物联网内部流动的数据信息,采取加密技术予以保护。(2)保证数据的完整性。数据在存储或传输期间,有可能会因为客观因素(如服务器硬件故障)或主观因素(操作不当),导致数据出现丢失、损坏,致使数据的使用价值大打折扣。可采取数据容灾备份等措施,来保证物联网数据的完整性。(3)保证数据的可用性。数据在使用过程中才能体现出其价值。维护物联网安全的目标之一,就是面向授权用户提供数据服务,以满足用户的需求。

2 基于边缘计算的物联网安全架构类型

2.1 中心化的IOT

物联网的中心实体为大型服务器,通过数据接口和通信线路,分别连接一端的用户和另一端的数据采集网络。用户想要获取数据,必须经过中心实体。服务器与智能设备相连,并且利用安装在智能设备中的传感器,实现对数据的实时采集,对于收集到的海量数据,由服务器根据数据来源进行分类,为下一步数据调用提供方便。用户想要获取数据,可在服务器的人机交互界面上输入关键词进行检索。中心化的IOT,所有信息传递全部建立在中心实体服务器上,一旦该服务器崩溃,相当于切断了用户获取数据的唯一通道,数据将无法采集和传递。

2.2 连接内部网的IOT

基于内部网络的物联网,在中心化IOT 的基础上,又增加了一条用户与数据采集网络直接连接的通道,形成了“双通道”的物联网信息传输渠道。由于缺乏底层技术支持,因此基于连接内部网的IOT,在实际运行中还是以中心实体作为主要的传输路径,即数据采集网络将所得数据上传到中心实体或云端后,暂时存储,用户可根据实际需要从中调取相应的数据。在中心实体服务器因故障无法完成信息传递的情况下,管理员可手动配置开启第二条信息传输通道,即用户直接连接数据采集网络,实现信息传递。

2.3 分布式IOT

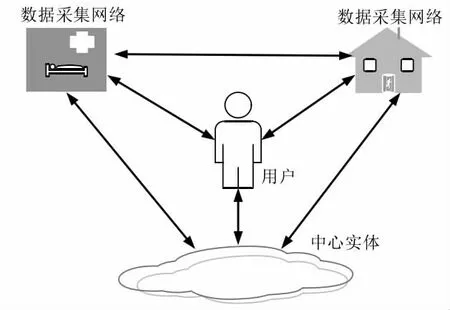

上述两种IOT 都是采用线性连接,即用户与数据采集网络、中心实体之间为线性逻辑关系,不存在相互交叉,因此信息传递渠道比较单一。而分布式IOT 则采用更加复杂的网络架构,如图1 所示。

根据图1 可知,基于分布式IOT 的网络体系,实现了从以“中心实体”为中心向以“用户”为中心的转变。从数据传输渠道上来看,用户不仅可以从中心实体以关键词检索的方式,获取所需的数据;而且还能直接从数据采集网络中获取所需数据。另外,不同的数据采集网络之间,也可以进行数据交互。这种分布式网络架构,进一步提高了数据资源的共享水平和利用价值。

图1 分布式IOT 的网络架构

3 基于边缘计算的物联网安全架构的设计实现

3.1 软、硬件平台

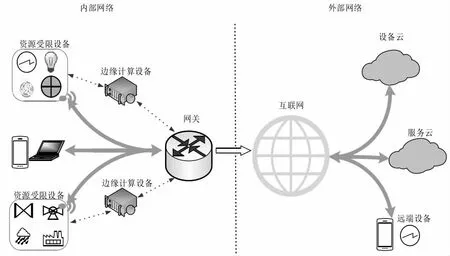

结合上文分析,可以发现分布式物联网架构具有诸多优势,基于边缘计算的分布式IOT 结构如图2 所示。

图2 基于边缘计算的分布式IOT

结合图2,该系统在硬件组成上,主要有网关、边缘计算设备、资源受限设备等。以边缘计算设备为例,它的主要功能是提供边缘计算、数据协同等服务。根据物联网运行需要,可以灵活配备不同数量的边缘计算设备,以满足资源分配和数据处理的需求。该系统在软件组成上,选取Contiki 操作系统,使用NesC语言进行编程开发,支持IP 协议、IEEE802.15.4 协议。

3.2 操作系统

该框架采用Contiki 嵌入式操作系统,其特点是可允许多任务同时操作,具备较强的通信数据处理能力。同时由于体积较小,因此功耗较低,系统运行只需要5Kb 的RAM 和32Kb 的ROM,就可以在物联网末端正常运行。Contiki 还解决了物联网资源扩张导致的内存不足的问题,较好地满足了物联网可扩展的发展需求。基于Contiki 操作系统的运行流程如图3 所示。

图3 基于Contiki 系统的运行流程图

3.3 系统测试

3.3.1 搭建测试平台

在确定了使用分布式IOT网络架构,并且分别从软件、硬件方面确定系统的主要构成后,搭建系统测试平台,对物联网的安全性开展测试、验证。使用DTLS Server 将客户端和服务器端连接起来,实现两者的数据传输。客户端基于CC2538 芯片完成控制,而服务器端基于Contiki 操作系统控制。在该测试平台的物理层和MAC 层,均采用IEEE802.15.4 协议。由计算机程序控制两个端口,同步发送指令,运行该测试平台。

3.3.2 测试结果分析

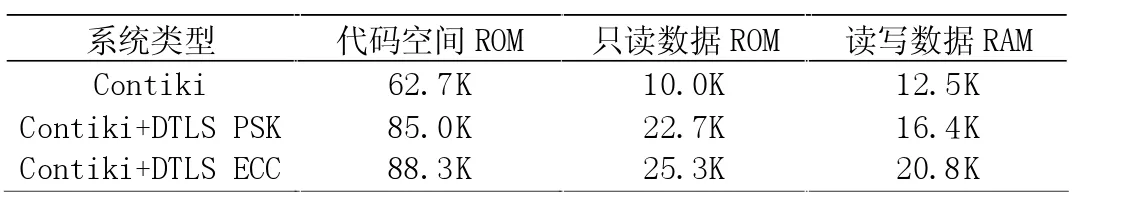

测试期间,DTLS 协议顺利实现,确保了双端通信正常。在此基础上,进一步测试了DTLS 协议实现过程中消耗的存储资源。分别选取了3 个不同的节点,资源消耗情况如表1 所示。

表1 DTLS 协议实现消耗的存储资源

结合上表可知,当Contiki 系统运行基于PSK 的DTLS 协议时,消耗16.4K 的RAM,以及22.7K 的ROM。而运行基于ECC的DTLS 协议时,则需要消耗20.8K 的RAM 和25.3K 的ROM。参考上述测试结果,基于边缘计算的物联网安全架构,使用基于Contiki 系统的DTLS 协议,在进一步提高通信效率的同时,还能降低对系统资源的占用与消耗,是一种更加理想的选择。

结束语

边缘计算具有低时延、高带宽、可支持海量连接、保障信息隐私安全等功能。基于边缘计算构建物联网的安全架构,在切实提高通信安全效果、降低系统资源消耗等方面优势显著,成为新时期物联网完善架构、创新发展的一项关键技术。