宽带物联网信息接收端隐私抗泄露算法仿真

2021-11-17蔚晨月

蔚晨月,杨 璐

(山西农业大学信息学院,山西 晋中 030800)

1 引言

物联网内存储着大量的数据,各种商业组织甚至个人用户可以通过各种方式或渠道进行收集、下载、处理、整理数据,但是,这些数据蕴含着大量用户的个人隐私信息,因此,物联网服务提供商在收集、存储用户的个人隐私信息、使用用户个人隐私数据过程中,可能存在侵犯用户隐私安全的问题。因此,有必要对应用程序数据进行保护,以避免链接攻击导致的个人隐私泄露。

郑孝遥等[1]提出一种基于差分隐私保护的光谱聚类算法。基于差分隐私模型,利用累积分布函数产生满足拉普拉斯分布的随机噪声。在谱聚类算法计算的样本相似度函数中加入噪声干扰样本间的权重值,以达到隐私保护的目的,实现样本个体之间的信息隐藏。在UCI数据集上的仿真结果表明,该算法能够在一定的信息丢失范围内实现有效的数据聚类,并且能够保护聚类数据;黄宏程等[2]提出一种基于分布式压缩感知和哈希函数的数据融合数据保护算法。然后对稀疏的感知数据进行压缩处理,去除冗余数据,并将稀疏的感知数据与稀疏的感知数据进行合并压缩。关闭感知数据的哈希值在Sink节点提取伪装数据并检查数据完整性后重新确定。胡震海等[3]提出一种抗窃听攻击的聚集查询处理算法,不依赖于预先构造好的拓扑结构,适用于网络拓扑结构动态变化的传感器网络,保证了节点感知数据的隐私性的同时,节省了维护拓扑结构的开销。

但是上述方法需处理的数据量较大,无法只针对接收端进行处理,大大增加了服务器端负载,扩展性相对较差。为此本文提出一种宽带物联网信息接收端隐私抗泄露算法,其关键在于确定最优的线性回归函数,并建立隐私泄露检测线性回归模型,实现隐私信息防泄漏,强化适用性和可扩展性。

2 宽带物联网信息接收端在各层次安全问题分析

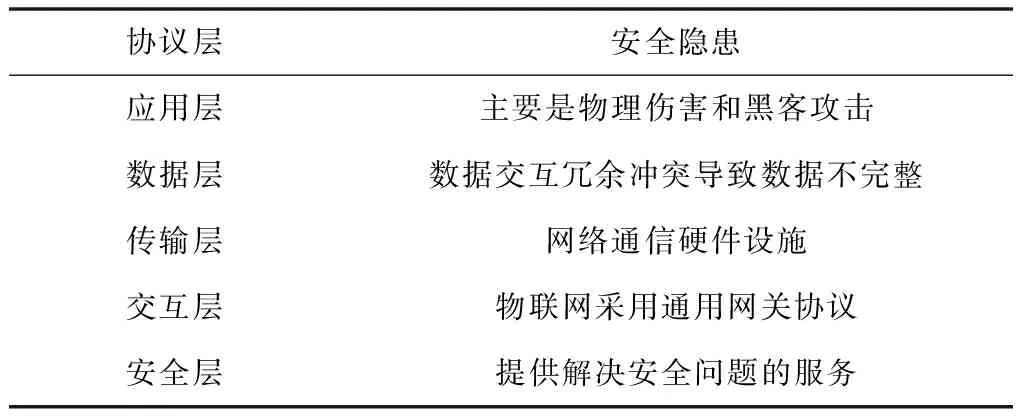

与Intranet相关的交互信息交互过程是对网络安全的主要威胁:在网络环境下,信息交互、节点保护机制不完善导致节点在数据传输过程中可能改变保密性和密钥模式,在信息的接收端也存在潜在的风险。软件之间的交互信息交换存在差距,主要是由于数据节点定位不准确,传输时间长,宽带物联网接收端存在安全问题,如表1所示。

表1 宽带物联网信息接收端安全问题

网络环境是由许多异构网络组成的。根据实际环境中数据流和控制流的特点,将其分为设备层、中间层和应用层。涉及的隐私信息主要存在于设备层和中间层终端节点的配置软件中[4]。它主要用于工业管理员或超级用户建立远程会话,以达到控制和调试的目的。目前,物联网的基本网络架构可分为三部分,具体内容如图1所示。

图1 物联网层次结构

在物联网技术架构的各个层次中,信息不仅是单向传输,还包括交互、控制、双向互传等,传递的信息是多样的,其中关键是资源信息[5]。此外,软件技术、现场总线技术和集成电路技术也是各层所要求的关键技术。物联网中的公共技术并不属于技术体系中的某一特定层次,而是都涉及到物联网的三个层次的技术架构。主要包括应用业务需求、通信计算聚合网络体系结构、识别解析服务、物联网安全技术、服务质量管理和网络管理。作为一项极其先进的系统工程,其最终目标是建立开放的对象识别标准,实现网络连接的信息共享。

3 隐私抗泄露算法

在物联网环境下,要进行正常的数据采集,首先必须保证信息源的真实性[6]。这就要求物联网控制系统的身份认证机制比传统网络更加严格,以保证接入设备的合法性。身份认证就是确定用户是否有权访问和使用某一资源,使双方能够建立信任关系,保证数据的可靠性。在物联网隐私数据采集和传输过程中,如果攻击者获得网络的认证方法,则通过伪造传感器节点来获取网络中的隐私信息。攻击者还可以截获节点间传输的数据,并从看似无关的数据中获取其它重要信息。在物联网中,通过远程控制传输大量信息,攻击者可以通过远程操作获取隐私信息,并通过远程访问以较低的风险监控多个地方。基于此,本文提出了一种隐私防泄露算法,从源头上解决隐私泄露问题。

3.1 网络数据克隆体和匹配度的相关性计算

在大数据时代,数据保护的主要目的是减少数据丢失和匿名社交网络数据的可用性[7]。因为社交网络中隐私保护越多,敏感信息的保护就越好。然而,原始数据越隐蔽,数据丢失的概率就越大,接收端的数据可用性就越低。因此,在数据保护领域,两者之间的平衡是非常重要的。

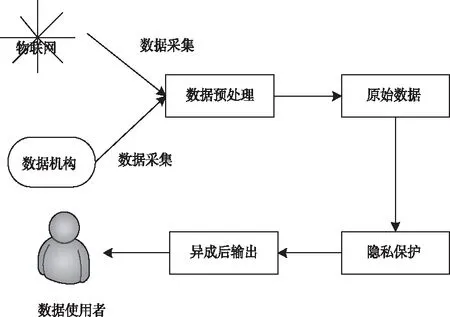

数据保护过程就是在互联网上或数据机构采集数据,对采集到的数据进行预处理,接收原始数据,并通过隐私手段对数据进行处理,以保护原始数据的隐私,然后将数据交给用户,具体内容如图2所示。

图2 隐私保护数据处理过程

经过隐私保护数据处理后,对网络数据特征进行交叉运算,得到网络数据特征的总数,表达式即

(1)

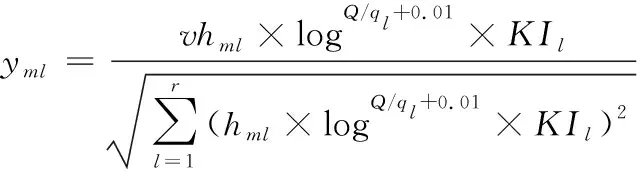

式中,vhml所描述的是存在隐私泄露的网络数据的数量,Q所描述的是网络数据特征量。以网络数据为样本,各个样本都有相应的特征权重m,依据式(2)运算出网络数据特征v1和v2的相似度,其公式为

(2)

然后对网络数据特征v进行交叉变换,实现隐私公开网络数据特征e的选择,其表达式为

(3)

式中,r(v)表示相似度反演,r(e)表示变换函数,与隐私泄露的网络数据特征无关的网络数据Cij可以用抗原表示。上述抗原组如下

Ci=(Ci1,Ci2,…Cij),(k=1,2,…p)

(4)

与隐私泄露数据存在关联性的网络数据Cdk可以用抗体来表示。抗体收集如:

Cd=(Cd1,Cd2,…Cdk),(k=1,2,…q)

(5)

重构隐私抗泄露网络数据的特征空间,其表达式即

Jv(sample)={z∈W|∃u∈sample,J(z,u)≤V}

(6)

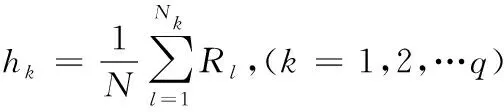

式中,V所描述的是网络数据特征空间重构的阈值,如果在防泄漏过程中抗体的数量设置为Q,第k抗体中Nk表示元素的总数量,可得出抗原和抗体之间的匹配即

(7)

其中,Rl的表达为

(8)

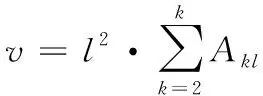

在宽带物联网信息接收器的隐私防泄漏检测过程中,需要计算数据的克隆量,得到克隆量与匹配度的相关性[8],表达式为

(9)

在网络数据隐私检测过程中,根据克隆体和匹配度的相关性,对抗体实施变异操作,实现相空间重构,其变异表达式为

Pkl=Pkl+χq

(10)

根据上述方法,可以完成海量网络数据中隐私的检测,为网络数据管理提供保障。

3.2 隐私数据特征提取

传统的社交网络隐私保护算法一般认为社交网络中的所有用户身份都是私有的,忽略了现实社交网络中存在大量的公众用户,如名人、媒体等官方组织[9]。然而,这些实际的公共用户很可能会导致社交网络中私人用户身份信息的隐私泄露,因为攻击者可以利用这些公共用户与普通用户之间的连接进行私密有用的再身份识别攻击,从而窃取用户的敏感信息。

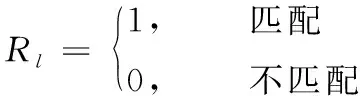

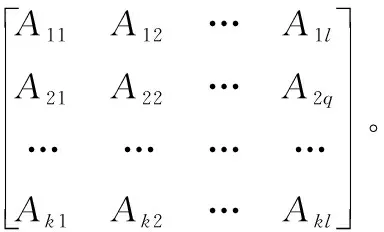

在上述分解矩阵中,所有网络数据相关信息的个数可用k表示,网络数据特征的个数可用l表示。

对网络隐私泄露特征值进行变换后计算网络隐私特征值[10]。表达式如下所示

(11)

根据以上隐私泄露网络数据的特点,可以对其进行有效的集成,整合过程可以用以下公式描述

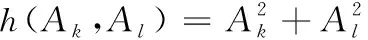

Ukl=h(Ak,Al)

(12)

式中,Ukl表示数据特征构成的序列,h(Ak,Al)表示数据特征函数,得出公式为

(13)

3.3 网络数据隐私抗泄露检测

设置整个隐私泄露特征的集合为{(yj,zj)},j==1,2,…p,相空间重构模型需要输入的数据可以用yj表示,模型的输出可以用zj表示。yj∈Sp,zj∈S线性映射函数映射到相应的相室,得到线性回归函数如下所示

g(y)=xTγ(y)+c

(14)

式中,γ表示物联网隐私泄露数据特征权重,c表示相应的偏移量[11]。

依据隐私泄密数据的特点,空间设计模型如下

xTγ(y)=Dzj-fj+c,(j==1,2,…p)

(15)

式中,D作为网络数据中隐私泄露检测的惩罚因子,fj作为实际网络数据检测特征与回归函数间的偏差。

通过有限的网络资源和服务器的计算能力,对物联网中信息接收端数据节点进行规划,使数据传输合理,然后代入拉格朗日乘子,能够获得空间优化内容,表达式为

M(x,c,ψ,β)

(16)

式中,βj表示拉格朗日乘子[12]。

根据Mercer理论,计算出隐私泄露的核心函数,表达式为

L(yj,yk)=γ(yj)Tγ(yk)

(17)

最后,建立了物联网数据信息隐私抗泄漏检测的相空间重构模型,公式为

(18)

根据上述方法,可以完成宽带物联网信息接收端隐私抗泄露的检测,能够很好地保护社交网络中用户的隐私信息。

4 实验结果分析

为了证明本文算法隐私保护数据防泄漏性能,在Movie ReviewData (http:∥www.cs.cornell.edu/People/pabo/movie-review-data/) 中随机选取100分数据文件,分为1MB、10MB和20MB进行仿真,并将文献[1]算法和文献[2]算法与本文算法进行比较分析。

在实验中,测试环境选择C/S服务器,操作系统为Windows XP Profes2 sional Edition,编程语言为C++,3.0GHzCPU,运用4G的内存进行实验。

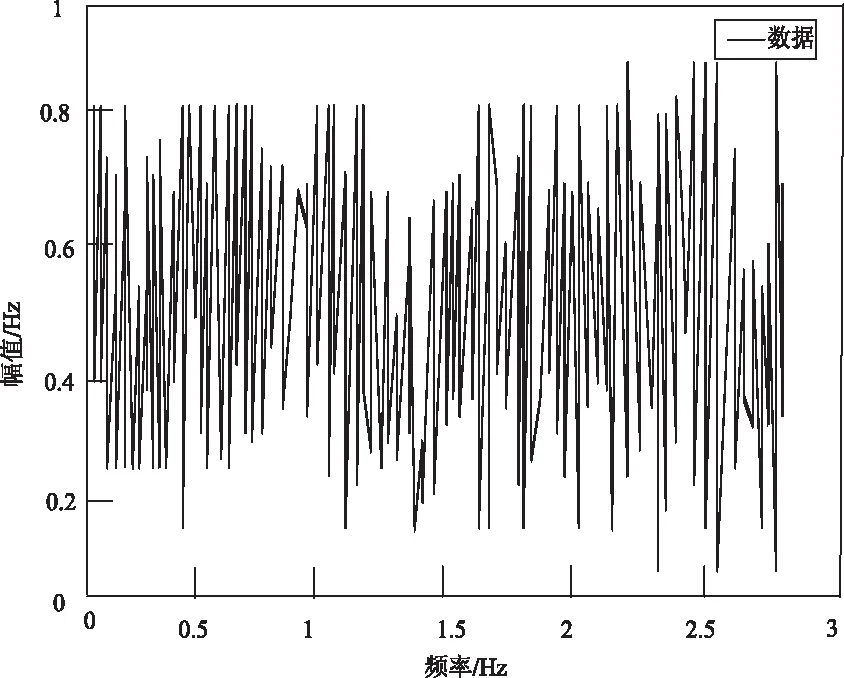

对原始数据信息实施采样以获得采样序列,如图3所示。

图3 待加密数据采样

不同算法的功能性比较结果如表2所示,安全性比较结果见表3。其中√表示能够达成的项目,×表示不能达成的项目。

表2 功能性比较结果

表3 安全性比较结果

通过上述表中可知,在功能性和安全性两方面,本文算法优于文献[1]和文献[2]算法。能在物联网内添加或者删除节点,实现用户与服务器之间的相互认证,使物联网用户的隐私得到保障。

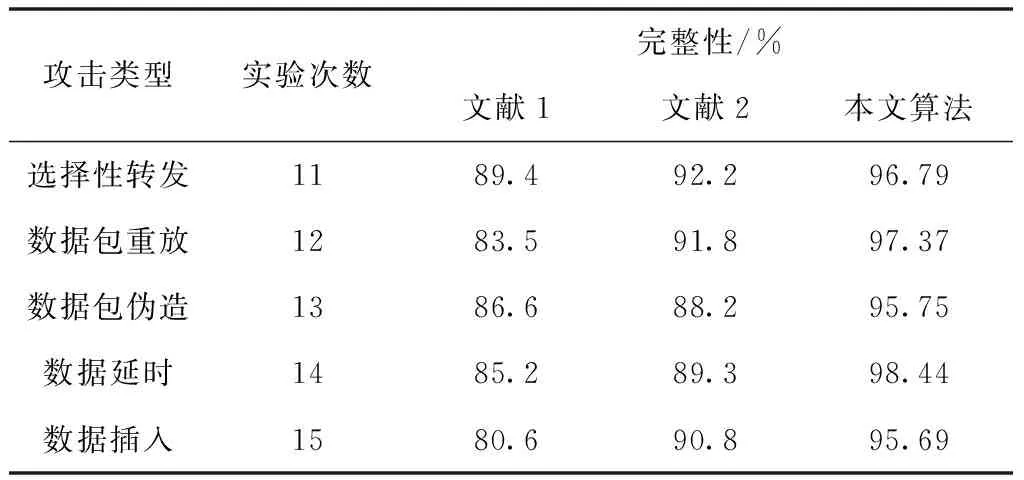

然后选择宽带物联网信息接收端内的一个节点当作数据源节点,设置终端基站对该节点实施多种不同种类的攻击,进一步验证用户所接收数据的完整性。具体内容如表4所示。

表4 不同算法完整性对比

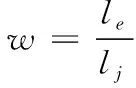

完整性的运算公式为

(19)

式中,le表示数据传输长度,lj表示数据接收长度。

从表4的分析可以看出,在多种攻击下,当实验次数不断增加,本文算法保护数据资源的完整性明显高于其它两种算法。

以上述采样数据为样本,利用本文算法、文献[1]算法和文献[2]算法对隐私保护数据加密性能进行对比具体内容如图4所示。

图4 性能对比

从图4中可以看出,采用宽带物联网信息接收端隐私抗泄露算法大幅降低了私有数据的泄露概率;同时,其利用预处理与在线查询对用户信息进行隐私保护,提高了隐私保护数据的抗泄漏能力。

5 结论

1)为了防止数据泄露确保信息的安全性尤为重要,提出了一种宽带物联网信息接收端隐私抗泄露算法,通过物联网数据信息隐私抗泄漏检测的相空间重构模型,设定的十个指标达成率为100%,能够保证隐私的完整性。

2)根据数据保护网络的数据集和数据特征分解矩阵,优化网络数据隐私抗泄露检测,对物联网中信息接收端数据节点进行规划,使数据传输合理,泄露率最高仅为25%,保证用户隐私信息的安全性,具有高效的安全通信能力,可以在网络数据管理方面得到极为广泛的应用。