面向服务监管的信息服务标识生成与管理方案

2021-11-10李响王浩刘千歌王超毛剑刘建伟

李响,王浩,刘千歌,王超,毛剑,刘建伟

面向服务监管的信息服务标识生成与管理方案

李响1,王浩1,刘千歌1,王超2,毛剑1,刘建伟1

(1. 北京航空航天大学 网络空间安全学院,北京 100191;2. 北京数字认证股份有限公司,北京 100080)

信息服务在对经济社会发展产生重大影响的同时,也带来了一系列安全挑战。实现对信息服务的细粒度、持续、动态监管,成为信息服务管理的重中之重。传统的静态身份认证和管理机制,难以满足对信息服务实体与服务质量的持续性监管需求。提出一种面向服务监管的信息服务标识生成与管理方案,从信息服务类别、服务等级、服务质量可信度等多个角度定义了一种信息服务标识格式,使用层次分析法对信息服务进行评级,并对信息服务标识进行动态管理,可满足面向多维业务属性的信息服务标识的签发和细粒度动态管理的需求。

信息服务;可信标识;信任评估;动态管理

1 引言

随着互联网经济的飞速发展,信息服务已经渗透到社会生活的各个领域,对经济社会发展产生战略性和全局性的影响。然而,信息服务在为用户的工作生活带来极大便利的同时,也带来了诸多安全挑战。由于信息服务的运行环境更具开放性和动态性,传统的管理控制机制难以有效实施。其海量信息交互、共享和协作的功能特性使用户可能面临的信息安全、隐私泄露、钓鱼攻击等问题更加突出,且其异构、海量、动态的数据结构也引入了更高的信任风险,增加了信任成本。此外,当前信息服务种类繁多,用户规模也在不断扩大,有效的信息服务实体管理和鉴别机制却依然存在空缺。因此,构建安全可信的信息服务生态体系,实现对信息服务的良序治理,已然成为关系互联网经济与社会民生的重中之重。

多年来,各个国家与地区在针对信息服务实体的管理方面总是不遗余力。早在1995年,美国犹他州就颁布了一部全面确立电子商务运行规范的法律文件——《数字签名法》,并紧随其后颁布一系列相关条款[1-2];与之类似的,欧盟所颁布的“电子商务指令”[3]则专门规定了消费者知情权的行使和保护;随后在2000年,日本颁布了《数字签名及认证法》以确保电子签名被稳妥使用;而我国在2000年颁布的《互联网信息服务管理办法》[4]则用以规范互联网信息服务活动,促进互联网信息服务健康、有序、发展;之后在2017年,我国发布的《网站可信标识技术指南》[5]提出了用于识别网站真实信息的可信标识体系框架。

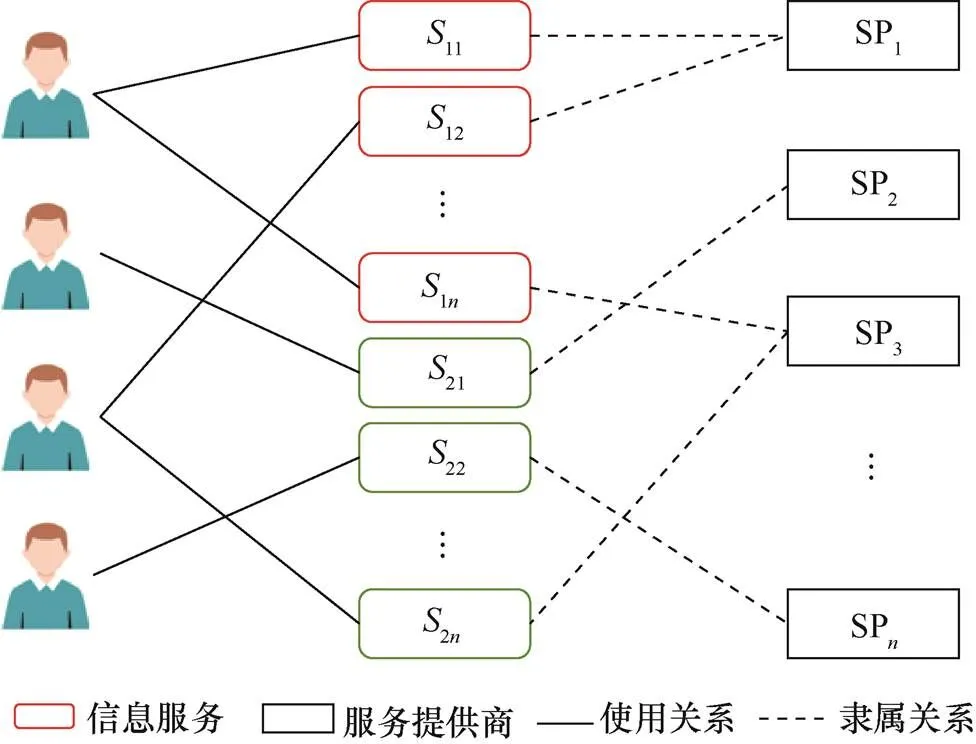

在图1所示的信息服务场景中,信息服务多种多样,且一个服务提供商可能提供多个信息服务,用户使用信息服务时无法获取该服务的服务内容、类别、等级、可信度等有效信息,因此需对信息服务进行细粒度的管理。此外,信息服务质量是用户选择服务的主要标准,与服务质量和服务商的资质有关,但随着技术进步、使用对象的变化也会不断更新和丰富,因此需要对其进行持续性监管和动态更新。现有的实体认证和管理机制缺少对服务类别、服务可信度、服务质量、用户评价等多业务属性的细粒度身份认证和管理,如X.509证书将公钥与身份进行绑定用于实体身份认证,无法实现对实体细粒度属性信息的认证,难以满足多维业务场景下对信息服务实体与服务质量的持续性监管需求。

图1 多维信息服务场景

Figure 1 A multi-dimensional information service scenario

2 相关研究

2.1 数字证书

数字证书是确保安全网络通信的关键组件之一,其中应用较为广泛的是国际电信联盟制定的X.509标准,该标准定义了公钥证书的基本结构,且在X.500确保用户名称唯一性的基础上,规定实体鉴别过程广泛适用的证书语法和数据接口,为用户提供通信实体鉴别机制。X.509标准在编排公钥密码格式方面被广泛应用,已用于许多网络安全应用程序,如IPSec、SSL等,并且被多数认证中心作为签发证书的遵循标准[6]。

当前使用的证书标准版本是X.509v3,该版本除定义了一组按预定义顺序排列的强制字段外,还定义了可选扩展字段。此外,X.509v3证书为大多数字段提供多种编码方案,具有很大的灵活性。

除X.509外,还有简单公钥基础设施(SPKI,simple public key infrastructure)、PGP(pretty good privacy)等证书格式定义标准。由IETF发布的SPKI标准在颁发者、合法性等方面与X.509类似,但两者在语法等方面不同,如SPKI采用的名称约定来自简单分布式安全基础设施中的定义。PGP是对电子邮件和文件进行加密和数字签名的一种方法,其与X.509证书的信任模型完全不同,两者协议也互不兼容[7]。

2.2 信息服务身份认证研究现状

有效的实体认证是保障网络信息服务安全的关键环节,其能够鉴别服务实体的真实身份并保证用户访问信息服务资源的合法性。在网络应用环境下,主要采用的信息服务认证方式有基于公钥基础设施(PKI,public key infrastructure)和标识密码技术(IBC,identity-based cryptography)的认证方案[8]。

基于PKI的认证方案是常见的X.509证书管理方法[7],由于PKI的成熟性、安全性其被普遍用于安全领域。PKI通过公钥体制和数字签名服务管理密钥和证书,使用第三方的可信任机构——认证中心(CA),绑定实体的公钥和身份,用于实体的身份验证,保证信息的机密性、真实性、完整性和不可否认性。但是基于PKI的认证方案在使用和密钥管理方面具有一定的复杂性,且存在被攻击或恶意CA所导致的安全威胁,证书误签一类的攻击事件频发[9]。Google于2013年提出证书透明化(CT,certificate transparency),引入CT日志记录所有的证书签发行为,同时支持公开的监视和审计,从而保证实体身份认证的安全性和可靠性[10-11]。

在基于IBC的认证方案中,每个实体都具备唯一的标识,该标识就是实体的公钥,能促成在无须协商密码或交换证书情况下的安全通信,简化了系统管理的复杂性。表1对比了PKI与IBC认证系统进行身份认证时的密钥管理过程,并列举了基于两种机制实现的身份认证方案。可供选择的信息系统认证机制很多,然而如何选择稳定性好、可靠性高、为用户提供优质服务的认证机制至关重要。

3 信息服务标识的生成和管理方案设计

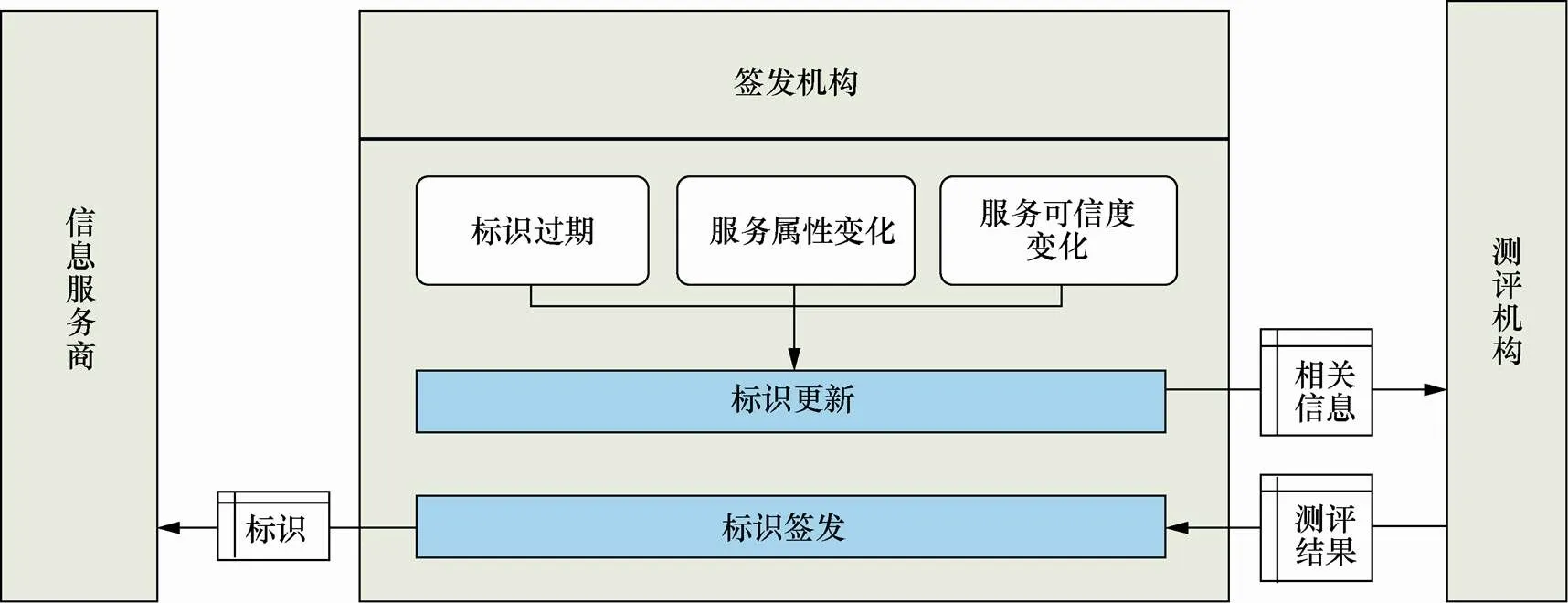

本节针对信息服务细粒度和动态监管的需求,提出一种面向服务监管的信息服务标识的生成和管理方案,如图2所示。本方案涉及的主体包括信息服务商(SP,service provider)、签发机构(IA,issuing authority)和测评机构(AA,assessment authority)。在本方案中,信息服务商可以向签发机构提出标识请求,待其身份验证通过后,签发机构将相关信息转发给测评机构;测评机构对该信息服务进行测评,并将测评结果返回给签发机构;签发机构对该信息服务签发信息服务标识,并将标识发送给信息服务商。用户获取所使用信息服务的标识,通过签发机构的标识动态管理模块进行标识检索和标识验证。此外,签发机构的标识动态管理模块还支持标识更新和标识撤销功能。

3.1 标识格式

信息服务标识中,签发机构通过签发信息服务标识对信息服务类别、服务可信度、服务等级、服务商身份等进行明确标注,使监管更加全面,便于用户了解信息服务的基本信息,更好地选择和使用信息服务。信息服务标识满足唯一性、机密性、信息完整性和不可否认性。

表 1 PKI认证与IBC认证系统对比

图 2 信息服务标识的生成和管理方案框架

Figure 2 The framework of the information service identity generation and management mechanism

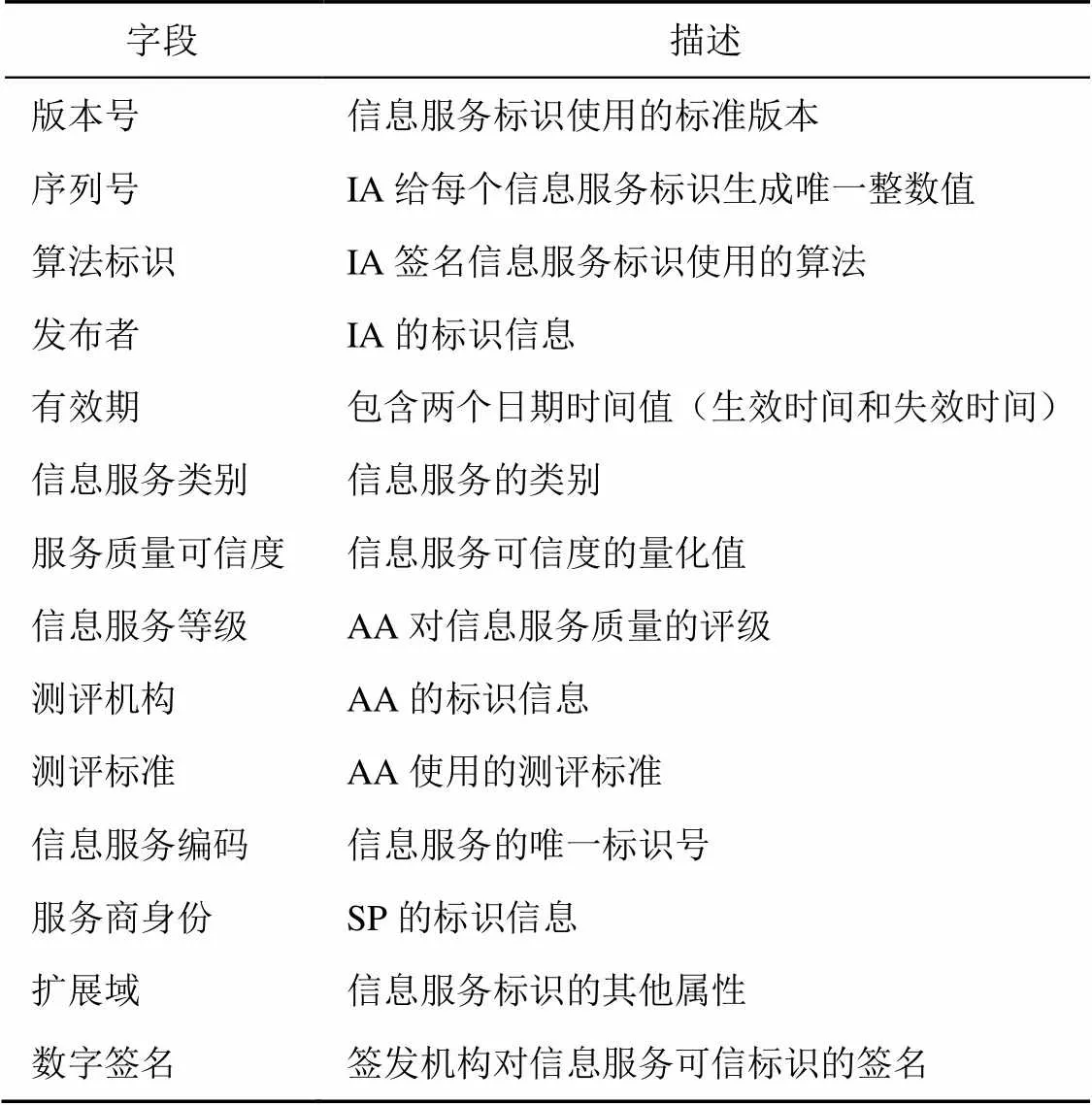

面向多维业务属性的信息服务标识定义为多元组:Tag={版本号(V,version),序列号(SN,serial number),算法标识(AI,algorithm identifier),发布者(IA,issuing authority),有效期(Val, validity),信息服务类别(CS,C-service),服务质量可信度(QoS,QoS-credibility),信息服务等级(GS,G-service),测评机构(AA,assessment authority),测评标准(AS,assessment standard),信息服务编码(ID-S,ID-service),服务商身份(ID-SP,ID-service provider),扩展域(Exten,extensions),数字签名(DS,digital signature)}。信息服务标识的格式如图3所示,表2列出了信息服务标识的字段描述。

表2 信息服务标识的字段描述

图3 信息服务标识的格式

Figure 3 The format of the information service identity

3.2 信息服务等级的测评

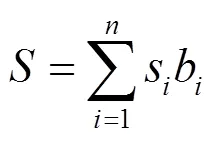

传统的身份认证机制,如数字证书,可以鉴别服务实体的真实身份并保证用户访问信息服务资源的合法性,但服务实体身份的真实性并不能保证信息服务的高质量,用户从证书中无法获取服务质量等信息。本文方案提出的信息服务标识中引入信息服务等级字段用于标识信息服务的质量,并使用层次分析法确定信息服务等级。层次分析法[23]是一种解决多指标综合性问题的经典方法,将多指标的复杂问题分解为相互关联的组成因素,根据元素间的隶属关系获得层次结构,最终得到各元素的权重值。

表3 相对权重值的赋值和含义

表4 随机一致性指数RI的数值

(3)判断矩阵通过一致性检验后,计算得到判断矩阵的标准化特征向量

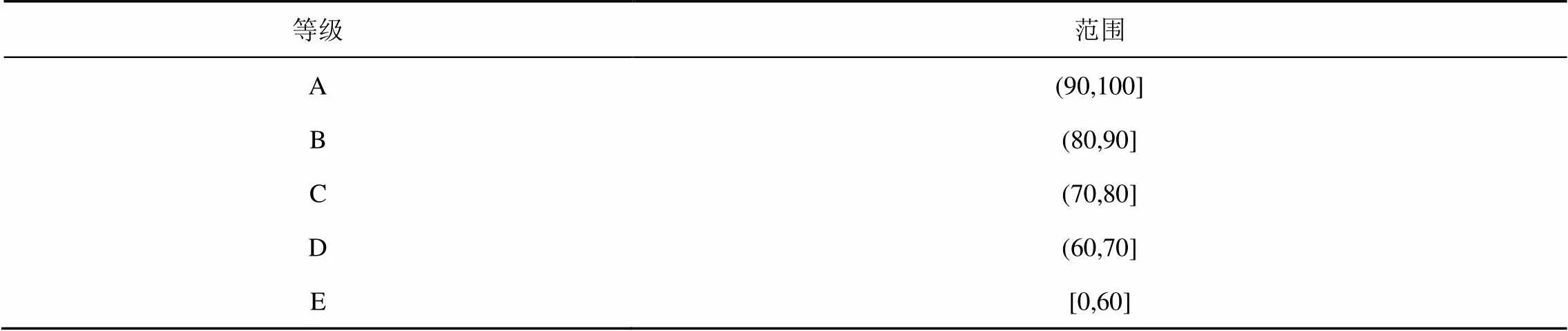

根据综合评分对应的等级所属范围,如表 5所示,确定信息服务的等级。

表5 信息服务等级分级标准

3.3 信息服务标识的生成

信息服务标识的生成涉及的参与方包括信息服务商、测评机构和签发机构。生成信息服务标识的流程(如图4所示)具体如下。

第1步:申请。信息服务商向IA提交信息服务标识请求,包括服务商公钥、信息服务名称等相关信息及相关证明材料。标识请求结构参考PKCS#10证书申请结构[24]。

图4 生成信息服务标识的流程

Figure 4 The flow of the information service identity deployment generation

第2步:验证。IA验证服务商公钥,检查服务商拥有与标识请求中发送的公钥相对应的私钥,即检查私钥的拥有证明。验证通过后,IA将信息服务的相关信息以及证明材料转发给AA。

第3步:服务测评。AA验证服务商材料,检查服务商的营业记录、历史文件和信用证明的真假;根据一定的测评标准对信息服务的类别和等级进行测评,并将测评结果发送给IA。

第4步:标识签发。IA对信息服务标识所需的所有字段进行必要的验证,使用SHA-256算法对Tag的所有字段计算摘要,如式(3)所示。

3.4 信息服务标识的动态管理机制

为实现对信息服务的持续性监管,信息服务标识的动态管理机制支持标识检索、标识验证、标识更新、标识撤销功能。

(1)标识检索和标识验证。用户使用信息服务时,可以检索相应的信息服务标识,验证标识的签名和有效性,即验证标识是否属于相应的信息服务商,验证标识是否有效,是否被撤销。

(2)标识更新。信息服务的时效性、属性和可信度变化都会触发标识更新,签发机构对该信息服务重新签发标识,标识更新流程如图5所示。在信息服务标识中,信息服务质量、可信度以及服务等级是动态变化的。在图2所示的框架中,服务质量可信度管理子模块实际为一个专家库,其中包括信任模型和信任更新算法,信息服务质量可信度变化较大时触发标识更新机制,测评机构对信息服务进行重新评级,签发机构对信息服务重新签发标识。

图5 信息服务标识更新流程

Figure 5 The flow of the information service identity update

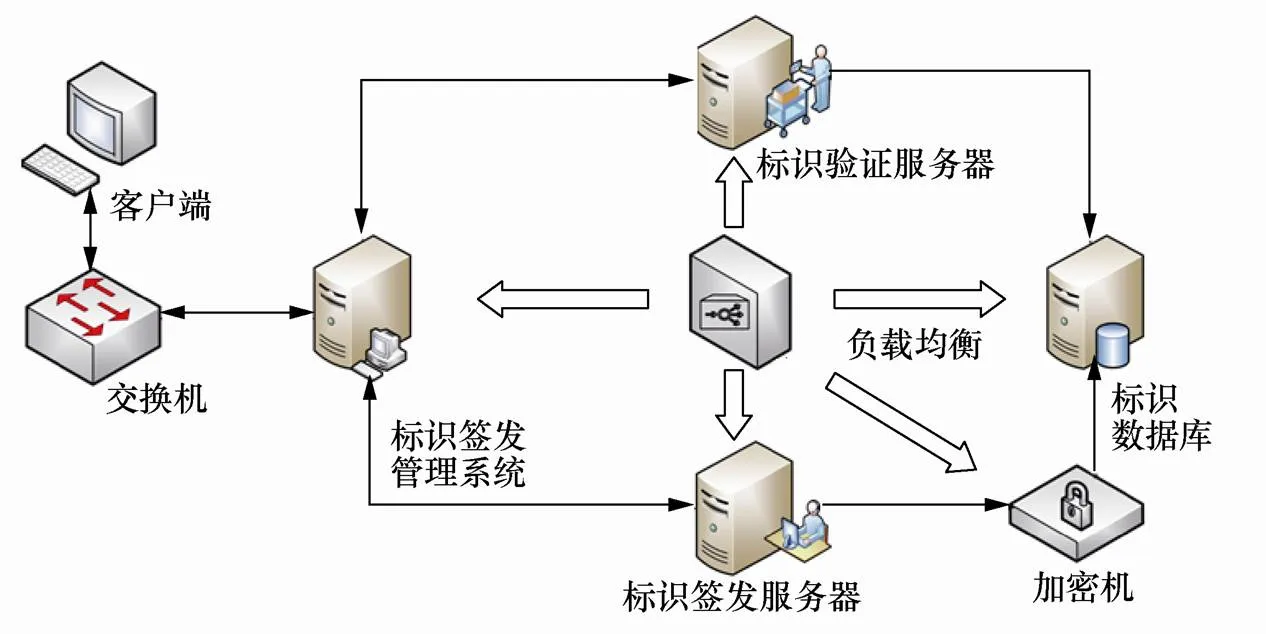

图 6 系统部署的拓扑结构

Figure 6 The structure of system topology

(3)标识撤销。当标识失效时(如超过有效期,服务商自行撤销,置信度降至阈值以下),需要对标识进行撤销处理。撤销的信息服务标识会存放在标识撤销列表中。

4 系统实现

在信息服务标识签发管理系统的仿真环境中,服务器使用JDK 1.8、MySQL 5.7和Apache tomcat 8,系统部署的拓扑结构如图6所示。

信息服务商通过客户端向标识签发管理系统请求标识签发服务,标识签发服务器签发标识后将标识通过客户端发送给信息服务商,同时对标识进行加密处理并保存在标识数据库中。信息服务标识的示例如图7所示。

图7 信息服务标识的示例

Figure 7 A example of the information service identity

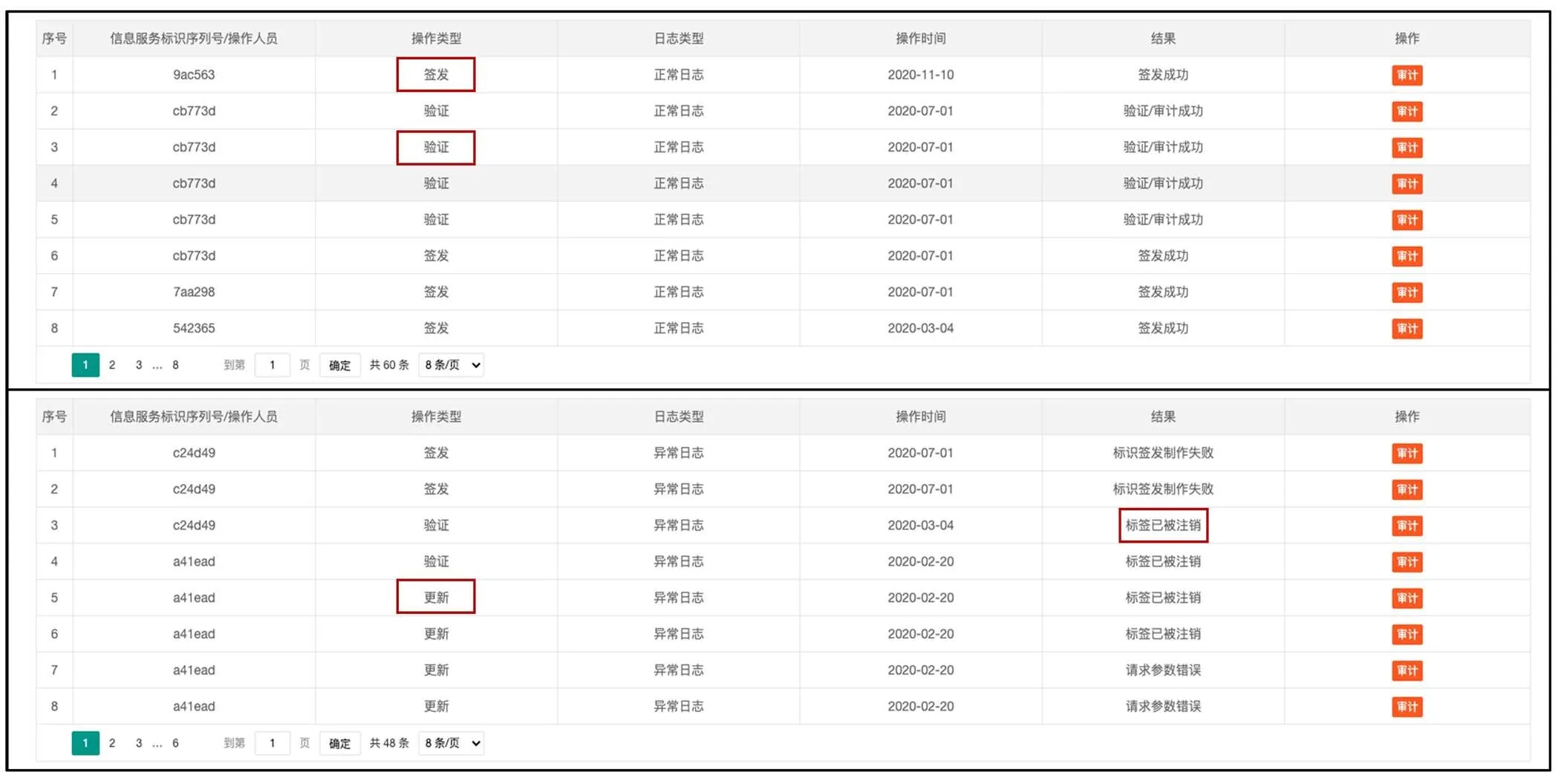

用户可以通过客户端向标识签发管理系统请求标识验证服务,标识验证服务器通过查询标识数据库中的相应记录来验证标识是否有效。图8为信息服务标识正常日志和异常日志的示例,本标识签发管理系统可以实现对信息服务标识全生命周期的管理,包括标识签发、标识验证、标识更新和标识撤销。

5 结束语

基于当前针对信息服务的细粒度动态监管需求,本文提出了一种面向服务监管的信息服务标识生成和管理方案。方案从信息服务类别、服务等级、服务质量可信度等多角度定义了一种信息服务标识格式,实现了对信息服务细粒度属性信息的认证。除基本功能(标识检索、验证和撤销)外,方案还支持标识更新的功能,当信息服务时效性、服务属性和可信度变化时进行标识更新,实现信息服务的动态持续性监管需求。

图8 信息服务标识日志示例

Figure 8 A example of logs of information service identities

[1] 魏伶俐, 张淑霞, 晏杰, 等. 国际电子签名立法状况介绍[C]//信息社会档案学理论与实践. 2006: 8.

WEI L L, ZHANG S X, YAN J, et al. Introduction to legislation of international electronic signature[C]//Theory and Practice of Archival Science in Information Society. 2006: 8.

[2] 国际电子商务立法[J]. 国际化工信息, 2005(7): 47.

International electronic commerce legislation[J]. Global Chemical Information, 2005(7): 47.

[3] PEARCE G, PLATTEN N. Promoting the information society : The EU directive on electronic commerce[J]. European Law Journal, 2000, 6: 363-378.

[4] 互联网信息服务管理办法[J]. 信息安全与通信保密, 2001, 1: 36-37.

Measures for the administration of Internet Information Services[J]. China Information Security, 2001, 1 : 36-37.

[5] GB∕T 35287-2017. 信息安全技术网站可信标识技术指南[Z].

GB∕T 35287-2017. Information security technology-Guidelines of trusted identity technology for website[Z].

[6] 魏宗秀. 基于X.509 身份认证协议的研究[J]. 信息安全与通信保密, 2008, 11: 54-57.

WEI Z X. A research based on X.509 authentication and its usage[J]. Information Security and Communications Privacy, 2008, 11: 54-57

[7] 余秦勇. X. 509 V3证书格式及语义[J]. 通信技术, 2001, 6: 20-23.

YU Q Y. The form and semantic description of X.509 V3 certificate[J]. Communications Technology, 2001, 6: 20-23.

[8] 杨萍. Kerberos的安全性分析及其认证模式的研究与改进[D]. 天津: 天津理工大学, 2015.

YANG P. Security analysis of Kerberos and research and improvement on the authentication scheme[D]. Tianjin: Tianjin University of Technology, 2015.

[9] KUMAR D, WANG Z, HYDER M, et al. Tracking certificate misissuance in the wild[C]//IEEE Symposium on Security and Privacy. 2018: 785-798.

[10] 张婕, 王伟, 马迪, 等. 数字证书透明性CT机制安全威胁研究[J]. 计算机系统应用, 2018, 27(10): 232-239.

ZHANG J, WANG W, MA D, et al. Overview on security issues of certificate transparency[J]. Computer Systems & Applications, 2018, 27(10): 232-239.

[11] LI B, LIN J, LI F, et al. Certificate transparency in the wild: Exploring the reliability of monitors[C]//ACM SIGSAC Conference on Computer and Communications Security. 2019: 2505-2520.

[12] 吴涛. 基于PKI技术的CA系统研究及其数字证书管理的实现[D]. 武汉: 武汉理工大学, 2004.

WU T. The research on CA system based on PKI technology and the implementation of management of digital certificat[D]. Wuhan: Wuhan University of Technology, 2004

[13] 钱思杰, 陈立全, 王诗卉. 基于改进PBFT算法的PKI跨域认证方案[J]. 网络与信息安全学报, 2020, 6(4): 37-44.

QIAN S J, CHEN L Q, WANG S H. PKI cross-domain authentication scheme based on advanced PBFT algorithm[J]. Chinese Journal of Network and Information Security, 2020, 6(4): 37-44.

[14] LU Z, LIU W, WANG Q, et al. A privacy-preserving trust model based on blockchain for VANETs[J]. IEEE Access, 2018, 6 : 45655-45664.

[15] FU P, LI Z, XIONG G, et al. SSL/TLS security exploration through X.509 certificate’s life cycle measurement[C]//IEEE Symposium on Computers and Communications. 2018 : 652-655.

[16] LINN J. Trust models and management in public-key infrastructures[J]. RSA laboratories, 2000, 12.

[17] 彭华熹. 一种基于身份的多信任域认证模型[J]. 计算机学报, 2006, 29(8): 1271-1281.

PENG H X. An identity-based authentication model for multi-domain[J].Chinese Journal of Computers, 2006, 29(8): 1271-1281.

[18] 杨宇, 谭平嶂, 李镭, 等. 基于标识的跨域认证系统研究[J]. 信息安全与通信保密, 2009, 8: 193-195.

YANG Y, TAN P Z, LI L, et al. Identity-based authentication system in multi trust domain[J]. Information Security and Communications Privacy, 2009, 8: 193-195

[19] WU L, WANG J, CHOO K K R, et al. An efficient provably- secure identity-based authentication scheme using bilinear pairings for Ad hoc network[J]. Information Security Technical Report, 2017, 37: 112-121.

[20] 林俊燕, 张兆雷, 袁智伟. 物联网中基于IBC的认证加密机制研究[J]. 信息安全与通信保密, 2020, 8: 95-101.

LIN J, ZHANG Z, YUAN Z. Research on authentication encryption mechanism based on IBC in internet of things[J]. Information Security and Communications Privacy, 2020, 8: 95-101.

[21] 许盛伟, 郭春锐, 李新玉. 基于多方共管的IBC改进密钥管理方案[J]. 计算机应用与软件, 2020, 37(8): 314-317.

XU S W, GUO C R, LI X Y. IBC improved key management scheme based on multi-party co-management[J]. Computer Application and Software, 2020, 37(8): 314-317.

[22] 黄仁季, 吴晓平, 李洪成. 基于身份标识加密的身份认证方案[J]. 网络与信息安全学报, 2016, 2(6): 32-37.

HUANG R J, WU X P, LI H C. Identity authentication scheme based on identity-based encryption[J]. Chinese Journal of Network and Information Security, 2016, 2(6): 32-37.

[23] SAATY R. The analytic hierarchy process-what it is and how it is used[J]. Mathematical Modelling, 1987, 9(3): 161-176.

[24] RFC 2986. PKCS#10 : Certificate request syntax specification version 1.7[S]. 2000.

Information service identity generation and management scheme for service supervision

LI Xiang1, WANG Hao1, LIU Qiange1, WANG Chao2, MAO Jian1, LIU Jianwei1

1. School of Cyber Science and Technology, Beihang University, Beijing 100191, China 2. Beijing Certificate Authority Co., Ltd., Beijing 100080, China

While information services have a significant impact on economic and social development, it also brings a series of security challenges. Realizing fine-grained, continuous, and dynamic supervision of information services has become the top priority of information service management. Traditional static identity authentication and management mechanisms, are difficult to meet the continuous monitoring requirements for information service entities and service quality. An information service identification generation and management scheme for service supervision was proposed. It defined an information service identification format from multiple perspectives such as information service category, service grade, and service quality credibility. It used the analytic hierarchy process to evaluate information services and designed a dynamic management of information service identification. The scheme can meet the needs of issuance and fine-grained dynamic management of information service identification for multi-dimensional business attributes.

information service, trusted identity, trust assessment, dynamic management

TP309

A

10.11959/j.issn.2096−109x.2021055

2020−11−14;

2021−01−20

毛剑,maojian@buaa.edu.cn

国家重点研发项目(2017YFB0802403);北京市自然科学基金(4202036);国家自然科学基金(U173315,61571010,61871023)

The National Key R&D Program of China (2017YFB0802403), The Beijing Natural Science Foundation (4202036), The National Natural Science Foundation of China (U1733115, 61571010, 61871023)

李响, 王浩, 刘千歌, 等. 面向服务监管的信息服务标识生成与管理方案[J]. 网络与信息安全学报, 2021, 7(5): 169-177.

LI X, WANG H, LIU Q G, et al. Information service identity generation and management scheme for service supervision[J]. Chinese Journal of Network and Information Security, 2021, 7(5): 169-177.

李响(1996− ),女,河南辉县人,北京航空航天大学硕士生,主要研究方向为信任模型。

王浩(1995− ),男,黑龙江哈尔滨人,北京航空航天大学硕士生,主要研究方向为物联网安全。

刘千歌(1997− ),女,新疆克拉玛依人,北京航空航天大学硕士生,主要研究方向为物联网安全。

王超(1980− ),男,贵州贵阳人,主要研究方向为非对称密码算法。

毛剑(1978− ),女,江苏溧水人,博士,北京航空航天大学副教授、博士生导师,主要研究方向为Web安全和物联网安全。

刘建伟(1964− ),男,山东莱州人,博士,北京航空航天大学教授、博士生导师,主要研究方向为密码学与网络安全。