浅析访问控制技术在山西地震行业网中的应用

2021-04-22陈存田

陈存田

摘要:随着网络技术的高速发展,各行业系统领域都已建成较为成熟系统网络。在网络系统的使用过程中,系统漏洞、网络攻击等网络安全问题问题日渐突出。以山西省地震局行业网外联单位区域为例,通过运用ACL访问控制技术从OSI七层模型的网络和传输层面解决该区域的安全授权访问需求,以保證山西地震行业网安全有序运行提供必要的技术手段。

关键词:访问控制列表(acl);网络安全控制;山西地震行业网

中图分类号:TP393 文献标识码:A

文章编号:1009-3044(2021)08-0228-02

1 概述

随着网络技术的高速发展,各行业系统领域都已建成较为成熟系统网络,基本实现了办公网络化。与此同时在各行业系统网络的运行使用过程中各种安全问题日益凸显,如何安全健康的使用网络成为各行业领域网络运维人员高度关注和急需解决的问题。既要防止未经授权的非法访问数据入侵内部Intranet,也要防止各行业系统领域主机未经授权访问外部网络造成的信息泄密等。路由器作为网络互连的网络通信设备,在路由器的相关接口上运用ACL访问控制技术可以很好地解决此类非授权的非法访问,从而起到有效保护网络的作用。ACL访问控制技术适用于所有路由协议,通过在路由器中运用此种技术可以起到网络安全访问、网络流量控制等作用。对于企业政府等行业在不增加防火墙安全设备的前提下,不失为一种安全可行的解决方案。

2 ACL的概述

ACL全称访问控制列表(Access Control List),是由一个或者多个用于报文过滤的规则组成的规则集合。常用在路由器或交换机接口的指令列表,用来控制端口进出的数据包的技术。

2.1 ACL的基本原理

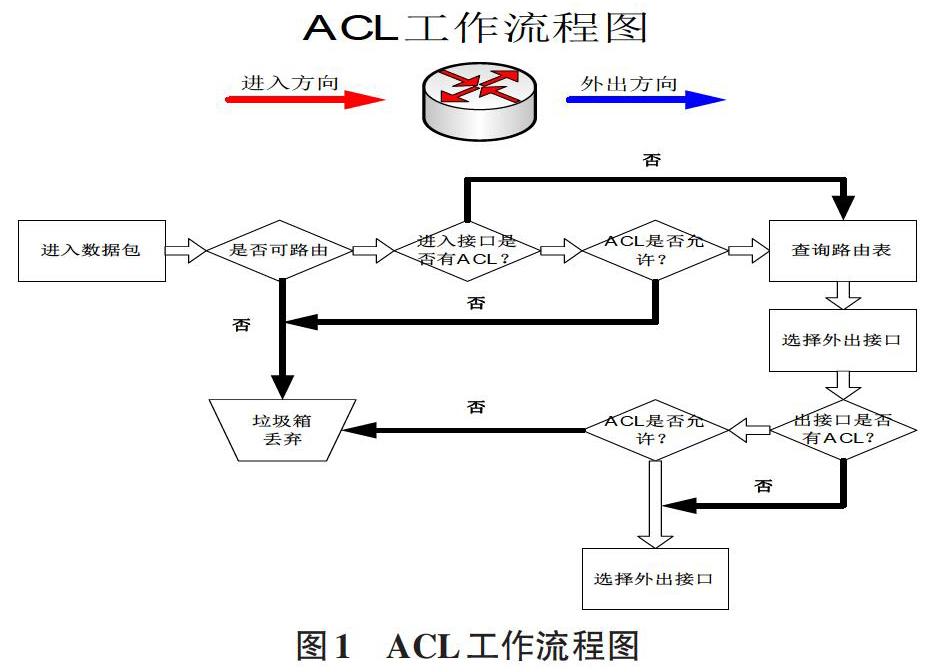

ACL主要使用包过滤技术,其主要工作于OSI七层模型中的网络层和传输层。通过读取进出路由器或者交换机端口数据包头中的源地址、目的地址、源端口号、目的端口号、协议类型等信息,来达到对数据包的过滤控制。ACL过滤技术是按照事先定义好的访问控制列表集合中的规则顺序执行,具体详见下图ACL工作流程图。

2.2 ACL的功能

网络中的结点分为资源结点和用户结点两大类,其中资源结点提供服务或数据,而用户结点访问资源结点所提供的服务与数据。ACL的主要功能就是一方面保护资源结点,阻止非法用户对资源结点的访问;另一方面限制特定的用户结点对资源结点的访问权限。概括起来主要有以下四点主要功能:

(1)ACL可以限制网络流量,提高网络性能;

(2)ACL提供对通信流量的控制手段;

(3)ACL是提供网络安全访问的基本手段;

(4)ACL可以在路由器或者交换机端口处决定进出该端口的数据被转发或丢弃。

2.3 配置ACL的基本原则

ACL访问控制列表在各厂商设备中的运行规则各有不同。相同的是都是顺序从上至下执行列表集合,根据语句中描述的条件去匹配数据包,一旦匹配上就结束本次执行过程不再继续向下执行剩余语句。不同的是访问控制列表的语法运用规则不同。有的是除非允许,全部禁止,有的是除非禁止,全部允许。

2.4 访问控制列表的分类

目前ACL访问控制列表的分类有两种,标准ACL和扩展ACL。

标准ACL是基于数据包的源地址进行过滤,使用的numer编号范围2000-2999。扩展ACL是基于数据包源地址、目的地址、协议类型及所使用的端口号进行过滤,使用的numer编号范围3000-3999。扩展acl在应用上更加灵活方便。各设备厂家系统软件中针对访问控制列表的语法语句略有不同,具体语法语句格式本文在本文中不进行详细叙述。本文以华为路由器ACL访问控制命令语法格式为例进行说明。

标准ACL访问控制语句:acl number (2000-2999)

配置标准ACL访问控制规则,允许源 IP 地址为 10.14.2.1的报文通过,并且通过命令查看列表类型。

[Sysname] acl number 2000

[Sysname-acl-basic-2000] rule 0permit source 10.14.2.1 0

[Sysname-acl-basic-2000] display acl 2000

Basic ACL 2000, named -none-, 1 rule,

ACL's step is 5

rule 0 permit source10.14.2.1 0 (5 times matched)

扩展ACL访问控制语句:acl number (3000-3999)

配置扩展ACL 访问控制规则,允许 10.14.2.0网段的主机向 10.16.5.0网段的主机发送端口号为80的TCP报文。

[Sysname] acl number 3000

[Sysname-acl-adv-3000]rule 0 permit tcp source 10.14.2.00.0.255.255 destination 10.16.5.00.0.255.255 destination-port eq 80

[Sysname-acl-adv-3000] display acl 3000

Advanced ACL 3000, named -none-, 1 rule,

ACL's step is 5

rule 0 permit tcp source 10.14.2.0 0.0.255.255 destination 10.16.5.0 0.0.255.255 destination-port eq www (5 times matched)

3 ACL访问控制技术实例应用

山西省地震局为中国地震局与山西省政府双重领导的管理体制,承担山西省防震减灾政府行政管理职能。省政府设立山西省防震减灾领导组作为防震减灾协调领导机构,组长为省政府分管副省长;领导组办公室设在省地震局,履行防震减灾公共管理与社会服务职能;震时领导组自动转为省政府抗震救灾指挥部,省地震局履行指挥部办公室职责。为保证领导组成员单位之间信息共享联动协同工作,目前领导组成员单位全部通过租用营运商专用电路建立与省地震局网络互联互通。

山西地震行业网经过三个“五年计划”的发展建设,目前已经形成区域中心(省中心)--综合台站、市局汇聚节点--无人值守台站的三级网络构架的组网模式。

第一层为区域中心(省中心),负责全省地震行业数据的汇集交换与处理,上连中国地震台网中心,下连至汇聚层的省内11个地市地震局信息节点和省局直属的地震台站信息节点。

第二层为汇聚层,主要由山西省各地市地震局节点和省局直属台站节点组成,除承担本节点的信息服务任务外,同时承担三级节点的汇聚任务。

第三层无人值守监测台站,包括测震台站、前兆无人值守台站、强震动台站。属于地震行业数据产出的最前端,产出数据通过租用电信运营商专用电路,传输至汇聚层。

区域中心(省中心)处于网络架构的最顶层。

防震减灾领导组成员单位通过租用电信运营商PTN专线方式与省地震局建立网络互联,实现数据共享。随着近年来区域中心业务的不断增加,网络规模及结构都出现了变化,经过调研分析,重新划分了外联单位接入区域功能,明晰该区域与我局互连网络边界。在不增加防火墙等安全设备的前提下,在外联单位区域接入核心交换机9306接口G2/0/16配置ACL访问控制策略,明确成员单位授权访问资源。

3.1 ACL访问控制策略制定原则

防震减灾领导组成员单位接入区域原接入方式较为简单,成员单位通过租用电信运营商的PTN专用线路接入山西省地震局区域中心網络。通过划分三层vlan方式为其分配IP地址,完成与省地震局区域中心网络的互联互通。这种接入方式缺点是每个成员单位都单独占用一个vlan地址段,在成员单位侧互连设备只为一台普通工作主机,通过广泛调研及技术论证在不增加防火墙等安全设备的前提下,我局技术人员重新调整这部分区域接入方式,将原来每个单位占用一个VLAN IP地址段统一调整成统一的IP地址段即10.14.200.X ,同时在核心交换机9306 G2/0/16 接口上部署访问控制策略,成员单位只能访问我局服务资源区域即10.14.2.X段的主机,其他未授权资源区域全部禁止访问。

具体的访问控制策略如下:

(1)明确授权访问的地址及授权访问区域。

acl number 3001

rule 5 permit ip source 10.14.200.0 0.0.0.255 destination 10.14.2.0 0.0.0.255

rule10 deny ip

(2)过滤限制敏感端口及病毒端口等。

acl number 3000

rule 0 deny tcp destination-port eq 5554

rule 1 deny tcp destination-port eq 9996

rule 2 deny tcp destination-port eq 135

rule 3 deny udp destination-port eq 135

rule 4 deny tcp destination-port eq 137

rule 5 deny udp destination-port eqnetbios-ns

rule 6 deny tcp destination-port eq 138

rule 7 deny udp destination-port eqnetbios-dgm

rule 8 deny tcp destination-port eq 139

rule 9 deny udp destination-port eqnetbios-ssn

rule 10 deny tcp destination-port eq 593

rule 11 deny tcp destination-port eq 4444

rule 12 deny tcp destination-port eq 8998

rule 13 deny tcp destination-port eq 445

rule 14 deny udp destination-port eq 445

(3)定义数据流分类及行为关联两组访问控制策略,匹配感兴趣数据流。

ACL number 3000 、ACL number3001

traffic classifier wailiandanwei operator or precedence 30

if-matchacl 3001

traffic behavior wailianguize

traffic policy wailian

classifierc_deny behavior b_deny

classifierwailiandanwei behavior wailianguize

(4)运行策略至路由器G2/0/16接口

interface Vlanif2200

descriptionwailiandanwei

ip address 10.14.200.253 255.255.255.0

vrrpvrid 200 virtual-ip 10.14.200.254

vrrpvrid 200 priority 105

interface GigabitEthernet2/0/16

descriptionTO_boda-SWitch-tieluju-shengjunqu-gaopaolv

port link-type access

port default vlan 2200

traffic-policywailian inbound

port-mirroring to observe-port 1 both

(5)測试结果

在外联单位区域配置主机终端IP地址10.14.200.8登录10.14.2.100 门户网站IP地址正常访问,通过ping命令测试其他网段地址及互联网地址均无法访问。

4 总结

通过重新规划设置外联区域运用ACL访问控制技术实现了成员单位的安全接入,使省中心局域网区域划分更加合理边界更加清晰。从网络安全的角度看,实现了对我局授权资源的安全访问,保护了整网的安全有效运行。但是ACL访问控制技术只能过滤网络层和传输层面对进出网络设备的数据包进行过滤,还需联动配合其他网络安全设备才能全方位多层面地对进出网络的数据包进行全面的分析过滤,实现对我局网络资源访问的安全可信访问。

参考文献:

[1] 王达.华为路由器学习指南[M].北京:人民邮电出版社,2014.

[2] 莫林利.使用ACL技术的网络安全策略研究及应用[J].华东交通大学学报,2009,26(6):79-82.

【通联编辑:光文玲】