全方位掌控Windows 7/10 系统

2021-01-06北京许咏利

■ 北京 许咏利

编者按:笔者在进行企业网络管理时发现有很多难以管理系统的情况,经过实际摸索,解决了系统问题并提高了企业网络管理能力。

现在面临两个问题:1.防止非管理员修改系统设置;2.禁止非允许的程序运行安装和联网。

笔者的有办法是:使用Windows 多账户分级管理功能和本地安全策略中applocker、高级防火墙策略(第三方插件辅助)和纯第三方USB 管控插件。以一台新装完Windows 系统的办公电脑为例:

第一步:防止非管理员修改系统设置。开机进内置Ad 管理员账户,为使用电脑的员工新建来宾用户,命令格式为:

新建一个名为officeus er 的账户,并将它归入来宾组。

在计算机管理→本地用户账户的图形界面里设置其密码”永不过期”。

注销进入新建的账户,大部分系统设置被固定无法修改:网卡休眠项直接消失,但网卡双工模式和速度还能修改,设置不当又会导致断网。看来设备管理器的根节点程序mmc.exe 必须禁用。

但来宾账户下无法禁止软件的安装。

特别注意的是:网管在内置Ad 下,要正确的安装软件。因为软件安装路径会影响到applocker 策略的部署。大型办公软件安装在C:Program Files (x86) 下,但某些有写入需要的软件则应该装在C:userpublic (AppData) 目录下,因为非管理员账户无权对Program Files(x86) 目录进行写入操作,会造成软件运行异常。而安装在C:userpublic(AppData)目录下通用性好,一次安装各个账户都能使用(公用),在目录安全属性中给officeuser 增加对其修改和写入的权限也很顺利。(如果想把软件安装到C:userofficeuser (AppData) 下还需要切换到officeuser 账户下操作,操作繁琐)。

第二步:禁止非允许程序的运行。

回到内置Ad 账户:运行→secpol.msc →应用程序控制策略→applocker。下面至少有三个类型的规则,每个大项目下分别创建默认规则并稍加修改来构建我们自己的规则。

1.可执行规则针对exe和com 文件

(1)ad 允许运行一切程序。(在三个类型下都有这一项,简称公共项)

(2)允许officeuser 运行位于Windows 文件夹中的所有应用程序,但在Windows目录内例外拒绝以下“路径名称的程序”添加。如果你是用浏览文件按钮来寻找程序,最后程序的路径中会有系统变量出现,若直接复制程序绝对路径和名称,并确定,最后只显示程序绝对路径。Guests 对Windows 目录无权写入,改不了程序名称,所以放心用路径条件。

以下程序应该被例外拒绝:计算机管理的根节点程序c:windowssystem32mmc.exe

注册表编辑器c:windo ws egedit.exe 或regedt3 2.exe

命令行c:windowssyst em32cmd.exe 及c:window ssystem32 WindowsPowerS hell*

像mmc.exe 虽然在系统目录中有多个,但只要添加完c:windowssystem32下这个后再添加其他不同路径但同名的程序时系统会提示已重复。

(3)允许officeuser 运行位于程序文件,程序文件(x86)目录下的程序。

(4)别忘了安装在C:us erpublic (AppData) 下的杀软程序,右击空白处点新建规则:允许officeuser运行“数字签名为腾讯并且产品名称为电脑管家的程序”(腾讯电脑管家安装目录里有众多exe 文件,好在它们有相同的产品名称)。

具体操作是在新建规则中的权限那选发布者,点浏览选中电脑管家的主程序(QQPCTray.exe,) 把纵轴上的指针向上推到“产品名称的位置”,指针下的两项内容都变成“*”。

当然也有产品名是电脑管家权限雷达的,在多建一个规则就行。

在这个路径下officeus er 已被授予写入和修改权限(这些软件运行需要写入数据到它的安装目录),用路径名称来控制已不安全:它可以先把合法程序放入回收站,再把非授权程序改为合法程序名,从而突破封锁。而“发布者”则可以精准检查数字签名、产品名称、文件名和版本号。这样更有效杜绝了非授权程序的运行。

2.Windows 安装规则:只留公共项这一条。

3.脚本规则:只留公共项这一条。

4.Windows 10 中多了个封装规则:也只留公共项。

5.启用规则

右击applocker →属性→三个“已配置强制规则”都勾选,“确定”。

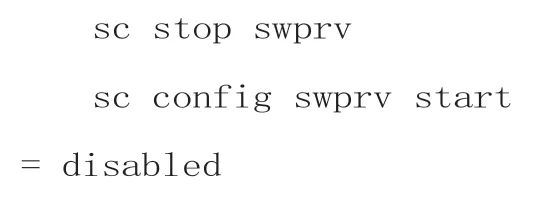

开启相关服务:sc con fig AppIDSvc start= auto注意=与 auto 之间有一个空格,否则报错。

sc start AppIDSvc

但到Windows 10 下就只能修改注册表来更改服务的状态:HK-LMsystemcurren tcontrolsetservicesAppIDSvc 找到右侧start项,“=2”表示自动启动,“3”手动启动,“4”禁用停止,“0,1”无意义。

6.备份和部署规则

右击applocker,导出策略,另存为扩展名为XML 的文件。

备份完的策略导入到其它电脑后首先要修改各个规则所针对的用户,改成新电脑上的来宾用户和管理员。规则内路径项使用系统变量通用性就较强,使用绝对路径的就要看看能否符合新电脑的实际情况了。

第三步:禁止非允许程序联网(内置Ad 下):Windows 系统自带防火墙( 简称wfw) 对非允许程序只禁止入站,而出站却放行,存在隐患。所以我们使用一个第三方增强插件来提高它的安全性和易用性,插件名为”Malwarebytes Windows Firewall control6.1”,下文简称为“(wfw-c)”。

笔者用的是绿色版,存放在Windows 目录下即可(特别提醒:applocker 可执行规则中也要禁止officeuser运行这个插件,否则来宾用户就能关闭防火墙。具体操作是在Windows 目录中例外拒绝并且新建一条发布者的规则来拒绝其运行。)

wfw-c 设置项目全在左侧的一竖列上。

配置文件项中过滤(阻止非允许程序的出站数据)并勾选“自动还原为中过滤在一分钟后”。

通知项选禁用。 选项下空置自动启动,防止officeuser 修改防火墙设置。

规则项下选择“同时创建出站和入站规则,以方便操作”。

最重要的是左下角的“管理防火墙规则”:在这里选择“增加允许的程序”。这个功能的优点是exe 文件和dll 文件都能支持,还能一次性多选。这点对网络打印机驱动尤其重要,惠普网打驱动就全是dll 文件。

一部分网打驱动会安装在C:Windowssystem32spoolDRIVERSx643 目录下,全选并确定。

查找方法:设备和打印机→选中打印机→打印服务器→驱动→属性。

还有一部分在C:Progr am Files (x86) 或Program Files 或ProgramData 这三个目录下,在这三个目录里找与打印机品牌名相同的子文件夹,其下也有exe 和dll文件,这些文件也要归入“允许程序列表”中,这样才能正常的打印和扫描。

第二部分具体位置可从网打驱动在桌面或开始→所有程序中新建快捷方式的属性中找到线索。

接着用此功能给其他应用软件配置出入站的权力。只不过对应用程序一般只添加其安装目录下的exe 文件即可(一定包含主程序exe文件)。dll 忽略不计,大量针对dll 的审核会严重影响速度。这点和applocker 是一样的。应用软件的卸载,报错,更新程序也可以考虑禁止其联网。

浏览器插件也要重视,比如OA 网站的office 和flash 插件用友金蝶的JAVA插件和网银插件以IE 为例→internet 选项→管理加载项→显示所有加载项:右击加载项详细信息中会有路径和文件名信息。

一般安装在Windows 目录的syswow64 或system32下或者C:program file(x8 6)下的某个目录,有的还安装在c:user 具体用户名appdate下。

有时officeuser 还要访问一些内网的共享文件夹,共享打印机。需要接受网管的远程协助。这类系统功能首先要确保网卡属性中勾选了“MS 网络客户端和MS 文件和打印机共享”。

其次在控制面板→Wind ows 防火墙→允许列表中勾选“文件和打印机共享、远程协助、远程桌面”这三项并且只勾选这三项下属的公用位置(wfw 与wfw-c 两者是双向同步的)。然后在wfw-c 规则列表中删除这三项“非公用位置”的条目。

最后配置的结果是wfw启用,入站出站状态都是“禁止非允许”网络位置是公用。

该插件也支持配置后策略的导出,可以方便部署到其他电脑。

wfw-c 插件正常工作的基础是其目录下“wfcs.exe 文件运行后所生成的显示名为Windows Firewall Control 的服务”。

网管在内置Ad 下为方便调试时可禁用该服务来彻底关闭wfw-c 插件。

因为即使把它调为无过滤+取消自动还原,有时它还是会自动变为中过滤,从而影响调试。

结束调试后再开启该服务并重启电脑即可。

另外,对于存有保密资料的电脑还可以使用“USB Flash Drives Control”对U 盘进行限制(由usbc.exe和usbcs.exe 构成,和wfw-c同属一个开发商)。

它支持三种模式:

1.识别U 盘并读取文件;

2.写入数据到U 盘;

3.允许U 盘上的exe 文件被执行。

这三种模式可以同时生效(不限制),也可以只启用你需要的功能。

该程序也应禁止office user使用。(和wfw-c放一起,Windows 目录例外拒绝-浏览文件夹)。

最后是加固和保护步骤:完成设置后再确认一下内置AD 有密码保护,并且永不过期。

运行命令Start netpl wiz 设置两个账户登录时都必须输入密码才行。

然后运行系统还原制作还原点( 运行前请确认Windows 更新服务已停禁,电脑管家自保护+自启动都关闭,再右击小图标退出电脑管家)。制作还原点成功之后禁用相关服务来防止该还原点被覆盖。

还要清除“开机启动顺序菜单中的USB 选项”防止对win-Ad 密码的破解,在BIOS 设置中找到USB 支持设为部分初始化(只认键盘、鼠标) 或将USB Emulation改为disable 再设置一个BIOS-Ad 密码,防止员工更改BIOS 选项,如果可能的话机箱加锁防止抠电池。

至此使用logoff 命令注销Ad,可以将电脑交给员工使用了。