基矢编码协议安全性及抗干扰性研究

2020-12-10卢利锋吴海洋

卢利锋,吴海洋,黄 兴,刘 云

(1.全球能源互联网研究院有限公司,北京 102209; 2. 国网江苏省电力有限公司,南京 210029;3. 国网辽宁省电力有限公司,沈阳 110006; 4. 安徽问天量子科技股份有限公司,安徽 芜湖 241000;5.电力智能传感技术及应用实验室,北京 102209)

0 引 言

量子密钥分配技术[1]是量子信息最为成熟的技术,而安全性是量子密钥分配技术的核心问题。物理和密码学家们早期关注的重点是量子密钥分配的协议安全性,目前大部分量子密钥分配协议在普适相干攻击下的安全性已经得到了完整证明[2-3]。但量子密钥分配系统在实际应用中存在着诸多问题,如实际应用的是弱相干态光源而非单光子源、量子态编解码器存在衰减与损耗和红外单光子在探测器门控模式下完成工作等[4-9]。近年,国内外学者已注意到这些实际器件的非理想特性会影响和弱化密钥的安全性。

在以往的BB84量子密钥分配协议中,基矢的选择被用来作为对基的信号,而随机编码的经典比特和测量结果被用来作为最终的安全密钥。但基于测量结果的量子密钥系统容易受到探测效率不一致性的攻击。清华大学的Ma提出了基于基矢编码的量子密钥分配协议[10]。相比原始的BB84协议,基于基矢编码的量子密钥分配协议不涉及硬件变换,只需对数据的后处理进行调整。该协议不仅能关闭量子密钥分配协议的检测效率漏洞,且还能使系统对不完美单光子源攻击的抵抗能力更强。

1 协议原理与实现流程

相比于BB84协议,基矢编码协议在随机数的应用上没有变化,但协议效率有所降低,对于密钥的选取由测量结果变为了基矢信息。在具体的协议过程中,基矢编码协议仍旧采用X和Z基两种基矢,基矢的编码情况为:Alice,Z→1,X→0;Bob,Z→0,X→1。

协议的具体执行过程如下:

(1) Alice选取一个单光子源,该光源有0、45、90和135 °4个等概率制备角偏振光。从所选取的光源中随机产生一个量子比特串。

(2) 通过量子传输信道,Alice根据生成的二进制数列制备单光子态发送给Bob。

(3) Bob从预选的测量基集合中选取测量基,并测量所接到的量子比特串。

(4) Alice和Bob利用经典辅助信道来传递测量结果,并将结果进行比较。

(5) 根据测量结果传输的错误率分析是否有窃听者Eve的存在。

(6) Alice和Bob保留测量结果和基矢选择都不同的项,把基矢选择作为原始密钥保留。

(7) 对结果进行纠错处理。

(8) 对纠错后的结果进行保密加强处理,并获取安全密钥。

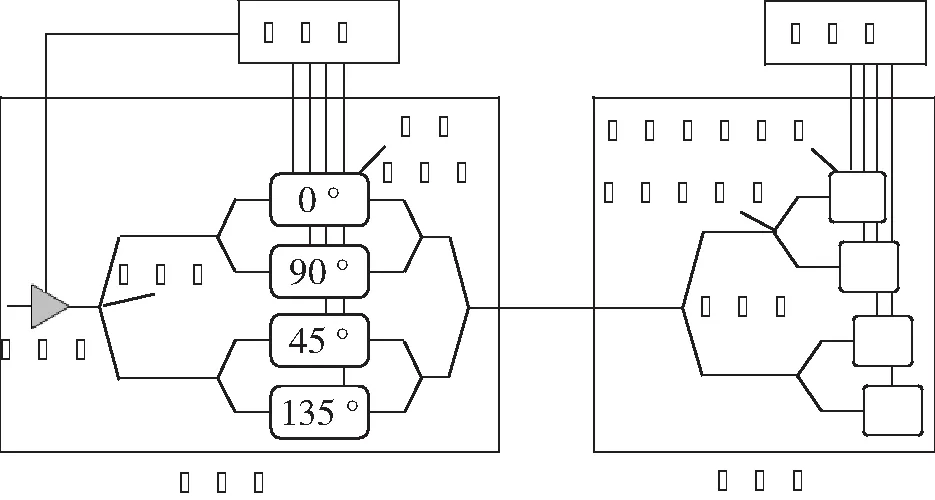

基矢编码协议的实现流程如表1所示,实验装置如图1所示。

表1 基矢编码协议实现流程

图1 基矢编码协议实验装置图

发送方利用激光器和强度调制器随机制备一种量子态:0、45、90和135 °角偏振光。经过信道传输后,量子态到达接收方进行测量,接收方利用分束器和偏振分束器随机选择水平基矢Z或对角基矢X,随后量子态进入单光子探测器进行测量并得到测量结果。双方随后公布测量结果,且保留基矢信息作为密钥。

2 协议抗攻击干扰性分析

为了系统地分析基矢编码协议的性能,本文将从协议流程、随机数使用和协议效率3个方面进行分析。

协议流程方面,BB84和B92协议都是选择测量结果作为初始密钥,而基矢编码协议将基矢的选择作为初始密钥。BB84和基矢编码协议的发送方Alice都使用了两组4个正交量子态,而B92协议只使用了两个非正交量子态。

随机数使用方面,当编码nbit的量子态时,BB84协议在发送方需要使用2n个随机数分别选用基矢和量子态,在接收方需要使用n个随机数选择测量基矢,因此总共需要3n个随机数。基矢编码协议在随机数的使用方面与BB84协议相同,也需要3n个随机数。而B92协议在发送方需要使用n个随机数选择编码量子态,在接收方需要使用n个随机数选择测量基矢,即共需要2n个随机数。

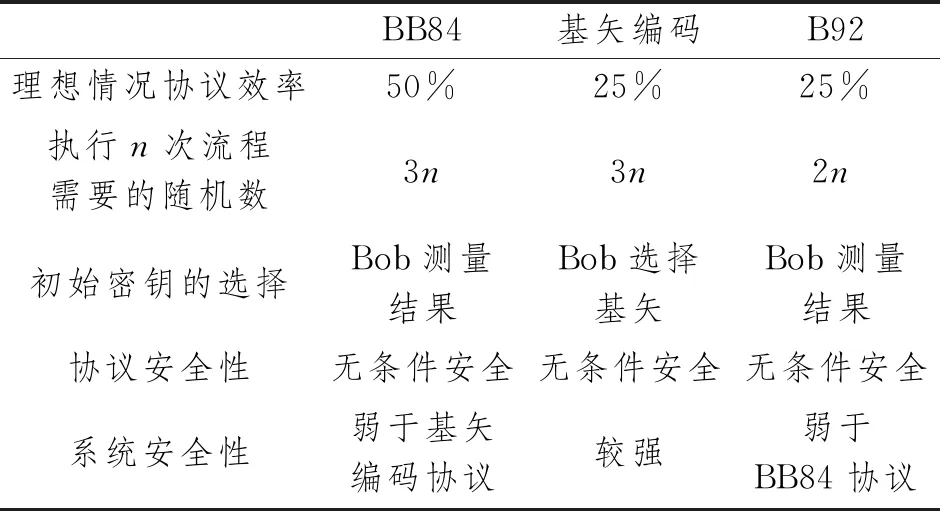

协议效率方面,在理想状态下(没有信道衰减和完美单光子源),BB84协议对基需要丢弃一半基矢不一致的情况,因此协议的效率为50%;基矢编码协议需要对比测量结果,测量结果一致和不一致的概率分别为75%和25%,由于基矢编码协议需要保留基矢不一致的情况,因此协议的效率为25%;B92协议与基矢编码协议类似,需要对比测量结果,因此其协议的效率也为25%。具体对比情况如表2所示。

表2 BB84、B92和基矢编码协议的对比分析

为了分析协议的安全性及抗干扰性,本文利用截取重发攻击和分束攻击两个实际攻击模型考查协议的安全性。这两种攻击模型是目前对量子密钥分配(Quantum Key Distribution,QKD)系统威胁最大的攻击模型,因此可以度量不同的协议在这两种攻击模型下的安全性。若攻击模型引入的误码率较低,则表征协议的安全性较好。下面我们对不同协议在截取重发攻击和分束攻击下引入的误码率给出定量的分析。

在截取重发攻击中,Alice随机发送一个量子态,不妨假设为|→>。当Eve用X基测量时随机得到|↘>或|↗>中的一个,假定为|↗>,则Eve重新制备一个相同的量子态发送给Bob。当Bob也选用X基测量时,密钥被保留,且没有引入误码。当Bob选择Z基矢作为测量基矢时,会随机产生|→>和|↑>两种量子态,当为|↑>时,密钥被保留且引入误码;当为|→>时,被舍弃。此时,误码率为33.33%。Eve进行攻击时,在BB84协议中引入的误码率为25%,在基矢编码协议中引入的误码率为33.33%,高于BB84协议。在通信过程中,基矢编码协议更容易发现窃听者Eve的存在,作废此次通信。所以基矢编码协议更能抵抗截取重发攻击。

在分束攻击中,窃听者Eve伪装成信道衰减,截断单光子只允许多光子通过,且多光子脉冲中的单光子量子态是完全相同的。窃听者Eve从每个多光子态分流并储存一个光子,发送一个量子态给Bob,在Alice和Bob完成对基过程后,再对保留的光子进行测量。这样Eve将得到与接收方完全一致的原始密钥信息,并且不引入误码。

在基矢编码协议中,当Alice制备的量子态与Bob的测量结果相匹配时,丢弃;不匹配时,保留。由于不能获得基矢信息即初始密钥信息,Eve随机选择基矢来测量自己保留的信息,之后与Alice和Bob公布的测量结果进行比较,进而确定自己的基矢选择是否正确。

两光子状态下的光子数分束攻击(Photon Number Splitting Attack, PNS):基矢编码协议中,Eve能从Alice和 Bob双方经典通信中获得测量结果的全部信息,但不能直接得到基矢的信息。Eve可随机选择基矢后进行测量获取结果与Bob相比较,判断基矢的选择是否正确从而来确定密钥。当Eve选择与Bob不同的基矢时,Eve的测量结果与Bob确定不同;当Eve选择与Bob一样的基矢时,他有50%的可能得到与Bob相同的测量结果,而还有50%的可能是得到和Bob不同的测量结果。因此,Eve的测量结果与Bob不同的概率为0.75,相同的概率为0.25。当Eve测量结果与Bob不同时,以概率1得到正确基矢,此时误码率为0。当 Eve测量结果与Bob相同时,以概率0.5得到正确基矢,即误码率为50%,因此Eve的误码率为12.5%。

3光子及以上状态下的PNS:利用态区分攻击,基矢编码协议是不安全的。

在分束攻击中,BB84协议完全无法抵抗,Eve可以获得全部的信息,且不引入误码;两光子状态下基矢编码协议中,Eve攻击时引入了12.5%的误码率,在3光子及以上的状态下是不安全的。所以基矢编码协议在分束攻击下的安全性也优于BB84协议。

3 结束语

本文主要对BB84、B92和基矢编码3种协议进行了对比,并且研究了两种简单的攻击模型,对BB84和基矢编码协议进行了攻击比较。在理想信道条件下,BB84协议的协议效率高于B92和基矢编码协议。在截取重发攻击和分束攻击模型下,BB84协议的安全性低,其在截取重发攻击中误码率低于基矢编码协议,无法抵抗分束攻击。而基矢编码协议能更好地发现截取重发攻击和抵抗分束攻击。在长距离量子保密通信系统中,当线路衰减较大时,技术上截取重发攻击更容易实现,采用基矢编码协议将可以提高系统的安全性。