5G网络下物联网设备身份认证的研究

2020-11-30鞠兴忠

鞠兴忠

1前言

物联网技术以其特有的功能和优势在智慧城市、智能交通以及工业生产中都具有广泛且深入的应用[1]。在物联网的应用中包含着以智能化为主的物物相连的网络架构, 根据目前学术界对于物联网的普遍研究,可将物联网定义为3个结构层次。(1) 感知层是物联网中最基础的部分,主要负责数据信息的感知于采集。(2) 网络层是实现数据信息传输的重要通道, 也是确保物联网传输技术得到稳定应用的主要支撑技术。(3) 应用层是结合不同的功能需求,借助平台与服务来处理信息数据, 保证功能需求得以实现。

目前物联网技术早已经被应用在人们的工作与生活中, 并能充分满足各个领域的实际需求,大大改变了工业行业方式和人们生活方式。随着5G技术的应运而生,能够在最大限度上促进物联网的发展,对于物联网的发展将起到巨大的推进作用。

2物联网发展的机遇与挑战

5G技术主要在两方面进行革新, 一是扩大覆盖范围, 二是提升网络容量。按照计划能够在人口密集区为用户提供1 Gbps用户体验速率和10 Gbps峰值速率。所谓的扩大覆盖范围就是有更强的信号,提供更优质的网络体验。提升网络容量可以实现多设备大数据共享, 最直接的感受就是个人网速更快。这两项技术改善的最直接效果就是无论人们在何处, 都能使用移动宽带, 而且更快更稳定[5]。

5G网络技术将使“万物物联”成为现实。5G采用的是大规模天线阵列、超密集组网、新型多址、全频谱接入技术, 用来满足各种场景化的需求。大连接物联网,这也是5G“万物互联”的基础。5G的大连接容量是每平方公里100万台设备的连接,根据3GPP的定义,也就是说5G允许每平方公里至少有100万台设备无时无刻不在连接。

目前,5G技术愈发成熟,国内已启动5G试点,即将全面商用,将加速推动物联网发展[2],物联网产业面临巨大的发展机遇。与此同时,数以亿计的设备接入物联网,针对基础网络、终端设备、用户数据的安全攻击持续增多,安全问题已成为制约物联网健康发展的重要因素。抓住5G和物联网发展的战略机遇,构建以密码为基础的安全可控技術体系,是系统解决物联网安全问题、在新一代信息技术浪潮中实现换道超车的必由之路。

3物联网身份认证方式研究

5G来临,物联网将面临新的安全挑战,包括新的业务应用带来的安全挑战、网络IT化带来的安全挑战、多接入技术带来的安全挑战、更高隐私安全保护要求等。身份认证是基于可信的身份确认过程,实现对于物联网设备的可信认证以及对于操作者身份的可信确认,从而确定该用户对物联网资源是否具有相应的访问和使用权限,进而是物联网系统的访问控制策略能够可靠、有效的执行。可信的身份认证是确保物联网行业应用快速、健康发展的基础。

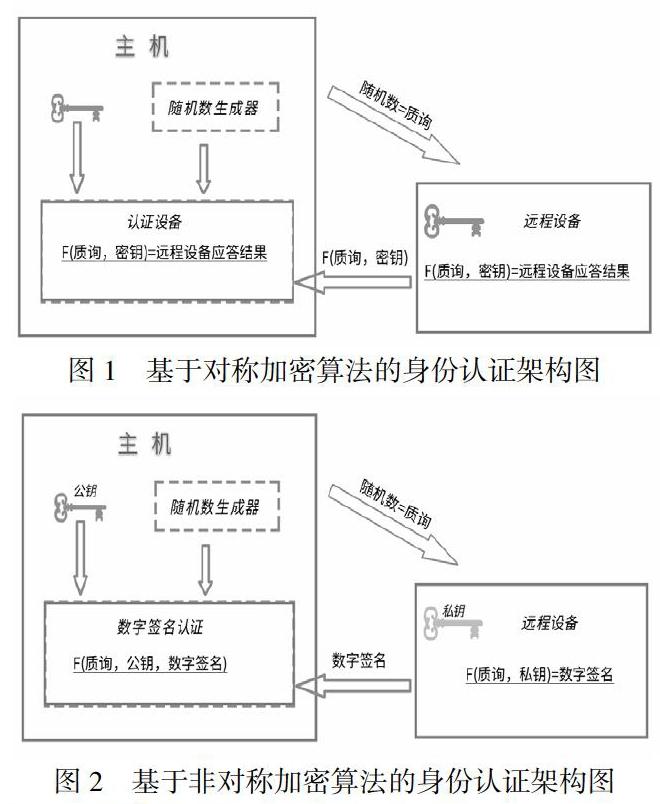

目前在身份认证领域采用较多基于加密的握手应答的方式来进行身份认证根据加密的类型,可以大致分为两类,一类是基于对称加密算法的身份认证,另一类是基于非对称加密算法的身份认证。

对称加密算法的加密和解密使用的密钥是相同的,通讯双方需要都知道这个密钥,收到通讯数据后用这个密钥来解密数据。对称加密安全认证也同样依赖于共享密钥。主机和被认证设备持有相同的密钥。当主机与设备进行身份认证时,主机向设备发送一个随机数,即质询。设备计算一个数字签名,该签名是密钥和质询的函数,并发送回主机。主机执行相同的运算并对结果进行比较。如果两项计算结果一致,则设备通过安全认证(如图1所示)。

与对称加密算法不同的是,非对称加密算法的加密和解密使用的是一对不同的密钥。基于非对称加密的安全认证同样也依赖于两个密钥:公钥和私钥。只有被认证的设备知道私钥,而公钥可透露给希望对设备进行安全认证的任何一方。与上文对称加密安全认证中讨论的方法相同,主机先向设备发送一个随机数,即质询。设备根据质询和私钥计算得出数字签名,并将数字签名发送给主机(如图2所示)。但此时,主机使用公钥对数字签名进行验证,验证一致后,完成身份认证。用于计算数字签名的函数拥有特定数学属性是非对称加密安全认证的关键。非对称加密算法中最常用的函数是RSA算法和ECDSA算法。同样,设备也在不泄露密钥情况下提交了自己知道密钥的证明。

45G网络下物联网身份认证发展的新趋势

目前物联网身份认证采用较多的认证方式都是基于中心化的网络架构。采用中心化的模式虽然支持小规模的物联网网络,随着大数据和物联网的结合, 物联网中海量数据的存储和处理面临巨大的安全挑战。同时伴随着海量设备的接入,采用中心化的物联网认证模式的弊端也日益显露出来。

利用区块链去中心化的特点可以改善数据存储中心化、物联网结构中心化的现有状态, 减少物联网对中心结构的依赖, 防止由于中心结构的损坏导致的整个系统的瘫痪。在区块链网络中, 没有中心化的节点或管理结构, 大量节点构成了一个去中心化的网络,网络中各项功能的安全维护取决于网络中所有具有安全维护能力的节点。各个节点之间没有管理机制, 每个节点之间都是平等的。每个节点都有对完整数据库信息的记录。当一个节点收到另一个节点传来的数据时, 该节点会验证另一个节点的身份信息。如果验证成功, 就将它所接收到的信息广播到整个网络。区块链网络中数据的验证、存储、维护和传输等过程都是基于分布式系统结构实现的, 采用数学方法而不是中心机构建立节点之间的信任, 因此区块链技术对于物联网的中心化结构有较好的优化作用。

参考文献:

[1]冯晓东, 韩增辉, 边朝伟. 物联网在智能交通中的应用研究[J]. 网络安全技术与应用, 2019, 218(02):99-101.

[2]王宇轩. 国家5G网络现状及发展[J]. 电子技术与软件工程, 2018, No.131(09):17-18.