无线传感网络中的自适应入侵检测算法

2020-08-25苏明

苏 明

(北京开放大学,北京 100081)

0 引言

无线传感网络(wireless sensor networks, WSNs)已在多个领域内广泛使用[1-2],如智能家居、智能电网等。WSNs 中的传感节点,能够感知应用环境中的异常事情,因此可以利用节点的感知能力,来检测异常事情,例如在智能家居的安防中,可以用红外传感节点感知异常物体入侵。

现存的多数入侵检测算法都依赖数据挖掘算法[3-5]。尽管它们在入侵检测方面有较好的性能,但是基于传感网络的监测系统,仍容易遭受网络攻击。因此,有效的入侵检测系统(intrusion detection system, IDS)非常关键,通过IDS 可以避免数据受已知和未知攻击。

通过检测异常活动,提高网络安全[6]是部署IDS 的根本目的。计算智能,包括机器学习、模糊逻辑、人工神经网络等均是识别网络流量中异常活动的有效策略。IDS 就是通过二值分类,区分正常行为和入侵行为。

文献[7]通过实时自适应模型产生(adaptive model generation, AMG)结构,实施基于数据挖掘的IDS 系统。文献[8]对基于异常的IDS 进行分析,提出基于博弈理论的入侵检测系统。

为此,本文针对基于WSNs 应用的环境监测系统,分析了在感测数据融合阶段的已知和未知的入侵行为,然后提出自适应的入侵检测(adaptive intrusion detection, AID)系统。

在 AID 中,利用2 类机器学习子系统对数据进行处理:①误用检测子系统(misuse detection Subsystem, MDS);②异常检测子系统(anomaly detection subsystem, ADS)。MDS 能够有效地检测已知攻击,ADS 能够检测未知攻击。所谓已知攻击是系统已掌握了攻击特点的攻击;未知攻击是指系统对攻击特点并不了解的攻击。

MDS 通过随机森林分类器检测已知攻击。它先通过训练数据,获取攻击模型,然后利用未来感测流量,识别入侵行为。而 ADS 是通过优化的DBSCAN 分类器,来检测未知攻击:先依据训练数据获取正常模型(非攻击模型),再利用模型识别未知攻击。

实施入侵检测的关键在于,如何决定子系统的融合数据流,例如文献[9]提出簇结构的混合入侵检测系统(clustered hierarchical hybrid-intrusion detection system, CHH-IDS),CHH-IDS 就是通过分析数据流对入侵检测准确率的影响,达到提高准确地检测入侵。本文提出的 AID 系统,可以连续地跟踪每个子系统的接收操作特征(receiver operating characteristics, ROC),再结合ROC 的奖惩机制,自动调整给每个子系统转发的融合数据比例来完成入侵检测。

1 预备知识

1.1 基于权重函数的簇结构

引用簇化的网络结构。假定网络有N个簇,每个簇由c个传感节点。在每个簇内,簇头(cluster head,CH)负责融合簇内传感节点所转发的数据。一旦融合完毕,CH 就将数据转发至中心服务器,如图1 所示。

图1 系统模型

AID 系统引用基于权重的簇头产生机制[10],给每个节点定义 1 个簇头权重,具有最低权重的节点成为簇头。具体而言,令iW表示传感节点si的权重,其定义为

1.2 数据融合

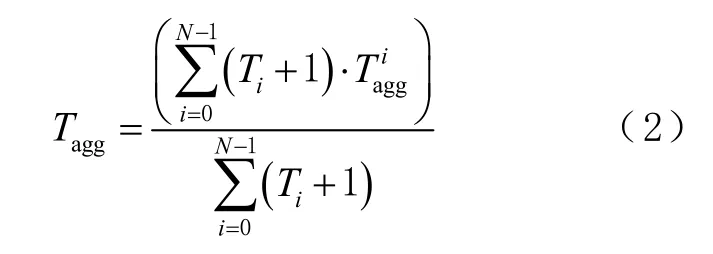

每个簇头融合其簇内传感节点的数据,然后将融合的数据传输至信宿。AID 系统引用文献[11]的数据融合算法。通过计算融合节点的信任值,其定义为

式中:Tagg为融合节点的信任值;Ti为si的信任值;为融合节点与节点si间的信任值;N为簇内的传感节点数。

2 AID 系统

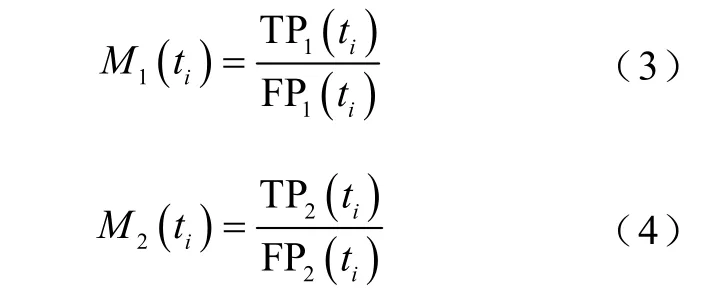

AID 系统旨在跟踪 MDS 和 ADS 子系统中ROC 的变化,并调整向它们转发感测数据的比例[12]。引用真假率评估ADS 和MDS 检测入侵的性能,即:

单一时刻点的真假率并不能准确地反映 AID和MDS 系统的检测入侵性能。为此,利用一段时间Δt观察真假率。AID 和 MDS 系统在Δt时间内的的真假率的计算方法为:

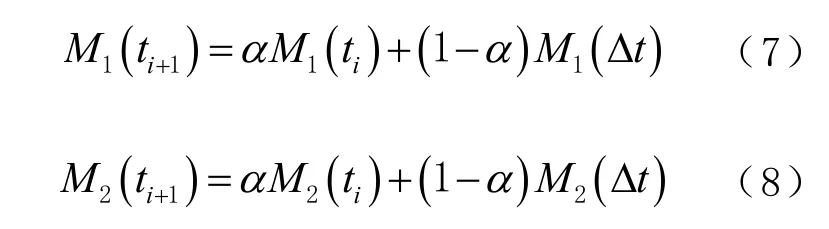

用真假率表述系统的 ROC。为了能准确地跟踪真假率的变化情况,下1 个时刻的真假率包含当前时刻的真假率和时间段Δt内的真假率。AID 系统和 MDS 系统在时刻ti+1的真假率的计算方法为:

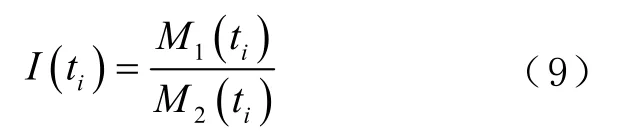

除了每个子系统的ROC 行为,AID 系统跟踪2 个子系统(ADS 和 MDS)在任意时刻ti的平均ROC,即

对于任意时刻ti,如果则表明ADS 子系统优先MDS 子系统,就增加向ADS 转发感测数据的比例。相反,如果MDS子系统优先 ADS 子系统,就增加向 MDS 转发感测数据的比例。

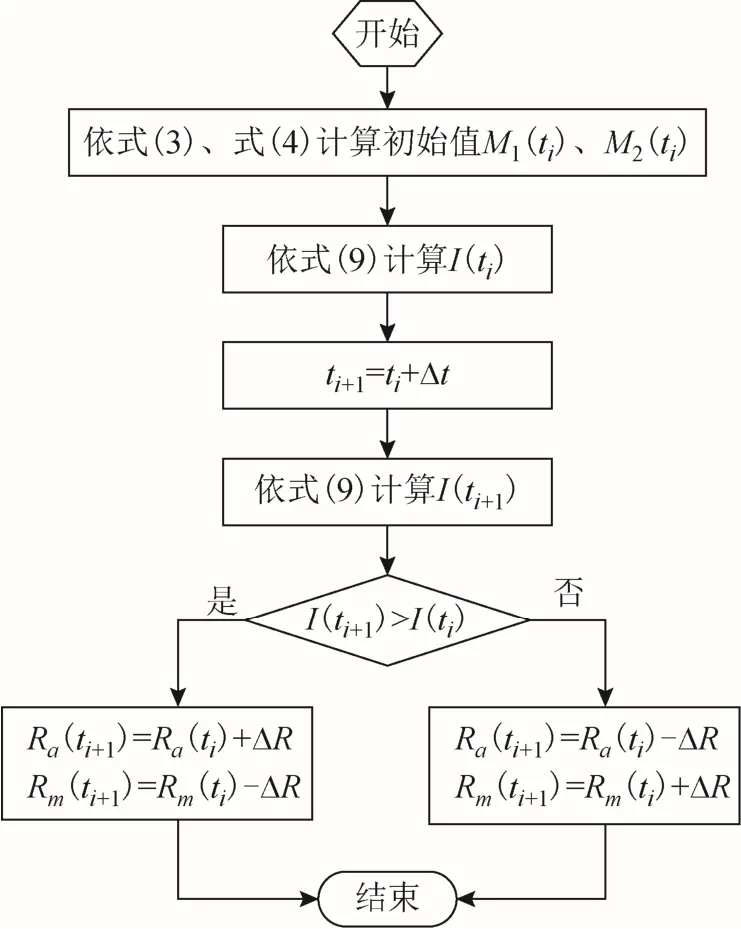

图2 AID 系统流程

3 实验与结果分析

为了更好地分析AID 系统,引用NS3 仿真器建立仿真平台。在100 m×100 m 区域部署20 个传感节点,将这些传感节点分成4 个簇。引用层次-动态源路由(hierarchical-dynamic source routing,HDSR)协议完成节点间通信。

引用数据挖掘的知识发现( knowledge discovery in data mining, KDD)CUP 1999 数据库,通过KDD CUP 1999 数据库评估AID 系统检测性能。并考虑4 类攻击:否认服务(denial of service,DoS)、端口(probe)攻击、远程用户攻击(remoteto-login, R2L)、提权(user-to-root, U2R)攻击。具体的仿真参数如表1 所示。

表1 仿真参数

3.1 准确率

准确率AR 表示分类的准确性,其定义为

式中:NTP表示将非入侵事件正确判断为非入侵事件的个数;NTN表示入侵事件正确判断为入侵事件的个数;NFP表示将非入侵事件错误判断为入侵事件的个数;NFN表示将入侵事件错误判断为非入侵事件的个数。

图 3 显示了 AR 随入侵率的变化情况,且ΔR=0.25。

图3 准确率随入侵率的变化情况

从图3 可知,AR 随入侵率的增加而下降。原因在于,入侵率越高,入侵者越多,检测难度越高,降低了准确率。相比于 CHH-IDS,AID 系统提高了准确率,AID 系统的准确率达到99 %以上。

3.2 检测率

AID 系统的检测率(detection rate, DR),反映了正确地检测入侵事件的概率,其定义为

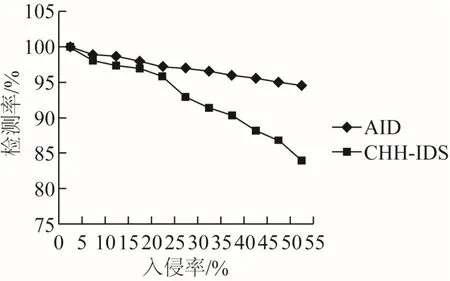

图4 显示了DR 随入侵率的变化情况。

图4 检测率随入侵率的变化情况

从图4 可知,入侵率的增加,降低了DR。但当入侵率为50 %,AID 系统的DR 仍达到95 %,远高于CHH-IDS。例如,当入侵率为40 %,AID 系统的DR 为 96 %,而 CHH-IDS 系统的 DR 只达到 88%。

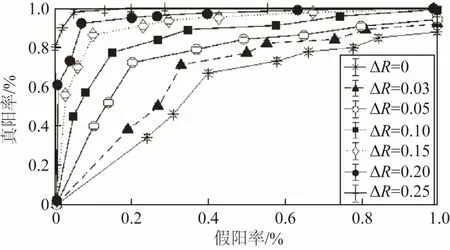

3.3 TP 性能

图5 显示了TP 随FP 的变化曲线,其反映了ROC 特性。从图 5 可知:当ΔR= 0时,TP 最低;而当时,TP 最高,即当ΔR=0. 25 时,能够获取最优的ROC 特性。

图 5 TP 随 FP 的变化情况

3.4 精确率曲线

精确率曲线反映了查准率(precision)随查全率(recall)的变化过程。其中查全率等于而查准率等于精确率越高(趋于1),性能越好。

图6 显示了ΔR值变化时的精确率曲线。

图6 精确率曲线

4 结束语

针对重要网络基础设施的监测问题,提出自适应检测AID 系统。AID 系统以簇化的WSNs 结构为基础,通过跟踪ROC 特征,调整转发至MDS 和ADS 2 个子系统的数据的比例,进而优化系统。仿真数据表明,提出的 AID 系统能有效地提高了入侵检测率,其准确率可达到99 %。