单位遭遇蠕虫类病毒攻击

2019-11-26江苏城乡建设职业学院江辉

江苏城乡建设职业学院 江辉

近期,笔者学校的服务器遭到一种未知的新型蠕虫类变种病毒的大范围攻击,大量Windows 服务器中毒,这次变种蠕虫病毒的攻击与以往的蠕虫类病毒攻击有较大改变,具体体现在两个方面,一是攻击策略新,它能精准找到服务器群进行跨网段攻击;二是传播速度快,危害大。

服务器中毒后的症状

中毒后,病毒在C:WINDOWSSYSTEM32DRIVERS目录下生成taskmgr.exe 和svchost.exe 这两个病毒文件。这两个文件是Windows系统文件,正常情况下它们的位置应该在c:windowssystem32 目录里,病毒文件伪装成与这两个正常系统文件同名,并将它们放置在c:windowssystem32drivers目录中(根据Windows 版本不同,有的存放在c:windowssyswow64drivers 目录中),因为与正常Windows 系统文件同名,我们在查看进程表的时候会误认为是正常进程,很难被发现。

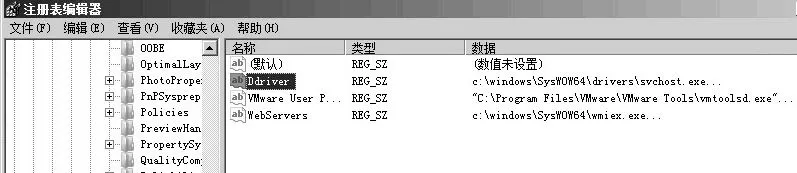

图1 病毒会添加Ddriver 和WEBSERVERS 两个启动项目

在c:windowssystem32目录中生成wmiex.exe、svhost.exe 这两个病毒文件供计划任务调用,正常的c:windowssystem32 目录中的系统文件是svchost,而这个目录生成的病毒文件是svhost,不仔细看很难分辩出来,还以为是正常的系统文件。

中毒后病毒会打开cmd 或powershell进程运行病毒,在注册表HKEY¬_LOCAL_MACHINESOFTWAREMICROSOFTWINDOWSCURRENTVERSIONRUN及 HKEY_LOCAL_USERSOFTWAREMICROSOFTWINDOWSCURRENTVERSIONRUN 中添加Ddriver 和WEBSERVERS 两个启动项目,在服务中添加Ddriver 服务,这么做的目的是为了开机或重启后启动病毒(如图1、图2 所示)。

图2 病毒会添加Ddriver 和WEBSERVERS 两个启动项目

在计划任务中,病毒会添 加Ddrivers、DnsScan、WebServers 这三个任务,这三个任务调用上文提到的病毒文件,无限期地每隔1 小时重复执行一次,启动病毒运行。

病毒的攻击策略

通过抓包分析,我们发现192.168.10.30 正在请求连接192.168.66.250(这是服务器群中的一台服务器)的445 端口,这是典型的蠕虫类病毒攻击。

为发现病毒的整个攻击轨迹,笔者重新启动192.168.10.30 这台电脑,首先将这台电脑与192.168.5.79 的电脑采用SMB 协议进行通信,访问192.168.5.79 的445 端口,看上去很像是蠕虫病毒攻击。但经过分析发现,192.168.5.79 设置了打印共享,192.168.10.30 访问192.168.5.79 的共享打印,属正常的通讯。

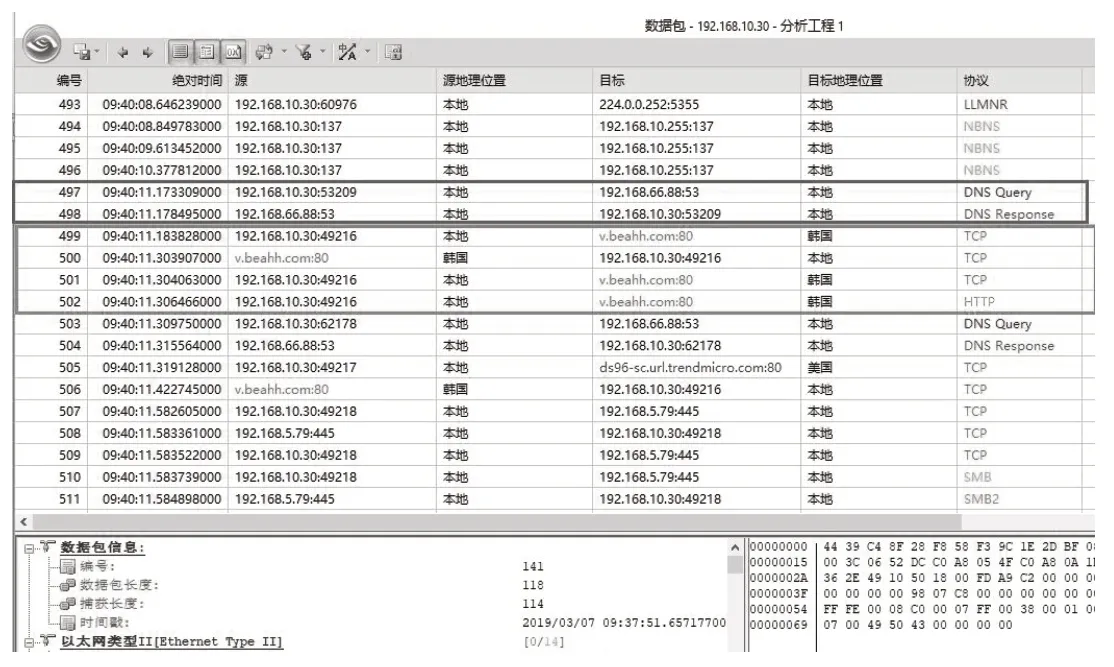

图3 病毒开始对域名服务器进行访问

然后,192.168.10.30开始对域名服务器192.168.66.88 访问,请求域名解析(如图3 上面边框部分)。至此,这些都是正常的访问。接着,这台电脑访问了v.beahh.com(如图3 下面边框部分)这个网址,并与这个地址采用HTTP 协议进行了数据传输。经查,这个网址的服务器位于国外,这是个木马地址,访问该地址的目的是下载攻击脚本,这样就可以随时采用最新的脚本进行攻击,这是与传统的病毒不同的地方。

下面病毒开始正式攻击,它先遍历中毒电脑所在网段(192.168.10 网段)的所有电脑,从1-254,尝试连接这些电脑的135 端口。

接着,又遍历66 网段的所有IP 地址的135 端口,从1-254。然后,又遍历192.168.5 网段所有IP 地址的135 端口。66 网段(访问域名服务器及杀毒软件服务器)和5 网段(访问打印机共享)都是刚才这台中毒电脑访问过的网段。

病毒开始遍历192.168.0 网段和192.168.1 网段,192.168.2 网 段、192.168.8 网段,10.0.0 网段、218.93.54 网段所有IP地址的135 端口。这些都是常用的局域网网段,其中218.93.54 网段是学校的公网IP 地址段。

扫描完135 端口后,病毒又继续扫描192.168.10、192.168.66、192.168.66.5、192.168.0、192.168.1、192.168.2、192.168.8 以及10.0.0 网段的445 端口和65533 端口。

当这些网段的135端口、445 端口、65533端口扫描完成后,病毒发现了192.168.10.31这台有漏洞,于是开始连接445 端口展开持续攻击。经查,192.168.10.31 是一台位于行政楼的一卡通工控机,它果然已经中毒。

综上所述,总结一下病毒攻击策略,病毒首先访问v.beahh.com 这个地址下载攻击脚本,然后扫描中毒电脑所在网段(即192.168.10网段)中所有IP 地址的135端口,之后扫描该电脑访问过的网段的135 端口,即192.168.5 网段(访问共享打印机),192.168.66 网段(域名服务器192.168.66.88),然后扫描192.168.0 网段、192.168.1 网段、192.168.2网段、192.168.8 网段及10.0.0 网段的135 端口。

为什么选取这些网段呢?因为这些都是最常用的内网网段,病毒选取这些网段,以最小的电脑资源消耗,达到最有效的攻击成果。135 端口扫描完成后,病毒开始扫描上述网段的445 端口及65533 端口,135 端口及445 端口都是蠕虫类病毒攻击的常见端口。

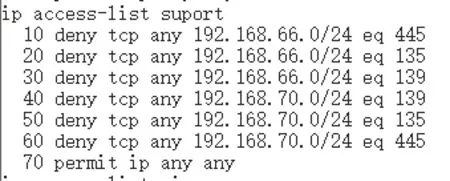

图4 配置交换机以阻止其他网段的病毒攻击

但65533 端口是TCP 协议中最后一个端口,并没有什么特别的含义,病毒为什么会扫描这个端口呢?笔者猜测这是病毒区分中毒机和未中毒机的方法,中毒后病毒会打开65533 端口,如果发现65533 端口打开,表明它已经中毒,病毒就不会再去攻击。

这些端口扫描完成后,病毒发现了有漏洞的电脑,即192.168.10.31,于是连接其445 端口进行攻击,后来查明192.168.10.31 是位于行政楼的一台充值用的工控机,它果然已经中毒。

为证实病毒会扫描中毒电脑访问过的网段,笔者将该电脑的DNS 改名为192.168.250.1,果然,它开始扫描250 网段。

病毒的查杀及防御

1.首先删除注册表中HKEY_LOCAL_MACHINESOFTWAREMICROSOFTWINDOWSCURRENTVERSIONRUN及 HKEY_LOCAL_USERSOFTWAREMICROSOFTWINDOWSCURRENTVERSIONRUN中的Ddriver 和WEBSERVERS 两个子键,以避免重启后运行病毒。

2.删除Ddriver 服务,以避免电脑启动后运行病毒。

3.在计划任务中删除 Ddrivers、DnsScan、WebServers 这三个任务,以避免病毒自动定时启动。

4.重启服务器,按F8 进入安全模式,在安全模式下运行杀毒软件查杀病毒,360或火绒杀毒软件均能查杀此类病毒,可自行下载安装,都是免费的。

5.重新启动,打开Windows 的自动更新,更新补丁。

6.在交换机上做如图4所示的配置,以阻止其他网段的病毒攻击服务器群网段。

通过以上措施,服务器群的病毒被有效遏制,至今未遭此类病毒的攻击。