防御信任攻击的无线传感器网络安全信任评估模型*

2018-12-26潘蕾娜

陶 洋,潘蕾娜,王 进,杨 柳

(重庆邮电大学通信与信息工程学院,重庆 400065)

近年来,随着物联网产业的发展,无线传感器网络[1]作为其感知层最重要的技术之一,也得到了更进一步的研究应用。然而,其面临的安全威胁也日益多样化[2],安全需求也越来越迫切。传统基于密码体制的加密认证安全技术只能抵御来自网络外部的攻击,而不能有效识别内部具有合法身份的妥协节点发起的恶意攻击。因此,近年来,无线传感器网络的信任管理作为基于加密的传统安全机制的补充,受到了研究人员的广泛关注。

Ganeriwal提出了一种基于信誉的无线传感器网络管理机制(RFSN),基于节点成功交互与失败交互次数来选取信任因子[3],通过使用贝叶斯公式计算节点信任度。文献[4]为了应对无线传感网的内部攻击,采用D-S证据理论结合多种证据来识别网络中的恶意节点,并且给出了处理不可靠邻节点信任证据的方法。文献[5-6]选取主观逻辑来描述节点间的信任关系,常用包含代表不同信任程度的元组来刻画不完全信息场景下的信任关系。文献[7-9]分别考虑了通信信任、能量信任以及数据信任,比以往的信任模型更加可靠和精确。

研究发现,大多数的信任模型都可以对内部攻击有一定的防御,但是无法抵御针对信任模型的攻击。因此,本文提出一种防御信任模型攻击的信任评价模型(DTSA)。在设计信任模型时重点考虑了针对信任模型的攻击,弥补了现有模型的不足。

1 信任评价模型

本文假设节点i对节点j发起信任评估,称节点i为评估节点,节点j为被评估节点。节点i将对节点j的直接信任与间接信任进行计算与融合,最后得到节点j的综合信任。通过信任因素计算直接信任,而开关攻击节点会周期性地执行攻击行为从而使得自身信任值维持在一个比较高的水平。为了降低开关攻击节点的信任值,通过设置控制因子来控制其信任值的值域。在计算间接信任时,会先进行偏离度分析,过滤掉虚假的推荐信任,并根据偏离度分配推荐信任的权重。在融合直接信任、间接信任时,为了防止信任值的上升速度过快,本模型对信任更新进行了分析并设计了自适应历史信任权重。图1 描述的是DTSA模型的关键步骤。

图1 DTSA模型关键步骤

2 防御信任模型的信任评价模型

2.1 直接信任

2.1.1 基于模糊综合评判的直接信任计算

采用模糊综合评判模型对各信任因素进行分析,建立信任向量来计算直接信任。包括以下4个步骤:

①直接信任因素集

本文从信任值准确性与反映攻击行为的角度出发,选取了4个因素。直接信任的因素集F={F1,F2,F3,F4}。F1、F2、F3、F4分别表示数据相关性因素、数据包发送速率因素、数据新鲜性因素、成功交互率因素[10-11]。

②直接信任评价集

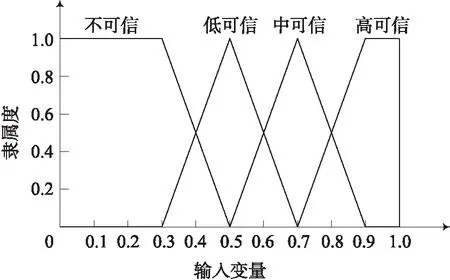

可利用对各信任评价集的隶属度来反映直接信任的大小,节点的某个信任因素在不同信任评价集上的隶属度可组成这个节点在该单因素上的模糊向量,此向量可以用来表示节点在各因素上的信任值评价大小。本文设置了4个程度的模糊子集Ui(i=1,2,3,4)分别表示节点信任的不同程度{不可信,低可信,中可信,高可信}。

③构造隶属度矩阵和确定权重

节点直接信任的模糊综合评判的关键步骤就是确定信任因素在各信任模糊集上的隶属度大小。由于梯形和三角形的隶属度函数计算简单以及节点物理资源有限,本文选取梯形和三角形表示法构建信任模糊子集的隶属度函数,如图2所示[12]。

图2 输入变量隶属度

模糊综合评判法中的权重向量W=(w1,w2,w3,w4)反映了对各信任因素的关注程度,w1、w2、w3、w4分别为4个信任因素的权重,需满足w1+w2+w3+w4=1。本文采用常用的常值权重,且令w1=w2=w3=w4=1/4。

④模糊综合评价

利用合适的模糊合成算子将模糊权重矢量与隶属度矩阵合成得到各评价对象的模糊综合评价结果向量,其计算过程如下:

=(b1,b2,b3,b4)

(1)

式中:∘为模糊合成算子,bi为被评价节点从整体上看对信任评价模糊子集Ui的隶属程度。

本文采用加权平均型的M(•,⊕)算子。其具有综合程度高、利用R的信息充分、体现权重作用明显的特点[13]。根据M(•,⊕)算子的定义,的计算公式如下:

(2)

然后对评价结果向量B进行处理,参考使用模糊向量单值法[13]。给4个信任等级依次赋予数值(c1=0.2,c2=0.5,c3=0.7,c4=0.95),需要满足c1 (3) 2.1.2 防御开关攻击的直接信任计算 本文从信任值是否具有可预测性入手,分别定义了成功的信任评估Si,j与失败的信任评估Fi,j。举例来说,如果节点i对j的直接信任值是0.9,我们就认为下一个周期j的直接信任能够达到或者接近0.9。如果下一周期节点j的直接信任值不低于(0.9-α),则认为当前信任评估是成功的,那么Si,j=Si,j+1。如果下一周期节点j的信任值低于(0.9-σ),则认为当前信任评估是失败的,那么Fi,j=Fi,j+1。本文设置σ=DTi,j(t)×100%,σ的值可也根据具体的网络环境来设定。于是定义控制因子f如下: (4) 将控制因子f乘以直接信任DTi,j(t)便可对开关攻击节点的信任值进行控制,且对正常节点造成的影响比较小,则直接信任DTi,j(t)的计算公式更新如下: (5) 本文在收集来自其他节点对j的推荐信任时,首先对收集到的推荐信任进行筛选,然后为多个推荐信任分配权值,最后计算出间接信任ITi,j(t)。 间接信任的计算可以表示为: (6) (7) 式中:DTi,j(t),DTk,j(t)分别表示节点i对k的直接信任值和节点k对j的直接信任值。 间接信任真实值RITi,j(t)的计算如下: (8) 式中:Cn是由i、j共同邻节点中的正常节点所构成的节点集,n由节点集Cn的元素个数。 本文定义共同邻节点k的推荐信任偏离度dk如下: (9) 如果dk的数值越大,那么k的推荐信任就越可能是来自恶意节点的虚假推荐。为了保障推荐信任的可靠性,设置偏离度门限值ε=0.2,过滤掉偏离度dk>ε的推荐信任[14]。对于dk≤ε的节点,存入集合Cf中。 为了进一步提升间接信任的准确性,本文在已有模型的基础上提出了推荐信任权重分配方案。本文将为集合Cf中的c个节点根据其偏离度大小来分配权重,偏离程度越小的推荐信任权重越大。定义集合Cf中节点推荐信任的总偏移度D(t)如下: (10) 然后定义集合中Cf节点的总偏离度D(t)与任一偏移度dk(t)之间的数值关系rk(t)如下: Rk(t)=D(t)/dk(t) (11) 于是,集合Cf中的任意节点k的权重wk可通过对rk(t)采取归一化计算得到: (12) 最后将式(12)与式(7)代入式(6)中,则间接信任ITi,j(t)的计算更新如下: (13) 2.3.1 当前综合信任 (14) 式中:DTi,j(t),ITi,j(t)分别为节点i对j的直接信任和节点i对j的间接信任。φ,θ分别为直接信任权值和间接信任权值,且φ+θ=1;本文令φ=θ=0.5。 2.3.2 综合信任 为了降低信任值的上升速度,防止恶意节点利用持续的正常行为来迅速提高自身信任值,本文选取上一周期的综合信任值CTi,j(t-1)作为历史因素纳入CTi,j(t)的计算中。则综合信任CTi,j(t)可按如下公式计算: (15) 式中:CTi,j(t-1)为前一个周期,节点i对j的的综合信任值。λ为前一周期的综合信任值的权重,即历史信任的权重。 本文从前后信任差的角度出发,认为当前的综合信任比历史综合信任高的越多,则λ越接近1,即更多的考虑历史综合信任值。反之,如果当前综合信任比历史综合信任低的越多,则λ越接近0。令自适应权值λ定义如下: (16) 将λ代入计算综合信任CTi,j(t)的式(15)中,则式(15)更新如下: (17) 利用MATLAB对前面提出的DTSA模型与 TEMBB[7]模型、EMNT[8]模型进行对比验证。仿真场景设置如下:监测区域为100 m×100 m的正方形区域,随机分布100个节点,每个通信半径设置为20 m。为了控制单一变量,某些参数会根据实验目标的不同设置不同的值,这些参数会在实验中进行说明。 3.2.1 信任值变化实验 考虑WSNs存在不稳定性,如果节点j是正常节点,将会以0.98~1.00的几率完成网内各项交互与采集任务。如果节点j是恶意节点,将会以0.8~1.0的几率展开选择性转发与发送虚假监测数据。i、j的共同邻节点均为正常节点,并提供真实的推荐信任,所有节点的信任初值均为0.5。4个信任因素的权重为w1+w2+w3+w4=1,直接、间接信任的权重为φ=θ=0.5。 首先,如果j是正常节点,由于其行为的高度可靠性,其信任值会随着网络的持续运行而不断提高。重复1 000次并取平均值,正常节点j的信任值变化趋势如图3所示。 图3 正常节点j的信任值变化 如图3所示,随着节点j持续表现出良好的一面,其信任值会从初始值0.5逐渐增长到0.95附近并稳定下来。但是3种模型的增长速度却不一样,本文提出的模型增长速度最慢。TEMBB是通过动态计算良好行为与恶意行为的权重来进行信任更新,j持续表现出良好行为将导致良好行为的权重增大,所以该模型下信任增长速度最快。EMNT设置的是固定历史权重0.7,因为历史权重偏大所以在信任更新时其增长速度要慢于TEMBB。而本文所提模型根据前后信任的差值计算历史权重,在信任更新时会极大的考虑历史信任,所以增长速度最慢。仿真结果表明,TEMBB模型和EMNT模型的信任值分别在第10个评价周期和第28个评价周期在信任值0.95附近稳定下来,本模型的信任值第35个周期稳定下来。相比于TEMBB与EMNT模型,本模型的信任收敛周期分别推迟了25个和7个周期。 图4 恶意节点j的信任值变化 其次,恶意节点j的信任值变化如图4所示,由于恶意节点j的持续攻击行为,其信任值会逐渐降低。从图4可以观察到,j节点展开攻击以后,3个模型给出的信任值都会逐渐降低并稳定在低信任水平。EMNT虽然在信任增长方面要慢于采用动态历史权重的TEMBB模型,但是信任下降速度却要慢于TEMBB模型。仿真结果表明,TEMBB模型和EMNT模型的信任值分别在第13个评价周期和第28个评价周期稳定下来,本模型的信任值在第6个周期稳定下来。相比于TEMBB与EMNT模型,本模型的信任收敛周期分别加快了7个与22个周期。这是因为EMNT设置0.7的固定历史权重,增长速度慢的同时,下降速度也很慢。如果节点展开攻击,前后信任值差就会使得本文所提模型极大的偏重于当前信任,较小的考虑历史信任,所以信任下降速度最快。 因此,本模型最符合信任值快速下降和缓慢上升的性质。 3.2.2 抗开关攻击实验 假设攻击节点j在前55个信任评价周期内表现为正常节点,在56到115信任周期内表现为恶意节点,以0.7~1.0的几率展开选择性转发与发送虚假监测数据。从116信任周期开始停止攻击,又表现为正常节点,j的信任变化曲线如图5所示。 图5 开关攻击的信任变化 由图5可知,本文提出的模型最有利于对抗开关攻击。本文所提模型减慢了信任上升速度,并加快了信任值的下降速度。当节点j展开攻击以后,需要在很多周期内连续伪装为正常节点才能把自身信任提升到一个较高的水平。这使得节点j难以把自身信任水平维持在高处,其他节点可以更快地识别与隔离此类节点。对整个仿真周期(0~300)进行统计,本文所提模型比TEMBB与EMNT的平均信任值分别下降了18.5%和16.4%。 图6显示了本文所提模型带控制因子与不带控制因子的差别。由于开关攻击会出现不正常的信任波动,所以本文从信任波动的角度设计了控制因子,目的是降低开关攻击节点的值域范围。当引入控制因子后,一旦j的信任值出现不正常波动,那么节点j的信任值域范围将会向下平移,因此更有利于降低开关攻击节点的信任值。 图6 控制因子对信任值的影响 3.2.3 抗恶嘴攻击与串谋攻击实验 恶嘴攻击与串谋攻击都是从信任模型的间接信任入手,提供不正常的推荐信任数据。在本实验中,共同邻居节点只提供虚假的推荐信任,而不发动其他攻击。设置0.1到0.4的恶意推荐率,分别迭代 1 000 次,观察恶嘴攻击与串谋攻击对间接信任的影响与各模型的防御能力。 在恶嘴攻击与串谋攻击的实验中,恶意节点都随机地提供推荐信任值给节点。图7和图8分别显示了恶嘴攻击和串谋攻击对间接信任的影响,随着恶意推荐比例的增加,各模型得到的间接信任与真实间接信任之间的差值也随之增大。 图7 恶嘴攻击对间接信任的影响 图8 串谋攻击对间接信任的影响 TEMBB模型在计算间接信任时采用的是加权平均算法,其间接信任在两种攻击下的精度损失最大,随着恶意推荐比例的增加,恶意节点能较大程度的影响间接信任值。而本文和EMNT模型在此两种攻击下的精度损失较小,与真实值的差距远小于TEMBB模型。这是因为二者都通过计算偏离度来过滤掉偏离度过大的推荐信任。但是恶意节点提供的推荐信任并没有全部被过滤,本文在过滤机制的基础上,根据各推荐信任的偏离程度来分配不同的权重。这样就降低了没被过滤的推荐信任的影响力,从而提升了间接信任的精度。将本文所提模型与EMNT模型对比可以得到:恶嘴攻击和串谋攻击所造成的平均误差分别由0.118和0.101降低到了0.051和0.039。 本文提出了一种防御信任模型攻击的信任评价模型(DTSA)。首先通过模糊综合评判模型和设计的控制因子对节点的直接信任进行计算;然后对各推荐信任进行偏离度测试,过滤掉偏离度过大的虚假推荐,且对过滤后的节点集进行了权重分配,尽可能地降低恶意节点对间接信任精度的影响;最后根据前后信任差值设计了自适应历史信任权值,有效地控制了信任值的快速增长,防止恶意节点在短期内快速提升自身信任值。仿真结果表明本模型与其他最新模型相比,开关攻击节点的平均信任值下降了16.4%,恶嘴攻击和串谋攻击所造成的平均误差分别由0.118和0.101降低到了0.051和0.039。因此,本文提出的信任评估模型可有效抵御针对信任体系本身的攻击,并提升了评估的精度。2.2 间接信任

2.3 综合信任

3 仿真分析

3.1 仿真场景

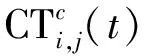

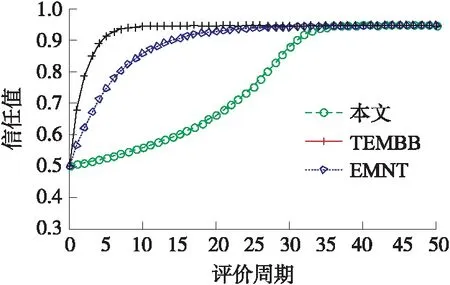

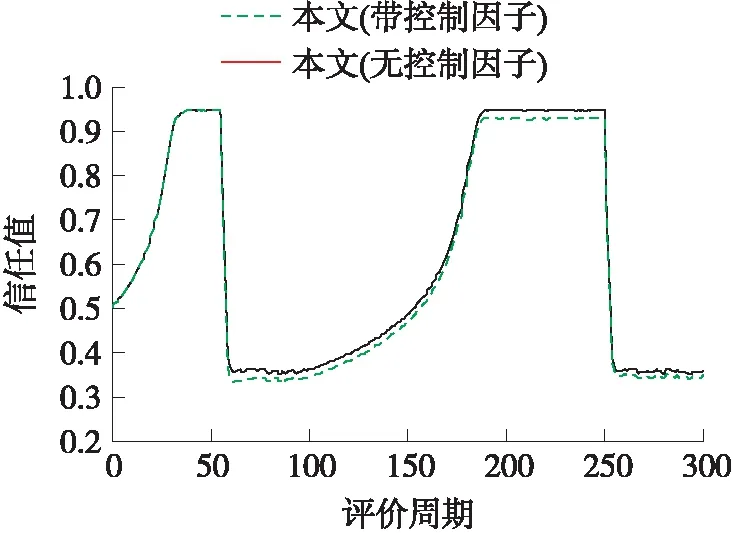

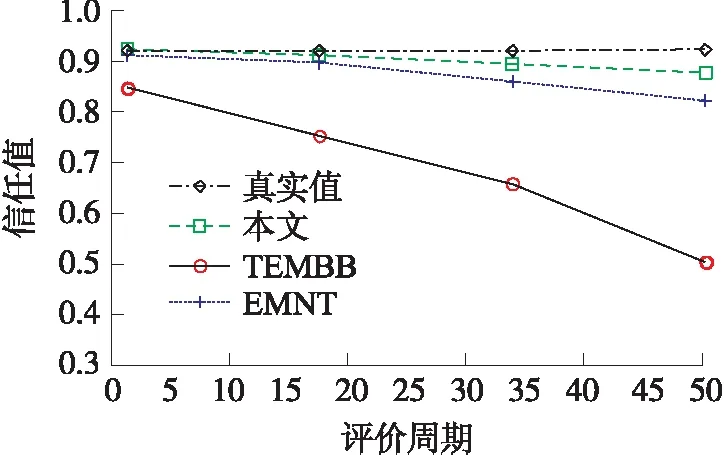

3.2 仿真结果分析

4 结论