计算机网络信息系统安全问题的分析与对策

2018-11-13杜莹工业和信息化部信息中心

杜莹 工业和信息化部信息中心

前言:随着人工智能、大数据、云计算等技术快速发展,人们已经进入了信息化时代。计算机网络技术极大丰富和方便了人们的生活,使得世界的距离越来越小,与此同时,计算机网络技术也带来了各种各样的安全问题,人们甚至觉得自己毫无隐私可言。可能一次无意的上网行为,就会导致自己的个人信息的泄露,导致自己经济受到损失。计算机网络信息安全是计算机科学、通信技术、网络技术、密码学、应用数学的综合学,同时通过计算机的计算来达到保护网络系统的软件和硬件,以及防止系统中的数据被网络恶意攻击所破坏或篡改,以确保计算机系统安全稳定地运行。

很多国家甚至在战争中通过网络攻破敌方的信息系统直接决定了战争的走势,现在的战争已经是信息化战争,各个国家纷纷加入到信息安全防护当中。尽管计算机网络信息安全虽然越来越受到大家的关注,但是不法分子的活动也日益猖狂,不断挑战相关管理结构的权威。对个人、政府、国家造成了严重的危害。各行各业在使用计算机网络的时候存在很大的风险,严重影响了计算机网络技术的发展。因此,为保证用户使用计算机网络信息的安全,研究计算机网络安全的影响因素,制定切实可靠的策略显得格外重要。

1.计算机网络信息安全的主要威胁

影响计算机网络安全的因素很多,主要包括是人为因素和自然因素,其中人为因素影响最大。人为因素主要是指设计人员或者黑客故意有意造成计算机系统出现安全事故,比如系统和软件漏洞、计算机病毒、木马、黑客恶意攻击等,自然因素是指:非人为因素导致计算机网络系统受到破坏的行为,比如地震、火灾等。

1.1 软件系统自身的缺陷

软件开发人员完全从客户使用的角度去设计软或多或少会存在设计的缺陷,这些系统或者软件设计上的漏洞,就可以被不法分子所利用,他们能够利用这些漏洞进行窃取、攻击从而获得用户的数据或者造成重要系统的瘫痪,最终获得非法的收入。

1.2 黑客的恶意攻击

黑客恶意攻击是计算机信息网络中最致命的的安全威胁。一般分为网络攻击和网络攻击。网络攻击主要是指黑客通过各种手段选择性地破坏网络信息的合理性和有效性。网络攻击在不影响网络正常运行的情况下拦截、窃取和解码目标计算机,从而获取重要和机密信息的行为。无论哪种恶意攻击,最终都是进行网络的攻击。这种攻极具有破坏性,一旦攻击成功,造成的后果十分严重。

1.3 计算机病毒的威胁

计算机病毒和木马是最大的安全隐患,计算机病毒和木马是一种被编译器插入到计算机程序中的被破坏的代码和恶意指令,导致存储在坏计算机中的数据被破坏和泄漏,甚至是计算机硬件。同时这些病毒能够自我复制、自我攻击甚至能够自我伪装,用户的电脑系统一旦被感染,病毒很难被清除,病毒会传播,造成更大规模的破坏。

计算机病毒和木马传播途径非常广泛,主要通过程序复制、包传输和接收以及程序操作来产生和传播。此外,各种类型的USB闪存驱动器、网络磁盘和邮箱都是传播计算机病毒和木马的重要途径。计算机病毒的出现是在一定程度上是计算机技术发展的必然结果,他们相互促进,共同发展。

1.4 用户安全意识淡薄

首先,一些网络管理员维护意识太弱,如安全配置不当、不当使用的计算机操作,密码设置过于简单,甚至容易把密码告诉他人。其次,在使用互联网时往往只关心享受网络服务,不关心自己影响网络安全的行为,比如访问不安全的地址、下载不知名的软件等等。

2.计算机网络信息安全防护策略

2.1 安装网络防火墙

安装网络防火墙可以有效地防止外部网络用户非法进入内部网络,加强网络访问控制,从而进行保护内部网络的运行环境。根据技术的不同,网络防火墙可分为:代理类型、监视类型、地址转换类型和数据包过滤类型这几种。其中,代理防火墙位于服务器和客户端之间,可以完全阻断二者之间的数据交换。监控防火墙可以实时监控每一层数据,并积极防止外部网络用户未经授权的访问。同时,它的分布式探测器还可以防止内部恶意破坏。地址转换防火墙通过将内部IP地址转换为临时外部IP地址来隐藏真正的IP地址。数据包过滤防火墙采用数据包传输技术,可以判断数据包中的地址信息有效保障计算机网络信息的安全。

2.2 采取物理防护手段

计算机网络系统的安全也受到外部环境的影响,因此有必要采取适当的物理防护措施。例如,结合计算机系统的机房环境,采取相应的保护措施;结合实际情况,定期对网络传输线和设备进行维修,保证计算机网络硬件设施的安全。科学构建网络安全管理系统,有效规范计算机用户的行为,提高用户的安全意识是十分必要的。定期培训操作人员,提高计算机用户的专业水平和综合素质。

2.3 利用数字签名技术

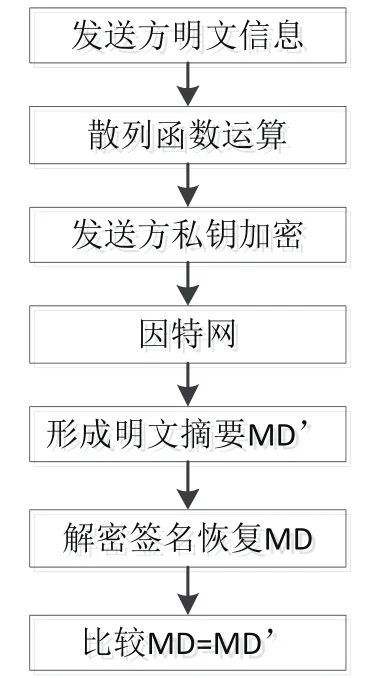

数字签名技术是解决网络通信安全问题的有效手段。它可以实现电子文件的验证和识别。在确保数据隐私和完整性方面发挥着极其重要的作用。其算法主要包括:DSS签名、RSA签名和散列签名。数字签名的实现形式包括:通用数字签名、对称加密算法的数字签名、基于时间戳的数字签名等。它的一般的数字签名形式如图1所示:发送方A向接收方B发送消息M,首先使用单个散列函数来形成消息摘要MD,然后进行签名。这样就可以确认信息的来源,有效地保证信息的完整性。通常,使用对称加密算法在数字签名中使用的加密密钥与解密密钥相同。即使同,也可以根据它们中的任何一个导出另一个,计算方法相对简单。基于时间戳的数字签名引入了时间戳的概念,减少了对确认信息进行加密和解密的时间,减少了数据加密和解密的次数。这种技术适用于高数据传输要求的场合。

图1 一般数字签名流程

2.4 采用入侵检测技术和文件加密技术

入侵检测技术是一种综合技术,主要采用统计技术、人工智能、密码学、网络通信技术和规则方法防范技术。有效监控计算机网络系统,防止外部用户的非法入。该技术主要分为统计分析方法和签名分析方法。文件加密技术可以提高计算机网络信息数据和系统的安全性和保密性,防止秘密数据被破坏和窃取。根据文件加密技术的特点,可分为:数据传输、数据完整性识别和数据存储三种。

3.结语

综上所诉,在信息化的时代,如何进行计算机网络安全防护变得尤其重要。本文介绍了计算机网络信息安全的威胁手段,并重点几种信息安全方法。