显控终端安全防护工程化设计

2018-11-09许桂明王梦潇

◆袁 莉 许桂明 王梦潇

显控终端安全防护工程化设计

◆袁 莉1许桂明2王梦潇2

(1.91033部队 山东 266071;2.南京电子工程研究所 江苏 210007)

本文基于显控终端可能存在的安全风险,从工程化角度总结了显控终端安全防护的设计要素与思路,从体系化角度提出了显控终端的安全防护设计方法,通过给出的显控终端安全防护的案例,进一步说明了安全防护的重要性。

显控终端;安全防护;工程化设计;可信计算

0 引言

显控终端作为信息系统业务应用的交互承载平台,提供交互控制、信息展现、等功能,涵盖桌面式、携行式、便携式平板、大尺寸交互式等多种设备形态,是军事指挥、政务处理、公共安全、交通运输、企业办公、家庭娱乐等领域、各规模信息系统的主要组成部分。近年来,随着显控技术的发展,显控终端全面走向网络化、智能化、综合化,与之相伴的安全威胁问题也同步出现,主要表现在体系应用与功能应用等方面。体系应用方面,在大数据、云计算等技术的推动下,信息系统正逐步由传统前后台体系架构向云到端体系架构发展,显控终端与信息系统海量数据的联系更为有机紧密,任意终端的信息泄露、非法入侵等安防问题将造成更为严重的后果;功能应用层面,在4K显示、量子点、柔性屏等新型显示技术以及触控、语音、手势等自然人机交互技术的推动下,显控终端在显示能力、信息处理能力、人机交互能力等方面不断提升[1-2],对外部环境的信息感知、获取能力不断增强,也对信息终端的安全管控提出了更高的要求。

1 显控终端安全防护设计需求

1.1 安全威胁风险分析

信息系统安全最基本的要求就是要确保信息安全,作为信息系统的人机交互终端设备,确保显控终端的信息安全是信息系统信息安全的必要条件。随着大数据、云计算技术体制在各领域的深化应用,具有网络化、智能化、综合化等技术特点的显控终端需面对更为复杂的安全威胁。从安全威胁的风险来源角度分析,显控终端的安全威胁主要有自然环境的安全威胁、人为事件安全威胁、软件系统安全威胁、应用安全威胁以及用户使用安全威胁[3]等类,如表1所述:

表1 显控终端的安全威胁来源

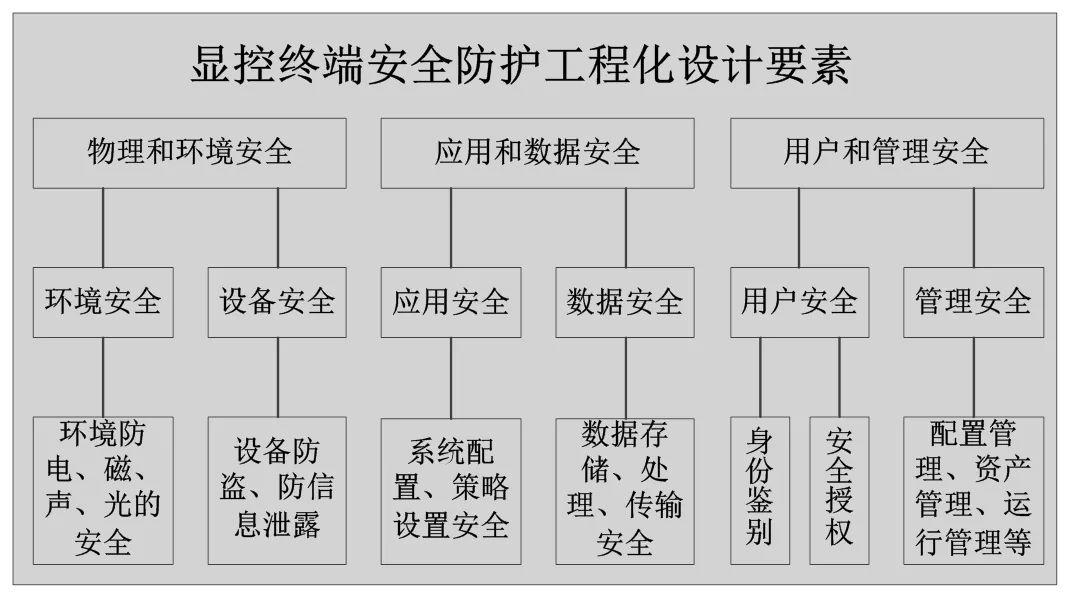

1.2 安全防护工程化设计要素

从体系化角度构建安全可信的信息终端,从技术和管理两个方面对存在的各类安全威胁与风险采取针对性防护措施,为此,显控终端安全防护工程化设计应综合考虑物理和环境安全、应用和数据安全、用户和管理安全等方面,如下图1所示。其中,物理和环境安全是实现显控终端信息安全的基础,包括防雷击、防电磁干扰、防水、防潮等自然环境防护,以及防盗窃防破坏等设备安全防护;应用和数据安全包括显控终端系统配置、安全策略、安防软件部署等应用安全,以及数据在存储、处理、传输等过程中的信息安全,保证显控终端数据安全与完整性;用户和管理安全包括用户身份鉴别、安全授权、访问控制等用户安全防护以及配置管理、资产管理、运行管理等安全防护管理制度两方面,通过技术应用与管理制度建立,多措并举构建显控终端安全防护体系。

图1 显控终端安全防护工程化设计要素

1.3 安全防护工程化设计思路

显控终端安全防护工程化设计以遵循相关行业规范与安全标准,以体系化应用为目标,将“安全”贯穿设备研制生产的整个过程,总体思路如下所述:

(1) 方案阶段

①根据安全威胁评估结果以及安防总体要求,确定显控终端设备的安全防护等级;

②遵循国家和军用有关信息系统设备安全标准和规定,制定显控终端设计方案;

③显控终端处理芯片、操作系统等关键软硬件应全部或最大限度选用国产自主可控产品;

④充分考虑自然和环境、应用和数据、用户和管理等要素,制定合理的安全防护设计方案与管理措施。

(2)研制生产阶段

①将设备技术方案明确的安全防护技术与管理措施,严格应用到设备研制生产的各个环节;

②安防措施应具有可管理性、易操作性和操作简单化、安装方便性,易于维护与升级,通过功能冗余、容灾备份等技术手段提升设备可靠性。

(3)试验试用阶段

①结合显控终端的应用环境,确保显控终端在集成、试验、试用过程中的物理安全与环境安全;

②显控终端应用过程中,应充分考虑终端设备与应用环境一致的网络通信安全、信息安全配置,以及网络边界安全、外部信息互联安全等要素,以保证终端设备及应用环境的网络安全、平台安全、数据安全等;

③制定完善的安全防护管理措施,建立用户身份鉴别、访问控制等用户安全访问机制,加强对用户的操作使用培训,通过技术安全和管理安全的并重,保证终端设备的用户安全与管理安全[3]。

2 设计方法与典型应用案例

显控终端安全防护设计通过物理防护/软件防护、主动防御/被动防御等多手段、多层次安全防护技术的综合应用,构建显控终端安全防护技术体系,其设计方法与典型应用如下所述。

显控终端安全防护设计方法:

显控终端安全防护技术涉及物理层安全、应用层安全、数据层安全等方面,各层安全防护的实现方法如图2所示。

图2 显控终端安全防护的应用实现

2.1 物理层安全防护

(1)低辐射处理与电磁防护

电磁防护包括防电磁信息泄漏和抗电磁干扰,通过电磁防护与低辐射处理,可以极大地减小设备自身的电磁发射,防止电子设备中存储、传输、处理的涉密信息向外泄露。显控终端的电磁防护处理应根据信息系统要求,针对显控终端各组成单元如主机、显示器等功能模块实施电磁防护。典型的电磁防护技术包括TEMPEST(Transient Electro Pulse Emanation Standard Technology),中文名瞬态电磁泄漏防护技术,是一种针对电磁信息泄露发射信号中携带敏感信息进行分析、测试、接收、还原、防护的低辐射处理技术[4]。通过对显控终端可能产生辐射的组成模块(包括显示器、集成电路、电源、线缆等组件)采取防辐射措施,一方面能够有效抑制设备本身对外部环境的电磁辐射,另一方面实现设备对外部环境电磁辐射的抗干扰,从而在物理层面提升显控终端的安全防护能力。

(2)“人机分离”部署

“人机分离”是一种将显控终端的信息处理主机、显示器等组成模块在物理空间分开部署、与外界隔离的方式,实现显控终端主机的管控,进而有效降低显控终端被信息窃取、非法入侵以及物理破坏的风险。从技术层面划分,“人机分离”式显控包括IP化分布式与光纤矩阵分布式两类,其中,IP化分布式基于以太网协议与双绞线传输介质,通过后台专用服务器完成发送端与接收端的通信交互与访问控制,使用灵活;光纤矩阵式基于光传输协议与光纤介质,通过光纤矩阵完成发送端与接收端的通信交互与访问控制,安全可靠。

(3)基于可信计算的安全防护

可信计算是指通过嵌装可信模块、并入处理计算,计算全程可测可控、不受干扰,从而实现安全防护[5]。不同于防火墙、防病毒和入侵检测的“封堵查杀”,可信计算技术通过建立主动免疫机制,增强设备自身的免疫性,使其具备抵御未知威胁的能力。通过可信计算可以提高显控终端的安全性,防止恶意代码运行及有害终端接入等安全威胁。

可信计算基于安全芯片架构为终端提供硬件级安全防护,通过高安全性的信任根的引入、检查和记录终端操作系统和应用软件的可信性,实现防恶意软件运行、终端密钥管理、可信网络连接等功能。一种典型的可信计算控制模块实现技术[6]如图3所示:

图3 一种可信计算实现技术的基本结构

(4)冗余备份

冗余备份是指通过物理存储介质的冗余设计以及RAID(Redundant Array of Independent Disks,独立磁盘冗余阵列)等技术的应用,实现显控终端数据的安全备份。

2.2 应用层安全防护

(1)身份认证识别技术

身份认证识别技术是作为信息设备即显控终端操作者身份确认的有效解决办法,是实现信息安全的重要技术手段之一。

传统的身份认证识别技术包括静态密码、动态口令、智能IC卡等硬件或软件认证方式。随着智能识别等技术的发展,USB Key以及生物识别逐渐在信息终端等设备身份认证系统中得到深化应用。其中,USB Key是一种软硬件相结合的身份认证方式,内部存储用户的密钥或数字证书,应用内置的密码算法实现对用户身份的认证;生物识别技术指通过对用户指纹、声纹、面部、虹膜等生理特征信息的提取、匹配与验证实现操作者的身份认证,具有优越的人机交互体验。

(2)显控终端“软防护”技术

显控终端“软防护”是指通过杀毒软件、漏洞扫描、安全审计等专用安全防护软件的加载,保障显控终端的应用层安全。病毒、木马以及系统漏洞是显控终端应用层面临的主要安全威胁,杀毒软件可有效地对计算机病毒查杀,实现显控终端对外部入侵病毒的主动防范、系统监控和权限管理;漏洞扫描可实现对信息设备的安全性检测,能够及时发现显控终端的薄弱环节,并给出相应修补措施与安全建议,从而防止系统遭受非法入侵;安全审计是指按照预设的安全策略,利用日志记录、系统活动、用户活动等信息,检查、审查和检验操作事件的环境及活动,从而发现显控终端的系统漏洞与入侵行为,改善和保护显控终端的安全。

2.3 数据层安全防护

2.3.1数据加密

数据加密是指采用现代密码算法对数据进行的主动保护,实现数据保密、数据完整性和双向身份认证等。数据加密主要包括数据存储加密与数据传输加密两个方面。数据存储加密指通过加密算法实现设备终端存储介质中数据信息的加密,从而保证数据访问、处理的安全性;数据传输加密主要采用PKI(Public Key Infrastructure)等数字证书认证技术[7],数字证书是一串能够表明网络用户身份的信息的数据,由CA(Certificate Authority,认证中心)签发,基于PKI等数字证书认证机制可实现数据交互双方的身份信息验证,从而保障数据传输的完整性、可用性与机密性。

2.3.2数据安全监管

数据安全监管是指通过帮助管理者实时掌控设备完整的数据安全状态,辅助管理者进行安全策略决策和数据资产评估,从体系化应用角度全面提升显控终端的数据安全。随着大数据技术的深入应用,通过采用起源追踪、内容识别、策略匹配等智能化技术,基于多级分域部署的集中管理方式,以设备内的重要或敏感数据为关注对象,实现设备的安全管理、数据态势监测、策略动态控制、数据机安全审计等主要功能[8],从而为显控终端构建支持各类复杂应用场景和多类监管能力目标的安全监管体系。

2.3.3典型应用案例

图4所示为显控终端体系化应用的一种典型案例。显控终端采用人机分离部署模式,显示大屏、拼接显示屏、显控台等显示、显控终端作为前台设备部署于信息系统的前端值班部位等,显控终端主机作为后台设备部署于机房,前后台设备通过基于光纤矩阵的“人机分离”平台实现显控互联交互。网络互联体系部署防火墙、入侵检测、安全认证网关等专用网络安全设备,确保显控终端对外网络互联的信息安全。

图4 显控终端典型应用

如图5所示。显控终端的安全防护设计包括人机分离部署、电磁防护与低辐射处理、可信计算、身份识别认证、安防软件部署、数据加密与安全监管等,涵盖物理层、应用层和数据层等技术层面,满足显控终端物理和环境、应用和数据、用户和管理等方面的安全设计要求。

图5 显控终端典型应用的安全防护体系

显控终端典型应用案例采取的安全防护措施具体如下:

(1)显控终端的物理层

①采取核心元器件/芯片级安全;

②显控终端的电磁环境保障措施,采用低辐射电磁防护等技术,确保显示模块、主控板、电源、线缆的防电磁辐射或泄露;

③采用“人机分离”技术,通过对显控终端主机的集中管控,提升设备物理部署安全性;

④显控终端可信计算主动防御,加装可信计算模块,增强设备的主动防御能力。

(2)显控终端的应用层安全

①身份认证机制,通过加载USB Key认证及指纹、声纹、面部等生物特征认证技术,提高应用层安全;

②“软防护”措施:部署杀毒软件、漏洞扫描、安全审计等安全防护软件,建立应用层安全防护体系。

(3)显控终端的数据层安全

①数据加密;

②加装大数据安全监管平台,完善应用体系下的终端数据安全防护能力。

(4)网络互连安全

显控终端与外部系统通信互联时,综合应用防火墙、入侵检测、访问控制、隔离网闸等专用安全防护设备、信源/信道加密传输与安全认证技术以及关键数据冗余备份机制,确保显控终端网络环境与数据传输安全。

3 结束语

在大数据等新技术的推动下,信息系统正向着数据海量化、资源虚拟化、应用服务化发展,相应的安全威胁也伴随而来。显控终端作为信息系统的人机交互平台,其安全防护设计是信息系统安全防护体系建设的重要组成部分。为提升安全防护能力,对显控终端开展工程化设计,可提升显控终端与信息系统的安全防护设计水平。本文通过分析、总结显控终端可能存在的安全隐患、提出针对性的设计方法以及一种体系化、多层次的显控终端安全防护系统架构设计思路,对显控终端设备安全防护设计具有参考借鉴意义与推广应用价值。

[1]魏文君,徐亨等.现代显示技术发展与展望[J].功能材料与器件学报,2015.

[2]徐勇.舰艇指控显示交互技术发展[J].舰船电子工程,2015.

[3]姜斌,许桂明.指挥信息系统安全防护工程化设计[J].指挥信息系统与技术,2014.

[4]张大为,孙雷,张海鹰.计算机系统的TEMPEST技术研究[J].现代电子技术,2011.

[5]胡俊,沈昌祥,公备.可信计算3.0工程初步[M].北京:人民邮电出版社,2017.

[6]朱志强,余发江等.一种改进的可信计算平台密码机制[J].武汉大学学报(理学版),2009.

[7]那婧. PKI体系的信息安全技术[J].中国管理信息化,2017.

[8] 唐玮杰,黄文明.大数据时代下的数据安全管理体系讨论[J].网络空间安全,2016.