基于博弈模型的物联网系统漏洞风险评估

2018-10-18韦早裕吴鸣旦

韦早裕 吴鸣旦 马 楠 雷 敏 毕 伟

1(北京邮电大学网络空间安全学院 北京 100876)2(杭州安恒信息技术有限公司 杭州 310051)

3(中思博安科技有限公司 北京 100088)

(weizaoyu2017@bupt.edu.cn)

系统风险评估的主要目的是量化系统运行过程中可能发现的各类风险,估计风险的可能性和对系统正常工作的影响程度,进而划分风险的优先级,为制定系统风险管理计划及对系统风险进行监控提供依据和参考[1].根据文献[2]对风险评估体系的研究,风险评估的方法大致可分为三大类:定量的风险评估方法、定性的风险评估方法、定性与定量相结合的评估方法.本文采用定量的风险评估分析方法,以物联网系统为研究对象,主要针对风险评估过程中的关键步骤——脆弱性和威胁分析、制定及评估控制措施——进行研究,首先对物联网系统中的脆弱性要素进行分类识别,再通过博弈论等方法对攻防策略收益进行量化分析.

而脆弱性是信息系统本身的固有属性,任何系统都有其脆弱性,物联网系统也不例外.脆弱性是造成安全风险的内在原因和基本前提,脆弱性评估的目标是分析和度量信息系统存在的漏洞以及漏洞的严重程度,主要包括对漏洞的预期危害和利用难易度的评估[3].目前漏洞利用难易度的评估技术已经相对成熟,国内外的评估标准已经形成体系,我国一般采用中国国家信息安全漏洞库(China National Vulnerability Database,CNNVD)等机构发布的数据进行漏洞利用难易度的计算.同时物联网系统与传统网络系统的漏洞利用难易度的评估方法很大程度是相似的,因此本文不再对漏洞利用难易度评估技术进行研究,而重点关注漏洞危害评估技术.

由于物联网安全产业的发展仍处于起步阶段,当前大部分物联网的漏洞评估体系仍是采用由美国基础设施顾问委员会(National Infrastructure Advisory Coucil,NIAC)开发的通用漏洞评分系统(common vulnerability scoring system,CVSS)或《信息安全技术安全漏洞等级划分指南》规定的漏洞评级标准,在一定程度上忽视了物联网系统复杂的架构,以及特有的安全威胁.除此之外,传统的漏洞评估体系无法全面地体现攻防双方在网络节点上的对抗行为,忽略了攻击者攻击策略的复杂性以及防御者可能采取的防御措施,仅从漏洞利用难易度和单一漏洞危害对系统脆弱性进行评估,并不能完全准确地反映物联网系统的安全状况及节点的脆弱程度.

本文综合考虑物联网的架构,基于攻击层、攻击面和攻击点3个方面对系统可能存在的安全风险进行识别,并通过建立物联网攻防博弈模型,量化相关成本或收益参数,以研究物联网系统下攻防对抗双方的制约关系,选择物联网系统最优的防御策略,从而更准确地量化分析特定攻防策略下漏洞危害,完成对物联网系统脆弱性的识别与评估,制定合理的安全风险控制措施.

1 物联网安全概述

物联网被人们视为是继计算机、互联网之后信息技术产业发展的第3次革命,其泛在化的网络特性使得万物互联正在成为可能,已经逐渐应用到社会生活的各个领域[4].

图1 智能家居物联网网络架构

表1 智能家居物联网系统安全漏洞分类

物联网是在互联网基础上的延伸和拓展.但由于物联网对于互联网络的天然继承性,使得针对传统网络系统的各类攻击也同样适用于物联网系统.然而在物联网存在与互联网类似的安全危险的同时,还会因为自身的特殊架构以及其他不断出现的新特性,受到更多更复杂的安全威胁.

本文对物联网安全问题的研究是以智能家居(smart home)物联网为主要研究对象.智能家居,也称家庭自动化、家庭网络等,它是物联网的重要应用之一.基于物联网的智能家居,融合了自动化控制系统、计算机网络系统和网络通信技术于一体,构建有效、便捷的住宅设施与家庭日程事务的管理系统.它以电视、冰箱、空调等终端设备为主要承载,立足家庭应用环境,以人为中心,实现各终端间的广泛互联和智能协同.一般地,智能家居物联系统由智能终端、云端、手机APP及相关通信网络组成,其大致网络架构如图1所示.其网络节点包括控制点、设备和云端.控制点是物联网系统中的控制器,手机、PAD、机顶盒等人机交互设备都可以作为控制点.设备是服务提供者,电视、空调、冰箱、烟灶、开关、窗帘等都可以作为设备.云端是数据存储和信息处理中心.

从攻击者的角度按照攻击层、攻击面和攻击点3个方面,对物联网系统的脆弱性进行识别,如表1所示[5].其中攻击层为上述网络架构中的3个网络节点,即设备终端、手机端和云端.

2 物联网攻防博弈模型

2.1 模型定义

关于博弈论的应用在网络安全领域的相关研究如下:文献[6]提出了基于网络防御图的攻防博弈模型和最优主动防御选取算法;文献[7]提出了基于博弈论的安全问题分析方法,再通过均衡的计算找出攻防双方的最优策略.但针对物联网的博弈模型,根据相关网络安全的博弈理论模型,本文提出物联网基于完全信息的静态贝叶斯博弈模型.

在攻防博弈模型的建立时,需要基于以下2个基本假设:

假设1.理性假设.攻击者是理性的决策主体,不发动无利可图的攻击.

假设2.利益假设.攻击者和防御者都是按照最大化自我利益的原则选取策略.

在物联网系统中,如果攻击者选择攻击层Li(如云端)进行攻击,则攻防双方在这一网络节点形成博弈.显然,攻击者和防御者之间存在目标对立和关系非合作的特点[8],并且攻防双方的策略实施需要相应代价,即双方收益之和不为0,因此本文根据2人非合作非零和博弈论建立物联网攻防博弈模型IoTADG(Internet of things attack-defense game model).

定义1.物联网攻防博弈模型IoTADG是描述针对物联网系统攻击层Li的攻防对抗行为的博弈模型,用五元组 IoTADG=(L,P,U,AS,DS)表示.

1)L是物联网系统的攻击层集合.根据表1,智能家居物联网系统的具体攻击层为:L1设备终端、L2控制APP和L3云端.

2)P=(PA,PD)是对攻击层Li的攻防博弈参与者集合,代表攻防策略制定和选择的主体.其中PA代表攻击者,PD代表防御者.

3)AS,DS是攻击者和防御者的策略空间,代表针对攻击层Li的攻击策略和防御策略.其中,攻击策略集合为AS={Ai|1≤i≤n},防御策略集合为 DS={Dj|1≤j≤m}.

4)U={UA,UD}是攻防对抗双方的收益函数集合,当用不同的策略进行博弈时,攻防双方的收益也会不同[9].

为适应当前的网络安全态势及物联网的特殊性,本文的攻击策略是指针对特定攻击层中不同的漏洞组合形成的攻击策略,同时也包括单个漏洞组成的攻击策略,而非指文献[10]中针对单一漏洞的多种攻击动作组合.例如,单一的弱口令漏洞几乎是不能给攻击者产生收益的,该漏洞需要配合用户名暴力枚举形成相应攻击策略,攻击者才能获取用户权限产生一定的收益.而防御策略是根据物联网系统所能够采取的多种防御动作组合形成的.

2.2 攻防策略收益分析与量化

网络攻防策略的分析与量化是构建博弈模型的基础.物联网系统的各网络节点的重要程度在不同的系统环境中是不同的,并且各种攻击策略的固有危害也是不同的,因此系统损失的量化需要结合攻击层及攻击固有危害进行计算.

借鉴文献[11-14]的量化思路及物联网系统的架构,下面给出攻防策略收益量化相关定义.

定义2.攻击回报AR(attack reward)表示攻击者通过特定攻击策略攻击物联网系统成功后获得的收益,记作正值.

定义3.攻击代价AC(attack cost)表示攻击者使用的攻击策略所耗费的经济、时间、软硬件资源和人工资源等,记作负值.

根据漏洞的利用难易度以及耗费的资源,将攻击点的代价分为3个级别,并根据系统的要求定量赋值,表2是针对家居物联网系统本文给出的量化信息.

表2 攻击代价等级量化表

定义4.违法成本OC(offend cost)表示攻击者发动攻击后被发现时的违法成本,记作固定的负值,此处设OC=-10.

定义5.防御回报DR(defense reward)表示物联网系统在特定攻击层采取防御策略后,物联网系统减少的信息资产损失,记作正值.

定义6.防御代价DC(defense cost)表示物联网系统采用特定防御策略时所耗费的经济、时间、软硬件资源、人工资源以及防御策略导致的服务质量下降的影响等,记作负值.

根据防御操作的复杂程度及对计算资源的影响程度,将防御行为的代价分为3个级别.

表3 防御代价等级量化表

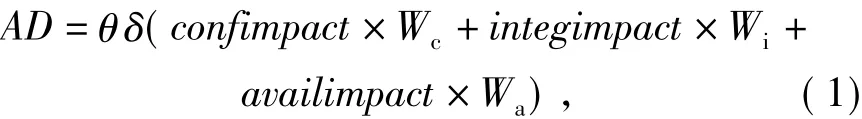

定义7.资产损失AD(asset damage)表示物联网系统某一攻击层在攻击者攻击成功后,信息资产遭受的损失,记作负值.

攻击者收益一般小于网络系统的损失,但本文为了简便分析,把网络系统的资产损失作为攻击者的收益所得;防御回报一般也可用攻击对网络系统的资产损失来表示,即AR=DR=-AD.

此处使用危害系数θ,δ和安全属性的损害来量化物联网系统的资产损失.参考CNNVD的可影响性指标,将安全属性的损害分为机密性损害confimpact、完整性损害integimpact和可用性损害availimpact.计算公式为

其中(Wc,Wi,Wa)代表每一种安全属性的权重系数,不同物联网系统的安全属性权重可能不一致,但都需满足Wc+Wi+Wa=1.每种安全属性损害的值一般用高、中、低来进行分类,然后进行合适的赋值,再根据安全属性的权重计算该攻击策略的固有危害,表示漏洞对目标系统产生的危害评估.攻击层危害系数θ依据不同的攻击层进行取值,θ∈[0,10];攻击面危害系数δ同样依据不同的攻击面进行取值,δ∈[0,1].以智能家居物联网系统为例,由于云端是数据存储及信息处理的中心,云端的危害系数θc最高;而控制APP可能控制多台设备,因此控制APP的危害系数θa次之;设备终端的危害系数 θe最低,即 θc≥θa≥θe.而在云端的2个攻击面中,云端数据存储受到攻击的损害一般也大于云端Web接口,即δd≥δw.机密性损害confimpact、完整性损害integimpact和可用性损害availimpact的量化取值如表4所示[15]:

表4 安全属性评分量化表

定义8.防御成功率qij表示在物联网系统某一攻击层中,攻击者和防御者采取攻防策略Ai和Dj时防御策略成功的概率,qij∈[0,1].

针对2人非合作非零和博弈论推导攻防策略收益函数,假设攻击者采用攻击策略为Ai,防御者采用防御策略Dj,则防御成功率为qij,在不考虑博弈信息约束时,可推导出攻击者的收益期望:

防御者的收益期望为:

令 UA(Ai,Dj)=aij,UD(Ai,Dj)=dij,可以列出攻防博弈的收益矩阵(UA,UD):

2.3 均衡分析和漏洞风险评估

依据博弈基本理论,由于纯策略可以看作对应策略的选择概率为1,其余策略选择概率为0的混合策略.因此,使用混合策略进行IoTADG模型的博弈均衡分析.

设攻击者和防御者分别依据概率向量x=(x1,x2,…,xn),y=(y1,y2,…,ym)选择攻击策略和防御策略.根据布鲁维尔不动点定理可知,每一个有限博弈都有一个均衡点.由于物联网系统的攻防博弈是一个有限博弈,物联网攻防博弈模型IoTADG必存在一个混合策略(x*,y*)构成纳什均衡,且(x*,y*)满足如下条件:

通过博弈均衡的定义可知,纳什均衡解中的混合策略的收益期望值优于其他策略,因此对攻防博弈的收益矩阵(UA,UD)可得到攻击者的最优攻击混合策略x*和防御者的最优防御混合策略y*.通过分析最优防御混合策略y*,制定防御控制措施,选择出最优防御策略.此时,在已知最优防御策略的情况下,再次结合收益矩阵(UA,UD)计算,可获得各个攻击策略在最优防御策略下的收益期望UA(Ai,D*),作为该攻击策略的漏洞综合危害,完成脆弱性的量化分析,从而支撑后续风险评估过程.

3 应用实例分析

本文应用以图2所示的某智能家居物联网拓扑结构模拟物联网攻防情景,以验证前文提出的博弈模型和脆弱性量化分析方法.

图2 某智能家居物联网网络拓扑

各网络节点的防御强度及可采取的防御行为是不同的,云端的防御强度显然要比设备终端和手机端高,可采取的防御行为更为多样.假定上述物联网系统可采取的防御行为如表5所示,同时对防御行为进行编号,并给出防御行为相应的防御代价.

表5 防御代价信息表

以攻击层L3云端为例作漏洞综合危害分析,即假设攻击者选定IP3云端服务器为攻击对象.云端可能采取的防御策略有D1(d31),D2(d31,d32),D3(d31,d33),D4(d31,d34),D5(d32,d33),D6(d31,d32,d33),D7(d31,d32,d34),D8(d31,d32,d33,d34).

根据表1信息识别云端存在的脆弱性.若云端服务器存在的攻击点如表6所示,同时给出各攻击点的攻击代价并对各漏洞进行编号.

表6 攻击代价信息表

结合表6及一般攻击思路,可得攻击者的攻击策略为 A1(a1),A2(a2,a3),A3(a4,a5),A4(a6,a7),并对各个攻击策略的安全属性进行评分,评分结果如表7所示:

表7 安全属性信息表

根据本物联网系统的拓扑结构,对各个参数进行赋值,令 θc=10,θa= θe=5;δd=1,δw=1;Wc=0.35,Wi=0.3,Wa=0.35.由式(1)可得 A1,A2,A3,A4的攻击回报 AR 分别为 54,66,40,66.经过统计,得到针对各攻击策略的防御成功率如表8所示:根据式(2)(3)可计算出攻防双方博弈的收益矩阵(UA,UD):

表8 防御成功率表

通过2.3节给出的方法可计算出收益矩阵(UA,UD)的 Nash 均衡:x*=(0,0,0,1),y*=(0,0,0,0,0,1,0,0).即在此物联网系统下,攻防双方的Nash均衡混合策略计算为纯策略,攻击者的最优攻击策略是A4,云端的最优防御策略是D6.

因此对防御者来说,综合分析物联网系统的安全风险及防御成本,应在云端服务器及时进行系统的更新,并开启行为过滤和异常字段识别的防御措施.

在防御方选择了最优防御策略D6的情况下,结合攻防双方博弈的收益矩阵(UA,UD),得到A1,A2,A3,A4这4种攻击策略对云端的漏洞综合危害分别为 -0.42,1.12,-15.8,5.5.

通过比较这4种攻击策略的综合危害,可以对云端服务器的脆弱性进行安全风险评估.在启用了合适的安全防御策略后,用户名暴力枚举和弱口令的攻击对于云端服务器的威胁性最低,攻击者几乎无法通过字典攻击等爆破行为非法进入云端的数据库;而利用SQL注入、文件上传、文件包含等传统Web安全漏洞的攻击也很容易被拦截,威胁程度不高;而针对数据库的提权攻击仍较难防御,对云端服务器有较高的威胁.

4 总 结

针对物联网的漏洞风险识别和评估问题,本文采用定量的安全风险分析方法,提出了物联网漏洞的分类、物联网攻防模型的建立以及物联网漏洞危害量化评估方法.

本文首先系统地整理了物联网系统存在的安全威胁,从攻击者的角度,按照攻击层、攻击面和攻击点3个方面,给出识别物联网漏洞的一种分类方法,完成风险评估体系中的资产与脆弱性识别.然后根据物联网系统架构的特点,提出了一个新的基于物联网攻击层的五元组攻防博弈模型,该模型对攻防博弈双方策略的收益与成本逐一进行量化赋值.再通过对收益矩阵进行均衡分析,计算出防御者的最优防御策略,在此基础上,从防御者的角度计算基于多个漏洞组合的攻击策略的综合危害,从而使防御者能更准确地评估物联网系统的脆弱点,并以最优的防御代价进行网络安全加固.最后通过实例模拟智能家居物联网系统云端的安全测评,证明本漏洞风险评估方法的可用性.

目前针对物联网在安全风险评估技术方面并没有统一规范的标准,本文关于物联网安全的漏洞分类列表虽然有明确的层次结构,但仍需要大量实际物联网漏洞案例进行完善,扩充其深度.其次,在物联网攻防博弈模型中,架构体系已经较为完善,算法流程也简洁清晰,但是其参数的量化赋值和公式推导等等细节还需要在更多大量的实际案例中验证,作出更加准确和有效的调整.应用实例是以云端服务器为例进行分析计算,最后计算的漏洞综合危害虽然能正确反映云端服务器各脆弱性的威胁程度,但结果出现负值,即参数的量化赋值仍需作出修改,使评估结果更为直观.

后续的研究需要进一步在实践中进行优化,从更多的实践结果中构建更完善稳定的模型与算法,从而在更加准确和有效的脆弱性量化分析的基础上支撑物联网的安全风险评估体系.