面向移动云的属性基密文访问控制优化方法

2018-08-03刘建鲜明王会梅荣宏

刘建,鲜明,王会梅,荣宏

面向移动云的属性基密文访问控制优化方法

刘建,鲜明,王会梅,荣宏

(国防科技大学电子科学学院,湖南 长沙 410073)

针对移动云数据安全共享与访问控制问题,综合考虑当前密文访问控制机制的不足以及移动终端资源受限、网络带宽较低等特点,提出了一种面向移动云的属性基密文访问控制优化方法。通过引入属性基加密运算分割和双重加密机制,并结合多秘密共享技术进行改进,实现了移动用户数据发布和权限管理开销的大幅优化。理论和实验分析表明,所提方案在安全性、计算和网络开销等方面均能够满足移动云中的访问控制需求,具有良好的应用前景。

移动云;访问控制;双重加密;属性基加密;优化

1 引言

移动云计算作为移动互联网与云计算融合发展的最新形态,不仅继承了传统云计算资源规模大、动态可扩展、多用户共享和可靠性高等优势,还具有移动互联、灵活接入和实时在线等特点,因而具有广阔的发展前景。然而,在移动云环境中的数据安全与隐私等同时也面临着巨大挑战:一方面,用户通常采用无线网络接入,其天然的开放特性可能导致攻击者非授权接入;另一方面,移动终端小型化易丢失和安全防护能力不足等特点也可能导致信息被窃取或丢失。因此,设计满足移动用户需求的轻量级安全解决方案,实现其数据安全防护与访问控制等已经成为学术界和产业界关注的一个重要方向[1-3]。

实际上,移动云的部署和实现方式决定了用户数据将存储在远程云端服务器,而该服务器不在用户的可信与可控范围之内,因而传统的依赖于服务器ACL的访问控制方法无法满足用户对其数据安全的防护需求[4]。针对该问题,人们提出了基于密文的访问控制模型,在该模型中,云端存储的是用户加密后的数据,而数据拥有者通过对数据访问者解密能力的控制,来保证其数据明文不会被非法访问和窃取。在不同的密文访问控制模型中,本文选择属性基加密(ABE, attribute-based encryption)算法作为基础加解密模块,这是因为:1)属性基加密算法具有一方加密多方解密的特性,使数据在初始加密时不需要得知所有的合法解密用户的列表,因而对于移动云环境下用户集合不固定的场景尤其适用;2)相比传统的PKI密文访问控制方案,属性基密文访问控制方案能够有效降低用户密钥的管理开销和数据存储开销[5]。

属性基加密方案最早起源于Sahai等[6]提出的模糊身份基加密,依据访问策略的嵌入位置不同可以分为2类,密钥策略的属性基加密(KP-ABE)和密文策略的属性基加密(CP-ABE)。其中,KP-ABE[7]从数据对象提取属性集合,并由授权机构制定访问策略后嵌入用户的密钥分片中,当且仅当密钥中的访问策略与数据对象属性相匹配时,用户可以成功解密数据;而在CP-ABE[8-9]中,属性集对应于用户描述,数据拥有者在执行数据加密的过程中制定访问策略,并将其嵌入在密文中,当且仅当该策略与访问用户的属性相匹配时,才能够正确地解密获得明文数据。可见CP-ABE更加接近传统的角色基访问控制(role-based access control)方案[10],因而更具实用性。由于属性基加密方案具有良好的可扩展性,且支持细粒度、灵活多样的访问控制策略,因此当前很多研究工作围绕属性基加密算法以及基于属性的密文访问控制方案(简称属性基密文访问控制方案)展开[11-22]。

实际上,将属性基加密技术应用于移动云环境下的数据访问控制面临着2个主要问题:1) 其加解密过程包含大量的模指数与双线性映射运算,计算代价高且该开销随着属性集的增大而快速增加;2)权限撤销的效率和通信开销有待优化。由于移动终端资源有限,这2个问题都可能导致系统瓶颈的出现。对于此,研究者已经进行了部分研究。文献[12-16]重点研究了属性基加密方案中的用户权限撤销问题,并提出了一系列支持属性撤销和细粒度权限控制的密文访问控制方案,其中,文献[15]将属性基加密与密钥封装机制(KEM, key encapsulation mechanism)相结合,一方面,避免用户使用属性基加密算法直接处理数据而引入大量运算,另一方面,进一步地利用替代重加密思想可以有效优化权限撤消的效率。文献[18]提出了支持在线/离线的属性基加密方案,要求设备在离线阶段自动完成大量加密预处理工作,保证其上线之后可以快速完成数据加密,一定程度上降低了用户执行属性基加密的运算开销,提高了密文生成效率。文献[19-20]借助半可信的第三方代理将属性基密文转化为ElGamal密文,大幅降低了用户执行解密的计算开销。

本文针对移动云环境下的数据访问控制优化问题,综合考虑移动终端计算、带宽资源有限等因素,设计了一种基于第三方代理的轻量级、高效、灵活的属性基密文访问控制方案,以Rouselakis等[11]提出的“广域空间(large universe)”CP-ABE算法为基础进行优化构造:采用属性基加密运算分割技术[18],保证移动用户在数据上传过程中仅需要执行少量运算,而大部分加密运算则委托由代理执行;引入双重加密与多秘密共享思想,使权限变更(主要涉及数据重加密)过程中用户的计算和带宽成本大幅降低,提高了变更效率。

2 预备知识

2.1 访问结构

2.2 线性多秘密共享方案

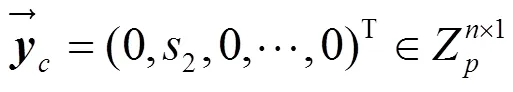

在属性基加密算法的构造过程中,使用了线性秘密共享机制来保护数据安全,通常情况下,方案中需要分享的秘密值为有限域中的一个元素,将其称为线性单秘密共享。本文为了实现双重加密条件下的高效权限变更,引入多秘密共享机制。参照多目标单调张成方案(multi-target monotone span program)[24]的形式化描述,给出该机制的形式化定义如下。

3 系统模型与算法描述

3.1 系统模型

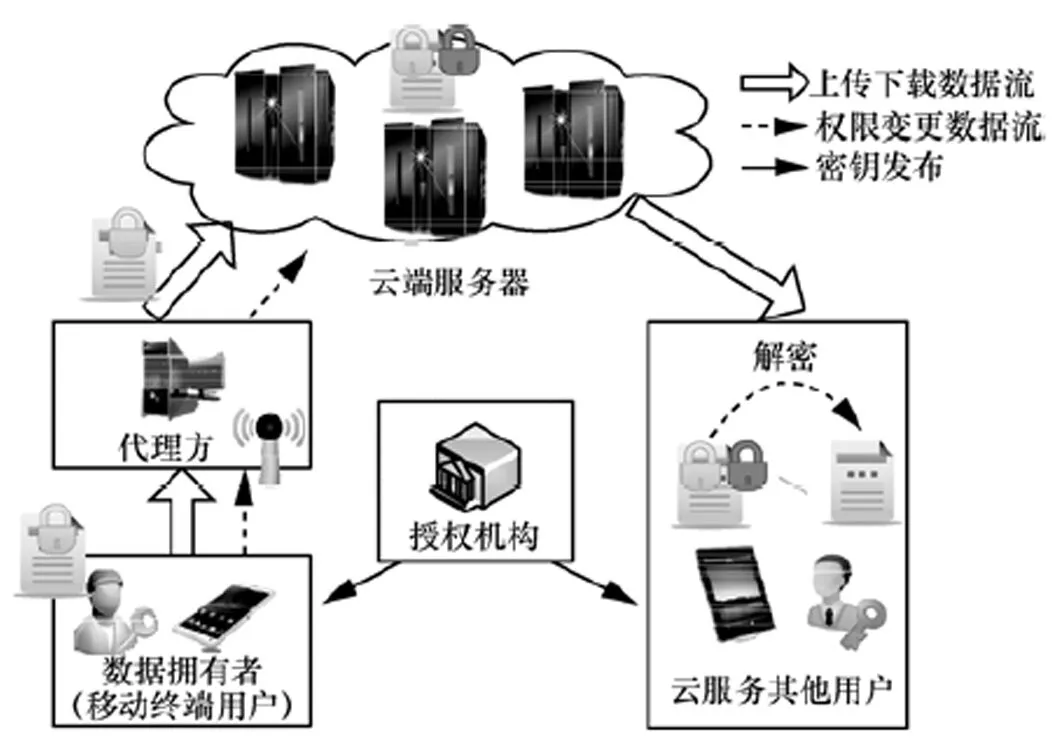

本文采用的系统模型如图1所示,共包含5个参与方:数据拥有者(DO, data owner)、授权机构(AA, authorized agency)、云端服务器(CS, cloud server)、代理方(PA, proxy agency)以及云服务其他用户(CU, cloud user)。

图1 移动云环境下的属性基密文访问控制系统模型

数据拥有者即移动终端用户,其设备仅具备有限的计算、存储能力,并通过无线网络(3G/4G移动通信网、Wi-Fi等)访问远程云服务。在访问控制模型中,DO主要负责在数据发布过程中定义访问结构、执行第一重对称加密生成中间密文以及执行权限变更过程中的部分运算等操作。

授权机构主要负责用户属性的注册管理,并根据用户属性集合生成相应的密钥分片。

云端服务器由云服务供应商(CSP)管理,通常具有强大的计算、存储和网络通信能力,其掌握的资源量远大于其他参与方。在本文中,CS除了担任数据持久化存储之外,还需要在数据发布过程中执行第二重对称加密以及权限变更过程的密钥更换和密文更新等操作。

代理方作为移动终端用户(DO)访问云端服务的网关代理,其主要作用在于降低DO在执行属性基加密及权限变更过程中的开销。在数据发布过程中,PA接收DO生成的中间密文,并进行转换使最终密文结构符合CP-ABE解密规范;在权限变更过程中,PA对DO上传的部分策略变更信息处理后发送给云端服务器CS。

云服务其他用户通过移动互联网或传统互联网访问CS中的共享文件。假设每个CU拥有特定的属性集合,并利用自己从AA获得的密钥分片执行属性基解密过程,当且仅当其属性集满足DO指定的访问结构时,才能够正确执行属性基解密操作,并最终获得数据明文。

显然,本文模型相比传统模型新引入了第三方代理PA以降低数据拥有者的开销。在实际的环境中,PA可以直接由CSP管理运维,即PA和CS可以采用同一个云服务商甚至同一台云服务器来实现。这种简化的模型可以降低方案的通信总成本,提高运行效率,且对于系统的安全性并没有造成影响(具体分析见5.1节)。然而,为了使所提方案描述得更加清晰,下面依然将PA和CS作为独立的参与者,分别执行协议中的不同算法模块。

3.2 算法描述

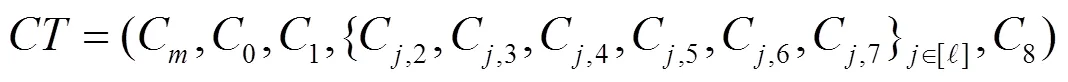

本文方案主要包括4个过程:方案初始化、数据发布、数据访问以及访问策略变更,每个过程包含了多个多项式时间算法。

1) 方案初始化

2) 数据发布

3) 数据访问

4) 访问策略变更

4 方案详细设计

根据第3节所描述的系统模型及算法构成,从以下4个过程详细介绍本文的访问控制方案。

4.1 方案初始化

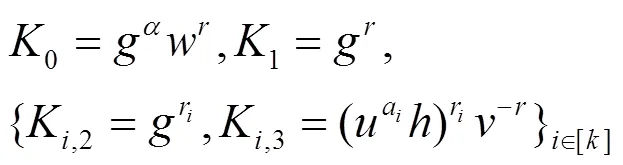

该过程主要的参与者为授权机构(AA),负责属性基访问控制方案中所涉及的代数结构(如有限域、循环群和双线性映射等)的初始化,并生成系统的主密钥和公共参数。此外,AA还要为注册用户生成与其属性集合相匹配的密钥。该过程涉及的主要算法包括以下2个。

之后,生成系统参数的公共部分

4.2 数据发布

该过程基于密钥封装机制,引入双重加密和ABE加密运算分割思想,主要完成数据加密、密钥加密和数据上传操作。具体包括3个子过程:数据拥有者(DO)执行数据预加密、代理方(PA)执行密文转换和云端服务器(CS)执行第二重加密。

另外,在本文方案中,PA还需要维护一个列表ParamList,其每一项为

并计算

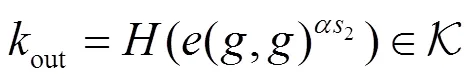

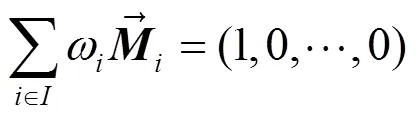

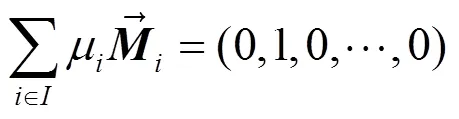

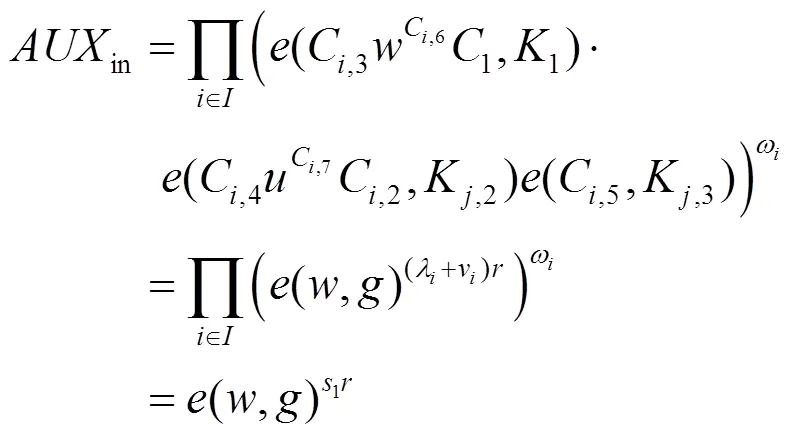

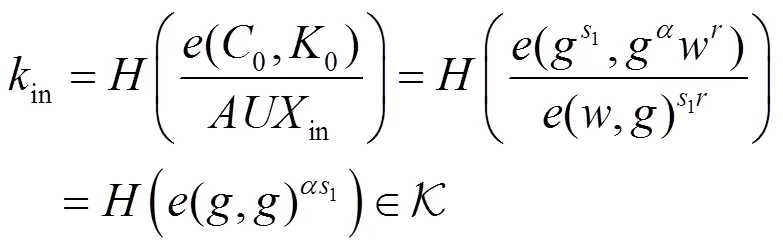

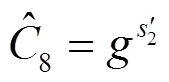

4.3 数据访问

该过程主要是云服务用户(CU)通过网络访问共享文件,要求只有已授权合法用户才可以成功提取明文数据。

首先,计算

进一步地,CU可以得出

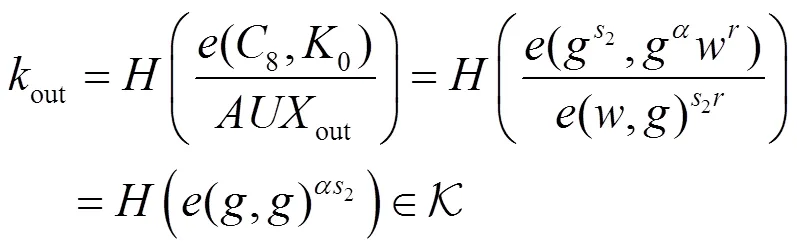

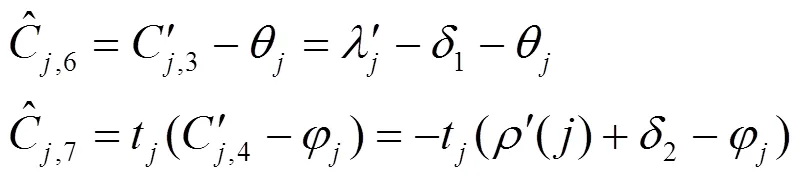

4.4 访问策略变更

在本文方案中,完成访问策略的变更需要数据拥有者(DO)、代理(PA)和云端服务器(CS)三方协作共同完成。显然,在KEM模式的密文访问控制模型中,有效的权限变更(尤其是权限撤销)肯定要涉及密文的重新加密。相比传统方案,所提方案大幅降低了DO将原始密文转换为新访问结构下的密文所产生的开销,针对其优化性能以及安全性能的分析将在本文后续章节进行详细介绍。

此外,取

5 安全性与性能分析

5.1 安全性分析

依据攻击者的能力不同,本文将方案可能面临的攻击者模型分为4类:L1攻击者,仅能够获取用户存储在云服务器(CS)上的密文信息,但不能控制CS执行任意指定操作;L2攻击者,完全控制云服务器(CS),不仅能够获取其上存储的数据,还能够控制其执行包括加解密在内的任意操作;L3攻击者,同时掌握云服务器(CS)和代理方(PA)的控制权,能够发起CS与PA的合谋攻击;L4攻击者,通常为被撤销访问权限的用户,该类型攻击者在L1能力的基础上,还缓存了之前使用过的所有对称加密密钥。下面分别讨论这4种攻击模型对方案安全性的影响。

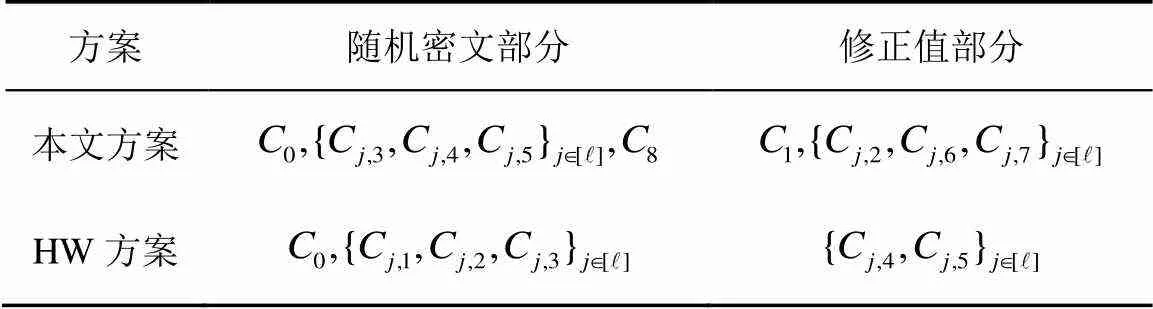

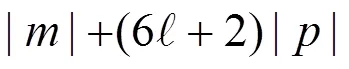

首先,讨论L1攻击者情况。本文方案采用了KEM机制,即对数据部分由对称加密算法保护,而对称密钥则由CP-ABE加密保护,L1攻击者将获得如式(12)所示结构的密文。通常假设对称加密算法为计算安全的,因而此时攻击者能否获得数据明文的关键在于所采用的CP-ABE算法是否能够有效保护对称密钥的安全。实际上,本文所采用的CP-ABE方案是基于Rouselakis等[11]的成果(简称RW方案),并借鉴文献[18](简称HW方案)的思想对RW方案的加密过程进行了分割处理,以降低DO的数据发布成本。从密文结构上看,本文方案与HW方案是类似的,均包含了2个组成部分:随机密文部分和修正值部分,如表1所示。其中,随机密文部分是相对正常的属性基加密而言的,指的是利用随机值替代属性值而生成的密文;修正值部分是指为了保证随机密文能够被符合属性约束的用户正常解密而添加的偏移数值,这些偏移数值与属性相关。

表1 本文方案与HW方案密文结构对比

参照文献[18]中定理2证明方法,本文方案安全性依赖于RW方案[11]的安全性,因而易证得本文所采用的CP-ABE算法在L1攻击者模型下是CPA安全的。此时攻击者只能通过暴力穷举的方法破解对称密文,因此本文方案在面对L1型攻击者时是计算安全的。

5.2 性能评估

接下来,对本文所设计的属性基密文访问控制方案性能进行综合评估,主要从用户移动终端的计算时间开销和网络通信开销2个方面展开。另外,前面曾经提到本文方案基于KEM模式工作,因此,将所对比的几类方案也实现为KEM的模式。

在本文的实验中,代码使用Python语言(编译器版本2.7.3)编写,基于JHU大学的Charm框架[26]实现。该框架核心代码利用C语言编写,具有较好的计算性能。由于Charm包含了大量的基础密码库(对称加密、公钥密码、散列函数、数字签名等),且提供了LSSS访问结构的相关支持代码,大幅减轻了本文所提属性基密文访问控制方案的实现成本。实验中,选取对称加密算法为AES-256,利用桌面PC(Intel Core i5-2450 2.5 GHz处理器、8 GB DDR3内存、OpenSUSE-12.2操作系统)模拟方案中的各个参与方。为提高测试结果的准确性,所有实验工作在单线程模式,且每个结果取10次实验的平均值。

1) 计算时间开销

前面指出,本文通过引入第三方代理PA对属性基加密运算进行分割,从而避免可能出现的系统瓶颈。下面,将设计实验对该优化效果进行评估。

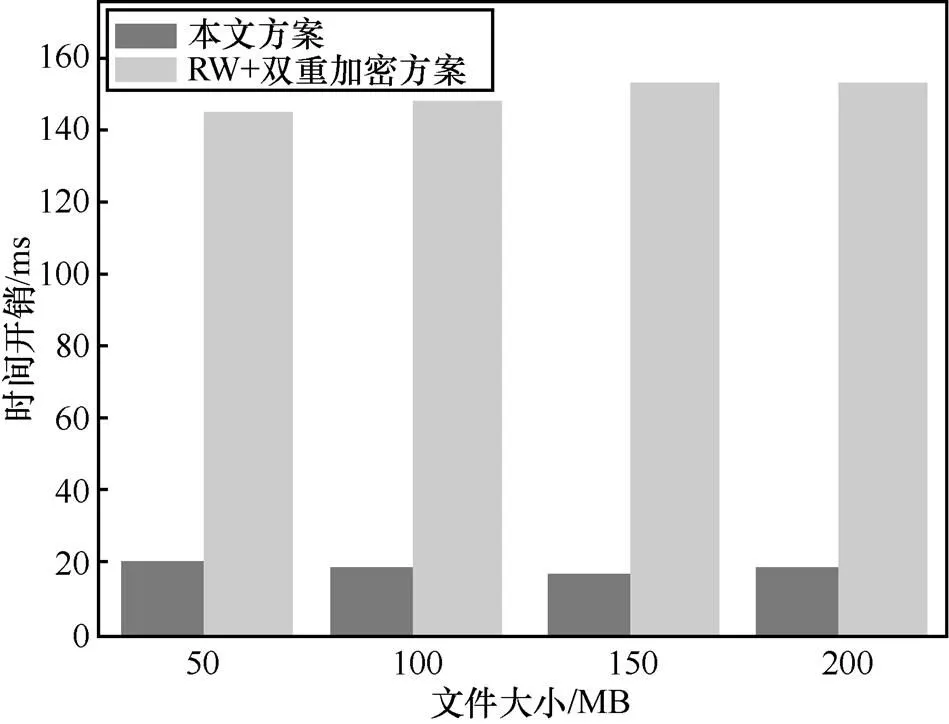

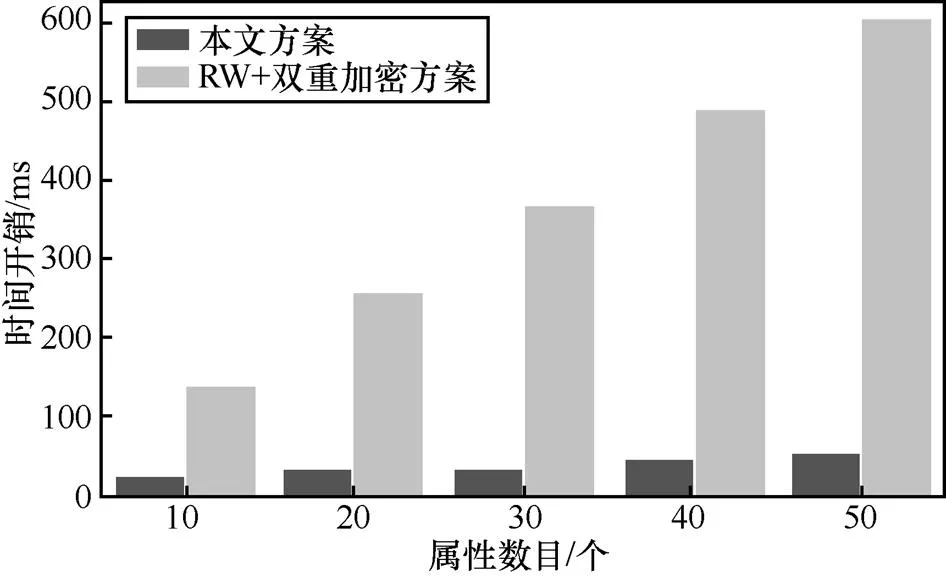

首先评估DO在数据发布阶段的时间开销。这里主要对比本文方案和直接采用RW方案的情况(即将RW方案[11]直接与一般双重加密思想[21]结合)。共设计了2组实验:实验1中,取访问结构中的属性数目为10个,DO需要发布的文件大小为变量,取值为50~200 MB;实验2中,取DO需要发布的文件大小为100 MB,访问结构相关属性数目为变量,取值为10~50个。由于2个方案中均必须由DO执行一次对称加密运算,且该部分计算开销并非本文讨论的重点,因此,在取实验结果时仅统计了DO执行属性基加密(ABE)运算的时间开销,其结果分别如图2和图3所示。

图2 不同文件大小情况下DO数据发布时间开销(仅ABE)

图3 不同属性数目情况下DO数据发布时间开销(仅ABE)

接下来,评估权限撤销过程中DO的计算开销。这里主要将本文方案与RW+双重加密方案[21]、RW+替代重加密方案[15]这2个方案进行了对比。参数选取与实验1类似,图4显示了访问结构中的属性数目固定为10个,文件大小从50~200 MB变化的情况下,权限撤销过程中DO的运算时间开销。图5显示了文件大小固定为100 MB,而属性数目从10~50个变化的情况下,权限撤销过程中DO的时间开销。

图4 不同文件大小情况下权限撤销DO时间开销

图5 不同属性数目情况下权限撤销DO时间开销

2) 网络通信开销

这里主要对方案的网络开销进行全面评估。具体地,对数据发布与权限撤销2个过程中DO、PA与CS三方所产生的数据通信开销进行理论分析,并与RW方案[11]、RW+双重加密方案[21]以及RW+替代重加密方案[15]等类似方案进行对比。

表2 本文方案与其他方案在数据发布和权限撤销过程中的网络开销对比

由此可见,本文方案在降低数据发布过程中的DO通信开销、权限变更过程中的DO通信开销及云端通信开销方面效果明显。虽然数据发布过程中PA与云端CS间传输的密文长度有所增加,但是由于两者通常具有比较充足的计算和网络带宽,很难形成系统瓶颈,这在现实环境下是完全可以接受的。另外,根据前面对于PA安全性的分析,可以将PA与CS部署在同一个云服务供应商而不会引入新的安全风险,这种简化的系统模型有助于解决数据发布过程中二者之间通信开销大的问题。

6 结束语

随着云计算技术边缘的不断拓展,面向移动终端的云服务模式逐渐获得广泛应用。如何设计满足移动用户需求的轻量级数据安全保障机制是当前的热点问题。针对移动云环境下终端资源少、通信带宽受限等问题,本文提出了一种高效、灵活的属性基访问控制优化方案。该方案在传统CP-ABE访问控制模型的基础上引入第三方代理,并借鉴在线/离线属性基加密思想,将大部分的加密运算任务委托给代理方执行,大幅减轻了数据发布过程中移动终端的计算开销。此外,利用多秘密共享对属性基加密算法进行改进,并结合双重加密机制,使云端可以独立完成第二重密钥的更换以及数据密文的更新操作,以最大程度减少了权限变更过程中移动终端的计算和网络开销。实验验证与理论分析表明,本文所提密文访问控制方案不仅可以有效实现细粒度的数据安全访问控制,而且大幅优化了数据拥有者的数据发布和权限管理开销,且随着访问结构相关属性数目的增加具有更加明显的优化效果,有效避免了移动终端资源受限可能导致的系统瓶颈问题,具有良好的应用前景。

[1] 李瑞轩, 董新华, 辜希武, 等. 移动云服务的数据安全与隐私保护综述[J]. 通信学报, 2013, 34(12): 158-166.

LI R X, DONG X H, GU X W, et al. Overview of the data security and privacy-preserving of mobile cloud services[J]. Journal on Communications, 2013, 34(12): 158-166.

[2] 苏铓, 史振国, 谢绒娜, 等. 面向移动云计算的多要素代理重加密方案[J]. 通信学报, 2015, 36(11): 73-79.

SU M, SHI Z G, XIE R N, et al. Multi-element based on proxy re-encryption scheme for mobile cloud computing[J]. Journal on Communications, 2015, 36(11): 73-79.

[3] 崔勇, 宋健, 缪葱葱, 等. 移动云计算研究进展与趋势[J]. 计算机学报, 2017, 40(2): 273-295.

CUI Y, SONG J, MIAO C C, et al. Mobile cloud computing research progress and trends[J]. Chinese Journal of Computers, 2017, 40(2): 273-295.

[4] 王于丁, 杨家海, 徐聪, 等. 云计算访问控制技术研究综述[J]. 软件学报, 2015, 26(5): 1129-1150.

WANG Y D, YANG J H, XU C, et al. Survey on access control technologies for cloud computing[J]. Journal of Software, 2015, 26(5): 1129-1150.

[5] DONG C, RUSSELLO G, DULAY N. Shared and searchable encrypted data for untrusted servers[J]. Journal of Computer Security, 2011, 19(3):367-397.

[6] SAHAI A, WATERS B. Fuzzy identity-based encryption[M]. Advances in Cryptology–EUROCRYPT, 2005: 457-473.

[7] GOYAL V, PANDEY O, SAHAI A, et al. Attribute-based encryption for fine-grained access control of encrypted data[C]//The 13th ACM Conference on Computer and Communications Security. 2006:89-98.

[8] BETHENCOURT J, SAHAI A, WATERS B. Ciphertext-policy attribute-based encryption[C]//IEEE Symposium on Security and Privacy. 2007: 321-334.

[9] WATERS B. Ciphertext-policy attribute-based encryption: an expressive, efficient, and provably secure realization[M]. Public Key Cryptography–PKC, 2011: 53-70.

[10] ZHOU L, VARADHARAJAN V, HITCHENS M. Achieving secure role-based access control on encrypted data in cloud storage[J]. IEEE Transactions on Information Forensics and Security, 2013, 8(12): 1947-1960.

[11] ROUSELAKIS Y, WATERS B. Practical constructions and new proof methods for large universe attribute-based encryption[C]//ACM Sigsac Conference on Computer & Communications Security. 2013: 463-474.

[12] LIANG X, CAO Z, LIN H, et al. Attribute based proxy re-encryption with delegating capabilities[C]//The 4th International Symposium on Information, Computer, and Communications Security. 2009: 276-286.

[13] YU S, WANG C, REN K, et al. Achieving secure, scalable, and fine-grained data access control in cloud computing[C]//The 29th Conference on Information Communications. 2010: 534-542.

[14] YANG K, JIA X, REN K. Secure and verifiable policy update outsourcing for big data access control in the cloud[J]. IEEE Transactions on Parallel and Distributed Systems, 2015, 26(12): 3461-3470.

[15] CHENG Y, WANG Z Y, MA J, et al. Efficient revocation in ciphertext-policy attribute-based encryption based cryptographic cloud storage[J]. Frontiers of Information Technology & Electronic Engineering, 2013, 14(2): 85-97.

[16] YANG K, JIA X, REN K, et al. DAC-MACS: effective data access control for multi-authority cloud storage systems[J]. IEEE Transactions on Information Forensics and Security, 2013, 8(11): 1790-1801.

[17] HAN J, SUSILO W, MU Y, et al. Improving privacy and security in decentralized ciphertext-policy attribute-based encryption[J]. IEEE Transactions on Information Forensics and Security, 2015, 10(3): 665-678.

[18] HOHENBERGER S, WATERS B. Online/offline attribute-based encryption[M]. Public-Key Cryptography, 2014: 293-310.

[19] GREEN M, HOHENBERGER S, WATERS B. Outsourcing the decryption of ABE ciphertexts[C]//The 20th USENIX Conference on Security. 2011: 34.

[20] LIN S, ZHANG R, MA H, et al. Revisiting attribute-based encryption with verifiable outsourced decryption[J]. IEEE Transactions on Information Forensics and Security, 2015, 10(10): 2119-2130.

[21] SABRINA D C, SARA F, SUSHIL J, et al. Over-encryption: management of access control evolution on outsourced data[C]//The 33rd International Conference on Very Large Data Bases. 2007: 123-134.

[22] 洪澄, 张敏, 冯登国. 面向云存储的高效动态密文访问控制方法[J]. 通信学报, 2011, 32(7): 125-132.

HONG C, ZHANG M, FENG D G. Achieving efficient dynamic cryptographic access control in cloud storage[J]. Journal on Communications, 2011, 32(7): 125-132.

[23] BEIMEL A. Secure schemes for secret sharing and key distribution[M]. Technion-Israel Institute of Technology, Faculty of Computer Science, 1996.

[24] BEIMEL A. Secret-sharing schemes: a survey[M]. Coding and cryptology, 2011: 11-46.

[25] YU S, WANG C, REN K, et al. Attribute based data sharing with attribute revocation[C]//The 5th ACM Symposium on Information, Computer and Communications Security. 2010: 261-270.

[26] AKINYELE J A, GARMAN C, MIERS I, et al. Charm: a framework for rapidly prototyping cryptosystems[J]. Journal of Cryptographic Engineering, 2013, 3(2): 111-128.

Optimization method for attribute-based cryptographic access control in mobile cloud computing

LIU Jian, XIAN Ming, WANG Huimei, RONG Hong

College of Electronic Science, National University of Defense Technology, Changsha 410073, China

For the problem of secure data sharing and access control in mobile cloud, the drawback of traditional cryptographic access control schemes was deeply analyzed. Considering the truth that mobile devices were usually equipped with limited resources, an optimized attribute-based cryptographic access control scheme was proposed in this study. In the proposed scheme, a third party proxy was introduced into the system model, and the two-layer encryption method was applied. Combining traditional attribute-based encryption (ABE) algorithm with multi-secret sharing and split measurement of ABE encryption, the scheme could greatly reduce the cost of mobile users in terms of data publish and access management. Theoretical and experimental analysis shows that the contribution can well meet the requirements of mobile cloud in terms of security, computational complexity and communication cost, which means that it is promising for future applications.

mobile cloud, access control, two-layer encryption, attribute-based encryption, optimization

TP309.2

A

2017−09−05;

2018−04−04

10.11959/j.issn.1000−436x.2018112

刘建,ljabc730@nudt.edu.cn

刘建(1986−),男,山东泰安人,博士,国防科技大学讲师,主要研究方向为通信网信息安全、云计算与大数据安全、隐私保护等。

鲜明(1970−),男,四川南充人,博士,国防科技大学研究员,主要研究方向为网络安全评估、云计算系统安全与数据安全、数据挖掘及隐私保护技术等。

王会梅(1981−),女,河北行唐人,博士,国防科技大学讲师,主要研究方向为网络安全评估、云计算与大数据安全等。

荣宏(1988−),男,山西大同人,国防科技大学博士生,主要研究方向为数据挖掘及隐私保护技术。