基于可逆数字水印认证的无线传感网数据融合协议

2018-04-19蒋文贤张振兴吴晶晶

蒋文贤,张振兴,吴晶晶

基于可逆数字水印认证的无线传感网数据融合协议

蒋文贤1,张振兴1,吴晶晶2,3

(1. 华侨大学计算机科学与技术学院,福建 厦门 361021;2. 泉州师范学院数学与计算机科学学院,福建 泉州 362000;3. 福建省大数据管理新技术与知识工程重点实验室,福建 泉州 362000)

针对无线传感网隐私保护协议的高能耗与传感网络资源受限的对立问题,基于可逆数字水印与同态加密技术,提出一种同时保证数据完整性与机密性的可恢复数据融合协议。一方面采用可逆数字水印技术中的差异扩展方法对传感器采集数据进行嵌入,在融合数据被破坏时可以通过可逆水印恢复原始数据,保证融合数据的完整性校验;另一方面采用基于椭圆曲线的同态加密对数据进行加密融合,防止在数据传输过程中传感器数据被感知。安全推理表明,所提协议可以很好地抵御簇头节点妥协和篡改攻击。性能分析表明,该协议比其他算法在计算与通信开销、传输时延方面具有显著优势。实验对比结果表明,该协议有更低的资源开销,可以提升网络性能。

可逆数字水印;同态加密;完整性校验;数据恢复

1 引言

无线传感器网络(WSN, wireless sensor network)是一种以数据为中心的网络,基于传感器网络的任何应用系统都离不开感知数据的管理和处理技术。同时由于感知数据流巨大,每个传感器仅具有有限的计算资源,难以处理巨大的实时数据流[1],所以需要WSN中的数据进行融合处理,节约传感器节点资源,进而提高收集信息的效率,延长网络寿命和节点的生命周期。军事或医学等领域的传输数据都比较敏感,数据的丢失将造成个人与团体的重大损失,需要应对各种的攻击手段如共谋攻击、洪泛攻击、分布式拒绝服务(DDoS, distributed denial of service)攻击等。目前隐私保护主要分为机密性与完整性2个方面,机密性方面主要通过加密的方式,而完整性方面一般使用摘要认证码来实现。但由于隐私保护协议的高能量消耗与WSN资源受限的对立矛盾,已成为亟待解决的问题[2],分析如下。

1) 传统的逐跳加密融合机制会将明文数据暴露给聚集节点,如果聚集节点被俘获控制将带来敏感信息泄露的风险。基于此,椭圆曲线密码[3](ECEG, elliptic curve eigamal)、可恢复原始数据的融合协议[4](RCDA, recoverable concealed data aggregation)等基于同态加密的隐私方案被提出,这些协议实现端到端的安全检查,保证数据在传输过程中不被感知。但是由于使用的校验方法比较复杂或缺少校验方案,导致资源开销比较大或不安全的后果。

2) WSN中主要使用消息认证码(MAC, message authenticaion code)进行完整性校验,即在数据流中附加认证信息,但MAC如安全散列算法SHA-1(SHA-1, secure hash algorithm-1)需要160 bit长度,消息摘要(MD5, message digest 5)算法需要128 bit,这些计算MAC的同时也带来了高额的数据传输与计算能耗的增加。文献[5]通过引入MAC技术,提出一种能量有效的、抗数据丢失的隐私保护聚合方案,有效抵御多种外部攻击。文献[6]提出一种低能耗的非对称簇内隐私保护数据融合方法,进一步降低网络节点的计算量和通信量。文献[7]基于隐私同态和聚合MAC技术提出一种同时保障数据隐私性与完整性的可恢复数据聚合方案。由于需要附加认证消息,所以仍存在验证完整性开销等较大的问题。

近年来,数字水印技术具有安全性、隐蔽性、顽健性等特点,将信息嵌入原始数据流中可节省完整性验证部分的资源开销,因此,基于数字水印的WSN认证方法得到较多的研究。文献[8]提出了一种链式水印方法对数据流分组,通过嵌入水印构建前后相连的散列链来实现完整性认证。文献[9]提出了一种节点数据采样间隔的数字水印算法,可以阻止克隆攻击。文献[10]提出了一种基于零水印的方法,每个传感器节点对应一个独特的水印并嵌入数据中,通过基站来验证数据的完整性。基于传统数字水印的方法,虽然不增加额外的传输数据量,但在数据流上嵌入水印需要修改原始数据,这对于某些敏感的WSN应用是不允许的,而可逆数字水印[11]可以避免在产生额外数据的同时对数据进行完全恢复,满足某些特殊应用对原始数据的需求文献[12]设计了一种支持数据信任的可逆水印技术方案,解决物理信息和社会计算中海量数据的版权保护和完整性问题。文献[13]利用了WSN数据流相邻数据之间的相关性,通过拓展当前数据与前导数据预测值之间的误差嵌入水印,使汇聚节点在提取水印之后能恢复原始数据。

本文方案将可逆数字水印技术引入无线传感网数据的完整性验证中,提出了一种融合椭圆曲线加密的同态加密算法与可逆数字水印技术的新方法——基于可逆数字水印认证的无线传感网安全数据融合协议(RDWPDI, reversible digital watermarking based protocol for data integrity in wireless sensor network)。通过计算量分析和实验数据对比,在通信开销、传输时延等方面具有显著优势,能够抵抗大多数攻击且其计算开销比同类协议更低,对于资源受限的 WSN 的整体性能提高有很大帮助。

2 关键技术

2.1 可逆数字水印

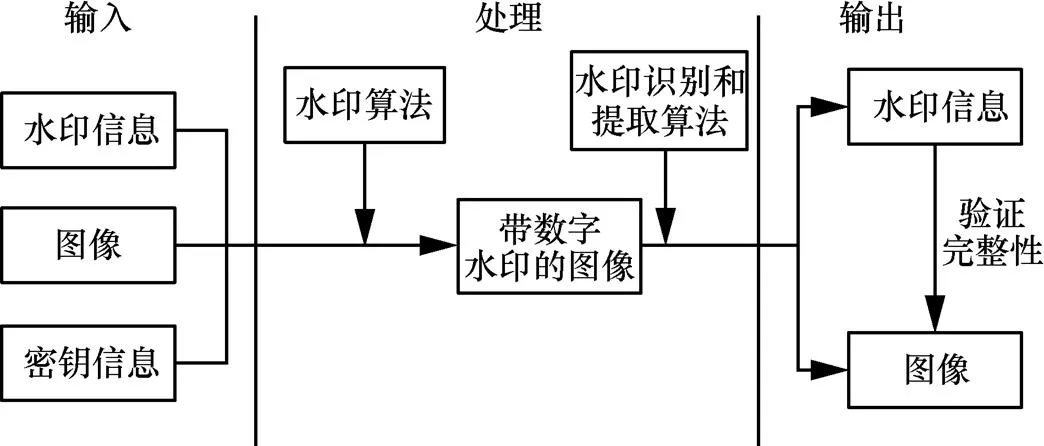

可逆数字水印是用可逆的方法将数据嵌入一个数字图像中,算法的操作流程与普通数字水印相同,如图1所示。普通水印会对载体中存在的敏感信息造成损害,因此,在接收端,原始数据的完全恢复几乎是不可能的,而可逆数字水印则可以避免这些问题。

图1 数字水印示意

本文方案使用可逆数字水印的原始数据可恢复性作为数据恢复方法。具体方法描述如下。

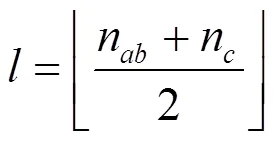

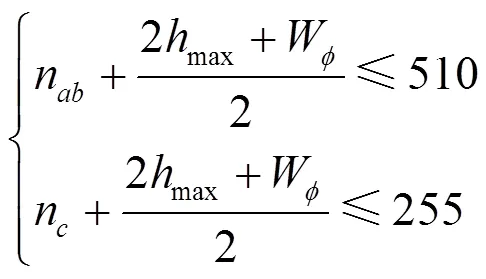

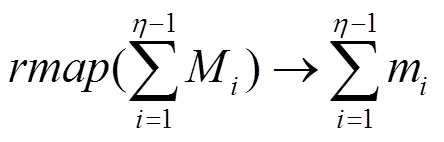

对式(1)进行哈尔小波变换可得

2.2 椭圆曲线同态加密技术

椭圆曲线密码属于公钥密码体制,它的安全性建立在椭圆曲线离散对数问题的困难性之上。椭圆曲线上的点全体构成一个加法群,点与点之间可以进行加法运算,具有加法同态的性质。

3 协议描述

3.1 网络模型及协议介绍

本文提出的RDWPDI协议首先将网络进行分簇,每个簇由一个簇头与多个成员节点组成,生成簇的方式采用低功耗自适应集簇分层型(LEACH, low energy adaptive clustering hierarchy)协议的分簇方法。簇内采用汇聚树协议[14](CTP, collection tree protocol)进行数据传输,簇间采用树型结构,以基站为根,簇头为叶子节点进行数据的汇总。协议主要包括5个部分:1) 系统参数初始化后采集数据;2) 在感知节点生成水印信息并将水印信息嵌入分片后的数据中;3) 将采集数据与最小值差值编码,编码后数据加密;4) 在汇节点进行数据融合与带水印信息的重组;5) 最终在基站处恢复原始数据并进行完整性校验。RDWPDI协议具体流程如图2所示。

3.2 系统初始化设置

3.3 生成数字水印及嵌入载体

具体的嵌入水印算法如算法1所示。

算法1生成数字水印及嵌入载体算法描述

1)= AVG(min,max) && 将后5位取反

2)=< 15 ?PLUS 16 :

3) 初始值0取随机数{0,1}

4)= 4

5) for= 0 todo

6)0=MULTIPLICATE(,0, (1−0))

7) end for

8) 采用基于数据分片的差异扩展水印

9) do

10)1= DATASLICE(, chaos)

11)2= DEFFERENCE(Nchaos,1)

12)= AVG(1,2)

13)= SUM(SQUARE (DIFFERENCE (1,2)), watermark)

14) while在(0, DOUBLE l)范围内&&不大于 DOUBLE (255 − l)

15)1= SUM(l, HALF(+ 1))

16)2= DEFFERENCE(1, HALF())

对式(11)进行哈尔小波变换可得

3.4 数据预处理及加密

图3 可逆数字水印方案示意

3.5 数据融合

3.6 解密及水印验证算法

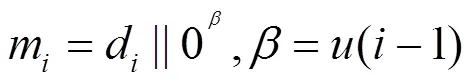

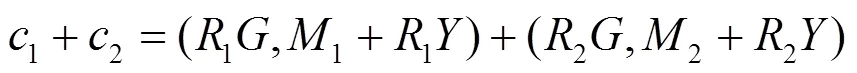

基站对收到的融合数据进行解密,有

图4 RDWPDI中的数字水印方法

再使用融合数据恢复计算式,有

4 安全及计算量分析

4.1 安全分析

命题1 所提协议可以很好地抵御簇头节点妥协、重放攻击、窃听攻击、篡改攻击和已知明文攻击。

假设敌方已知某一数据对应的分片数据、,可以推断出目前使用的混沌序列部分,但是混沌序列的选择是随着收集数据的轮数在变换的,可以保证原始数据的安全性。对于篡改攻击有2种情况。

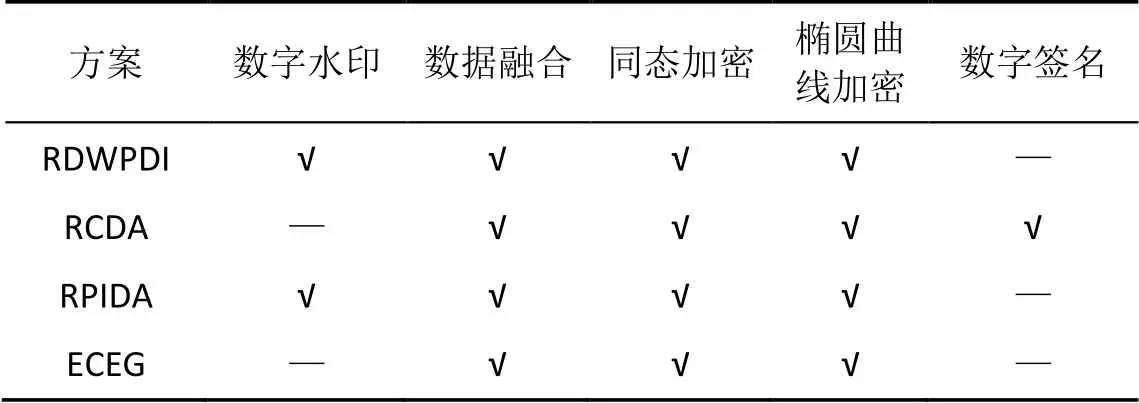

4.2 计算量分析

命题2 提出的协议可以节省感知节点与聚集节点的计算开销。

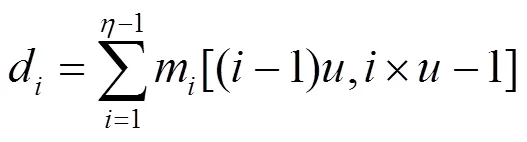

证明 由于基于数字签名的方案RCDA[4]和聚合MAC的方案RPIDA[20]与本文方案应用了相同的加密方式,所以主要对比完整性验证算法的开销。为统一计算,基于聚合MAC方案在实验中使用散列算法SHA-1,簇头进行MAC聚合操作,在基站对恢复的数据计算MAC,最后再进行MAC值的对比。RCDA使用的是Boneh等提出的融合数字签名方案,与加密方式类似,在传感节点对数据的散列值进行签名后发送到簇头,在簇头进行签名融合后发送到基站。

表1 3种协议的计算开销比较

5 协议性能评估与分析

5.1 仿真参数设置

使用TOSSIM仿真环境对提出协议的资源消耗和完整性验证效果进行评估,仿真参数如表2所示。

在实验中,100个传感器节点随机播撒在100 m×100 m的预定区域内。通过调整无线传感器网络的簇密度来对比评估的算法性能。

表2 仿真参数设置

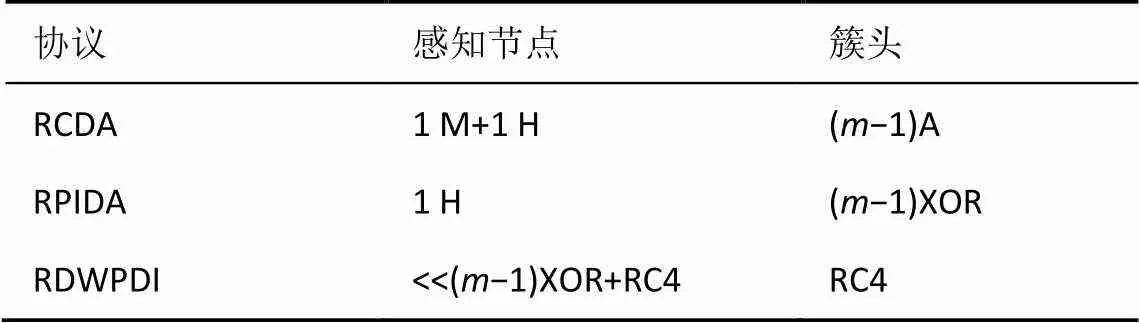

本文方案主要选择RCDA和RPIDA这2种融合方案进行对比,RCDA及RPIDA同样使用了基于椭圆曲线的同态加密方法,在机密融合方面是一样的方式。主要不同点在于3种方案选择的完整性验证方案不同,其中,RCDA使用了复杂的数字签名方案,而RDWPDI及RPIDA使用了低能耗的数字水印方案。与RPIDA不同的是,本文方案是在分簇后直接进行了水印融合,而RPIDA方案是在分组聚集的条件下实现的,比本文方案更复杂。表3是本文方案与另外3种数据融合方案使用技术的对比。

表3 方案使用技术对比

下面,从通信开销、时延比较与水印识别率3个方面进行实验,分析对比方案的性能。

5.2 通信开销

图5 节点通信开销对比

通过实验进行100次的分簇融合操作,计算出平均每个簇内进行融合可以节约的能量值,如图6所示。

图6 平均簇内通信开销对比

图7 平均簇内通信开销节省比率对比

5.3 时延比较

对于融合方案,时延是方案必须考虑的一个因素,时延包括传输时延与融合时延。设定不同的簇头会影响簇内成员的数量和数据拥塞的情况,需要减少传输的能量消耗就需要减少簇头的数量,而簇头数量少也会导致融合的时延增加。通过表4可以看出,当需要融合的数据多时,由于数据碰撞、等待数据到达时间增多,本文方案的时延远高于非融合的方案。

表4 时延开销对比

在簇内需要融合数据的成员减少时,本文方案的时延基本与非融合方案持平。根据图8中的时延折线,可以取簇头数在10附近,这样既可以保证簇内成员数量来减少传输能耗,也可以最大限度减少融合时延。

图8 5种方案的时延对比

5.4 水印识别率

接下来,从水印本身的认证识别来对提出的水印方案进行评估。

水印识别是指在网络中传输数据被接收后,数据存在更改或不完整情况下,能识别出正确水印的能力。影响识别率的参数很多,分组丢失和数据被篡改后的水印识别率是影响水印验证的2个重要因素。在理想情况下该方案的水印识别率是100%的,但是由于在实际节点部署环境中存在分组丢失与数据篡改,导致水印的识别率下降。理论上设置相对多的簇头数会降低数据分组的丢失率,低的分组丢失率会使水印的识别率提高,所以簇头数量的设置同样会影响水印的识别率。低的篡改率同样会提高水印的正确识别率。

在实验中对比了簇头数为3、5、7、11的水印识别率。图9与理论分析相符,可以看到,在篡改率为20%以下,同时分组丢失率较高的情况下,水印识别率依然很高,可以证明水印方案具有较高的顽健性。在超过一定的篡改率后水印的识别率会迅速下降,也证明了本水印方案具有一定的脆弱性,适合用于完整性验证方案中。

图9 水印识别率

在节点丢失分组时,由于在分片操作之前会对数据进行处理,数据分片不会出现(0,0)的情况。在簇头进行聚集时,如果簇内某个节点数据分组丢失,在按顺序进行排列组合成图像时,这2个像素点的值就会直接设置为0,在基站处如果发现(0,0)对的存在则认为数据分组丢失。该传感器的数据需要重新发送,并不对其进行水印提取处理。

6 结束语

本文基于可逆数字水印提出了一个新的完整性认证融合协议。经过实验对比,本文方案具有高效、低能耗、高识别率的特性,同时具有可以在加密融合数据出错但水印完好的情况下恢复原始数据的能力。与其他使用基于数字签名或聚集MAC的方案相比,本文方案具有更高的安全性,同时节省更多的通信开销,在网络内平均簇规模相近的情况下有更低的时延,节省了大量的网络资源。本文方案实现了高机密性及完整性验证,同时降低了能耗,在一定程度上解决了无线传感网隐私保护的高能耗与资源受限的对立问题。

[1] 李建中, 李金宝, 石胜飞. 传感器网络及其数据管理的概念、问题与进展[J]. 软件学报, 2003, 14(10): 1717-1727.

LI J Z, LI J B, SHI S F. Concepts, issues and advance of sensor networks and data management of sensor networks[J]. Journal of Software, 2003,14(10):1717-1727.

[2] 董晓蕾. 物联网隐私保护研究进展[J]. 计算机研究与发展, 2015, 52(10):2341-2352.

DONG X L. Advances of privacy preservation in Internet of things[J]. Journal of Computer Research and Development, 2015, 52(10): 2341-2352.

[3] 白乐强, 李玲, 钱施光, 等. 基于椭圆模型的无线传感器网络源位置隐私保护算法[J]. 控制与决策, 2017, 32(2):255-261.

BAI L Q, LI L, QIAN S G, et al. Source-location privacy protection algorithm in WSN based on ellipse model[J]. Control and Decision,2017, 32(2):255-261.

[4] CHEN C M, LIN Y H, LIN Y C, et al. RCDA: recoverable concealed data aggregation for data integrity in wireless sensor networks[J]. IEEE Transactions on Parallel and Distributed Systems, 2012, 23(4), 727-734.

[5] 付帅, 姜奇, 马建峰. 一种无线传感器网络隐私保护数据聚合方案[J].计算机研究与发展, 2016, 53(9):2030-2038.

FU S, JIANG Q, MA J F. A privacy-preserving data aggregation scheme in wireless sensor networks[J]. Journal of Computer Research and Development, 2016, 53(9): 2030-2038.

[6] 苘大鹏, 王臣也, 杨武, 等. 低能耗的无线传感器网络隐私数据融合方法[J]. 清华大学学报(自然科学版), 2017, 57(2):213-219.

MAN D P, WANG C Y,YANG W, et al. Energy-efficient cluster-based privacy data aggregation for wireless sensor networks[J].Journal of Tsinghua University(Science and Technology), 2017, 57(2): 213-219.

[7] 丁超, 杨立君, 吴蒙. 一种同时保障隐私性与完整性的无线传感器网络可恢复数据聚合方案[J]. 电子与信息学报, 2015, 37(12): 2808-2814.

DING C, YANG L J, WU M. A recoverable privacy preserving integrity assured data aggregation scheme for wireless sensor networks[J]. Journal of Electronics and Information Technology, 2015,37(12): 2808-2814.

[8] GUO H P, LI Y J, JAJODIA S. Chaining watermarks for detecting malicious modifications[J]. Information Sciences, 2007, 177(1): 281-298.

[9] GUAN T H, CHEN Y H. A node clone attack detection scheme based on digital watermark in WSN[C]//First IEEE International Conference on Computer Communication and the Internet.2016:257-260.

[10] HAMEED K, KHAN M S, AHMED I, et al. A zero watermarking scheme for data integrity in wireless sensor networks[C]//19th International Conference on Network Based Information Systems.2016, 56: 119-126.

[11] KHAN A, SIDDIQA A, MUNIB S, et al. A recent survey of reversible watermarking techniques[J]. Information Sciences, 2014, 27(9): 251-272

[12] LFTIKHAR S, KAMRAN M, MUNIR E U, et al. A reversible watermarking technique for social network datasets for enabling data trust in cyber, physical, and social computing[J]. IEEE Systems Journal, 2017, 11(1):197- 206.

[13] SHI X, XIAO D. A reversible watermarking authentication seheme for wireless sensor networks[J]. Information Sciences, 2013, 240(8): 173- 183.

[14] GNAWALI O, FONSECA R, JAMIESON K, et al. Collection tree protocol[C]//The 7th ACM Conference on Embedded Networked Sensor Systems.2009:1-14.

[15] HEIDARI-BATENI G, MCGILLEM C D. A Chaotic direct sequence spread spectrum communication system[J]. IEEE Transactions on Communications, 1994,42(2-4): 1524-1527.

[16] LIU X X, GUO Y C, SUN C. A novel data integrity protection algorithm based on grouping negotiation and watermarking for WSN[J].

Journal of Computational Information Systems, 2015, 11(7): 2693- 2700.

[17] TIAN J. Reversible data embedding using a difference expansion[J]. IEEE Transactions on Circuits and Systems for Video Technology, 2003,13(8):890-896.

[18] MEULENAER G D, GOSSET F, STANDAERT F X, et al. On the energy cost of communication and cryptography in wireless sensor networks[C]//IEEE International Conference on Wireless and Mobile Computing, Networking and Communications.2008:580-585.

[19] MYKLETUN E, GIRAO J, WESTHOFF D. Public key based cryptoschemes for data concealment in wireless sensor networks[C]// IEEE International Conference on Communications.2006:2288-2295.

[20] YANG L, DING C, WU M. RPIDA: recoverable privacy preserving integrity-assured data aggregation scheme for wireless sensor networks[J]. KSII Transactions on Internet and Information Systems,2015,37(12):2808-2814.

Reversible digital watermarking-based protocol for data integrity in wireless sensor network

JIANG Wenxian1, ZHANG Zhenxing1, WU Jingjing2,3

1. College of Computer Science & Technology, Huaqiao University, Xiamen 361021, China 2. College of Mathematics & Computer Science, Quanzhou Normal University, Quanzhou 362000, China 3. Fujian Provincial Key Laboratory of Data Intersive Computing, Quanzhou 362000, China

For the contradiction between high energy consumption of WSN privacy protection algorithm and constrained resources of sensor network, a recoverable data fusion protocol that ensures data integrity and confidentiality based on reversible digital watermarking and homomorphic encryption technology was proposed. On the one hand, the data from the sensor was embedded by the difference expansion method by using the reversible digital watermarking technique, and original data could be recovered by using a reversible watermark to ensure the integrity check of the fusion data when the fusion data were destroyed. On the other hand, elliptic curve homomorphic encryption encrypted data to prevent sensor data from being perceived during data transmission. Security results show that the proposed protocol performs well against cluster head node compromise as well as tampering from an attack. Performance analysis shows that the protocol has significant advantages over other algorithms in terms of computation, communication overhead and propagation delay. The experimental results show that the protocol has a low resource overhead and improves network performance.

reversible digital watermarking, homomorphic encryption, integrity authentication, data recovery

TP393

A

10.11959/j.issn.1000-436x.2018046

2017-05-12;

2018-02-05

蒋文贤,jwx@hqu.edu.cn

福建省自然科学基金资助项目(No.2017J01776);福建省泉州市科技计划基金资助项目(No.2017Z006)

The Natural Science Foundation of Fujian Province (No.2017J01776), The Science and Technology Plan Key Project of Quanzhou City of Fujian Province (No.2017Z006)

蒋文贤(1974-),男,福建漳州人,华侨大学副教授,主要研究方向为物联网安全、网络协议等。

张振兴(1991-),男,黑龙江双鸭山人,华侨大学硕士生,主要研究方向为网络安全、隐私保护技术等。

吴晶晶(1975-),女,福建漳州人,博士,泉州师范学院教授,主要研究方向为无线传感器网络、数据挖掘和大数据管理和分析等。